- 深入剖析 Burp Suite:Web 应用安全测试利器

垚垚 Securify 前沿站

十大漏洞网络前端web安全安全系统安全

目录前言一、BurpSuite简介二、功能组件详解三、使用场景四、安装与使用步骤安装步骤使用步骤五、总结前言在网络安全的复杂版图中,BurpSuite宛如一颗璀璨的明珠,以其强大的功能和广泛的适用性,成为众多安全从业者不可或缺的得力助手。无论是为了保障企业级Web应用上线前的安全无虞,还是在渗透测试中探寻潜在的安全隐患,亦或是在安全研究领域开拓创新,BurpSuite都扮演着举足轻重的角色。接下来

- 分享最近一次渗透测试岗位面试经验,2025网络安全应届生、春招面试必看教程!

认真写程序的强哥

web安全职场和发展网络安全黑客技术计算机渗透测试干货分享

0x1前言下面呢主要是给师傅们分享自己一、二面面试的经验和面试题,以文字的形式给大家展示一下(可能有些地方描述和解答的不是很正确,希望大佬们勿喷!)通过邮箱联系,然后安排时间腾讯会议面试目前到二面了,从投递简历到一面过了差不多10天左右,然后开始的一面,一面主要是某科技的安服工程师和那边的一个项目经理一起面试我。面试开始那边也是直接先介绍了下他们自己,然后再让我自我介绍下,我也就提前准备的面经,然

- Web安全攻防:渗透测试实战指南(徐焱)(Z-Library)

快乐的红中

渗透测试web安全安全xss网络javapython

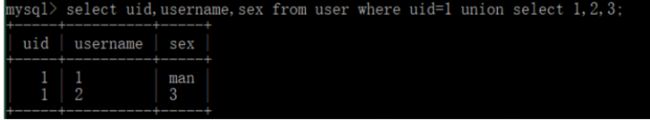

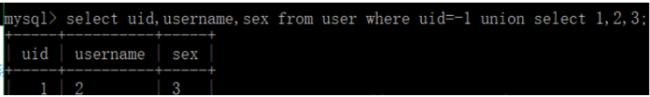

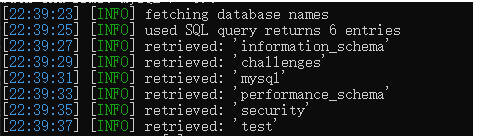

目录作者简介······目录······《Web安全攻防:渗透测试实战指南》由浅入深、全面、系统地介绍了当前流行的高危漏洞的攻击手段和防御方法,并力求语言通俗易懂,举例简单明了,便于读者阅读、领会。结合具体案例进行讲解,可以让读者身临其境,快速地了解和掌握主流的漏洞利用技术与渗透测试技巧。阅读《Web安全攻防:渗透测试实战指南》不要求读者具备渗透测试的相关背景,如有相关经验在理解时会更有帮助。《W

- 2025年——【寒假】自学黑客计划(网络安全)

网安CILLE

web安全网络安全网络安全linux

CSDN大礼包:基于入门网络安全/黑客打造的:黑客&网络安全入门&进阶学习资源包前言什么是网络安全网络安全可以基于攻击和防御视角来分类,我们经常听到的“红队”、“渗透测试”等就是研究攻击技术,而“蓝队”、“安全运营”、“安全运维”则研究防御技术。如何成为一名黑客很多朋友在学习安全方面都会半路转行,因为不知如何去学,在这里,我将这个整份答案分为黑客(网络安全)入门必备、黑客(网络安全)职业指南、黑客

- 人生建议往死里学网络安全!零基础也能跨行学习!!漏洞挖掘还能做副业

黑客老哥

学习web安全安全网络黑客

一、网络安全的重要性:从‘不学会被黑’到‘学会保护别人’网络安全的概念现在不再是技术圈的独立话题,它已经渗透到社会的各个领域。从个人的隐私保护、企业的数据安全,到国家的信息防护,网络安全几乎影响了每一个人的生活。无论是黑客攻击、勒索病毒、数据泄露,还是国家间的信息战,网络安全已经成为现代社会的基础设施之一。所以,首先要明白学习网络安全的重要性:你不仅是在学习技术,更多的是在为自己和他人的安全“筑城

- 网络安全最新网络安全——网络层安全协议(2)(1),2024年春招网络安全面试题

咕咕爱说耳机

网络安全学习面试

如何自学黑客&网络安全黑客零基础入门学习路线&规划初级黑客1、网络安全理论知识(2天)①了解行业相关背景,前景,确定发展方向。②学习网络安全相关法律法规。③网络安全运营的概念。④等保简介、等保规定、流程和规范。(非常重要)2、渗透测试基础(一周)①渗透测试的流程、分类、标准②信息收集技术:主动/被动信息搜集、Nmap工具、GoogleHacking③漏洞扫描、漏洞利用、原理,利用方法、工具(MSF

- Vulhub靶机 MinIO信息泄露漏洞(CVE-2023-28432)(渗透测试详解)

芜丶湖

安全性测试网络linux服务器

一、开启vulhub环境docker-composeup-d启动dockerps查看开放的端口二、访问靶机IP9001端口1、漏洞复现这个漏洞的节点存在于这个路径:http://your-ip:9000/minio/bootstrap/v1/verify对该路径发送POST请求会返回一段JSON数据:burp抓登陆包,修改post接口返回包内json字段中,我们可以看到MINIO_ROOT_USE

- #渗透测试#批量漏洞挖掘#致远互联AnalyticsCloud 分析云 任意文件读取

独行soc

漏洞挖掘安全web安全python任意文件读取云安全安全威胁分析

免责声明本教程仅为合法的教学目的而准备,严禁用于任何形式的违法犯罪活动及其他商业行为,在使用本教程前,您应确保该行为符合当地的法律法规,继续阅读即表示您需自行承担所有操作的后果,如有异议,请立即停止本文章读。目录一、产品核心定位二、技术架构特性三、典型应用场景四、服务支持体系五、漏洞POC一、产品核心定位1.**全链路服务**:覆盖「数据采集→清洗加工→智能建模→可视化呈现」完整分析流程2.**行

- 设备智能化无线通信,ESP32-C2物联网方案,小尺寸芯片实现大功能

深圳启明云端科技

乐鑫方案物联网无线方案乐鑫ESP32-C2芯片模组

在科技飞速发展的当下,我们的生活正被各类智能设备悄然改变,它们如同一位位无声的助手,渗透到我们生活的每一个角落,让生活变得更加便捷和丰富多彩。智能插座、智能照明和简单家电设备在家居领域的应用,为我们的生活带来便利,让我们的家变得更加温馨和智能,而稳定的无线连接功能则是实现这些设备智能化的关键。ESP32-C2芯片,以其小尺寸、高性能和性价比的优势,成为了物联网领域的明星产品,为众多设备制造商和开发

- 网络安全(黑客)——自学2025

网安大师兄

web安全安全网络网络安全密码学

基于入门网络安全/黑客打造的:黑客&网络安全入门&进阶学习资源包前言什么是网络安全网络安全可以基于攻击和防御视角来分类,我们经常听到的“红队”、“渗透测试”等就是研究攻击技术,而“蓝队”、“安全运营”、“安全运维”则研究防御技术。如何成为一名黑客很多朋友在学习安全方面都会半路转行,因为不知如何去学,在这里,我将这个整份答案分为黑客(网络安全)入门必备、黑客(网络安全)职业指南、黑客(网络安全)学习

- Metasploit信息收集:全面掌握网络安全渗透测试

小宇python

网络安全web安全安全

Metasploit信息收集:全面掌握网络安全渗透测试在网络安全领域,信息收集是渗透测试的首要步骤。通过细致的信息收集,渗透测试人员可以了解目标网络的架构、配置和潜在弱点。本文将详细介绍如何使用Metasploit框架进行信息收集,包括基于TCP、SNMP、SMB、SSH和FTP协议的扫描技术。1.基于TCP协议收集主机信息1.1使用nmap和arp_sweep收集信息Metasploit内置了N

- AI时代前端开发的创造力:解放还是束缚?

前端

在人工智能(AI)快速发展的时代,AI技术的影响已经渗透到各个领域,从医疗保健到金融服务,再到创意产业。AI工具的出现,为前端开发带来了前所未有的效率提升,但也引发了人们对创造力的担忧:这些强大的AI写代码工具会解放前端工程师的创造力,还是会最终扼杀它?本文将以ScriptEcho为例,探讨AI辅助前端开发工具对前端工程师创造力的双面影响。AI辅助前端开发对创造力的潜在负面影响不可否认,AI辅助前

- 红队攻防渗透技术实战流程:云安全之云原生安全:K8s污点横向移动

HACKNOE

红队攻防渗透技术研习室k8s安全

红队云攻防实战1.云原生安全-K8s安全-Kubelet漏洞利用1.1K8s安全-横向移动-污点Taint-概念1.2K8s安全-横向移动-污点Taint实战1.2.2K8s安全-横向移动-探针APIServer未授权1.2.2K8s安全-横向移动-利用污点Taint横向移动master节点1.2.3K8s安全-Master节点漏洞利用-config横向移动节点1.云原生安全-K8s安全-Kube

- 红队攻防渗透技术实战流程:云安全之云原生安全:K8s搭建及节点漏洞利用

HACKNOE

红队攻防渗透技术研习室云原生安全kubernetes

红队云攻防实战1.云原生-K8s安全-名词架构&各攻击点1.1云原生-K8s安全-概念1.2云原生-K8s安全-K8S集群架构解释1.2.1K8s安全-K8S集群架构-Master节点1.2.2K8s安全-K8S集群架构-Node节点1.2.3K8s安全-K8S集群架构-Pod容器1.3云原生安全-K8s安全-K8S集群攻击点`(重点)`2.云原生安全-K8s安全-K8S集群环境搭建3.云原生安全

- transformer

我爱派生

深度学习transformer深度学习人工智能

导语:2017年,一篇名为《AttentionisAllYouNeed》的论文横空出世,提出了Transformer模型,彻底改变了自然语言处理(NLP)领域的格局。Transformer以其独特的结构和强大的性能,迅速成为NLP领域的霸主,并逐渐向其他人工智能领域渗透。本文将带你深入了解Transformer的原理、优势以及应用,探讨其对人工智能发展的深远影响。一、从RNN到Transforme

- 安全研究员职业提升路径

rockmelodies

人工智能deepseek

阶段一:基础能力沉淀期(0-3年)目标薪资:15-30万/年(国内)核心技能掌握渗透测试全流程(Web/App/内网)熟练使用BurpSuite、Metasploit、IDAPro等工具理解漏洞原理(如OWASPTop10、CVE漏洞复现)获得OSCP认证(实战渗透黄金标准)变现策略参与众测平台(HackerOne/Bugcrowd),积累漏洞奖金撰写技术博客,建立个人技术品牌参与企业红队外包项目

- Logo语言的区块链

韦慕霖

包罗万象golang开发语言后端

Logo语言与区块链:一种新的编程哲学引言在当今数字化的时代,区块链技术逐渐渗透到各个行业,改变了我们处理数据和进行交易的方式。在这股浪潮中,编程语言的选择至关重要。而Logo语言,这一诞生于20世纪60年代的编程语言,以其独特的设计理念和教育目的,可能会在区块链的开发中发挥意想不到的作用。本文将探讨Logo语言的基本特征、区块链技术的核心概念以及二者结合的潜力。一、Logo语言简介1.1Logo

- 域名解析的QPS防护值是什么?

dns解析qps防护技术

在当今数字化的时代,互联网已经渗透到生活的方方面面,而域名解析作为互联网运行的关键环节之一,起着至关重要的作用。其中,域名解析的QPS防护值更是保障网络稳定、安全与高效的一个重要指标。一、QPS防护值的定义与内涵QPS,即QueriesPerSecond,意为每秒查询次数。域名解析的QPS防护值,是指域名解析系统在遭受攻击或高流量访问时,能够抵御的最大查询请求次数。它如同一道坚固的屏障,抵御着恶意

- DeepSeek 与网络安全:AI 驱动的智能防御

一ge科研小菜鸡

人工智能运维网络

个人主页:一ge科研小菜鸡-CSDN博客期待您的关注1.引言随着人工智能(AI)的快速发展,深度学习技术正渗透到多个领域,从医疗诊断到自动驾驶,再到金融风险控制,AI以其强大的计算能力和数据分析能力改变着传统行业。而在网络安全领域,面对日益复杂和高频率的网络攻击,传统的防御体系正遭遇前所未有的挑战。攻击者利用自动化工具、社会工程学和新型攻击策略,使得传统基于规则和特征匹配的安全手段逐渐失效。在这样

- 2024年 第一天 基础入门-Web应用&架构搭建&域名源码&站库分离&MVC模型&解析受限&对应路径

她比寒风冷

信息与通信网络安全web基础入门

#知识点:1、基础入门-Web应用-域名上的技术要点2、基础入门-Web应用-源码上的技术要点3、基础入门-Web应用-数据上的技术要点4、基础入门-Web应用-解析上的技术要点#章节点:(待补充)Web架构,App架构,小程序架构,前后端分离,容器技术,云产品服务,数据加解密算法,数据包抓取,数据包解析,正反向网络通讯,内外网通讯,防火墙出入站,Windows&Linux渗透命令,WAF产品,负

- 渗透测试服务费用解析:关键影响因素一览

艾策第三方软件测评

测试渗透费用

渗透测试服务的费用受到众多因素制约,各家企业的报价可能会有显著不同。若要弄清楚具体费用,必须综合考虑各种因素。接下来,我会逐一阐述影响价格的关键因素。测试范围测试范围有宽有窄。有的测试仅限于单一系统或局部网络,所需人力和时间较少,费用也较低,几千元就能完成。但若是进行全面测试,涵盖整个企业网络架构和多个系统,成本就会显著上升,费用可能高达数万元甚至更多。测试深度初步的漏洞排查和系统检测是浅度测试的

- 自学网络安全(黑客技术)2024年 —100天学习计划

白帽黑客cst

web安全学习安全网络linux

基于入门网络安全/黑客打造的:黑客&网络安全入门&进阶学习资源包前言什么是网络安全网络安全可以基于攻击和防御视角来分类,我们经常听到的“红队”、“渗透测试”等就是研究攻击技术,而“蓝队”、“安全运营”、“安全运维”则研究防御技术。如何成为一名黑客很多朋友在学习安全方面都会半路转行,因为不知如何去学,在这里,我将这个整份答案分为黑客(网络安全)入门必备、黑客(网络安全)职业指南、黑客(网络安全)学习

- 自学网络安全(黑客技术)2024年 —100天学习计划

白帽黑客cst

学习网络安全web安全linux

基于入门网络安全/黑客打造的:黑客&网络安全入门&进阶学习资源包前言什么是网络安全网络安全可以基于攻击和防御视角来分类,我们经常听到的“红队”、“渗透测试”等就是研究攻击技术,而“蓝队”、“安全运营”、“安全运维”则研究防御技术。如何成为一名黑客很多朋友在学习安全方面都会半路转行,因为不知如何去学,在这里,我将这个整份答案分为黑客(网络安全)入门必备、黑客(网络安全)职业指南、黑客(网络安全)学习

- 自学网络安全(黑客技术)2024年 —100天学习计划

白帽黑客cst

学习web安全安全网络linux

基于入门网络安全/黑客打造的:黑客&网络安全入门&进阶学习资源包前言什么是网络安全网络安全可以基于攻击和防御视角来分类,我们经常听到的“红队”、“渗透测试”等就是研究攻击技术,而“蓝队”、“安全运营”、“安全运维”则研究防御技术。如何成为一名黑客很多朋友在学习安全方面都会半路转行,因为不知如何去学,在这里,我将这个整份答案分为黑客(网络安全)入门必备、黑客(网络安全)职业指南、黑客(网络安全)学习

- 自学网络安全(黑客技术)2024年 —90天学习计划

白帽黑客cst

网络安全web安全linux密码学网络安全ddos

基于入门网络安全/黑客打造的:黑客&网络安全入门&进阶学习资源包前言什么是网络安全网络安全可以基于攻击和防御视角来分类,我们经常听到的“红队”、“渗透测试”等就是研究攻击技术,而“蓝队”、“安全运营”、“安全运维”则研究防御技术。如何成为一名黑客很多朋友在学习安全方面都会半路转行,因为不知如何去学,在这里,我将这个整份答案分为黑客(网络安全)入门必备、黑客(网络安全)职业指南、黑客(网络安全)学习

- 网络安全(黑客技术) 最新—90天学习计划

白帽黑客cst

网络安全web安全网络安全学习windowsmysql

基于入门网络安全/黑客打造的:黑客&网络安全入门&进阶学习资源包前言什么是网络安全网络安全可以基于攻击和防御视角来分类,我们经常听到的“红队”、“渗透测试”等就是研究攻击技术,而“蓝队”、“安全运营”、“安全运维”则研究防御技术。如何成为一名黑客很多朋友在学习安全方面都会半路转行,因为不知如何去学,在这里,我将这个整份答案分为黑客(网络安全)入门必备、黑客(网络安全)职业指南、黑客(网络安全)学习

- 自学网络安全(黑客技术)2024年 —100天学习计划

白帽黑客cst

学习网络安全web安全linux

基于入门网络安全/黑客打造的:黑客&网络安全入门&进阶学习资源包前言什么是网络安全网络安全可以基于攻击和防御视角来分类,我们经常听到的“红队”、“渗透测试”等就是研究攻击技术,而“蓝队”、“安全运营”、“安全运维”则研究防御技术。如何成为一名黑客很多朋友在学习安全方面都会半路转行,因为不知如何去学,在这里,我将这个整份答案分为黑客(网络安全)入门必备、黑客(网络安全)职业指南、黑客(网络安全)学习

- AI赋能灯塔低代码平台,AI应用落地“加速器”

人工智能

AI技术已渗透到各个领域,从智能语音助手到精准医疗影像诊断,从金融风险预测到智能交通管理,其潜力无可限量。然而,将AI技术转化为实际应用却面临重重困难。传统开发方式在算法研究、模型训练、代码编写、系统集成及测试优化等环节,不仅需要专业技术人员的深度参与,还耗费大量时间和资源。这些挑战使得AI应用的落地变得异常艰难。幸运的是,低代码技术的兴起为AI应用的快速落地带来了新的曙光。通过简化开发流程、降低

- #渗透测试#批量漏洞挖掘#某骋BPM Handler SQL注入漏洞

独行soc

漏洞挖掘sql安全数据库漏洞挖掘pythons注入

免责声明本教程仅为合法的教学目的而准备,严禁用于任何形式的违法犯罪活动及其他商业行为,在使用本教程前,您应确保该行为符合当地的法律法规,继续阅读即表示您需自行承担所有操作的后果,如有异议,请立即停止本文章读。目录一、漏洞背景与关联性分析二、漏洞验证建议三、修复建议四、某骋BPMHandlerSQL注入漏洞的危害分析一、核心数据泄露二、业务系统操控与破坏三、系统级安全威胁四、业务连续性影响五、某骋B

- #渗透测试#批量漏洞挖掘#某成科信票务管理系统 TicketManager SQL注入漏洞

独行soc

漏洞挖掘网络安全web安全sqlpython注入面试

免责声明本教程仅为合法的教学目的而准备,严禁用于任何形式的违法犯罪活动及其他商业行为,在使用本教程前,您应确保该行为符合当地的法律法规,继续阅读即表示您需自行承担所有操作的后果,如有异议,请立即停止本文章读。目录一、漏洞核心信息1.TicketManager.ashx接口SQL注入漏洞2.ReturnTicketPlance.ashx接口SQL注入漏洞二、漏洞危害评估三、修复建议四、关联漏洞扩展五

- java工厂模式

3213213333332132

java抽象工厂

工厂模式有

1、工厂方法

2、抽象工厂方法。

下面我的实现是抽象工厂方法,

给所有具体的产品类定一个通用的接口。

package 工厂模式;

/**

* 航天飞行接口

*

* @Description

* @author FuJianyong

* 2015-7-14下午02:42:05

*/

public interface SpaceF

- nginx频率限制+python测试

ronin47

nginx 频率 python

部分内容参考:http://www.abc3210.com/2013/web_04/82.shtml

首先说一下遇到这个问题是因为网站被攻击,阿里云报警,想到要限制一下访问频率,而不是限制ip(限制ip的方案稍后给出)。nginx连接资源被吃空返回状态码是502,添加本方案限制后返回599,与正常状态码区别开。步骤如下:

- java线程和线程池的使用

dyy_gusi

ThreadPoolthreadRunnabletimer

java线程和线程池

一、创建多线程的方式

java多线程很常见,如何使用多线程,如何创建线程,java中有两种方式,第一种是让自己的类实现Runnable接口,第二种是让自己的类继承Thread类。其实Thread类自己也是实现了Runnable接口。具体使用实例如下:

1、通过实现Runnable接口方式 1 2

- Linux

171815164

linux

ubuntu kernel

http://kernel.ubuntu.com/~kernel-ppa/mainline/v4.1.2-unstable/

安卓sdk代理

mirrors.neusoft.edu.cn 80

输入法和jdk

sudo apt-get install fcitx

su

- Tomcat JDBC Connection Pool

g21121

Connection

Tomcat7 抛弃了以往的DBCP 采用了新的Tomcat Jdbc Pool 作为数据库连接组件,事实上DBCP已经被Hibernate 所抛弃,因为他存在很多问题,诸如:更新缓慢,bug较多,编译问题,代码复杂等等。

Tomcat Jdbc P

- 敲代码的一点想法

永夜-极光

java随笔感想

入门学习java编程已经半年了,一路敲代码下来,现在也才1w+行代码量,也就菜鸟水准吧,但是在整个学习过程中,我一直在想,为什么很多培训老师,网上的文章都是要我们背一些代码?比如学习Arraylist的时候,教师就让我们先参考源代码写一遍,然

- jvm指令集

程序员是怎么炼成的

jvm 指令集

转自:http://blog.csdn.net/hudashi/article/details/7062675#comments

将值推送至栈顶时 const ldc push load指令

const系列

该系列命令主要负责把简单的数值类型送到栈顶。(从常量池或者局部变量push到栈顶时均使用)

0x02 &nbs

- Oracle字符集的查看查询和Oracle字符集的设置修改

aijuans

oracle

本文主要讨论以下几个部分:如何查看查询oracle字符集、 修改设置字符集以及常见的oracle utf8字符集和oracle exp 字符集问题。

一、什么是Oracle字符集

Oracle字符集是一个字节数据的解释的符号集合,有大小之分,有相互的包容关系。ORACLE 支持国家语言的体系结构允许你使用本地化语言来存储,处理,检索数据。它使数据库工具,错误消息,排序次序,日期,时间,货

- png在Ie6下透明度处理方法

antonyup_2006

css浏览器FirebugIE

由于之前到深圳现场支撑上线,当时为了解决个控件下载,我机器上的IE8老报个错,不得以把ie8卸载掉,换个Ie6,问题解决了,今天出差回来,用ie6登入另一个正在开发的系统,遇到了Png图片的问题,当然升级到ie8(ie8自带的开发人员工具调试前端页面JS之类的还是比较方便的,和FireBug一样,呵呵),这个问题就解决了,但稍微做了下这个问题的处理。

我们知道PNG是图像文件存储格式,查询资

- 表查询常用命令高级查询方法(二)

百合不是茶

oracle分页查询分组查询联合查询

----------------------------------------------------分组查询 group by having --平均工资和最高工资 select avg(sal)平均工资,max(sal) from emp ; --每个部门的平均工资和最高工资

- uploadify3.1版本参数使用详解

bijian1013

JavaScriptuploadify3.1

使用:

绑定的界面元素<input id='gallery'type='file'/>$("#gallery").uploadify({设置参数,参数如下});

设置的属性:

id: jQuery(this).attr('id'),//绑定的input的ID

langFile: 'http://ww

- 精通Oracle10编程SQL(17)使用ORACLE系统包

bijian1013

oracle数据库plsql

/*

*使用ORACLE系统包

*/

--1.DBMS_OUTPUT

--ENABLE:用于激活过程PUT,PUT_LINE,NEW_LINE,GET_LINE和GET_LINES的调用

--语法:DBMS_OUTPUT.enable(buffer_size in integer default 20000);

--DISABLE:用于禁止对过程PUT,PUT_LINE,NEW

- 【JVM一】JVM垃圾回收日志

bit1129

垃圾回收

将JVM垃圾回收的日志记录下来,对于分析垃圾回收的运行状态,进而调整内存分配(年轻代,老年代,永久代的内存分配)等是很有意义的。JVM与垃圾回收日志相关的参数包括:

-XX:+PrintGC

-XX:+PrintGCDetails

-XX:+PrintGCTimeStamps

-XX:+PrintGCDateStamps

-Xloggc

-XX:+PrintGC

通

- Toast使用

白糖_

toast

Android中的Toast是一种简易的消息提示框,toast提示框不能被用户点击,toast会根据用户设置的显示时间后自动消失。

创建Toast

两个方法创建Toast

makeText(Context context, int resId, int duration)

参数:context是toast显示在

- angular.identity

boyitech

AngularJSAngularJS API

angular.identiy 描述: 返回它第一参数的函数. 此函数多用于函数是编程. 使用方法: angular.identity(value); 参数详解: Param Type Details value

*

to be returned. 返回值: 传入的value 实例代码:

<!DOCTYPE HTML>

- java-两整数相除,求循环节

bylijinnan

java

import java.util.ArrayList;

import java.util.List;

public class CircleDigitsInDivision {

/**

* 题目:求循环节,若整除则返回NULL,否则返回char*指向循环节。先写思路。函数原型:char*get_circle_digits(unsigned k,unsigned j)

- Java 日期 周 年

Chen.H

javaC++cC#

/**

* java日期操作(月末、周末等的日期操作)

*

* @author

*

*/

public class DateUtil {

/** */

/**

* 取得某天相加(减)後的那一天

*

* @param date

* @param num

*

- [高考与专业]欢迎广大高中毕业生加入自动控制与计算机应用专业

comsci

计算机

不知道现在的高校还设置这个宽口径专业没有,自动控制与计算机应用专业,我就是这个专业毕业的,这个专业的课程非常多,既要学习自动控制方面的课程,也要学习计算机专业的课程,对数学也要求比较高.....如果有这个专业,欢迎大家报考...毕业出来之后,就业的途径非常广.....

以后

- 分层查询(Hierarchical Queries)

daizj

oracle递归查询层次查询

Hierarchical Queries

If a table contains hierarchical data, then you can select rows in a hierarchical order using the hierarchical query clause:

hierarchical_query_clause::=

start with condi

- 数据迁移

daysinsun

数据迁移

最近公司在重构一个医疗系统,原来的系统是两个.Net系统,现需要重构到java中。数据库分别为SQL Server和Mysql,现需要将数据库统一为Hana数据库,发现了几个问题,但最后通过努力都解决了。

1、原本通过Hana的数据迁移工具把数据是可以迁移过去的,在MySQl里面的字段为TEXT类型的到Hana里面就存储不了了,最后不得不更改为clob。

2、在数据插入的时候有些字段特别长

- C语言学习二进制的表示示例

dcj3sjt126com

cbasic

进制的表示示例

# include <stdio.h>

int main(void)

{

int i = 0x32C;

printf("i = %d\n", i);

/*

printf的用法

%d表示以十进制输出

%x或%X表示以十六进制的输出

%o表示以八进制输出

*/

return 0;

}

- NsTimer 和 UITableViewCell 之间的控制

dcj3sjt126com

ios

情况是这样的:

一个UITableView, 每个Cell的内容是我自定义的 viewA viewA上面有很多的动画, 我需要添加NSTimer来做动画, 由于TableView的复用机制, 我添加的动画会不断开启, 没有停止, 动画会执行越来越多.

解决办法:

在配置cell的时候开始动画, 然后在cell结束显示的时候停止动画

查找cell结束显示的代理

- MySql中case when then 的使用

fanxiaolong

casewhenthenend

select "主键", "项目编号", "项目名称","项目创建时间", "项目状态","部门名称","创建人"

union

(select

pp.id as "主键",

pp.project_number as &

- Ehcache(01)——简介、基本操作

234390216

cacheehcache简介CacheManagercrud

Ehcache简介

目录

1 CacheManager

1.1 构造方法构建

1.2 静态方法构建

2 Cache

2.1&

- 最容易懂的javascript闭包学习入门

jackyrong

JavaScript

http://www.ruanyifeng.com/blog/2009/08/learning_javascript_closures.html

闭包(closure)是Javascript语言的一个难点,也是它的特色,很多高级应用都要依靠闭包实现。

下面就是我的学习笔记,对于Javascript初学者应该是很有用的。

一、变量的作用域

要理解闭包,首先必须理解Javascript特殊

- 提升网站转化率的四步优化方案

php教程分享

数据结构PHP数据挖掘Google活动

网站开发完成后,我们在进行网站优化最关键的问题就是如何提高整体的转化率,这也是营销策略里最最重要的方面之一,并且也是网站综合运营实例的结果。文中分享了四大优化策略:调查、研究、优化、评估,这四大策略可以很好地帮助用户设计出高效的优化方案。

PHP开发的网站优化一个网站最关键和棘手的是,如何提高整体的转化率,这是任何营销策略里最重要的方面之一,而提升网站转化率是网站综合运营实力的结果。今天,我就分

- web开发里什么是HTML5的WebSocket?

naruto1990

Webhtml5浏览器socket

当前火起来的HTML5语言里面,很多学者们都还没有完全了解这语言的效果情况,我最喜欢的Web开发技术就是正迅速变得流行的 WebSocket API。WebSocket 提供了一个受欢迎的技术,以替代我们过去几年一直在用的Ajax技术。这个新的API提供了一个方法,从客户端使用简单的语法有效地推动消息到服务器。让我们看一看6个HTML5教程介绍里 的 WebSocket API:它可用于客户端、服

- Socket初步编程——简单实现群聊

Everyday都不同

socket网络编程初步认识

初次接触到socket网络编程,也参考了网络上众前辈的文章。尝试自己也写了一下,记录下过程吧:

服务端:(接收客户端消息并把它们打印出来)

public class SocketServer {

private List<Socket> socketList = new ArrayList<Socket>();

public s

- 面试:Hashtable与HashMap的区别(结合线程)

toknowme

昨天去了某钱公司面试,面试过程中被问道

Hashtable与HashMap的区别?当时就是回答了一点,Hashtable是线程安全的,HashMap是线程不安全的,说白了,就是Hashtable是的同步的,HashMap不是同步的,需要额外的处理一下。

今天就动手写了一个例子,直接看代码吧

package com.learn.lesson001;

import java

- MVC设计模式的总结

xp9802

设计模式mvc框架IOC

随着Web应用的商业逻辑包含逐渐复杂的公式分析计算、决策支持等,使客户机越

来越不堪重负,因此将系统的商业分离出来。单独形成一部分,这样三层结构产生了。

其中‘层’是逻辑上的划分。

三层体系结构是将整个系统划分为如图2.1所示的结构[3]

(1)表现层(Presentation layer):包含表示代码、用户交互GUI、数据验证。

该层用于向客户端用户提供GUI交互,它允许用户