Yeslab安全实验室2012新春特大优惠活动

1.庆祝Yeslab安全实验室已经连续一次PASS 32名安全CCIE,这个时间,这个世界上,最接近IE的地方,就在Yeslab安全实验室!

2.上海Yeslab新一轮CCSP课程,将于12月26日开讲,前两轮课程免费试听。

3.上海Yeslab安全正式对外招生,下面是课程原始价格。

A.安全CCIE原价¥19800

---主要课程由教主通过网真授课,欢迎试听。

---教主承诺每一轮(约两个月)会到上海来讲一门本地课程。

---送vSphere 5.x本地课程。

---送后续教徒计划和数据中心课程(承诺每两个月到上海至少讲一门课)。

B.安全CCIE冲刺班(仅版本)¥15800

C.安全CCSP¥6800

D.前3月在原价基础之上9折优惠,前10人报名享受88折优惠。

由于CCSP的RACK又添置了两台强大的Cisco1921路由器,最近抓紧研究了15.1T的一些新feature,其中AAA认证能够支持了LDAP可以说是一个很大亮点, 因为基于域环境的多种×××认证及授权将更容易部署和实现,特此做了一个IOS 15.1T下SSL×××+LDAP认证及授权教程供大家一起学习研究。

实验拓扑:

实验需求:分别使用两个AD域中用户user1和user2访问Cisco 1921 SSL×××,认证后获得不同的授权,这里授权只是给予不同的banner信息来达到演示效果。

实验环境:一台2003域控制器 + 一台Cisco1921(IOS 版本 15.1T)

Cisco1921上配置:

LDAP#show run

hostname LDAP

!

aaa new-model

aaa group server ldap ldap-group

server yeslab-server

aaa authentication login for-ssl group ldap-group

!

clock timezone GMT 8 0

!

ip domain name yeslab.net

ip name-server 202.100.1.101

!

crypto pki trustpoint TP-self-signed-3749551394

enrollment selfsigned

subject-name cn=IOS-Self-Signed-Certificate-3749551394

revocation-check none

crypto pki certificate chain TP-self-signed-3749551394

certificate self-signed 01

----------省略自签名证书------------

quit

!

interface GigabitEthernet0/0

ip address 202.100.1.1 255.255.255.0

no shutdown

!

ldap attribute-map yeslab-test

map type memberOf user-***-group format dn-to-string

!

ldap server yeslab-server

ipv4 202.100.1.101

attribute map yeslab-test

bind authenticate root-dn cn=administrator,cn=users,dc=yeslab,dc=net password 1a.yeslab

base-dn dc=yeslab,dc=net

mode secure

secure cipher 3des-ede-cbc-sha

!

web*** gateway GW

ip address 202.100.1.1 port 443

ssl trustpoint TP-self-signed-3749551394

inservice

!

web*** context yeslab-context

ssl authenticate verify all

policy group group1

banner "This is User1's ***"

policy group group2

banner "This is User2's ***"

aaa authentication list for-ssl

gateway GW

inservice

AD域帐户和计算机管理下的账号配置,如下图:

在配置完LDAP后一定要测试一下两个账号是否认证通过,如下图:

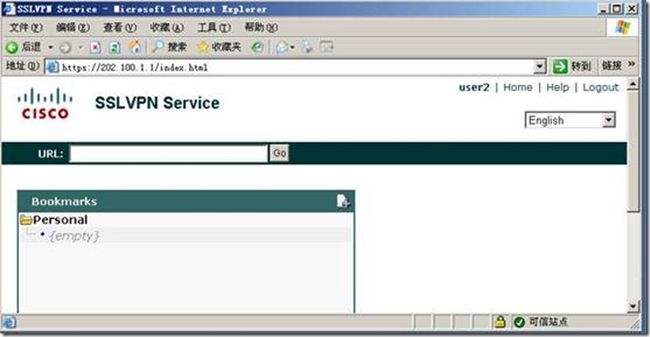

最后配置完毕后进行测试的结果,如下图:

提示:本实验看似简单,但是有很多细节是需要注意的,如:要同步设备与域控之间的时间,要设置属性映射的格式,要使用debug ldap all 查看错误配置等, 还有就是IOS有些LDAP的命令需要深入理解。

最后补充:IOS 15.1T的LDAP是不支持交互式认证的,也就是说不支持Telnet或SSH认证。

By: heymo(Yeslab马老师) 2011-12-19