中东网络暗战:针对叙利亚反对派的网络攻击Group5

1概要

本报告描述了以叙利亚反对派为目标,精心策划的恶意软件攻击,攻击者使用了一系列黑客工具和技术,针对叙利亚反对派重要人士的电脑和手机系统进行渗透攻击。我们于2015年底由一位叙利亚反对派人士曝料的PPT文件发现了该网络攻击。在调查初期,我们发现了水坑攻击网站、恶意PPT文件和Andriod恶意程序等明显针对叙反对派的线索。

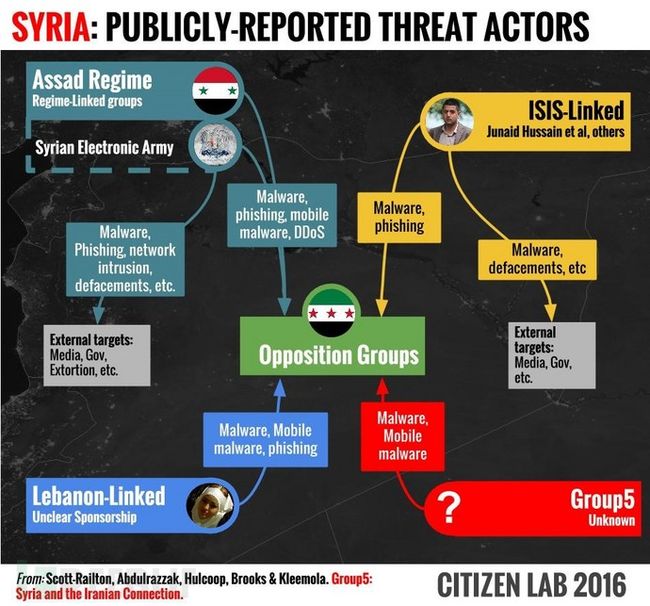

自叙爆发冲突以来,被发现对叙反对派发起网络攻击的组织有:以政权为目的某恶意软件攻击组织、Fireeye发现的叙利亚电子军、ISIS以及某黎巴嫩组织,为了区分,我们把该报告中涉及的攻击组织命名为:Group5(第5类组织)。

Group5与其它攻击组织不同,使用了未曾发现的技术工具,攻击者熟悉伊朗波斯方言软件和伊朗主机托管公司,而且攻击中某些操作似乎发起于伊朗IP地址。我们确信Group5目前还处于攻击早期,后续还可能扩大攻击面。最终分析表明,Group5是针对叙利亚且与伊朗有关的一个新型网络攻击组织。

2 发现Group5

2015年10月,Group5针对叙反对派的恶意电子邮件首次被发现。10月3日,叙利亚反对党全国委员会(SNC)前副主席Noura Al-Ameer,收到了一封伪装为某人权组织的恶意电子邮件,邮件以“Assad Crimes”(阿萨德的罪行)为主题,发件人为office@assadcrimes[.]info,恶意邮件附件中包含有PPSX的幻灯片文档。

图:叙利亚反对党全国委员会(SNC)前副主席Noura Al-Ameer

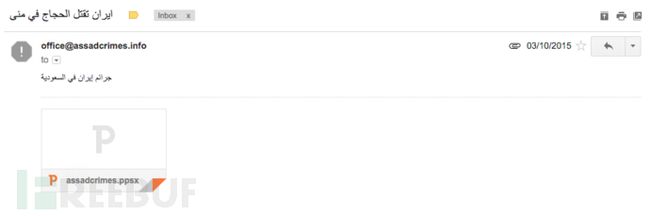

恶意邮件

翻译为:

From: office@assadcrimes[.]info

To: Subject: Iran is killing the Pilgrims in Mina Body: Iran’s Crimes in the Kingdom of Saudi Arabia

包含附件:

Assadcrimes.ppsx MD5 : 76F8142B4E52C671871B3DF87F10C30C

分析发现,邮件通过IP 88.198.222[.]163发送,并且文件释放的恶意软件C&C地址也为88.198.222[.]163。

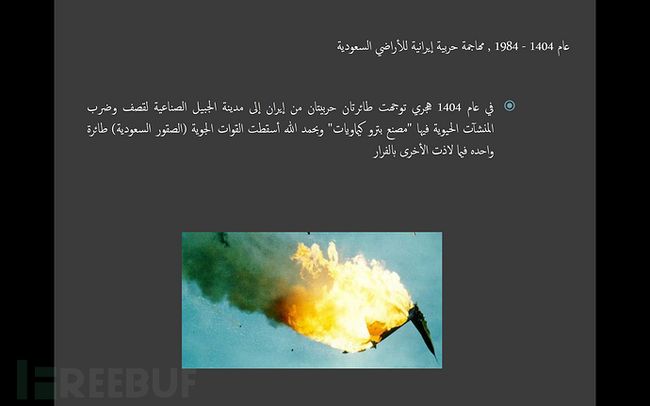

诱饵附件内容

Assadcrimes.ppsx文档中包含很多图片和阿拉伯文字,并以一系列照片和卡通形象描述当前的敏感政治事件,一旦文档被打开,受害者电脑将会自动下载并执行恶意程序。

图:附件幻灯片截图

翻译为:

On 1404 A.H – 1984 A.D Iranian warship attacked Saudi Arabia On 1404 A.H, two Iranian war planes headed to Jubail industrial city, to bomb and hit critical factories (Petrochemical factory) and by god’s well, the Saudi’s air forces was able to hit one plane, while the other managed to escape.

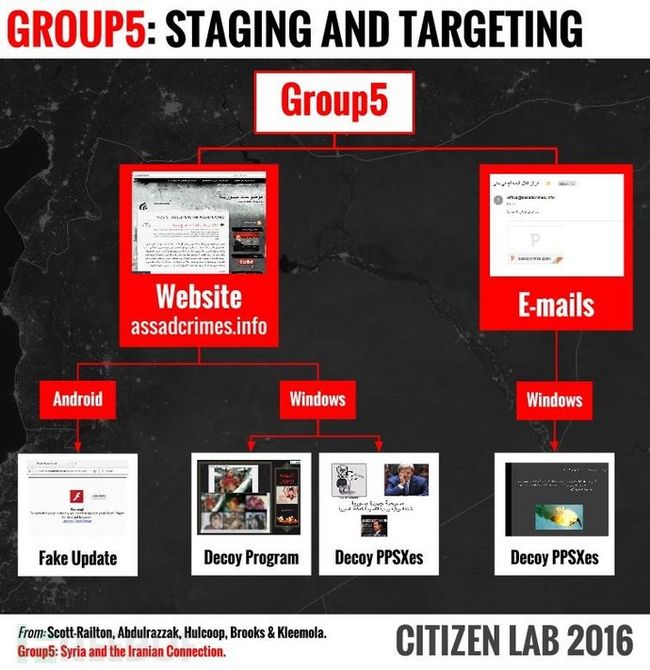

3 网站assadcrimes[.]info

在邮件发送地址中,我们注意到了assadcrimes[.] info ,一个由攻击者操控并被用来执行水坑攻击的网站,网站在首页位置显示了标题为“ Bashar Assad Crimes”的文章,文章内容来源为叙利亚年轻政治犯 Tal al-Mallohi的博客。后来,网站assadcrimes[.] info 一度处于“过期”停用状态。

图:水坑攻击网站assadcrimes[.] info截图

Group5通过assadcrimes[.] info网站进行的目标攻击和演化:

图:Group5的目标关系

利用网站传播的恶意文件

通过监测,我们发现assadcrimes[.] info网站目录下还存在着一个可被下载的恶意文件assadcrimes.info.ppsx,文件以图片和卡通形象方式描述叙利亚冲突问题,该文件可能被用于其它方式的社工攻击。

图:Assadcrimes.info.ppsx文件截图

被杀害的儿童

在网站上我们还发现了一些执行恶意软件下载的HTML页面,这些页面在访问之后会自动下载与“martyred children” (被杀害儿童)相关的程序alshohadaa alatfal.exe,该程序执行后以古塔( Ghouta)化学袭击的悲惨图片为掩盖达到感染目标电脑目的。

图:‘alshohadaaalatfal.exe’文件执行后截图

Andriod恶意程序

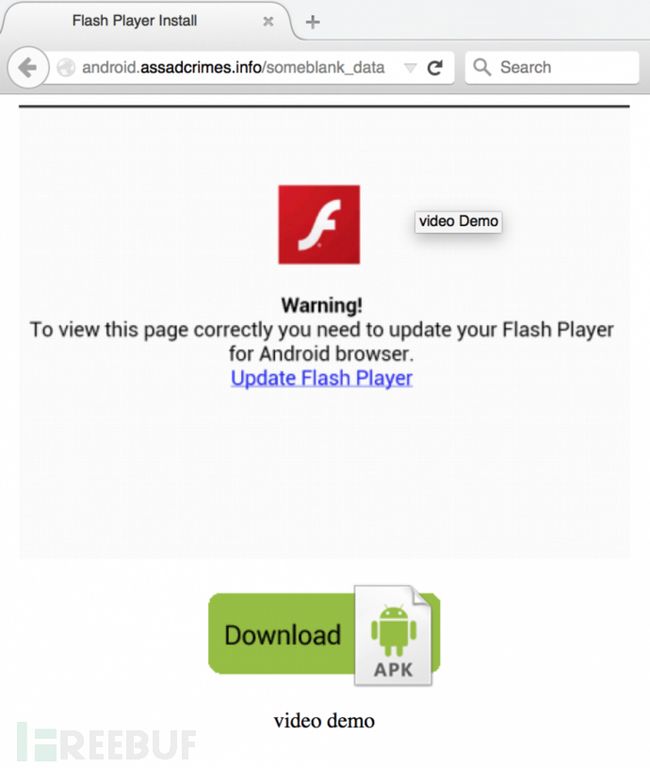

我们在assadcrimes[.]info网站上还发现了假冒Adobe Flash Player更新程序的安卓恶意程序,在第4部分我们将详细

描述。

adobe_flash_player.apk MD5: 8EBEB3F91CDA8E985A9C61BEB8CDDE9D

4 Windows恶意程序

Group5使用了一系列恶意软件,包括利用漏洞的PPT文件和下载恶意软件的可执行程序。

恶意PPT文件

从对Al-Ameer的攻击中,我们发现Group5早期使用的ppt恶意文件使用了两步技术:1.使用幻灯片动画和自定义操作嵌入OLE 对象,2.进入放映视图后触发CVE-2014-4114漏洞下载并执行恶意代码。(相关技术介绍:英文+中文)

Freebuf百科:利用PowerPoint 自定义操作上传恶意payload

1. 攻击者创建一个新的 PowerPoint 文档并插入恶意脚本或可执行文件。插入文件会被嵌入为一个 OLE 对象中。

2. 自定义操作设置为进行“上一张”操作并自动触发“活动内容”来执行嵌入的 OLE 对象。

攻击者使用幻灯片动画和自定义操作代替宏来触发嵌入的 Payload。此外,不同于传统的使用宏,用户不需要进行操作允许执行脚本语言,取而代之是让用户确认他们想运行 Payload。

图:利用PPT自定义操作执行恶意payload

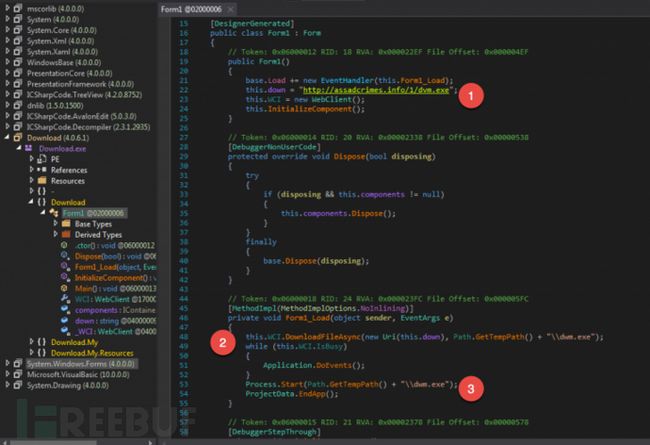

以Assadcrimes.ppsx为例,文件执行之后,下载生成目录文件%TEMP%\putty.exe(一个.net下载程序),之后,Payload还将继续执行下载 http://assadcrimes[.]info/1/dvm.exe ,生成目录文件 %temp%\dwm.exe,以待后续入侵。

图:putty.exe dvm.exe文件下载代码

文件最终目的是向受害者电脑值入远控木马njRAT或NanoCore RAT。

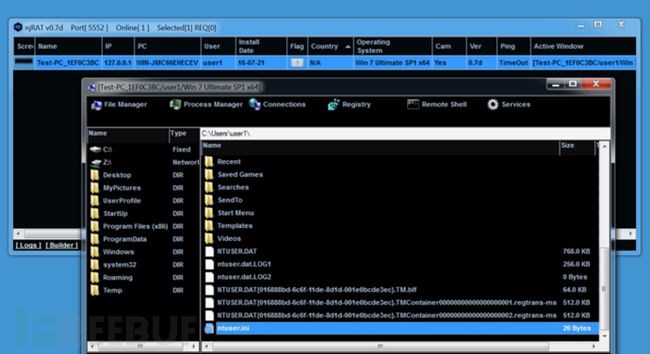

远控木马

为了规避杀毒软件查杀检测,Group5使用了加密和加壳技术对植入受害者系统的木马客户端进行混淆,njRAT和NanoCore RAT功能多样,包含文件窃取、截屏、获取密码和键盘记录、远程操控麦克风和摄像头等。

图:njRAT针对目标系统的操作执行界面

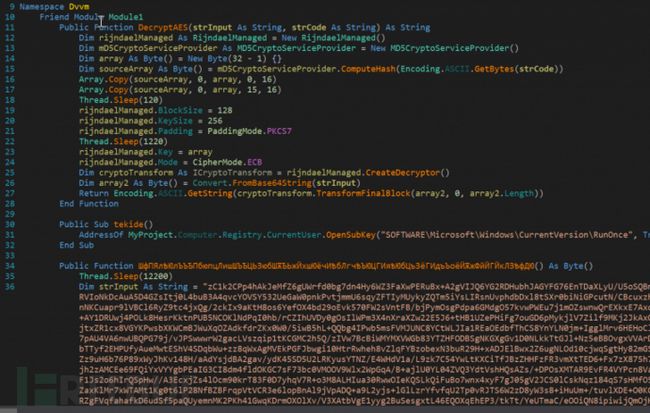

脱壳:攻击者对木马客户端进行了base64的加壳处理

图:加壳程序中发现的base64字符串

加密:木马客户端运行时,在内存中被以base64字符串和AES方式进行加密,以下为NanoCore RAT客户端的AES加密程序代码:

图:AES加密程序代码

5 Andriod恶意程序

在网站assadcrimes[.]info子域名andriod.assadcrimes.info下,点击UPDATE,将会执行下载假冒Adobe Flash Player更新程序的安卓恶意程序adobe_flash_player.apk

图:假冒Adobe Flash Player的adobe_flash_player.apk

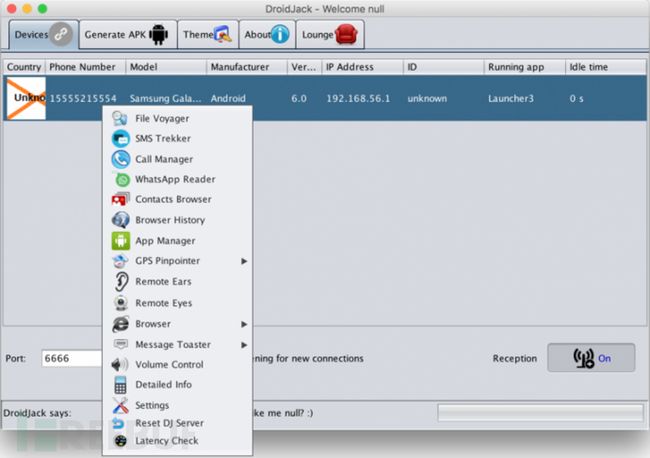

该恶意程序 为 DroidJack RAT的一个实例,具备捕获短信、通讯录、照片和其它手机资料等功能,另外,还能远程隐秘激活摄像头和麦克风。

图:DroidJack服务端配置界面

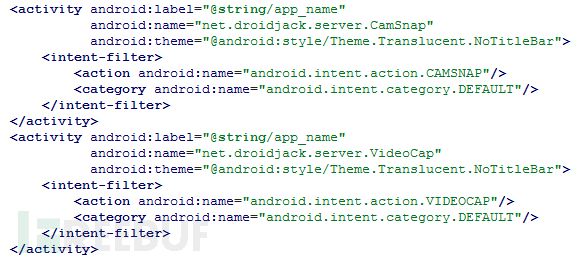

以下为摄像和视频获取功能代码:

图:摄像和视频获取功能代码

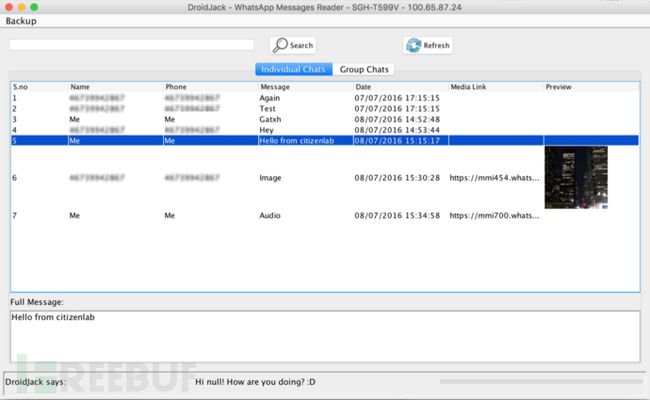

以下为浏览受害手机WhatsApp信息功能:

图:浏览受害手机的WhatsApp信息

由于Google Play 服务在叙利亚地区不可用,分享APK程序是很常见的事,所以我们猜想,这种利用手机木马进行目标渗透的方式可能造成的危害更大。

6 调查归因

Group5攻击产生了一系列线索,包括攻击起源、身份、利用工具、C&C地址等,值得注意的是,Group5攻击中使用了一款伊朗语定制版的混淆工具。

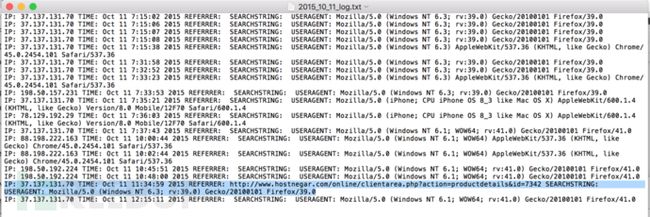

网站线索:无保护的日志文件

攻击者操作运行的网站 assadcrimes[.]info存在一些公开可访问的关键目录,其中包括了可能包含攻击起源等重要信息的网站日志文件。

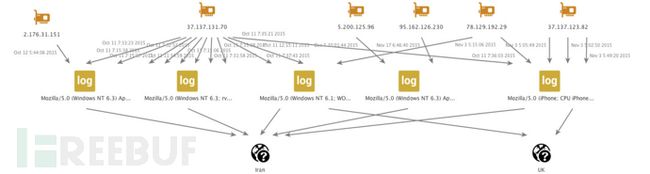

从日志文件确定攻击者 网站日志文件反映了一些受害者线索,同时也可以看出Group5对网站的开发信息。从2015年10月早期的日志中,我们发现攻击者以伊朗IP段经常访问网站进行部署。

图:2015年10月网站访问日志文件

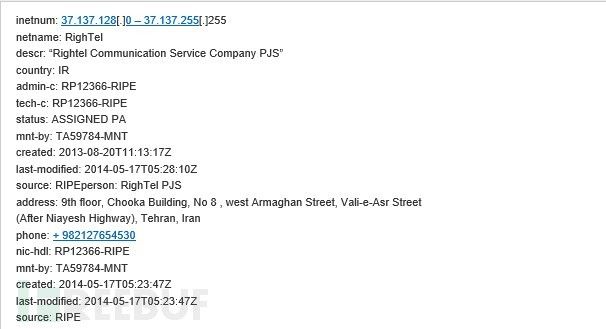

日志文件分析发现,网站托管于一家伊朗主机服务商hostnegar[.]com,攻击者第一条访问记录来自注册于伊朗移动电话网络公司Rightel Communication的IP 37.137.131[.]70。以下为相关地址信息:

通过对网站访问记录中的初始UserAgent 字符串和ip地址分析,我们发现攻击者用iPhone以伊朗IP地址或VPN访问网站。

图:攻击者利用手机通过伊朗IP和VPN访问网站

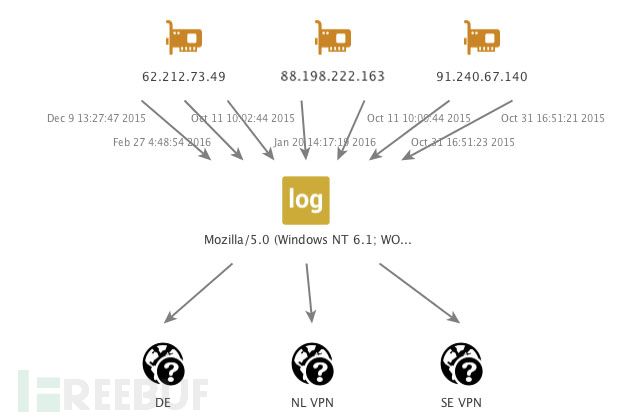

另外,攻击者还曾直接以恶意程序C&C地址88.198.222[.]163访问过网站:

图:攻击者利用VPN通过C2地址访问网站

以上信息表明Group5和伊朗之间的一些关系,同时也显示了攻击者想极力隐藏真实IP的目的。我们曾尝试通过该日志文件确定攻击受害者,但最终发现其准确度并不高。

软件线索:与伊朗相关的恶意软件

PAC Crypt 通过对njRAT 和NanoCore RAT加壳客户端的编译分析,我们发现了加壳程序PAC Crypt和其中的调试文件路径:

c:\users\mr.tekide\documents\visual studio 2013\projects\paccryptnano core dehgani -vds\windowsapplication2\obj\debug\launch manager.pdb

以上信息表明:名为mr.tekide的人开发或利用了加壳程序PAC Crypt。

Mr. Tekide Mr. Tekide是一位伊朗恶意软件开发者的化名,同时也是伊朗黑客论坛和工具交易网站http://crypter[.]ir管理员,值得注意的是,http://crypter[.]ir网站提供各种黑客工具和服务,包括其中就包括上述提到的PAC Crypt。

图:crypter[.]ir提供的PAC Crypt服务

另外,Mr. Tekide还是伊朗黑客论坛Ashiyane Digital Security Team(ADSL)版主,在ADSL对其它网站的攻击篡改网页中可以发现Mr. Tekide的名字。

图:ADSL篡改页面中出现Mr.Tekide

7 总结

虽然我们对Group5攻击事件做了详细的技术分析和溯源调查,目前我们能确信的是,Group5计划渗透入侵叙利亚反对派的通信和电脑系统,但是仍然不能证明Group5是由伊朗发起的网络攻击,所有的证据只能表明Group5和伊朗高度相关。鉴于当前伊朗对叙利亚的军事介入,一些间接证据指向伊朗并不奇怪。近年来,我们围绕针对叙利亚反对派的网络攻击进行研究,发现了其中一些共同点:参差不齐的技术复杂度、良好的社工能力和知名的攻击目标。

目前,考虑到一些深入调查的不便和限制,我们结束了对Group5攻击者的归因取证分析,希望这篇报告能对其他安全研究者有所帮助。

编译来源:Citizenlab