socket编程之openssl入门

1、什么是ssl

Secure Sockets Layer

它是支持在Internet 上进行安全通信的标准, 并且将数据密码技术集成到了协议之中。

数据在离开计算机之前就已经被加密, 只有到达它预定的目标后才被解密。

证书和密码学算法支持了这一切的运转,使用OpenSSL来切身体会它们。

理论上,如果加密的数据在到达目标之前被截取或窃听,那些数据是不可能被破解的。

不过,由于计算机的变化一年比一年快,而且密码翻译方法有了新的发展,因此, SSL中使用的加密协议被破解的可能性也在增大。

可以将 SSL 和安全连接用于Internet上任何类型的协议,不管是HTTP、POP3,还是FTP。

还可用SSL 来保护Telnet会话。

虽然可以用 SSL 保护任何连接,但是不必对每一类连接都使用SSL。

如果连接传输敏感信息,则应使用 SSL 。

2、什么是openssl

openSSL 不仅仅是SSL。 它可以实现消息摘要、 文件的加密和解密、 数字证书、 数字签名和随机数字。关于OpenSSL库的内容非常多,远不是一篇文章可以容纳的。

OpenSSL 不只是API, 它还是一个命令行工具。

命令行工具可以完成与API同样的工作,而且更进一步,可以测试SSL服务器和客户机。

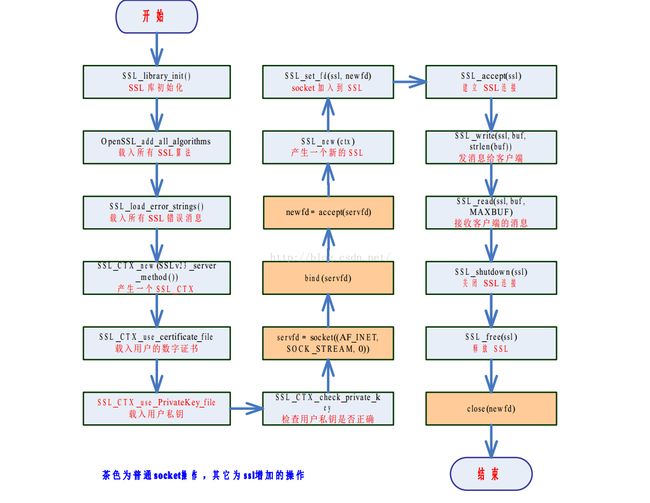

3、服务端编写步骤

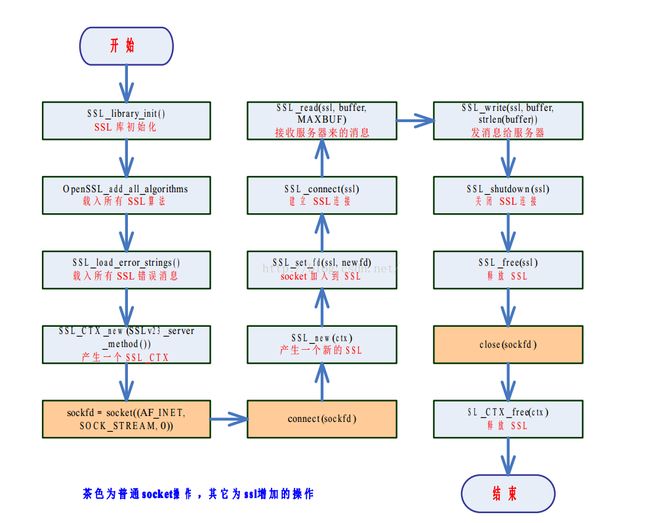

4、客户端编写步骤

5、相关头文件

socket相关头文件

#include

#include

#include

#include

ssl相关头文件

#include

#include

6、示例程序

服务端

#include

#include

#include

#include

#include

#include

#include

#include

#include

#include

#include

#include

#define MAXBUF 1024

int main(int argc, char **argv)

{

int sockfd, new_fd;

socklen_t len;

struct sockaddr_in my_addr, their_addr;

unsigned int myport, lisnum;

char buf[MAXBUF + 1];

SSL_CTX *ctx;

if (argv[1])

myport = atoi(argv[1]);

else

myport = 7838;

if (argv[2])

lisnum = atoi(argv[2]);

else

lisnum = 2;

/* SSL 库初始化 */

SSL_library_init();

/* 载入所有 SSL 算法 */

OpenSSL_add_all_algorithms();

/* 载入所有 SSL 错误消息 */

SSL_load_error_strings();

/* 以 SSL V2 和 V3 标准兼容方式产生一个 SSL_CTX ,即 SSL Content Text */

ctx = SSL_CTX_new(SSLv23_server_method());

/* 也可以用 SSLv2_server_method() 或 SSLv3_server_method() 单独表示 V2 或 V3标准 */

if (ctx == NULL) {

ERR_print_errors_fp(stdout);

exit(1);

}

/* 载入用户的数字证书, 此证书用来发送给客户端。 证书里包含有公钥 */

if (SSL_CTX_use_certificate_file(ctx, argv[4], SSL_FILETYPE_PEM) <= 0) {

ERR_print_errors_fp(stdout);

exit(1);

}

/* 载入用户私钥 */

if (SSL_CTX_use_PrivateKey_file(ctx, argv[5], SSL_FILETYPE_PEM) <= 0) {

ERR_print_errors_fp(stdout);

exit(1);

}

/* 检查用户私钥是否正确 */

if (!SSL_CTX_check_private_key(ctx)) {

ERR_print_errors_fp(stdout);

exit(1);

}

/* 开启一个 socket 监听 */

if ((sockfd = socket(PF_INET, SOCK_STREAM, 0)) == -1) {

perror("socket");

exit(1);

} else

printf("socket created/n");

bzero(&my_addr, sizeof(my_addr));

my_addr.sin_family = PF_INET;

my_addr.sin_port = htons(myport);

if (argv[3])

my_addr.sin_addr.s_addr = inet_addr(argv[3]);

else

my_addr.sin_addr.s_addr = INADDR_ANY;

if (bind(sockfd, (struct sockaddr *) &my_addr, sizeof(struct sockaddr))

== -1) {

perror("bind");

exit(1);

} else

printf("binded/n");

if (listen(sockfd, lisnum) == -1) {

perror("listen");

exit(1);

} else

printf("begin listen/n");

while (1) {

SSL *ssl;

len = sizeof(struct sockaddr);

/* 等待客户端连上来 */

if ((new_fd =

accept(sockfd, (struct sockaddr *) &their_addr,

&len)) == -1) {

perror("accept");

exit(errno);

} else

printf("server: got connection from %s, port %d, socket %d/n",

inet_ntoa(their_addr.sin_addr),

ntohs(their_addr.sin_port), new_fd);

/* 基于 ctx 产生一个新的 SSL */

ssl = SSL_new(ctx);

/* 将连接用户的 socket 加入到 SSL */

SSL_set_fd(ssl, new_fd);

/* 建立 SSL 连接 */

if (SSL_accept(ssl) == -1) {

perror("accept");

close(new_fd);

break;

}

/* 开始处理每个新连接上的数据收发 */

bzero(buf, MAXBUF + 1);

strcpy(buf, "server->client");

/* 发消息给客户端 */

len = SSL_write(ssl, buf, strlen(buf));

if (len <= 0) {

printf

("消息'%s'发送失败!错误代码是%d,错误信息是'%s'/n",

buf, errno, strerror(errno));

goto finish;

} else

printf("消息'%s'发送成功,共发送了%d个字节!/n",

buf, len);

bzero(buf, MAXBUF + 1);

/* 接收客户端的消息 */

len = SSL_read(ssl, buf, MAXBUF);

if (len > 0)

printf("接收消息成功:'%s',共%d个字节的数据/n",

buf, len);

else

printf

("消息接收失败!错误代码是%d,错误信息是'%s'/n",

errno, strerror(errno));

/* 处理每个新连接上的数据收发结束 */

finish:

/* 关闭 SSL 连接 */

SSL_shutdown(ssl);

/* 释放 SSL */

SSL_free(ssl);

/* 关闭 socket */

close(new_fd);

}

/* 关闭监听的 socket */

close(sockfd);

/* 释放 CTX */

SSL_CTX_free(ctx);

return 0;

}

客户端

#include

#include

#include

#include

#include

#include

#include

#include

#include

#include

#include

#define MAXBUF 1024

void ShowCerts(SSL * ssl)

{

X509 *cert;

char *line;

cert = SSL_get_peer_certificate(ssl);

if (cert != NULL) {

printf("数字证书信息:/n");

line = X509_NAME_oneline(X509_get_subject_name(cert), 0, 0);

printf("证书: %s/n", line);

free(line);

line = X509_NAME_oneline(X509_get_issuer_name(cert), 0, 0);

printf("颁发者: %s/n", line);

free(line);

X509_free(cert);

} else

printf("无证书信息!/n");

}

int main(int argc, char **argv)

{

int sockfd, len;

struct sockaddr_in dest;

char buffer[MAXBUF + 1];

SSL_CTX *ctx;

SSL *ssl;

if (argc != 3) {

printf

("参数格式错误!正确用法如下:/n/t/t%s IP地址 端口/n/t比如:/t%s 127.0.0.1 80/n此程序用来从某个 IP 地址的服务器某个端口接收最多 MAXBUF 个字节的消息",

argv[0], argv[0]);

exit(0);

}

/* SSL 库初始化,参看 ssl-server.c 代码 */

SSL_library_init();

OpenSSL_add_all_algorithms();

SSL_load_error_strings();

ctx = SSL_CTX_new(SSLv23_client_method());

if (ctx == NULL) {

ERR_print_errors_fp(stdout);

exit(1);

}

/* 创建一个 socket 用于 tcp 通信 */

if ((sockfd = socket(AF_INET, SOCK_STREAM, 0)) < 0) {

perror("Socket");

exit(errno);

}

printf("socket created/n");

/* 初始化服务器端(对方)的地址和端口信息 */

bzero(&dest, sizeof(dest));

dest.sin_family = AF_INET;

dest.sin_port = htons(atoi(argv[2]));

if (inet_aton(argv[1], (struct in_addr *) &dest.sin_addr.s_addr) == 0) {

perror(argv[1]);

exit(errno);

}

printf("address created/n");

/* 连接服务器 */

if (connect(sockfd, (struct sockaddr *) &dest, sizeof(dest)) != 0) {

perror("Connect ");

exit(errno);

}

printf("server connected/n");

/* 基于 ctx 产生一个新的 SSL */

ssl = SSL_new(ctx);

SSL_set_fd(ssl, sockfd);

/* 建立 SSL 连接 */

if (SSL_connect(ssl) == -1)

ERR_print_errors_fp(stderr);

else {

printf("Connected with %s encryption/n", SSL_get_cipher(ssl));

ShowCerts(ssl);

}

/* 接收对方发过来的消息,最多接收 MAXBUF 个字节 */

bzero(buffer, MAXBUF + 1);

/* 接收服务器来的消息 */

len = SSL_read(ssl, buffer, MAXBUF);

if (len > 0)

printf("接收消息成功:'%s',共%d个字节的数据/n",

buffer, len);

else {

printf

("消息接收失败!错误代码是%d,错误信息是'%s'/n",

errno, strerror(errno));

goto finish;

}

bzero(buffer, MAXBUF + 1);

strcpy(buffer, "from client->server");

/* 发消息给服务器 */

len = SSL_write(ssl, buffer, strlen(buffer));

if (len < 0)

printf

("消息'%s'发送失败!错误代码是%d,错误信息是'%s'/n",

buffer, errno, strerror(errno));

else

printf("消息'%s'发送成功,共发送了%d个字节!/n",

buffer, len);

finish:

/* 关闭连接 */

SSL_shutdown(ssl);

SSL_free(ssl);

close(sockfd);

SSL_CTX_free(ctx);

return 0;

} makefile

EXTRA_CFLAGS+= -Wall -Werror -lssl

all:

gcc $(EXTRA_CFLAGS) server.c -o server

gcc $(EXTRA_CFLAGS) client.c -o client

7、生成证书和密钥

openssl genrsa -out privkey.pem 2048

openssl req -new -x509 -key privkey.pem -out cacert.pem -days 1095

8、编译运行

编译前检查系统是否安装openssl开发包,如果没有,sudo yum install openssl-devel 安装

make

./server 7838 cacert.pem privkey.pem

./client 127.0.0.1 7838