- 通过“逆向侦测”驾驭涌现复杂性的认知架构与技术实现

由数入道

架构认知框架人工智能思维模型

摘要(ExecutiveSummary)我们正处在一个由人工智能驱动的“寒武纪大爆发”时代,复杂性本身正在经历一次相变。面对这一现实,渐进式的分析优化已然失效,唯有通过构建一种全新的认知架构——“逆向侦测”(ReverseDetection),才能在混沌中驾驭涌现的力量。本报告旨在提供该架构的终极蓝图,涵盖从哲学基石到技术实现,再到组织重塑的完整路径。一个基本的理论内核:“前兆复合体”(Precu

- PostgreSQL - PostgreSQL 反向查询策略(使用 ORDER BY、使用游标、使用窗口函数、使用 LIMIT 与 OFFSET 组合)

我命由我12345

数据库postgresql数据库后端mybatisjava-eejavaintellij-idea

概述PostgreSQL反向查询,指的从尾开始查询,即按照与默认顺序相反的顺序查询一、使用ORDERBY反向查询所有数据SELECT*FROM【表名】ORDERBYidDESC;反向查询1条数据SELECT*FROM【表名】ORDERBYidDESCLIMIT1;二、使用游标1、具体实现BEGIN;DECLAREreverse_cursorSCROLLCURSORFORSELECT*FROM【表名

- 力扣-206.反转链表

এ᭄画画的北北

java二刷力扣hot100leetcode链表算法

题目链接206.反转链表publicclassListNode{intval;ListNodenext;ListNode(){}ListNode(intval){this.val=val;}ListNode(intval,ListNodenext){this.val=val;this.next=next;}classSolution{publicListNodereverseList(ListNo

- 四旋翼无人机SIMULINK建模

四旋翼无人机SIMULINK建模,PSO_SA优化PID参数reverse.m作用:将History表中的string形式的key值转换为赋给九个全局变量temp00,…,temp08运行sum1.slx,可以直接观察此组参数的波形。History作用:映射表,将一组参数(temp00,…,temp08)映射到这组参数的ITAE指标。trojectory.m作用:定义一条路径并进行路径压缩,通过不

- python 排序函数

weixin_30256505

python

1、sorted()函数:内建函数,适用于所有类型,返回排序后的对象,原对象不改变,sorted(a,key=,reversed=True)>>>sorted((3,1,4,2))[1,2,3,4]>>>a=[4111,1,52,46,200,6,7]>>>sorted(a)[1,6,7,46,52,200,4111]2、sort()函数:>>>a.sort()>>>a[1,6,7,46,52,2

- 【数据结构】PTA 单链表分段逆转 C语言

小纭在努力

PTA数据结构c语言开发语言

给定一个带头结点的单链表和一个整数K,要求你将链表中的每K个结点做一次逆转。例如给定单链表1→2→3→4→5→6和K=3,你需要将链表改造成3→2→1→6→5→4;如果K=4,则应该得到4→3→2→1→5→6。函数接口定义:voidK_Reverse(ListL,intK);其中List结构定义如下:typedefstructNode*PtrToNode;structNode{ElementTyp

- Centos系统及国产麒麟系统设置自己写的go服务的开机启动项完整教程

二当家的素材网

运维centoslinux运维

1、创建服务文件在/etc/systemd/system/下新建服务配置文件(需sudo权限),例如:sudonano/etc/systemd/system/mygo.service如下图,创建的mygo.service2、创建内容如下:Description=ThegoHTTPandreverseproxyserverAfter=network.targetremote-fs.targetnss

- 网络安全-反弹shell详解(攻击,检测与防御)

程序员鱼

web安全网络安全单片机服务器linuxuni-app

反弹Shell:详解、攻击、检测与防御反弹Shell(ReverseShell)是一种网络安全领域中常见的攻击技术,通常用于远程控制受害者的计算机。本文旨在从网络安全的角度详细介绍反弹Shell的工作原理,实施方法以及如何检测和防御这类攻击。一、Shell的简介与原理1.1什么是Shell?Shell在计算机系统中指的是一个用户界面,用于访问操作系统的服务。在网络安全中,攻击者常利用Shell来控

- 科研:diffusion生成MNIST程序实现

Menger_Wen

科研:diffusion人工智能机器学习stablediffusionpython

科研:diffusion生成MNIST程序实现第一部分:填写部分的详细解释1.`diffusion.py`中的`batch_extend_like`方法2.`diffusion.py`中的`ode_reverse`方法3.`sde_schedule.py`中的`sde_forward`方法第二部分:逐行解释两个程序1.`diffusion.py`(Diffusion类)`__init__`方法`b

- 力扣 hot100 Day37

25.K个一组翻转链表给你链表的头节点head,每k个节点一组进行翻转,请你返回修改后的链表。k是一个正整数,它的值小于或等于链表的长度。如果节点总数不是k的整数倍,那么请将最后剩余的节点保持原有顺序。你不能只是单纯的改变节点内部的值,而是需要实际进行节点交换。//抄的classSolution{public:ListNode*reverseKGroup(ListNode*head,intk){i

- 陈强《计量经济学及Stata应用》学习笔记——持续更新

WangSoooCute

学习笔记

1导论1.1什么是计量经济学econometrics几种关系:相关关系、因果关系、逆向因果关系reversecausality、双向因果关系被解释变量dependentvariable解释变量explanatoryvariable=regressor=自变量independentvariable=协变量covariateunobservable的误差项errorterm=随机扰动项stochast

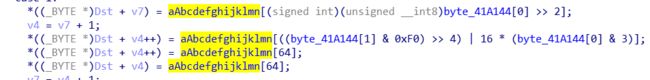

- CTF-reverse逆向分析解题常用脚本汇总

晴友读钟

#逆向ctfreverse

注:本篇用于记录一些CTF-reverse中可能用上的脚本,脚本都来源于博主解出某道题后留下,如果遇上类似的题目,根据脚本中注释的提示更改对应的密文密钥或条件即可快速解题!持续更新!!点个收藏关注不迷路~常见解密系列这块是烂大街的各种加密,可以说这里任何一个加密都八成会出现在题目中的脚本只是模板,重点是学会找到密文密钥并套入进去,因此需要对脚本的原理(比如调用函数的方式和密文密钥的格式之类)稍微有

- 【算法训练营Day07】字符串part1

文章目录反转字符串反转字符串II替换数字反转字符串题目链接:344.反转字符串双指针法,两个指针的元素直接调转即可classSolution{publicvoidreverseString(char[]s){inthead=0;intend=s.length-1;while(head=k){reverseString(charArray,head,head+k-1);}else{reverseSt

- DAY08 算法训练营| 字符串part01

天空的孩子

算法

344.反转字符串-力扣(LeetCode)字符串和数组算法题目思路类似反转字符串是经典双指针法(回忆反转链表,有序数组的平方,三数之和,四数之和)classSolution{public:voidreverseString(vector&s){len=s.length();for(inti=0,j=s.size()-1;iusingnamespacestd;intmain(){strings;/

- Python内置函数--reversed()

它将一个序列作为输入,并返回另一个序列,其中元素的顺序与给定输入序列的顺序相反。它不会对原始序列产生任何影响。也就是在原列表的基础上返回一个新的反向列表。粗略的看看classreversed(Iterator[_T],Generic[_T]):@overloaddef__init__(self,__sequence:Reversible[_T])->None:...@overloaddef__in

- python内置函数reversed_python必备内置函数- reversed(seq)

weixin_39923599

python必备内置函数-abs()https://developer.aliyun.com/ask/280547python必备内置函数-all()https://developer.aliyun.com/ask/280560python必备内置函数-any()https://developer.aliyun.com/ask/280561python必备内置函数-ascii()https://d

- python模拟内置函数reversed_Python内置函数reversed

weixin_39594895

{"moduleinfo":{"card_count":[{"count_phone":1,"count":1}],"search_count":[{"count_phone":4,"count":4}]},"card":[{"des":"阿里技术人对外发布原创技术内容的最大平台;社区覆盖了云计算、大数据、人工智能、IoT、云原生、数据库、微服务、安全、开发与运维9大技术领域。","link1":

- python内置函数reversed_Python3内置函数——reversed() = 翻转我的世界

大龙说学区

v.颠倒(reverse的过去式和过去分词);翻转help(reversed)Helponclassreversedinmodulebuiltins:classreversed(object)|reversed(sequence)->reverseiteratorovervaluesofthesequence||Returnareverseiterator||Methodsdefinedhere:

- 百度识图API

weixin_34191845

pythonpostman

http://stu.baidu.com/http://www.360doc.com/content/14/0801/17/21412_398653199.shtmlhttp://download.csdn.net/download/namelijian/3449001http://icodon.com/reverse-image-search.htmlhttp://www.cnblogs.com

- 深入解析Linux分页机制:从虚拟内存到物理地址的魔法转换

pengdott

运维监控linux运维服务器

目录引言:为什么需要分页机制?一、分页机制基础概念1.1虚拟地址与物理地址1.2页与页框1.3为什么是4KB?二、多级页表结构2.1为什么需要多级页表?2.2x86_64的四级页表结构2.3页表项详解三、Linux分页实现机制3.1内核中的页表管理数据结构3.2地址转换过程3.3缺页异常处理四、高级话题与优化技术4.1大页(HugePage)支持4.2反向映射(ReverseMapping)4.3

- iOS安全和逆向系列教程 第1篇: iOS逆向工程概述与学习路线图

自学不成才

iOS安全和逆向系列教程ios学习cocoa

iOS安全和逆向系列教程第1篇:iOS逆向工程概述与学习路线图欢迎各位加入我的iOS逆向工程专栏!在这个系列的第一篇文章中,我将为大家介绍iOS逆向工程的基本概念、应用场景以及完整的学习路线图,帮助大家建立清晰的学习框架。什么是iOS逆向工程?逆向工程(ReverseEngineering)是一种通过分析已有产品(如软件、硬件)来理解其设计、功能和工作原理的过程。在iOS领域,逆向工程特指通过各种

- 【蓝桥杯】第十五届省赛大学真题组真题解析

Jyywww121

蓝桥杯javascript职场和发展

【蓝桥杯】第十五届省赛大学真题组真题解析一、智能停车系统1、知识点(1)flex-wrap控制子元素的换行方式属性值有:no-wrap不换行wrap伸缩容器不够则自动往下换行wrap-reverse伸缩容器不够则自动往上换行(2)align-content调整多行侧轴对齐方式align-items调整单行侧轴对齐方式控制子元素在交叉轴上的对齐方式属性值有:flex-start侧轴的起始位置对齐fl

- Qt:QCustomPlot库的QCPAxis

十秒耿直拆包选手

CandC++QtandPysideQCustomPlotupqtQCustomPlotc++

在QCustomPlot中,QCPAxis是图表坐标系的核心组件,负责管理坐标轴的所有视觉和功能特性。它提供了丰富的定制选项,使开发者能够创建高度专业化的数据可视化图表。核心功能概述功能类别关键特性相关方法基本结构坐标轴位置、方向axisType(),setVisible()范围控制数据范围设置setRange(),setRangeReversed()刻度系统主/副刻度、格式setTicker()

- 字符串反转

伊欧温

C语言刷题记录c语言算法

题目描述字符串反转,如将字符串“www.runoob.com”反转为“moc.boonur.www”。程序分析:先通过指针遍历字符串计算其长度,确定参与交换的字符范围,再利用循环,以对称位置(从两端向中间)的方式,借助临时变量交换对应字符,实现字符串的反转。源代码#includevoidreverse(char*s){intlen=0;char*p=s;while(*p!=0){len++;p++

- 使用FRP 0.58版本进行内网穿透的详细教程

搬砖的小熊猫

frp

什么是FRP?FRP(FastReverseProxy)是一款高性能的反向代理应用,主要用于内网穿透。通过FRP,您可以将内网服务暴露给外网用户,无需进行复杂的网络配置。准备工作服务器:一台具备公网IP的服务器,用于部署FRP服务端。客户端:需要进行内网穿透的设备。FRP程序:可以从FRP官方GitHub页面下载最新版本。部署步骤服务器A(具有公共IP地址)解压并放置frps二进制文件和frps.

- 生信技能16 - 生信分析序列处理常用函数

生信与基因组学

生信分析项目实战技能合集pythonnumpy数据分析

生信分析序列处理常用函数生信分析经常需要对序列进行处理,下面的实现代码可用于个人练习,可以让我们更好地理解序列处理的原理,当然python也有更高效率的包可以实现以下功能。read_seq_file读取序列txt文件函数count_nucletotides计算各核苷酸数量函数dna2rnaDNA序列转RNA序列函数seq_reverseDNA序列转换为互补序列函数count_GC_ratio计算序

- 列表反转:reverse() 方法的深度剖析

测试者家园

测试开发和测试Python零基础学Python人工智能Python零基础学Python零基础职场和发展软件开发和测试智能化测试

数据结构的基本操作始终是打牢编程基础的关键。而在对列表(list)这一核心数据结构的操作中,反转(reversing)是一项既常用又容易被低估的重要操作。Python提供了原地反转的reverse()方法,与返回新序列的切片[::-1]或内置函数reversed()形成了鲜明对比。本文将全面剖析list.reverse()方法,从其语义、实现机制、适用场景,到其在测试、开发与自动化中的实际运用,力

- 【华为od刷题(C++)】HJ11 数字颠倒

m0_64866459

算法c++开发语言

我的代码:#include#include#include//引入算法库,提供常见的算法,比如排序、查找、反转等,这里使用了reverse函数来反转字符串usingnamespacestd;intmain(){strings;getline(cin,s);reverse(s.begin(),s.end());/*reverse函数反转字符串的字符顺序s.begin()和s.end()分别表示字符串

- Python Cookbook 4迭代器和生成器

guoyunfei2018

#PythonCookbook

目录4.5反向迭代4.7迭代器切片4.8跳过可迭代对象的开始部分4.9排列组合的迭代4.10序列上索引值迭代4.11同时迭代多个序列4.12不同集合上元素的迭代4.13创建数据处理管道4.14展开嵌套的序列4.15顺序迭代合并后的排序迭代对象4.16迭代器代替while无限循环4.5反向迭代#1list.reverse()反向列表中的元素>>>ls=[1,3,2,'b','a']>>>ls.rev

- Python-容器类型

2501_92004703

Pythonpythonwindows开发语言

Python-容器类型前言一、列表(list)1.定义2.可变性3.常用方法1.append2.extend3.remove4.pop5.len6.count7.index8.insert9.sort10.reverse11.clear二、元组(tuple)1.定义2.不可变性3.列表元组转换三、字典(dict)1.定义2.取值3.修改数据4.判断成员关系5.遍历字典四、集合(set)1.定义2.

- sql统计相同项个数并按名次显示

朱辉辉33

javaoracle

现在有如下这样一个表:

A表

ID Name time

------------------------------

0001 aaa 2006-11-18

0002 ccc 2006-11-18

0003 eee 2006-11-18

0004 aaa 2006-11-18

0005 eee 2006-11-18

0004 aaa 2006-11-18

0002 ccc 20

- Android+Jquery Mobile学习系列-目录

白糖_

JQuery Mobile

最近在研究学习基于Android的移动应用开发,准备给家里人做一个应用程序用用。向公司手机移动团队咨询了下,觉得使用Android的WebView上手最快,因为WebView等于是一个内置浏览器,可以基于html页面开发,不用去学习Android自带的七七八八的控件。然后加上Jquery mobile的样式渲染和事件等,就能非常方便的做动态应用了。

从现在起,往后一段时间,我打算

- 如何给线程池命名

daysinsun

线程池

在系统运行后,在线程快照里总是看到线程池的名字为pool-xx,这样导致很不好定位,怎么给线程池一个有意义的名字呢。参照ThreadPoolExecutor类的ThreadFactory,自己实现ThreadFactory接口,重写newThread方法即可。参考代码如下:

public class Named

- IE 中"HTML Parsing Error:Unable to modify the parent container element before the

周凡杨

html解析errorreadyState

错误: IE 中"HTML Parsing Error:Unable to modify the parent container element before the child element is closed"

现象: 同事之间几个IE 测试情况下,有的报这个错,有的不报。经查询资料后,可归纳以下原因。

- java上传

g21121

java

我们在做web项目中通常会遇到上传文件的情况,用struts等框架的会直接用的自带的标签和组件,今天说的是利用servlet来完成上传。

我们这里利用到commons-fileupload组件,相关jar包可以取apache官网下载:http://commons.apache.org/

下面是servlet的代码:

//定义一个磁盘文件工厂

DiskFileItemFactory fact

- SpringMVC配置学习

510888780

springmvc

spring MVC配置详解

现在主流的Web MVC框架除了Struts这个主力 外,其次就是Spring MVC了,因此这也是作为一名程序员需要掌握的主流框架,框架选择多了,应对多变的需求和业务时,可实行的方案自然就多了。不过要想灵活运用Spring MVC来应对大多数的Web开发,就必须要掌握它的配置及原理。

一、Spring MVC环境搭建:(Spring 2.5.6 + Hi

- spring mvc-jfreeChart 柱图(1)

布衣凌宇

jfreechart

第一步:下载jfreeChart包,注意是jfreeChart文件lib目录下的,jcommon-1.0.23.jar和jfreechart-1.0.19.jar两个包即可;

第二步:配置web.xml;

web.xml代码如下

<servlet>

<servlet-name>jfreechart</servlet-nam

- 我的spring学习笔记13-容器扩展点之PropertyPlaceholderConfigurer

aijuans

Spring3

PropertyPlaceholderConfigurer是个bean工厂后置处理器的实现,也就是BeanFactoryPostProcessor接口的一个实现。关于BeanFactoryPostProcessor和BeanPostProcessor类似。我会在其他地方介绍。PropertyPlaceholderConfigurer可以将上下文(配置文件)中的属性值放在另一个单独的标准java P

- java 线程池使用 Runnable&Callable&Future

antlove

javathreadRunnablecallablefuture

1. 创建线程池

ExecutorService executorService = Executors.newCachedThreadPool();

2. 执行一次线程,调用Runnable接口实现

Future<?> future = executorService.submit(new DefaultRunnable());

System.out.prin

- XML语法元素结构的总结

百合不是茶

xml树结构

1.XML介绍1969年 gml (主要目的是要在不同的机器进行通信的数据规范)1985年 sgml standard generralized markup language1993年 html(www网)1998年 xml extensible markup language

- 改变eclipse编码格式

bijian1013

eclipse编码格式

1.改变整个工作空间的编码格式

改变整个工作空间的编码格式,这样以后新建的文件也是新设置的编码格式。

Eclipse->window->preferences->General->workspace-

- javascript中return的设计缺陷

bijian1013

JavaScriptAngularJS

代码1:

<script>

var gisService = (function(window)

{

return

{

name:function ()

{

alert(1);

}

};

})(this);

gisService.name();

&l

- 【持久化框架MyBatis3八】Spring集成MyBatis3

bit1129

Mybatis3

pom.xml配置

Maven的pom中主要包括:

MyBatis

MyBatis-Spring

Spring

MySQL-Connector-Java

Druid

applicationContext.xml配置

<?xml version="1.0" encoding="UTF-8"?>

&

- java web项目启动时自动加载自定义properties文件

bitray

javaWeb监听器相对路径

创建一个类

public class ContextInitListener implements ServletContextListener

使得该类成为一个监听器。用于监听整个容器生命周期的,主要是初始化和销毁的。

类创建后要在web.xml配置文件中增加一个简单的监听器配置,即刚才我们定义的类。

<listener>

<des

- 用nginx区分文件大小做出不同响应

ronin47

昨晚和前21v的同事聊天,说到我离职后一些技术上的更新。其中有个给某大客户(游戏下载类)的特殊需求设计,因为文件大小差距很大——估计是大版本和补丁的区别——又走的是同一个域名,而squid在响应比较大的文件时,尤其是初次下载的时候,性能比较差,所以拆成两组服务器,squid服务于较小的文件,通过pull方式从peer层获取,nginx服务于较大的文件,通过push方式由peer层分发同步。外部发布

- java-67-扑克牌的顺子.从扑克牌中随机抽5张牌,判断是不是一个顺子,即这5张牌是不是连续的.2-10为数字本身,A为1,J为11,Q为12,K为13,而大

bylijinnan

java

package com.ljn.base;

import java.util.Arrays;

import java.util.Random;

public class ContinuousPoker {

/**

* Q67 扑克牌的顺子 从扑克牌中随机抽5张牌,判断是不是一个顺子,即这5张牌是不是连续的。

* 2-10为数字本身,A为1,J为1

- 翟鸿燊老师语录

ccii

翟鸿燊

一、国学应用智慧TAT之亮剑精神A

1. 角色就是人格

就像你一回家的时候,你一进屋里面,你已经是儿子,是姑娘啦,给老爸老妈倒怀水吧,你还觉得你是老总呢?还拿派呢?就像今天一样,你们往这儿一坐,你们之间是什么,同学,是朋友。

还有下属最忌讳的就是领导向他询问情况的时候,什么我不知道,我不清楚,该你知道的你凭什么不知道

- [光速与宇宙]进行光速飞行的一些问题

comsci

问题

在人类整体进入宇宙时代,即将开展深空宇宙探索之前,我有几个猜想想告诉大家

仅仅是猜想。。。未经官方证实

1:要在宇宙中进行光速飞行,必须首先获得宇宙中的航行通行证,而这个航行通行证并不是我们平常认为的那种带钢印的证书,是什么呢? 下面我来告诉

- oracle undo解析

cwqcwqmax9

oracle

oracle undo解析2012-09-24 09:02:01 我来说两句 作者:虫师收藏 我要投稿

Undo是干嘛用的? &nb

- java中各种集合的详细介绍

dashuaifu

java集合

一,java中各种集合的关系图 Collection 接口的接口 对象的集合 ├ List 子接口 &n

- 卸载windows服务的方法

dcj3sjt126com

windowsservice

卸载Windows服务的方法

在Windows中,有一类程序称为服务,在操作系统内核加载完成后就开始加载。这里程序往往运行在操作系统的底层,因此资源占用比较大、执行效率比较高,比较有代表性的就是杀毒软件。但是一旦因为特殊原因不能正确卸载这些程序了,其加载在Windows内的服务就不容易删除了。即便是删除注册表中的相 应项目,虽然不启动了,但是系统中仍然存在此项服务,只是没有加载而已。如果安装其他

- Warning: The Copy Bundle Resources build phase contains this target's Info.plist

dcj3sjt126com

iosxcode

http://developer.apple.com/iphone/library/qa/qa2009/qa1649.html

Excerpt:

You are getting this warning because you probably added your Info.plist file to your Copy Bundle

- 2014之C++学习笔记(一)

Etwo

C++EtwoEtwoiterator迭代器

已经有很长一段时间没有写博客了,可能大家已经淡忘了Etwo这个人的存在,这一年多以来,本人从事了AS的相关开发工作,但最近一段时间,AS在天朝的没落,相信有很多码农也都清楚,现在的页游基本上达到饱和,手机上的游戏基本被unity3D与cocos占据,AS基本没有容身之处。so。。。最近我并不打算直接转型

- js跨越获取数据问题记录

haifengwuch

jsonpjsonAjax

js的跨越问题,普通的ajax无法获取服务器返回的值。

第一种解决方案,通过getson,后台配合方式,实现。

Java后台代码:

protected void doPost(HttpServletRequest req, HttpServletResponse resp)

throws ServletException, IOException {

String ca

- 蓝色jQuery导航条

ini

JavaScripthtmljqueryWebhtml5

效果体验:http://keleyi.com/keleyi/phtml/jqtexiao/39.htmHTML文件代码:

<!DOCTYPE html>

<html xmlns="http://www.w3.org/1999/xhtml">

<head>

<title>jQuery鼠标悬停上下滑动导航条 - 柯乐义<

- linux部署jdk,tomcat,mysql

kerryg

jdktomcatlinuxmysql

1、安装java环境jdk:

一般系统都会默认自带的JDK,但是不太好用,都会卸载了,然后重新安装。

1.1)、卸载:

(rpm -qa :查询已经安装哪些软件包;

rmp -q 软件包:查询指定包是否已

- DOMContentLoaded VS onload VS onreadystatechange

mutongwu

jqueryjs

1. DOMContentLoaded 在页面html、script、style加载完毕即可触发,无需等待所有资源(image/iframe)加载完毕。(IE9+)

2. onload是最早支持的事件,要求所有资源加载完毕触发。

3. onreadystatechange 开始在IE引入,后来其它浏览器也有一定的实现。涉及以下 document , applet, embed, fra

- sql批量插入数据

qifeifei

批量插入

hi,

自己在做工程的时候,遇到批量插入数据的数据修复场景。我的思路是在插入前准备一个临时表,临时表的整理就看当时的选择条件了,临时表就是要插入的数据集,最后再批量插入到数据库中。

WITH tempT AS (

SELECT

item_id AS combo_id,

item_id,

now() AS create_date

FROM

a

- log4j打印日志文件 如何实现相对路径到 项目工程下

thinkfreer

Weblog4j应用服务器日志

最近为了实现统计一个网站的访问量,记录用户的登录信息,以方便站长实时了解自己网站的访问情况,选择了Apache 的log4j,但是在选择相对路径那块 卡主了,X度了好多方法(其实大多都是一样的内用,还一个字都不差的),都没有能解决问题,无奈搞了2天终于解决了,与大家分享一下

需求:

用户登录该网站时,把用户的登录名,ip,时间。统计到一个txt文档里,以方便其他系统调用此txt。项目名

- linux下mysql-5.6.23.tar.gz安装与配置

笑我痴狂

mysqllinuxunix

1.卸载系统默认的mysql

[root@localhost ~]# rpm -qa | grep mysql

mysql-libs-5.1.66-2.el6_3.x86_64

mysql-devel-5.1.66-2.el6_3.x86_64

mysql-5.1.66-2.el6_3.x86_64

[root@localhost ~]# rpm -e mysql-libs-5.1