- [BJDCTF2020]JustRE

32304353

安全汇编

打开程序发现需要进行点击获取flag拖入IDA进行分析F5挨个查看代码发现疑似falg的数据经过判断,需要点击19999次获得flag把%d带入即可获取flagflag{1999902069a45792d233ac}提交flag解题思路参考文章BUUCTF-[BJDCTF2020]JustRE1-CSDN博客

- Canary

Sean_summer

安全web安全

定义:Canary是一种用以防护栈溢出的保护机制。原理:是在一个函数的入口处,先从fs/gs寄存器中取出一个4字节(eax,四字节通常是32位的文件)或者8字节(rax,通常是64位的文件)的值存到栈上,当函数结束是会检查这个栈上的值是否和存进去的值相同。通常在pwn题写exp是用的字符a,这样存储进缓冲区,将会覆盖原始的canary的值当canary被覆盖后,也就是原应为canary的位置被字符

- ctfshow-stack36

dd-pwn

pwn

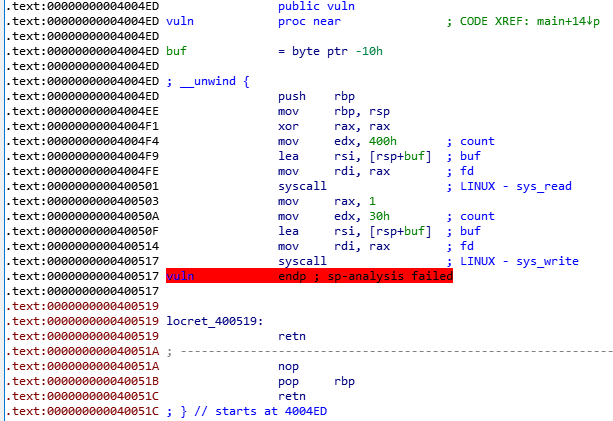

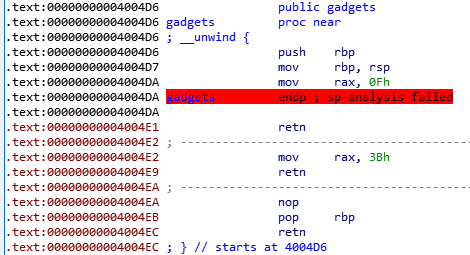

每天下午抖音(47253061271)直播pwn题,小白一只,欢迎各位师傅讨论可以发现全文只有一个ctfshow的自定义函数Gets函数,发现有溢出漏洞,可以利用该漏洞进行构建exp,发现有get_flag供我们使用,可以直接打开根目录的flag,因此只需要构造溢出,溢出返回地址覆盖成get_flag就行Exp:

- Pwn,我的栈溢出笔记就该这么写(上)

「已注销」

栈

一周的刨坟结束了,忙着搭建维护k8s,该整个小小的笔记了原理篇什么是栈溢出?栈溢出指的是程序向栈中某个变量中写入的字节数超过了这个变量本身所申请的字节数,因而导致与其相邻的栈中的变量的值被改变。栈溢出会导致什么结果?栈溢出漏洞轻则可以使程序崩溃,重则可以使攻击者控制程序执行流程。如何防范栈溢出?(1).金丝雀(canary)1、在所有函数调用发生时,向栈帧内压入一个额外的随机DWORD(数),这个

- ctfshow做题笔记—前置基础—pwn13~pwn19

Yilanchia

笔记学习

文章目录前言一、pwn13二、pwn14三、pwn15(编译汇编代码到可执行文件,即可拿到flag)四、pwn16(使用gcc将其编译为可执行文件)五、pwn17六、pwn18七、pwn19(关闭了输出流,一定是最安全的吗?)前言记录一下pwn13~pwn19,巩固一下学到的知识。一、pwn13知识点:如何使用GCCgccmain.c-oprogram·gcc是调用GCC编译器的命令。·-opro

- Django下防御Race Condition漏洞

落沐萧萧

djangopython后端

今天下午在v2ex上看到一个帖子,讲述自己因为忘记加分布式锁导致了公司的损失:我曾在《从Pwnhub诞生聊Django安全编码》一文中描述过关于商城逻辑所涉及的安全问题,其中就包含并发漏洞(RaceCondition)的防御,但当时说的比较简洁,也没有演示实际的攻击过程与危害。今天就以v2ex上这个帖子的场景来讲讲,常见的存在漏洞的Django代码,与我们如何正确防御竞争漏洞的方法。0x01Pla

- 【wp】hgame2023 week3 Re&&Pwn

woodwhale

ctf与君共勉pwnctfpwnrehgame

【wp】hgame2023week3Re&&PwnRecpp那个chacha20加密不会。kunmusic用dnspy逆dll,在Program的Main方法中找到了初始化的数据下断点执行,拷贝出data写一份脚本进行data与104的异或defstep_one():withopen("./data",encoding="u8")asf:lines=f.readlines()data=[]forl

- Pwntools 的详细介绍、安装指南、配置说明

程序员的世界你不懂

效率工具提升百度新浪微博

Pwntools:Python开源安全工具箱一、Pwntools简介Pwntools是一个由Securityresearcher开发的高效Python工具库,专为密码学研究、漏洞利用、协议分析和逆向工程设计。它集成了数百个底层工具的功能,提供统一的PythonAPI接口,广泛用于CTF竞赛、渗透测试和安全开发。其核心优势包括:模块化设计:支持密码学、网络协议、shellcode生成等全栈操作跨平台

- buuctf-变异凯撒

qis_qis

crypto其他

凯撒密码作为最古老的密码体制之一,相信大多数人都知道,即简单的移位操作,那么问题来了,变异的凯撒密码又会是什么呢?拿到题先比对acsii码值对比表:acsii码通过上面的acsii码值对比表可以看到第一个字符向后移了5,第二个向后移了6,第三个向后移了7,以此类推,很容易想到变异凯撒即每个向后移的位数是前一个加1:str="afZ_r9VYfScOeO_UL^RWUc"k=5foriinstr:p

- buuctf-Quoted-printable

qis_qis

crypto

解压打开:=E9=82=A3=E4=BD=A0=E4=B9=9F=E5=BE=88=E6=A3=92=E5=93=A6刚开始看到这一个字符串,误以为是什么编码特有的格式直到后面发现标题即提示,即Quoted-printable也是一种编码:得到flag:那你也很棒哦

- vulnhub(8):pWnOS(还没信息收集就已经成功打点)

anddddoooo

vulnhuboscp-like靶场linux运维网络安全安全服务器

端口nmap主机发现nmap-sn192.168.89.0/24Nmapscanreportfor192.168.89.116Hostisup(0.00020slatency).116是新出现的机器,他就是靶机nmap端口扫描nmap-Pn192.168.89.116-p---min-rate10000-oAnmap/scan扫描开放端口保存到nmap/scan下PORT STATESER

- 138,【5】buuctf web [RootersCTF2019]I_<3_Flask

rzydal

flaskpython后端

进入靶场这段代码是利用Python的类继承和反射机制来尝试执行系统命令读取flag.txt文件内容''.__class__:空字符串对象调用__class__属性,得到str类,即字符串的类型。__class__.__base__:str类的__base__属性指向其基类,在Python中str是新式类,其基类是object。__base__.__subclasses__():object类的__

- 141,【1】buuctf web [SUCTF 2019]EasyWeb

rzydal

web安全

进入靶场代码审计18){die('Oneinchlong,oneinchstrong!');}//使用正则表达式检查$hhh是否包含特定字符集(包括一些常见字符和控制字符等),如果包含则终止脚本执行if(preg_match('/[\x00-0-9A-Za-z\'"\`~_&.,|=[\x7F]+/i',$hhh))die('Trysomethingelse!');//获取$hhh中使用到的字符,

- BUUCTF 逆向工程(reverse)之Java逆向解密

若丶时光破灭

CTF-逆向工程CTF逆向工程

程序员小张不小心弄丢了加密文件用的秘钥,已知还好小张曾经编写了一个秘钥验证算法,聪明的你能帮小张找到秘钥吗?注意:得到的flag请包上flag{}提交下载好题目后,发现它是个以.class为后缀的。所以用JD-GUI打开这个文件。就可以看到Java代码importjava.util.ArrayList;importjava.util.Scanner;publicclassReverse{publi

- BUUCTF——[极客大挑战 2019]PHP

south_1

webphpphp

打开题目,页面上显示说习惯备份,尝试下载备份www.zip,下载后打开查看flag文件里并不是flag,查看其他的在class文件中发现代码,应该是让我们反序列化,给出源代码username=$username;$this->password=$password;}function__wakeup(){$this->username='guest';}function__destruct(){if

- BUUCTF Crypto题目记录

Vigorousy

密码学

MD5e00cf25ad42683b3df678c61f42c6bda进行MD5加密flag{admin1}Url编码%66%6c%61%67%7b%61%6e%64%20%31%3d%31%7dflag{and1=1}看我回旋踢synt{5pq1004q-86n5-46q8-o720-oro5on0417r1}观察已知字符串已经存在flag雏形,猜测为凯撒密码flag{5cd1004d-86a5

- ffmpeg合成视频

一个高效工作的家伙

大模型ffmpeg

记录下ffmpeg如何安装配置,以及如何合成视频。一、安装ffmpeg1、下载ffmpeg安装包打开DpwnloadFFmpeg官网,选择安装包Windowsbuildsfromgyan.dev2、下滑找到releasebulids部分,选择ffmpeg-7.0.2-essentials_build.zip3、下载完成后,解压缩得到FFmpeg文件夹。解压文件并检查目录结构解压后的文件夹中应包含以

- BUUCTF系列 // [极客大挑战 2019] Http

Ga1axy_z

CTF

前言本题知识点:常用HTTP请求头WP打开题目,在页面中没有发现明显的提示,查看网页源码,经搜索后发现一个似乎存在猫腻的网页‘Secret.php’访问该页面,得到第一个提示题目要求我们从‘https://www.Sycsecret.com’进入该页面,故使用burpsuite抓包,在请求头中增加Referer字段即可RefererHTTPReferer是header的一部分,当浏览器向Web服务

- python软件安装教程-Python-中文版软件安装包以及安装教程

weixin_37988176

Python-3.5.2(32/64位)软件下载地址链接:https://pan.baidu.com/s/1O1GIOCudBqPWNP6voPMpEA密码:zp58安装步骤:1.鼠标右击软件压缩包,选择“解压到python-3.5.2”2.打开“python-3.5.2”文件夹,鼠标右击“python-3.5.2-amd64.exe”(32位电脑操作系统鼠标右击“python-3.5.2.exe

- buuctf [极客大挑战 2019]FinalSQL

cng_Capricornus

buuctfweb安全

进入题目,又是这个作者,试试万能密码经过实验,双写什么的都没用。作者说的神秘代码,点进去发现url变了发现并没有什么卵用……正当我没有头绪的时候,我突然看到一句话,审题真的很重要:盲注!这里附上大佬的脚本:importrequestsimporttimeurl="http://def9937b-1746-4f41-98c7-a2b55b95664a.node4.buuoj.cn:81/search

- 八月刷题总结

Uzero.

ctf

2021DASCTFJulyXCBCTF--catflag考察日志文件位置,escapeshellarg函数绕过DASCTFJulyXCBCTF4th--ezrceYAPIMock远程代码执行漏洞BUUCTF--[HarekazeCTF2019]EasyNotesSESSION反序列化BUUCTF--[SWPU2019]Web3伪造Session,生成linux中的软链接BUUCTF--[wate

- [BUUCTF][极客大挑战 2019]PHP

朋克归零膏

CTFphplinuxfirefox

备份根据提示应该就是网站备份文件能被爆破出来随手写了个爆破脚本,基于御剑字典,只供学习使用importrandomimportrequestsimporttimefrommultiprocessingimportPooldefmultiScan(target,file_name,pool_num,delay):local_pool=Pool(pool_num)dirs=get_path_dict(

- BUUCTF [极客大挑战 2019]Secret File 1

THEMIScale

还差一步这道题就出来了在想了在想了别骂了别骂了打开题目后一片黑这个时候根据经验有事没事先ctrl+a安排一下果然有问题在最下方有一个连接打开链接出现一个按钮按他就完事了并没有出来什么用burp拦截后发现提示:secr3t.php打开后提示flag在flag.php中并且给了一串php其中stristr函数不用绕过直接干就完了然后就是啊哈!你找到我了!可是你看不到我QAQ~~~我就在这里这边最后请教

- BUUCTF--[羊城杯 2020]Easyphp2

Uzero.

进入后的页面根据题目提示我们可以知道这是一道PHP代码审计的题所以使用伪协议查看源代码,这里使用的是两次url编码绕过/?file=php://filter/read=convert.quoted-printable-encode/resource=GWHT.php/?file=php://filter/read=convert.%2562%2561%2573%2565%2536%2534-enc

- BUUCTF:[ISITDTU 2019]EasyPHP --- rce 超级异或,,,吐了,,,字符之间异或, 成型的异或payload!!!

Zero_Adam

BUUCTF刷题记录RCEpython

目录:一、自己做:二、学的的三、学习WP1.这里先来个不限制字符个数的关于这个%ff以及异或的事情,咱们好好唠唠1.生成异或中间值的python脚本2.看有字符限制的时候,:参考:末初一、自己做:0xd)die('youaresoclose,omg');eval($_);?>过滤了,不少,我一般碰到rce的题,就看自己的笔记,然后把payload一股脑的网上怼,,,二、学的的正则看不明白的时候,可

- PWN基础15:GOT表 和 PLT表

prettyX

PWN

在学习总结GOT、PLT表的相关知识,下面是我参考的文章和视频,每条资源都互有补充感谢各位作者的分享精神https://zhuanlan.zhihu.com/p/130271689https://blog.csdn.net/qq_18661257/article/details/54694748https://blog.csdn.net/linuxheik/article/details/8850

- BUUCTF [b01lers2020]little_engine

皮皮蟹!

BUUCTF

1.拿到文件,进入主函数:这个是动调之前的主函数,开始动调:其中,已知字符串已经给出,为unk_5617CE521220,一共300位:进入加密函数sub_5608DAAB8510:通过多次动态调试,得到了加密算法的逻辑。看判断函数sub_5608DAAB85A0:综上,写出加密脚本:a=[0xE1,0xE

- BUUCTF--[羊城杯 2020]Blackcat

Uzero.

进入后查看源码发现提示都说听听歌了!下载Hei_Mao_Jing_Chang.mp3文件,使用命令stringsHei_Mao_Jing_Chang.mp3查看文件在文末看到一段PHP代码if(empty($_POST['Black-Cat-Sheriff'])||empty($_POST['One-ear'])){die('$clandestine=getenv("clandestine");i

- 84,【8】BUUCTF WEB [羊城杯 2020]Blackcat

rzydal

前端

进入靶场音乐硬控我3分钟回去看源码开始解题运行得到afd556602cf62addfe4132a81b2d62b9db1b6719f83e16cce13f51960f56791b最终组成payload:White-cat-monitor[]=1&Black-Cat-Sheriff=afd556602cf62addfe4132a81b2d62b9db1b6719f83e16cce13f51960f5

- pwn7(利用格式化字符串泄露libc)

再劝

网络安全算法linux服务器数据库

题目[HNCTF2022WEEK4]ezcanaryint__fastcallmain(intargc,constchar**argv,constchar**envp){chars[96];//[rsp+0h][rbp-170h]BYREFcharbuf[264];//[rsp+60h][rbp-110h]BYREFunsigned__int64v6;//[rsp+168h][rbp-8h]v6=

- ios内付费

374016526

ios内付费

近年来写了很多IOS的程序,内付费也用到不少,使用IOS的内付费实现起来比较麻烦,这里我写了一个简单的内付费包,希望对大家有帮助。

具体使用如下:

这里的sender其实就是调用者,这里主要是为了回调使用。

[KuroStoreApi kuroStoreProductId:@"产品ID" storeSender:self storeFinishCallBa

- 20 款优秀的 Linux 终端仿真器

brotherlamp

linuxlinux视频linux资料linux自学linux教程

终端仿真器是一款用其它显示架构重现可视终端的计算机程序。换句话说就是终端仿真器能使哑终端看似像一台连接上了服务器的客户机。终端仿真器允许最终用户用文本用户界面和命令行来访问控制台和应用程序。(LCTT 译注:终端仿真器原意指对大型机-哑终端方式的模拟,不过在当今的 Linux 环境中,常指通过远程或本地方式连接的伪终端,俗称“终端”。)

你能从开源世界中找到大量的终端仿真器,它们

- Solr Deep Paging(solr 深分页)

eksliang

solr深分页solr分页性能问题

转载请出自出处:http://eksliang.iteye.com/blog/2148370

作者:eksliang(ickes) blg:http://eksliang.iteye.com/ 概述

长期以来,我们一直有一个深分页问题。如果直接跳到很靠后的页数,查询速度会比较慢。这是因为Solr的需要为查询从开始遍历所有数据。直到Solr的4.7这个问题一直没有一个很好的解决方案。直到solr

- 数据库面试题

18289753290

面试题 数据库

1.union ,union all

网络搜索出的最佳答案:

union和union all的区别是,union会自动压缩多个结果集合中的重复结果,而union all则将所有的结果全部显示出来,不管是不是重复。

Union:对两个结果集进行并集操作,不包括重复行,同时进行默认规则的排序;

Union All:对两个结果集进行并集操作,包括重复行,不进行排序;

2.索引有哪些分类?作用是

- Android TV屏幕适配

酷的飞上天空

android

先说下现在市面上TV分辨率的大概情况

两种分辨率为主

1.720标清,分辨率为1280x720.

屏幕尺寸以32寸为主,部分电视为42寸

2.1080p全高清,分辨率为1920x1080

屏幕尺寸以42寸为主,此分辨率电视屏幕从32寸到50寸都有

适配遇到问题,已1080p尺寸为例:

分辨率固定不变,屏幕尺寸变化较大。

如:效果图尺寸为1920x1080,如果使用d

- Timer定时器与ActionListener联合应用

永夜-极光

java

功能:在控制台每秒输出一次

代码:

package Main;

import javax.swing.Timer;

import java.awt.event.*;

public class T {

private static int count = 0;

public static void main(String[] args){

- Ubuntu14.04系统Tab键不能自动补全问题解决

随便小屋

Ubuntu 14.04

Unbuntu 14.4安装之后就在终端中使用Tab键不能自动补全,解决办法如下:

1、利用vi编辑器打开/etc/bash.bashrc文件(需要root权限)

sudo vi /etc/bash.bashrc

接下来会提示输入密码

2、找到文件中的下列代码

#enable bash completion in interactive shells

#if

- 学会人际关系三招 轻松走职场

aijuans

职场

要想成功,仅有专业能力是不够的,处理好与老板、同事及下属的人际关系也是门大学问。如何才能在职场如鱼得水、游刃有余呢?在此,教您简单实用的三个窍门。

第一,多汇报

最近,管理学又提出了一个新名词“追随力”。它告诉我们,做下属最关键的就是要多请示汇报,让上司随时了解你的工作进度,有了新想法也要及时建议。不知不觉,你就有了“追随力”,上司会越来越了解和信任你。

第二,勤沟通

团队的力

- 《O2O:移动互联网时代的商业革命》读书笔记

aoyouzi

读书笔记

移动互联网的未来:碎片化内容+碎片化渠道=各式精准、互动的新型社会化营销。

O2O:Online to OffLine 线上线下活动

O2O就是在移动互联网时代,生活消费领域通过线上和线下互动的一种新型商业模式。

手机二维码本质:O2O商务行为从线下现实世界到线上虚拟世界的入口。

线上虚拟世界创造的本意是打破信息鸿沟,让不同地域、不同需求的人

- js实现图片随鼠标滚动的效果

百合不是茶

JavaScript滚动属性的获取图片滚动属性获取页面加载

1,获取样式属性值

top 与顶部的距离

left 与左边的距离

right 与右边的距离

bottom 与下边的距离

zIndex 层叠层次

例子:获取左边的宽度,当css写在body标签中时

<div id="adver" style="position:absolute;top:50px;left:1000p

- ajax同步异步参数async

bijian1013

jqueryAjaxasync

开发项目开发过程中,需要将ajax的返回值赋到全局变量中,然后在该页面其他地方引用,因为ajax异步的原因一直无法成功,需将async:false,使其变成同步的。

格式:

$.ajax({ type: 'POST', ur

- Webx3框架(1)

Bill_chen

eclipsespringmaven框架ibatis

Webx是淘宝开发的一套Web开发框架,Webx3是其第三个升级版本;采用Eclipse的开发环境,现在支持java开发;

采用turbine原型的MVC框架,扩展了Spring容器,利用Maven进行项目的构建管理,灵活的ibatis持久层支持,总的来说,还是一套很不错的Web框架。

Webx3遵循turbine风格,velocity的模板被分为layout/screen/control三部

- 【MongoDB学习笔记五】MongoDB概述

bit1129

mongodb

MongoDB是面向文档的NoSQL数据库,尽量业界还对MongoDB存在一些质疑的声音,比如性能尤其是查询性能、数据一致性的支持没有想象的那么好,但是MongoDB用户群确实已经够多。MongoDB的亮点不在于它的性能,而是它处理非结构化数据的能力以及内置对分布式的支持(复制、分片达到的高可用、高可伸缩),同时它提供的近似于SQL的查询能力,也是在做NoSQL技术选型时,考虑的一个重要因素。Mo

- spring/hibernate/struts2常见异常总结

白糖_

Hibernate

Spring

①ClassNotFoundException: org.aspectj.weaver.reflect.ReflectionWorld$ReflectionWorldException

缺少aspectjweaver.jar,该jar包常用于spring aop中

②java.lang.ClassNotFoundException: org.sprin

- jquery easyui表单重置(reset)扩展思路

bozch

formjquery easyuireset

在jquery easyui表单中 尚未提供表单重置的功能,这就需要自己对其进行扩展。

扩展的时候要考虑的控件有:

combo,combobox,combogrid,combotree,datebox,datetimebox

需要对其添加reset方法,reset方法就是把初始化的值赋值给当前的组件,这就需要在组件的初始化时将值保存下来。

在所有的reset方法添加完毕之后,就需要对fo

- 编程之美-烙饼排序

bylijinnan

编程之美

package beautyOfCoding;

import java.util.Arrays;

/*

*《编程之美》的思路是:搜索+剪枝。有点像是写下棋程序:当前情况下,把所有可能的下一步都做一遍;在这每一遍操作里面,计算出如果按这一步走的话,能不能赢(得出最优结果)。

*《编程之美》上代码有很多错误,且每个变量的含义令人费解。因此我按我的理解写了以下代码:

*/

- Struts1.X 源码分析之ActionForm赋值原理

chenbowen00

struts

struts1在处理请求参数之前,首先会根据配置文件action节点的name属性创建对应的ActionForm。如果配置了name属性,却找不到对应的ActionForm类也不会报错,只是不会处理本次请求的请求参数。

如果找到了对应的ActionForm类,则先判断是否已经存在ActionForm的实例,如果不存在则创建实例,并将其存放在对应的作用域中。作用域由配置文件action节点的s

- [空天防御与经济]在获得充足的外部资源之前,太空投资需有限度

comsci

资源

这里有一个常识性的问题:

地球的资源,人类的资金是有限的,而太空是无限的.....

就算全人类联合起来,要在太空中修建大型空间站,也不一定能够成功,因为资源和资金,技术有客观的限制....

&

- ORACLE临时表—ON COMMIT PRESERVE ROWS

daizj

oracle临时表

ORACLE临时表 转

临时表:像普通表一样,有结构,但是对数据的管理上不一样,临时表存储事务或会话的中间结果集,临时表中保存的数据只对当前

会话可见,所有会话都看不到其他会话的数据,即使其他会话提交了,也看不到。临时表不存在并发行为,因为他们对于当前会话都是独立的。

创建临时表时,ORACLE只创建了表的结构(在数据字典中定义),并没有初始化内存空间,当某一会话使用临时表时,ORALCE会

- 基于Nginx XSendfile+SpringMVC进行文件下载

denger

应用服务器Webnginx网络应用lighttpd

在平常我们实现文件下载通常是通过普通 read-write方式,如下代码所示。

@RequestMapping("/courseware/{id}")

public void download(@PathVariable("id") String courseID, HttpServletResp

- scanf接受char类型的字符

dcj3sjt126com

c

/*

2013年3月11日22:35:54

目的:学习char只接受一个字符

*/

# include <stdio.h>

int main(void)

{

int i;

char ch;

scanf("%d", &i);

printf("i = %d\n", i);

scanf("%

- 学编程的价值

dcj3sjt126com

编程

发一个人会编程, 想想以后可以教儿女, 是多么美好的事啊, 不管儿女将来从事什么样的职业, 教一教, 对他思维的开拓大有帮助

像这位朋友学习:

http://blog.sina.com.cn/s/articlelist_2584320772_0_1.html

VirtualGS教程 (By @林泰前): 几十年的老程序员,资深的

- 二维数组(矩阵)对角线输出

飞天奔月

二维数组

今天在BBS里面看到这样的面试题目,

1,二维数组(N*N),沿对角线方向,从右上角打印到左下角如N=4: 4*4二维数组

{ 1 2 3 4 }

{ 5 6 7 8 }

{ 9 10 11 12 }

{13 14 15 16 }

打印顺序

4

3 8

2 7 12

1 6 11 16

5 10 15

9 14

13

要

- Ehcache(08)——可阻塞的Cache——BlockingCache

234390216

并发ehcacheBlockingCache阻塞

可阻塞的Cache—BlockingCache

在上一节我们提到了显示使用Ehcache锁的问题,其实我们还可以隐式的来使用Ehcache的锁,那就是通过BlockingCache。BlockingCache是Ehcache的一个封装类,可以让我们对Ehcache进行并发操作。其内部的锁机制是使用的net.

- mysqldiff对数据库间进行差异比较

jackyrong

mysqld

mysqldiff该工具是官方mysql-utilities工具集的一个脚本,可以用来对比不同数据库之间的表结构,或者同个数据库间的表结构

如果在windows下,直接下载mysql-utilities安装就可以了,然后运行后,会跑到命令行下:

1) 基本用法

mysqldiff --server1=admin:12345

- spring data jpa 方法中可用的关键字

lawrence.li

javaspring

spring data jpa 支持以方法名进行查询/删除/统计。

查询的关键字为find

删除的关键字为delete/remove (>=1.7.x)

统计的关键字为count (>=1.7.x)

修改需要使用@Modifying注解

@Modifying

@Query("update User u set u.firstna

- Spring的ModelAndView类

nicegege

spring

项目中controller的方法跳转的到ModelAndView类,一直很好奇spring怎么实现的?

/*

* Copyright 2002-2010 the original author or authors.

*

* Licensed under the Apache License, Version 2.0 (the "License");

* yo

- 搭建 CentOS 6 服务器(13) - rsync、Amanda

rensanning

centos

(一)rsync

Server端

# yum install rsync

# vi /etc/xinetd.d/rsync

service rsync

{

disable = no

flags = IPv6

socket_type = stream

wait

- Learn Nodejs 02

toknowme

nodejs

(1)npm是什么

npm is the package manager for node

官方网站:https://www.npmjs.com/

npm上有很多优秀的nodejs包,来解决常见的一些问题,比如用node-mysql,就可以方便通过nodejs链接到mysql,进行数据库的操作

在开发过程往往会需要用到其他的包,使用npm就可以下载这些包来供程序调用

&nb

- Spring MVC 拦截器

xp9802

spring mvc

Controller层的拦截器继承于HandlerInterceptorAdapter

HandlerInterceptorAdapter.java 1 public abstract class HandlerInterceptorAdapter implements HandlerIntercep