数字证书身份鉴别接口规范--GM/T 0064 基于数字证书的身份鉴别接口规范

《GM/T 0064 基于数字证书的身份接口规范》 发布于2019年7月,对标于《GB/T 15843.3 信息技术 安全技术 实体鉴别 第3部分:采用数字签名技术的机制》

本标准的规范了接口参数,client和server采用xml进行交换,个人觉得这部分没太多的意义。

本文在0064的基础上,总结了数字证书认证的鉴别机制、时变参数、安全认证网关,并给出了实际工作中的网关部署实例。

GB/T 15843 信息技术 安全技术 实体鉴别 包含5个部分,在第一章概述明确实体鉴别的含义:

实体鉴别模型,待鉴别的实体通过表明它确实知道某个秘密来证明其身份,证实某个实体就是他所声称的实体。

鉴别机制

GBT 15843 标准包含实体鉴别四种机制:

1. 对称加密算法的机制

2.数字签名技术的机制

3.密码校验函数的机制

4.零知识技术的机制

基于数字签名的鉴别机制

签名权标和时变参数

通过对时变参数的进行数字签名,实现一次交互的实体鉴别。挑战应答方式需要多次交互,更简单方便。

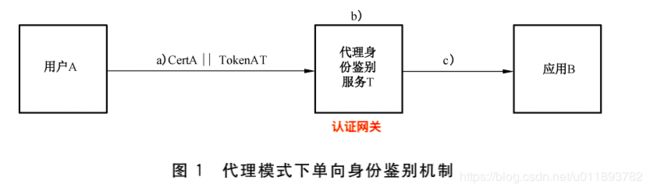

声称方A发送给验证方B的权标(TokcnAB),此处声称方A用序号Na或时间戳Ta作为时变参数。具体选用哪一个取决于声称方与验证方的能力以及环境

- 注1:为了防止预期的验证方之外的任何实体接受权标,在TokenAB的签名数据中需包含标识符B。

- 注2:在一般情况下,Text2不由这个过程鉴别。

- 注3:这种机制的一种可能的应用是密钥分发(见GB/T 15843.1 — 2008的附录A),

(1)A发送TokenAB给是否发送A的证书是可选的。

(2)在接收到含有TokenAB的消息时,B执行下列步骤:

(i)通过验证A的证书或者用其他方式确保拥有A的有效公开密钥;

(ii)通过检验包含在权标中的A的签名,检验时间戳或序号,以及检验TokenAB签名数据中标识符字段(B)的值是否等于实体B的可区分标识符,来验证TokenAB。

token 权标概述

权标的(又称令牌)形式如下:

![]()

本部分中,“签名数据”指的是“Y1||...||Yj”,它用作数字签名方案的输人,而“未签名数据”指的是“X1||...||Xi"。

- 若权标签名数据所含信息能从签名中恢复,则它不需要包含在权标的未签名数据中(见GB 15851—1995)。

- 若权标签名数据的文本字段所含信息不能从签名中恢复,则它应该包含在权标的未签名文本宇段中。

- 若在权标的签名数据中的信息(如验证方产生的随机数)对于验证方是已知的,则它不必包含在声称方所发送的权标未签名数据中。

签名方案中权标包含text1,text2的说明

以下机制中规定的所有文本字段同样适用于本部分范围之外的应用(文本字段可能是空的)。它们的关系和内容取决于具体应用。有关文本字段使用的信息参见附录A。

权标中的注意事项

- 注1:为了防止一个实体对其签名的数据块是由第二个实体蓄意构造的,第一个实体可在其签名的数据块中包含它自己的随机数.在这种情况下,随机数的加人使得签名值具有了不可预测性,从而防止了对预定义数据的签名。

- 注2:由于证书的分发超出了本部分的范围,证书的发送在所有的机制中是可选的。

时变参数

时变参数用于控制唯一性和时效性.它们能使先前发送过的消息重放时被检测出来.为实现这一点,对各次交换实例,其鉴别信息都应不同。

某些类型的时变参数可以用来检测“受迫廷迟”(由敌手引人通信媒体的延迟在涉及一次以上传递的机制中,也可以通过其他方法(如采用“超时时钟”来强行规定特定消息间可允许的最大时间间瞭)检测受迫延迟。

GB/T15843后续各部分使用的三类时变参数是时间戮、序号和随机数.在不同的应用中可根据实现需要选择最可取的时变参数,有时也可以适当选用一种以上的时变参数(如同时选择时间戳和序号)。

时间戳

涉及时间戳的机制利用逻辑上链接声称方和验证方的同一个时间基准,建议使用的基准时钟是国际标准时间(UTC)。验证方使用固定大小的接受窗口,验证方通过计箅接收到的已验证权标中的时间戳与验证方在收到权标时所察觉的时间差值来控制时效性。如果差值落在窗口内,消息就被接受。通过在当前窗口中记录所有消息的日志以及拒收第二次和后续出现在同一个时间窗内的相同消息的方法来验证唯一性。

应该采用某种机制确保通信各方的时钟同步,而且,时钟同步性能要足够好,使通过重放达到冒名顶替的可能性小到可接受的程度.还应确保与时间戮验证有关的所有信息,特别是通信双方的时钟不会被篡改。

使用时间戳机制可检测受迫延迟。

序号

因为序号可以使验证方检测消息的重放,所以可以用序号控制唯一性.声称方和验证方预先就如何以特定方式给消息编号的策略达成一致,基本思想是特定编号的消息只能被接受一次(或在规定时间内只接受一次然后再检验验证方收到的消息,根据上述策略判断与消息一起发送的序号是否可接受.如果此序号不符合上述策略,该消息则被拒绝。

使用序号时可要求附加“簿记”,声称方应维护先前用过的序号和或者将来使用仍将有效的序号的记录.该声称方应为所有他希望与之通信的潜在验证方保存上述记录。同样,验证方也应为所有可能的声称方保存这些记录.当发生正常定序被破坏的情况(如系统故障)时,需要专用程序来重置或重新启动序号计败器。

声称方使用序号不能保证验证方能检测出受迫延迟。对于涉及两个或两个以上消息的机制,如果消息发送者能检测出发送消息与接收到预期回复消息之间的时间间隔,并在延迟超过预先规定的时槽时拒绝此消息,就可以测出受迫延迟.

安全认证网关

GM/T 0064 基于数字证书的身份接口规范基于第3部分 数字签名技术的机制,在认证网关标准的基础上,提出了2种实现方式:

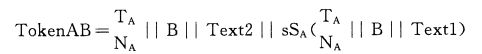

1.代理身份鉴别模式,2.调用模式。方案如下图:

第一种代理模式是在实际工作中比较常见的应用方式,也有国密标准和产品。国密标准 GM/T 0026 安全认证网关产品规范,标准摘要如下:

安全认证网关(Security Authendcation Gateway)是采用数字证书为应用系统提供用户管理、身份鉴别、单点登录、传输加密、访问控制和安全审计服务的产品。安全认证网关与一般安全网关产品的主要区别在于安全认证网关采用了数字证书技术。安全认证网关产品的功能和检测中对网关的身份鉴別功能提出了要求。

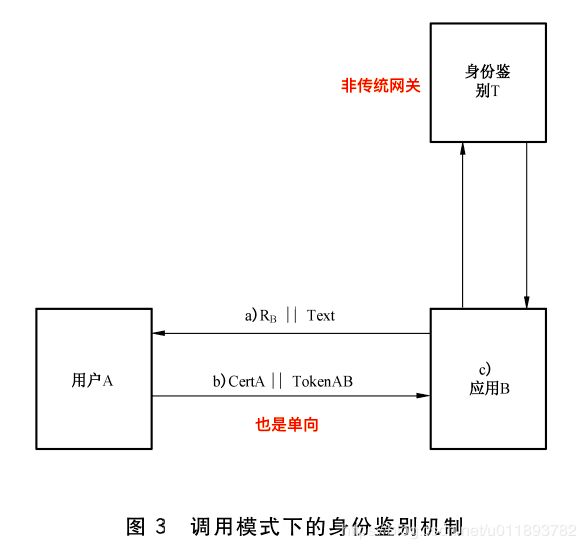

安全认证网关的部署模式分为物理串联和物理并联两种方式:

- 物理串联:指从物理网络拓扑上,用户必须经过网关才能访问到受保护的应用

- 物理并联:指从物理网络拓扑上,用户可以不经过网关就访问到受保护的应用,可以由应用或防火墙上进行某种逻辑判断,来识别出未经网关访问的用户(比如通过来源IP),以达到逻辑串联的效果。

安全认证网关至少必须支持物理串联的部署模式。同时,考虑到实际情况的需要,安全认证网关可以在支持物理串联部署模式之外,支持物理并联部署方式,但必须为应用提供鉴別用户是否经由网关进行访问的技术手段。

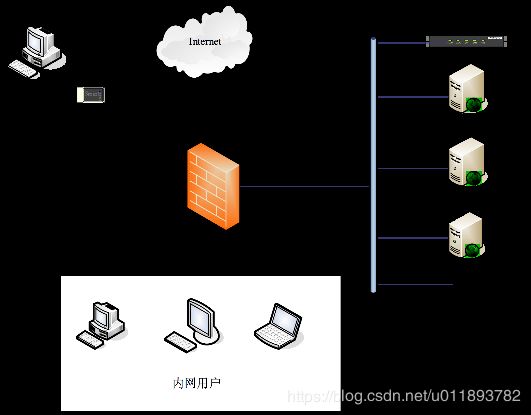

网关部署案例

并联方式

串联方式