云上 AWS 云下本地数据中心内网 IP 地址段相 同通过静态地址转换实现 IPSEC 互联互通 (解决IPsec网段冲突问题)

如有疑问请加作者微信qw596583587咨询

1规划设计

1.1 功能需求

客户本地数据中心一台服务器迁移上云后服务器 IP 和本地数据中心服务器同在

192.168.9.0/24 网段。现在因业务需要,要求两分支通过 IPSEC 互联,实现业务互访。

1.2 组网设计

如图所示,本地数据中心出口为一台华为 USG6300 NGFW,本地数据中心服务器网段 为 192.168.9.0/24,云上分为公有子网和私有子网,公有子网网段为 192.168.8.0/24,私 有子网为 192.168.9.0/24。现在本地数据中心出口防火墙和 AWS 云上公有子网实例 192.168.8.10 上配置静态地址转换和VPN,实现本地私有子网和云上私有子网通过转换 后的地址以及 VPN 隧道互相访问。云下 VPN 和地址转换方式通过防火墙自带功能实 现,云上 VPN 通过开源软件 openswan 实现,地址转换通过 IP table 实现。

图1-1 组网图

1.3 地址转换信息

地址转换信息如表 1-1 所示。

表1-1 地址转换信息

业务名称 |

业务归属 |

业务 IP |

转换后的 IP |

Web 服务器 |

AWS |

192.168.9.10/24 |

192.168.8.10/24 |

NAT 实例 |

AWS |

192.168.8.10/24 |

192.168.9.10/24 |

Web 服务器 |

本地数据中心 |

192.168.9.10/24 |

10.10.9.10/24 |

1.4Ipsec 信息

IPSec 信息如表 1-2 所示。

表1-2 IPSec 信息

归属 |

封装模式 |

公网地址 |

共享密钥 |

IKE V1 |

IPSec |

AWS |

Tunnel |

54.223.42.36 |

20180210 |

3des-sha1 |

3des-sha1 |

华为防火墙 |

Tunnel |

---------------- |

20180210 |

3des-sha1 |

3des-sha1 |

2操作步骤

2.1 云下防火墙配置

默认本地数据中心已满足准备条件

2.1.1 配置地址转换

操作步骤

步骤 1 登录防火墙配置地址转换

[USG6300] nat server swan 2 global 10.10.9.10 inside 192.168.9.10

[USG6300]quit

----结束

2.1.2 配置 IPSec VPN

步骤 1 配置感兴趣流量,源和目标都需要匹配的是转换后的地址

[USG6300] acl number 3000

[USG6300]rule 5 permit ip source 10.10.9.0 0.0.0.255 destination 192.168.8.0 0.0.0.255

步骤 2 配置 IPSec 安全提议,加密算法为 3des,认证算法为 sha1

[USG6300]ipsec proposal prop8219722927

[USG6300]esp authentication-algorithm sha1

[USG6300]esp encryption-algorithm 3des

步骤 3 配置 IKE 提议,加密算法为3des,认证算法为 sha1,认证方法为预共享密钥

[USG6300] ike proposal 1

[USG6300] encryption-algorithm 3des

[USG6300] authentication-algorithm sha1

[USG6300] authentication-method pre-share

步骤 4 配置 IKE PEER,使用 v1 版本的 IKE,预共享密钥和对端 IP 地址请参考规划表 1-2

[USG6300] ike peer ike8219722927

[USG6300] undo version 2

[USG6300] pre-shared-key 20180210

[USG6300] ike-proposal 1

[USG6300] remote-address 54.223.42.36

步骤 5 配置 IPSec policy,关联感兴趣流量 ACL3000,ike peer,安全提议,sa 生存时间 3600s

[USG6300] ipsec policy ipsec821972356 1 isakmpsecurity acl 3000

[USG6300]ike-peer ike8219722927 proposal prop8219722927

[USG6300]sa duration time-based 3600

步骤 6 将 IPSec policy 应用于接口

[USG6300] interface GigabitEthernet1/0/0

[USG6300] ipsec policy ipsec821972356

----结束

2.2 云上实例配置

默认您已熟悉在云上 VPC,子网,安全组,路由表,Internet 网关相关操作。

您可以参考 http://docs.amazonaws.cn/AmazonVPC/latest/GettingStartedGuide/getting-started-ipv4.html进行 VPC相关配置

您可以参考 https://docs.amazonaws.cn/AWSEC2/latest/UserGuide/concepts.html

进行 EC2 相关配置

步骤

步骤 1 实例安全组设置,UDP 500 和 UDP4500 为 IPSec 通信所使用到的接口

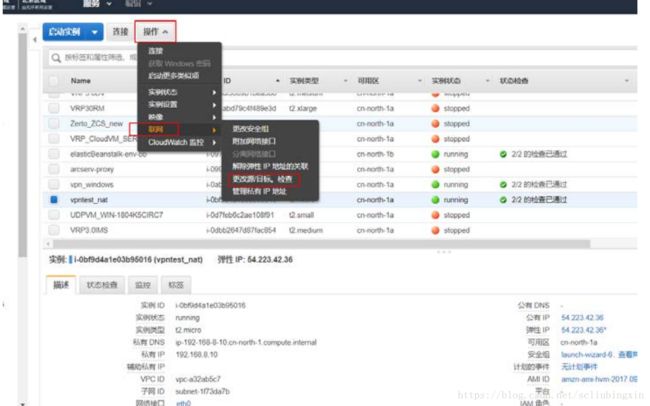

步骤 2 关闭 NAT&VPN 实例源进源/目标检查

在 EC2 页面点击 NAT&VPN 实例,右键选择联网,更改源/目标检查,点“是,请禁 用”

----结束

2.2.2 配置地址转换

操作步骤

步骤 1 配置静态地址转换

iptables -t nat -A PREROUTING -d "192.168.9.10"-j DNAT --to "192.168.8.10"

iptables -t nat -A POSTROUTING -s "192.168.9.10" -o eth0 -j SNAT --to "192.168.8.10"

----结束

2.2.3 配置 IPSec VPN

切换到 root 用户进行配置

步骤 1 安装 openswan

yum -yinstall openswan

步骤 2 修改/etc/ipsec.conf 去掉最后一行 include /etc/ipsec.d/*.conf 的注释

vim /etc/ipsec.conf

include /etc/ipsec.d/*.conf

步骤 3 修改 VPN 配置文件

vim /etc/ipsec.d/huawei.conf

conn huawei

type=tunnel

authby=secret

auto=start

leftid=54.223.42.36

left=%defaultroute

leftsubnet=192.168.8.0/24

leftnexthop=%defaultroute

right=218.201.228.178

rightsubnet=10.10.9.0/24

keyingtries=%forever

ike=3des-sha1;modp1024

ikelifetime=86400s

phase2alg=3des-sha1

salifetime=3600s

pfs=no

配置解释:

leftid 标明本地对应公网 IP

letftsubnet 为本地子网,为 NAT 转换后的网段 right 为对端公网地址

rightsubnet为对端子网,为 NAT 转换后的网段 ike 为第一阶段参数

ikelifetime为第一阶段的生存时间 phase2alg 为第二阶段参数 salifetime 为第二阶段生存时间

步骤 4 配置预共享密钥:

vim /etc/ipsec.d/huawei.secrets

54.223.42.36 218.201.228.178: PSK '20180210'

步骤 5 修改系统参数,更改系统参数做 IP 转发并关闭重定向功能,编辑/etc/sysctl.conf 内核配 置文件,做如下修改

vim /etc/sysctl.conf net.ipv4.ip_forward = 1

net.ipv4.conf.all.accept_redirects = 0

net.ipv4.conf.all.send_redirects = 0

net.ipv4.conf.default.send_redirects = 0

net.ipv4.conf.eth0.send_redirects = 0

net.ipv4.conf.default.accept_redirects = 0

net.ipv4.conf.eth0.accept_redirects = 0

步骤 6 配置完成以后,启用新的配置

sysctl -p

步骤 7 启动 openswan 服务并做配置检查

service ipsec start

sudo ipsec verify

步骤 8 修改 VPC 私有子网路由表

步骤 9 检查 IPsec tunnel 状态

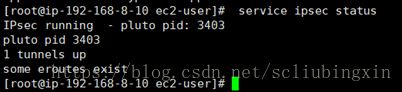

serviceipsec status

--结束

3 测试

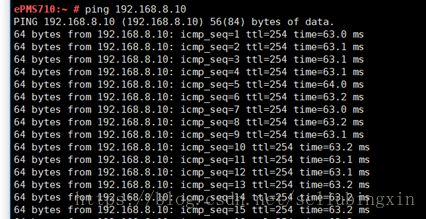

3.1 云上去往云下

从云上内网服务器ping 云下内网服务器,查看联通性,并在防火墙上抓取会话信息

联通性

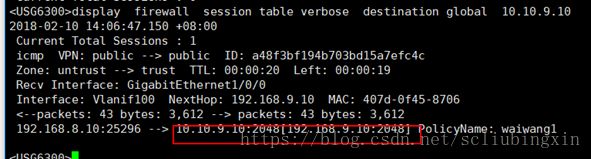

会话信息

收发包正常,从 192.168.9.10 过来的包已转化成 192.168.8.10,去往 10.10.9.10 的包已

转化成 192.168.9.10

3.2云下往云上测试

从云上内网服务器 ping 云下内网服务器,查看联通性,并在防火墙和 NAT&VPN 实例 上抓取会话信息

连通性

会话信息

入下图所示,收发包正常,从本地数据中心服务器 192.168.9.10 去往 192.168.8.10 的数 据包源地址已被转换为 10.10.9.10,在数据中心 NAT&VPN 实例抓包,去往 192.168.8.10 的 NAT 转换生效,已替换为192.168.9.10 协议为 ICMP