华为,H3C,RG交换机堆叠与群集总结

A-1华为堆叠 iStack,全称Intelligent Stack,智能堆叠,适用于S2700、S3700、S5700和S6700中低端交换机。

根据连接介质的不同堆叠方式可以分为:堆叠卡堆叠和业务口堆叠。

堆叠卡堆叠

堆叠卡堆叠又可以分为以下两种情况:

交换机之间通过专用的堆叠插卡ES5D21VST000及专用的堆叠线缆连接。

堆叠卡集成到了交换机后面板上,交换机通过集成的堆叠端口及专用的堆叠线缆连接。

业务口堆叠

业务口堆叠指的是交换机之间通过与逻辑堆叠端口绑定的物理成员端口相连,不需要专用的堆叠插卡。业务口堆叠涉及两种端口的概念

物理成员端口

成员交换机之间用于堆叠连接的物理端口。物理成员端口用于转发需要跨成员交换机的业务报文或成员交换机之间的堆叠协议报文。

逻辑堆叠端口

逻辑堆叠端口是专用于堆叠的逻辑端口,需要和物理成员端口绑定。堆叠的每台成员交换机上支持两个逻辑堆叠端口,分别为stack-port n/1和stack-port n/2,其中n为成员交换机的堆叠ID。

业务口堆叠根据连接线缆的不同又可以分为:普通线缆堆叠和专用线缆堆叠。

普通线缆堆叠

普通堆叠线缆包括:光线缆、网线和高速电缆。使用普通线缆堆叠时,逻辑堆叠端口需要手动进行配置,否则无法组建堆叠。

专用线缆堆叠

专用堆叠线缆的外观如图3-8所示,专用堆叠线缆的两端区分主和备,带有Master标签的一端为主端,不带有标签的一端为备端。使用专用线缆堆叠时,专用堆叠线缆按照规则插入端口后,交换机就可以自动组建堆叠

堆叠ID

堆叠ID用来标识堆叠成员交换机,是成员交换机的槽位号,取值范围是0~8,默认是0。每个堆叠成员交换机在堆叠系统中具有唯一的堆叠ID。

堆叠ID决定着堆叠成员交换机的接口编号。对于单台没有运行堆叠的交换机,接口编号采用:槽位号/子卡号/端口号(槽位号统一取值为0)。交换机加入堆叠后,接口编号采用:堆叠ID/子卡号/端口号。子卡号与端口号的编号规则与单机状态下一致。

例如:交换机没有运行堆叠时,某个接口的编号为GigabitEthernet0/0/1;当该交换机加入堆叠后,如果堆叠ID为2,则该接口的编号将变为GigabitEthernet2/0/1。

查看堆叠ID

登录堆叠系统,执行display stack命令查看堆叠ID。回显信息中的Slot即为成员交换机的堆叠ID。

通过业务口指示灯查看堆叠成员交换机的堆叠ID

堆叠ID的分配

未加入堆叠系统并且未修改堆叠ID时,交换机堆叠ID缺省为0。堆叠时由堆叠主交换机对成员交换机的堆叠ID进行管理,当堆叠系统有新成员加入时,如果新成员与已有成员堆叠ID冲突,则堆叠主交换机从0~最大的堆叠ID进行遍历,找到第一个空闲的ID分配给该新成员。新建堆叠或堆叠成员变化时,如果不在堆叠前手动指定各交换机的堆叠ID,则由于启动顺序等原因,最终堆叠系统中各成员的堆叠ID是随机的。因此,在建立堆叠时,建议提前规划好交换机的堆叠ID,或通过特定的操作顺序,使交换机启动后的堆叠ID与规划的堆叠ID一致。

说明:

如果堆叠系统作为SVF的AS,方法2会影响AS的上下线,所以不推荐使用,可选方法1和方法3。

如果成员交换机堆叠ID不全是0,方法3无法保证堆叠ID与规划的ID一致,所以不推荐使用,可选择方法1或方法2。

当堆叠成员从堆叠系统中移除时,会继续使用堆叠系统使用的堆叠ID,可以执行命令stack slot slot-id renumber 0手动恢复堆叠ID为缺省值0。如果不手动恢复堆叠ID,该交换机再次加入其它堆叠系统,和新堆叠系统的堆叠ID冲突时,才会被重新分配新的堆叠ID。

堆叠优先级

堆叠优先级是成员交换机的一个属性,主要用于角色选举过程中确定成员交换机的角色,优先级值越大表示优先级越高,优先级越高当选为主交换机的可能性越大。

堆叠主交换机的选举过程是:先比较交换机启动时间,再比较堆叠优先级。当两台交换机启动时间相差20秒以内时,则认为交换机启动时间相同,此时堆叠优先级大的交换机将被选举为主交换机。所以建议将优先级最大值分配给希望成为主交换机的设备。堆叠系统的详细建立过程,请参见堆叠建立。

堆叠优先级取值范围为1~255,缺省优先级值为100,可以通过display stack查看,通过命令stack slot slot-id priority priority修改。修改后的堆叠优先级不影响当前主交换机。只有堆叠系统复位重新选举时,修改后的堆叠优先级才生效。

堆叠ID分配和备交换机选举

主交换机选举完成后,主交换机会收集所有成员交换机的拓扑信息,根据拓扑信息计算出堆叠转发表项下发给堆叠中的所有成员交换机,并向所有成员交换机分配堆叠ID。之后进行备交换机的选举,作为主交换机的备份交换机。除主交换机外最先完成设备启动的交换机优先被选为备份交换机。当除主交换机外其它交换机同时完成启动时,备交换机的选举规则如下(依次从第一条开始判断,直至找到最优的交换机才停止比较):

堆叠优先级最高的交换机成为备交换机。

堆叠优先级相同时,MAC地址最小的成为备交换机。

除主交换机和备交换机之外,剩下的其他成员交换机作为从交换机加入堆叠。

软件版本和配置文件同步

角色选举、拓扑收集完成之后,所有成员交换机会自动同步主交换机的软件版本和配置文件:

堆叠系统具有自动加载系统软件的功能,待组成堆叠的成员交换机不需要具有相同软件版本,只需要版本间兼容即可。当备交换机或从交换机与主交换机的软件版本不一致时,备交换机或从交换机会自动从主交换机下载系统软件,然后使用新系统软件重启,并重新加入堆叠。

堆叠系统具有配置文件同步机制,主交换机保存整个堆叠系统的配置文件,并进行整个堆叠系统的配置管理。备交换机或从交换机会将主交换机的配置文件同步到本交换机并执行,以保证堆叠中的多台设备能够像一台设备一样在网络中工作,并且在主交换机出现故障之后,其余交换机仍能够正常执行各项功能

堆叠管理和配置文件

IP地址

堆叠系统作为一台设备与其他网络设备进行通信时,具有唯一的IP地址和MAC地址。

堆叠的IP地址是全局的,不是针对主交换机或其他堆叠成员交换机。任意成员交换机从堆叠系统中移除,都不会改变堆叠系统的IP地址。

堆叠系统的IP地址为任意堆叠成员交换机管理网口或三层端口的IP地址。堆叠管理网口编号与单机一样,都是MEth0/0/1。

堆叠系统MAC地址的缺省切换时间是10分钟,可以使用命令stack timer mac-address switch-delay delay-time进行配置。堆叠系统MAC地址切换将造成流量中断,为了减少影响,可以执行命令stack timer mac-address switch-delay 0将堆叠系统MAC地址设置为永久堆叠MAC地址,只要堆叠系统不重启永久堆叠MAC地址都不会进行切换,堆叠系统重启后堆叠系统的MAC地址才会切换为新主交换机的MAC地址。

登录方式

登录堆叠系统的方式如下:

通过任意成员交换机的Console口登录。

通过IP地址登录到堆叠系统。只要保证到堆叠系统的路由可达,就可以使用Telnet、Stelnet、WEB以及SNMP等方式进行登录。通过IP地址只能登录到堆叠主交换机,不能登录到备和从交换机。登录到堆叠系统后,主交换机负责将用户的配置下发给其他成员交换机,统一管理堆叠系统中所有成员交换机的资源。

配置文件

堆叠建立后,竞争为主的交换机的配置文件生效。备交换机同步主交换机的配置文件进行备份。堆叠系统配置文件备份的方式和单机交换机是一样的。主交换机离开后,备交换机使用备份的配置文件继续运行。

主交换机文件存储根目录是:flash;备交换机和从交换机的文件根存储目录是:堆叠ID#flash,例如:slot2#flash是指堆叠ID为2的成员交换机Flash存储器的根目录。

堆叠系统的配置文件包括:

全局配置:例如IP地址、STP、VLAN、SNMP等,适用于所有堆叠成员交换机。

新加入堆叠系统的交换机使用堆叠系统的全局配置,不再使用交换机自己的全局配置。交换机离开堆叠系统时,将继续使用堆叠系统的配置直到加入新的堆叠系统。

接口配置:适用于接口所在成员交换机。接口上的配置和堆叠ID有关,当堆叠ID改变时:

如果新ID在配置文件中不存在对应的接口配置,则新ID的接口配置使用默认配置。

如果新ID在配置文件中存在对应的接口配置,则新ID的接口配置使用对应的配置。

使用相同型号的交换机进行堆叠成员替换时,如果堆叠ID不变,接口上的配置不会被删除,不需要再重新配置。

堆叠成员加入与退出

堆叠成员加入的过程如下:

新加入的交换机连线上电启动后,进行角色选举,新加入的交换机会选举为从交换机,堆叠系统中原有主备从角色不变。

角色选举结束后,主交换机更新堆叠拓扑信息,同步到其他成员交换机上,并向新加入的交换机分配堆叠ID(新加入的交换机没有配置堆叠ID或配置的堆叠ID与原堆叠系统的冲突时)。

新加入的交换机更新堆叠ID,并同步主交换机的配置文件和系统软件,之后进入稳定运行状态。

用户可按照以下操作完成堆叠成员加入:

分析当前堆叠的物理连接,选择加入点。

如果是链形连接,新加入的交换机建议添加到链形的两端,这样对现有的业务影响最小。

如果是环形连接,需要把当前环形拆成链形,然后在链形的两端添加设备。

进行堆叠的配置。

如果是业务口堆叠,新加入的交换机需要配置物理成员端口加入逻辑堆叠端口;并且链形连接时,当前堆叠系统链形两端(或一端)的成员交换机也需要配置物理成员端口加入逻辑堆叠口。

如果是堆叠卡堆叠,新加入的成员交换机需要使能堆叠功能。

为了便于管理,建议为新加入的交换机配置堆叠ID。如果不配置,堆叠系统会为其分配一个堆叠ID。

新加入的交换机下电后连接堆叠线缆,然后重新上电。

如果需要加入多台交换机,重复1-3的过程。

保存配置。

堆叠成员退出

堆叠成员退出是指成员交换机从堆叠系统中离开。根据退出成员交换机角色的不同,对堆叠系统的影响也有所不同:

当主交换机退出,备份交换机升级为主交换机,重新计算堆叠拓扑并同步到其他成员交换机,指定新的备交换机,之后进入稳定运行状态。

当备交换机退出,主交换机重新指定备交换机,重新计算堆叠拓扑并同步到其他成员交换机,之后进入稳定运行状态。

当从交换机退出,主交换机重新计算堆叠拓扑并同步到其他成员交换机,之后进入稳定运行状态。

堆叠成员交换机退出的过程,主要就是拆除堆叠线缆和移除交换机的过程:

对于环形堆叠:成员交换机退出后,为保证网络的可靠性还需要把退出交换机连接的两个端口通过堆叠线缆进行连接。

对于链形堆叠:拆除中间交换机会造成堆叠分裂。这时需要在拆除前进行业务分析,尽量减少对业务的影响。

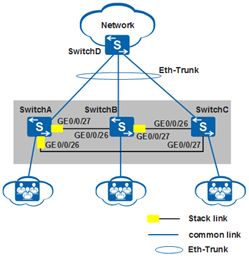

流量本地优先转发

跨设备链路聚合实现了数据流量的可靠传输和堆叠成员交换机的相互备份。但是由于堆叠设备间堆叠线缆的带宽有限,跨设备转发流量增加了堆叠线缆的带宽承载压力,同时也降低了流量转发效率。为了提高转发效率,减少堆叠线缆上的转发流量,设备支持流量本地优先转发。设备使能流量本地优先转发后,从本设备进入的流量,优先从本设备相应的接口转发出去,当本设备无出接口或者出接口全部故障,才会从其它成员交换机的接口转发出去。

如图3-25所示,SwitchA与SwitchB组成堆叠,上下行都加入到Eth-Trunk。如果没有使能本地优先转发,则从SwitchA进入的流量,根据当前Eth-Trunk的负载分担方式,会有一部分经过堆叠线缆,从SwitchB的物理接口转发出去。使能本地优先转发之后,从SwitchA进入的流量,只会从SwitchA的接口转发,流量不经过堆叠线缆。缺省情况下,设备已使能本地优先转发功能。

多台交换机组建堆叠后,不支持如下特性:

Y.1731的单向时延统计和双向时延统计功能

N:1 VLAN Mapping

IPv6 Over IPv4隧道

IPv4 Over IPv6隧道

E-Trunk

对于既支持堆叠卡堆叠,又支持业务口堆叠的交换机,如S5720-C-EI,组建堆叠时需要注意:

所有成员交换机的堆叠连接方式必须保持一致,不支持堆叠卡堆叠和业务口堆叠混堆。

当交换机上既插有堆叠卡,又有业务口堆叠的相关配置时,交换机会选择使用业务口堆叠的方式进行堆叠。即使业务口堆叠无法建立成功并且堆叠卡连线正确,交换机也不会选择堆叠卡方式。

仅在没有任何业务口堆叠的配置时,交换机选择使用堆叠卡方式进行堆叠。

如果交换机当前是堆叠卡堆叠,当需要切换成业务口堆叠时,可预先在交换机上进行业务口堆叠相关的配置,即业务口预配置。配置后,当交换机重启时,会选择使用业务口堆叠的方式进行堆叠。

堆叠卡堆叠的交换机上存在业务口预配置时,不支持对交换机进行平滑升级。

如果交换机当前是业务口堆叠,当需要切换成堆叠卡堆叠时,不仅要正确连接堆叠卡和堆叠线缆,还必须要清除业务口堆叠相关的配置。可使用reset stack-port configuration命令一键式清除业务口堆叠配置。

业务口堆叠切换为堆叠卡堆叠时,建议将连接业务口的线缆拔掉,否则容易产生环路。

部署建议

堆叠系统与其他网络设备相连时,建议使用Eth-Trunk接口相连,并且堆叠系统的每台成员交换机都能有一个端口加入到Eth-Trunk中。

堆叠系统连接接入设备时,建议将直连终端的端口配置为STP边缘口,以避免连接终端的端口Up/Down状态变化时触发STP重新计算,影响流量转发。

如果配置storm-control的端口较多,建议用流量抑制替代,流量抑制对CPU资源的消耗很少。

如果配置port-security的端口较多,建议用mac-limit替代,mac-limit对CPU资源的消耗很少。

当堆叠系统相连的网络中有成环风险时,建议通过命令mac-address flapping action error-down配置MAC地址漂移检测与接口error-down联动机制。这样可以提升处理性能,并且接口Down时能够被对端设备感知。同时,如果对端设备有冗余保护链路,则可以快速切换到正常链路

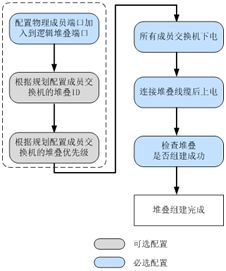

设备组建堆叠示例(通过业务口普通线缆)

组网需求

在一个新建的企业网络中,要求接入设备具有充足的端口数目,并且希望网络结构简单,易于配置和管理。

如图3-41所示,根据用户需求,SwitchA、SwitchB和SwitchC三台接入交换机采用环形堆叠组网,并通过跨设备Eth-Trunk连接上层设备SwitchD。其中,SwitchA、SwitchB和SwitchC的角色分别为主、备、从,堆叠ID分别为0、1、2,优先级分别为200、100、100。由于组成堆叠的成员交换机在逻辑上是一个整体,所以整个网络在扩展了端口数量的同时也方便了用户对网络的管理和维护。

组网以S5720-LI交换机为例。

图3-41 堆叠组建后的组网

配置思路

为了能够在堆叠的成员交换机之间转发数据报文,需要配置逻辑堆叠端口,并添加物理成员端口。

为方便用户管理,配置成员交换机的堆叠ID和优先级。

SwitchA、SwitchB、SwitchC下电。按照图3-41所示,使用SFP+堆叠电缆连接各物理成员端口后再上电。

为提高可靠性、增加上行链路带宽,配置跨设备Eth-Trunk。

说明:

本端设备逻辑堆叠端口stack-port n/1里的物理成员端口只能与对端设备逻辑堆叠端口stack-port m/2里的物理成员端口相连。

如果SwitchA、SwitchB、SwitchC设备款型不完全一致,也必须使用可以混堆的设备款型。设备是否可以混堆,请参见堆叠配置注意事项中的描述。

组建堆叠时,最终生效的软件版本是竞争为主交换机的设备使用的软件版本。备交换机和从交换机会自动同步主交换机的软件版本。

操作步骤

配置逻辑堆叠端口并加入物理成员端口

配置SwitchA的业务口GigabitEthernet0/0/27、GigabitEthernet0/0/28为物理成员端口,并加入到相应的逻辑堆叠端口。

system-view

[HUAWEI] sysname SwitchA

[SwitchA] interface stack-port 0/1

[SwitchA-stack-port0/1] port interface gigabitethernet 0/0/27 enable

Warning: Enabling stack function may cause configuration loss on the interface. Continue? [Y/N]:y

Info: This operation may take a few seconds. Please wait.

[SwitchA-stack-port0/1] quit

[SwitchA] interface stack-port 0/2

[SwitchA-stack-port0/2] port interface gigabitethernet 0/0/28 enable

Warning: Enabling stack function may cause configuration loss on the interface. Continue? [Y/N]:y

Info: This operation may take a few seconds. Please wait.

[SwitchA-stack-port0/2] quit

配置SwitchB的业务口GigabitEthernet0/0/27、GigabitEthernet0/0/28为物理成员端口,并加入到相应的逻辑堆叠端口。

system-view

[HUAWEI] sysname SwitchB

[SwitchB] interface stack-port 0/1

[SwitchB-stack-port0/1] port interface gigabitethernet 0/0/27 enable

Warning: Enabling stack function may cause configuration loss on the interface. Continue? [Y/N]:y

Info: This operation may take a few seconds. Please wait.

[SwitchB-stack-port0/1] quit

[SwitchB] interface stack-port 0/2

[SwitchB-stack-port0/2] port interface gigabitethernet 0/0/28 enable

Warning: Enabling stack function may cause configuration loss on the interface. Continue? [Y/N]:y

Info: This operation may take a few seconds. Please wait.

[SwitchB-stack-port0/2] quit

配置SwitchC的业务口GigabitEthernet0/0/27、GigabitEthernet0/0/28为物理成员端口,并加入到相应的逻辑堆叠端口。

system-view

[HUAWEI] sysname SwitchC

[SwitchC] interface stack-port 0/1

[SwitchC-stack-port0/1] port interface gigabitethernet 0/0/27 enable

Warning: Enabling stack function may cause configuration loss on the interface. Continue? [Y/N]:y

Info: This operation may take a few seconds. Please wait.

[SwitchC-stack-port0/1] quit

[SwitchC] interface stack-port 0/2

[SwitchC-stack-port0/2] port interface gigabitethernet 0/0/28 enable

Warning: Enabling stack function may cause configuration loss on the interface. Continue? [Y/N]:y

Info: This operation may take a few seconds. Please wait.

[SwitchC-stack-port0/2] quit

配置堆叠ID和堆叠优先级

配置SwitchA的堆叠优先级为200。

[SwitchA] stack slot 0 priority 200

Warning: Please do not frequently modify Priority because it will make the stack split. Continue? [Y/N]:y

配置SwitchB的堆叠ID为1。

[SwitchB] stack slot 0 renumber 1

Warning: All the configurations related to the slot ID will be lost after the slot ID is modified.

Please do not frequently modify slot ID because it will make the stack split. Continue? [Y/N]:y

Info: Stack configuration has been changed, and the device needs to restart to make the configuration effective.

配置SwitchC的堆叠ID为2。

[SwitchC] stack slot 0 renumber 2

Warning: All the configurations related to the slot ID will be lost after the slot ID is modified.

Please do not frequently modify slot ID because it will make the stack split. Continue? [Y/N]:y

Info: Stack configuration has been changed, and the device needs to restart to make the configuration effective.

SwitchA、SwitchB、SwitchC下电,使用SFP+电缆连接后再上电。

说明:

下电前,建议通过命令save保存配置。

本设备的stack-port 0/1必须连接邻设备的stack-port 0/2,否则堆叠组建不成功。

为保证堆叠组建成功,建议按照以下顺序进行连线上电(如果用户希望某台交换机为主交换机可以先为其上电。例如,按以下顺序连线上电后,SwitchA为主交换机):

为SwitchA、SwitchB、SwitchC下电;

连接SwitchA与SwitchB之间的堆叠线缆;

先为SwitchA上电,SwitchA启动后,再为SwitchB上电;

检查SwitchA与SwitchB的堆叠组建是否成功,详细检查方法可参见检查堆叠组建是否成功;

与上一步类似:连接SwitchC与SwitchB和SwitchA之间的堆叠线缆,再为SwitchC上电;

检查SwitchA、SwitchB、SwitchC的堆叠组建是否成功,详细检查方法可参见检查堆叠组建是否成功。

配置跨设备Eth-Trunk

在堆叠系统上行链路上配置跨设备Eth-Trunk,具体配置过程请参见配置堆叠Eth-Trunk示例。

验证配置结果

查看堆叠系统的基本信息。

[SwitchA] display stack

Stack mode: Service-port

Stack topology type : Ring

Stack system MAC: 0018-82d2-2e85

MAC switch delay time: 10 min

Stack reserved vlan : 4093

Slot of the active management port: –

Slot Role Mac address Priority Device type

0 Master 0018-82d2-2e85 200 S5720-28P-LI-AC

1 Standby 0018-82c6-1f44 100 S5720-28P-LI-AC

2 Slave 0018-82c6-1f4c 100 S5720-28P-LI-AC

配置文件

堆叠配置不记入配置文件,直接写入Flash。

设备组建堆叠示例(通过业务口专用线缆)

组网需求

在一个新建的企业网络中,要求接入设备具有充足的端口数目,并且希望网络结构简单,易于配置和管理。

如图3-42所示,根据用户需求,SwitchA、SwitchB和SwitchC三台接入交换机采用环形堆叠组网,并通过跨设备Eth-Trunk连接上层设备SwitchD。为了减少配置,SwitchA、SwitchB和SwitchC使用专用堆叠线缆进行堆叠,并希望SwitchA作为堆叠系统的主交换机。

组网以S5720LI交换机为例。

图3-42 堆叠组建后的组网

配置思路

为保证安全性,将SwitchA、SwitchB和SwitchC下电。

根据专用堆叠线缆连线规则,连接专用堆叠线缆。

为保证SwitchA竞争为主交换机,按照顺序对交换机上电。

为保证拔出线缆或者插入其他线缆时,堆叠配置可以继续生效,将专用堆叠线缆自动生成的配置写入Flash。

为提高可靠性、增加上行链路带宽,配置跨设备Eth-Trunk。

操作步骤

将SwitchA、SwitchB和SwitchC下电。

按照图3-43所示连接SwitchA、SwitchB、SwitchC的专用堆叠线缆。要保证本交换机的逻辑堆叠端口1必须连接邻交换机的逻辑堆叠端口2,否则堆叠组建不成功。

图3-43 专用堆叠线缆连线图

对SwitchA、SwitchB和SwitchC上电。

为保证SwitchA成为堆叠系统中的主交换机,请按照下面顺序对交换机进行上电。

先为SwitchA上电;

SwitchA启动后,再为SwitchB上电;

SwitchB启动后,再为SwitchC上电。

查看堆叠是否组建成功。

display stack

Stack mode: Service-port

Stack topology type : Ring

Stack system MAC: 0018-82d2-2e85

MAC switch delay time: 10 min

Stack reserved vlan : 4093

Slot of the active management port: –

Slot Role Mac address Priority Device type

0 Master 0018-82d2-2e85 100 S5720-28P-LI-AC

1 Standby 0018-82c6-1f44 100 S5720-28P-LI-AC

2 Slave 0018-82c6-1f4c 100 S5720-28P-LI-AC

将专用堆叠线缆自动生成的配置写入Flash。

检查堆叠组建成功后,将专用堆叠线缆自动生成的配置写入Flash。

system-view

[SwitchA] save stack configuration

Warning: This operation will save all stack configurations to flash. Are you sure you want to continue? [Y/N]:y

配置跨设备Eth-Trunk

在堆叠系统上行链路上配置跨设备Eth-Trunk,具体配置过程请参见配置堆叠Eth-Trunk示例。

配置文件

堆叠配置不记入配置文件,直接写入Flash。

A-2华为群集 CSS

全称Cluster Switch System,集***换系统,适用于S7700、S9300、S9700等高端交换机。此类技术原理是将多台物理交换机在逻辑上合并成一台交换机,所以也叫做交换机虚拟化。在华为交换机中,iStack最多支持9台交换机合并,而在CSS中只支持2台交换机合并。CSS带宽更大,同时CSS是主控直接转发,不需要到业务板上去。而普通的堆叠都是通过业务接口来转发实现的。CSS(Cluster Switch System)是针对框式交换机(如9300系列)而言,iStack(即堆叠)是针对盒式交换机而言。目的都是为了提供更可靠,更稳定的网络。

与堆叠的大部分概念都是差不多的

两台设备组建集群示例(通过集群卡)

组网需求

在一个新建的企业网络中,要求核心层具有较高的可靠性,并且希望网络结构简单,易于配置和管理。

如图9-36所示,根据用户需求,核心层SwitchA和SwitchB两台交换机采取集群卡集群方式进行组网,其中SwitchA为主交换机,SwitchB为备交换机。汇聚层Switch通过Eth-Trunk连接到集群系统,同时集群系统通过Eth-Trunk接入上行网络。本例中以S9706进行说明。

图9-36 组建集群示意图

配置思路

采用如下的思路配置:

为SwitchA和SwitchB分别安装集群卡并连接集群线缆。

在SwitchA和SwitchB上分别配置集群连接方式,配置集群ID分别为1和2,配置集群优先级分别为100和10,以提高SwitchA成为主交换机的可能。

先使能SwitchA的集群功能,然后再使能SwitchB的集群功能,以保证SwitchA成为主交换机。

检查集群组建是否成功。

配置集群系统的下行Eth-Trunk,增加转发带宽,提高可靠性。(此配置本例不详细介绍,Eth-Trunk的配置请参考配置集群Eth-Trunk示例)

操作步骤

安装硬件

为SwitchA和SwitchB分别安装集群卡并连接集群线缆。此部分的详细介绍请参见硬件安装及集群连线。

配置集群连接方式、集群ID及集群优先级

配置SwitchA的集群连接方式为集群卡集群,集群ID为1,集群优先级为100。

system-view

[HUAWEI] sysname SwitchA

[SwitchA] set css mode css-card

[SwitchA] set css id 1

[SwitchA] set css priority 100

配置SwitchB的集群连接方式为集群卡集群,集群ID为2,集群优先级为10。

system-view

[HUAWEI] sysname SwitchB

[SwitchB] set css mode css-card

[SwitchB] set css id 2

[SwitchB] set css priority 10

说明:

如果集群的两台设备是S7710(集群接口有两种类型4*10G和40G),则需要将集群接口类型设置成与集群实际连线的接口类型一致(使用css port media-type命令配置)。另外可以执行display css status [ saved ]命令,通过显示信息中CSS port media-type:字段可以查看到当前的集群接口类型及配置后保存的集群接口类型。

检查集群配置信息。

说明:

配置完成后,建议执行display css status saved命令查看以上配置信息是否与预期的一致。

查看SwitchA上的集群配置信息。

[SwitchA] display css status saved

Current Id Saved Id CSS Enable CSS Mode Priority Master force

1 1 Off CSS card 100 Off

查看SwitchB上的集群配置信息。

[SwitchB] display css status saved

Current Id Saved Id CSS Enable CSS Mode Priority Master force

1 2 Off CSS card 10 Off

使能集群功能

使能SwitchA的集群功能并重新启动SwitchA。

[SwitchA] css enable

Warning: The CSS configuration will take effect only after the system is rebooted. T

he next CSS mode is CSS card. Reboot now? [Y/N]:y

使能SwitchB的集群功能并重新启动SwitchB。

[SwitchB] css enable

Warning: The CSS configuration will take effect only after the system is rebooted. T

he next CSS mode is CSS card. Reboot now? [Y/N]:y

检查集群组建是否成功

查看指示灯状态。

SwitchA集群卡上MASTER灯常亮,表示该集群卡所在的主控板为集群系统主用主控板,SwitchA为主交换机。

SwitchB集群卡上MASTER灯常灭,表示SwitchB为备交换机。

通过任意主控板上的Console口本地登录集群,使用命令行查看集群组建是否成功。

display device

Chassis 1 (Master Switch)

S9706’s Device status:

Slot Sub Type Online Power Register Status Role

7 - EH1D2SRUC000 Present PowerOn Registered Normal Master

1 EH1D2VS08000 Present PowerOn Registered Normal NA

8 - EH1D2SRUC000 Present PowerOn Registered Normal Slave

1 EH1D2VS08000 Present PowerOn Registered Normal NA

PWR1 - - Present PowerOn Registered Normal NA

PWR2 - - Present - Unregistered - NA

CMU2 - EH1D200CMU00 Present PowerOn Registered Normal Master

FAN1 - - Present PowerOn Registered Abnormal NA

FAN2 - - Present - Unregistered - NA

Chassis 2 (Standby Switch)

S9706’s Device status:

Slot Sub Type Online Power Register Status Role

7 - EH1D2SRUC000 Present PowerOn Registered Normal Master

1 EH1D2VS08000 Present PowerOn Registered Normal NA

8 - EH1D2SRUC000 Present PowerOn Registered Normal Slave

1 EH1D2VS08000 Present PowerOn Registered Normal NA

PWR1 - - Present PowerOn Registered Normal NA

PWR2 - - Present PowerOn Registered Normal NA

CMU1 - EH1D200CMU00 Present PowerOn Registered Normal Master

FAN1 - - Present PowerOn Registered Normal NA

FAN2 - - Present PowerOn Registered Normal NA

以上显示信息中,能够查看到两台成员交换机的单板状态,表示集群建立完成。

查看集群链路状态是否正常。

display css channel

Chassis 1 || Chassis 2

Num [SRUC HG] [VS08 Port(Status)] || [VS08 Port(Status)] [SRUC HG]

1 1/7 0/12 – 1/7/0/1(UP 10G) —||— 2/7/0/1(UP 10G) – 2/7 0/12

2 1/7 0/16 – 1/7/0/2(UP 10G) —||— 2/7/0/2(UP 10G) – 2/7 0/16

3 1/7 0/13 – 1/7/0/3(UP 10G) —||— 2/7/0/3(UP 10G) – 2/7 0/13

4 1/7 0/17 – 1/7/0/4(UP 10G) —||— 2/7/0/4(UP 10G) – 2/7 0/17

5 1/7 0/14 – 1/7/0/5(UP 10G) —||— 2/8/0/5(UP 10G) – 2/8 0/14

6 1/7 0/18 – 1/7/0/6(UP 10G) —||— 2/8/0/6(UP 10G) – 2/8 0/18

7 1/7 0/15 – 1/7/0/7(UP 10G) —||— 2/8/0/7(UP 10G) – 2/8 0/15

8 1/7 0/19 – 1/7/0/8(UP 10G) —||— 2/8/0/8(UP 10G) – 2/8 0/19

9 1/8 0/12 – 1/8/0/1(UP 10G) —||— 2/8/0/1(UP 10G) – 2/8 0/12

10 1/8 0/16 – 1/8/0/2(UP 10G) —||— 2/8/0/2(UP 10G) – 2/8 0/16

11 1/8 0/13 – 1/8/0/3(UP 10G) —||— 2/8/0/3(UP 10G) – 2/8 0/13

12 1/8 0/17 – 1/8/0/4(UP 10G) —||— 2/8/0/4(UP 10G) – 2/8 0/17

13 1/8 0/14 – 1/8/0/5(UP 10G) —||— 2/7/0/5(UP 10G) – 2/7 0/14

14 1/8 0/18 – 1/8/0/6(UP 10G) —||— 2/7/0/6(UP 10G) – 2/7 0/18

15 1/8 0/15 – 1/8/0/7(UP 10G) —||— 2/7/0/7(UP 10G) – 2/7 0/15

16 1/8 0/19 – 1/8/0/8(UP 10G) —||— 2/7/0/8(UP 10G) – 2/7 0/19

以上显示信息中,集群链路均为UP,表示集群链路正常,至此可以说明集群组建完全成功。

配置集群系统的下行Eth-Trunk(本例略)

两台设备组建集群示例(通过业务口)

组网需求

在一个新建的企业网络中,要求核心层具有较高的可靠性,并且希望网络结构简单,易于配置和管理,同时还需要控制设备部署的成本。

如图9-37所示,根据用户需求,核心层SwitchA和SwitchB两台交换机采取业务口集群方式进行组网,其中SwitchA为主交换机,SwitchB为备交换机。汇聚层Switch通过Eth-Trunk连接到集群系统,同时集群系统通过Eth-Trunk接入上行网络。本例中以S9706进行说明。

图9-37 组建集群示意图

配置思路

采用如下的思路配置:

为SwitchA和SwitchB分别安装业务板并连接集群线缆。为了增强带宽和可靠性,两台交换机之间通过两块业务板上的四对业务口进行连接。

在SwitchA和SwitchB上分别配置集群连接方式,配置集群ID分别为1和2,配置集群优先级分别为100和10,以提高SwitchA成为主交换机的可能。

在SwitchA和SwitchB上分别配置两个逻辑集群端口,将四对物理成员端口分别加入这两个逻辑集群端口中。

先使能SwitchA的集群功能,然后再使能SwitchB的集群功能,以保证SwitchA成为主交换机。

检查集群组建是否成功。

配置集群系统的下行Eth-Trunk,增加转发带宽,提高可靠性。(此配置本例不详细介绍,Eth-Trunk的配置请参考配置集群Eth-Trunk示例)

操作步骤

安装硬件

为SwitchA和SwitchB分别安装业务板并连接集群线缆。此部分的详细介绍请参见硬件安装及集群连线。

配置集群连接方式、集群ID及集群优先级

配置SwitchA的集群连接方式为业务口集群,集群优先级为100,集群ID为1(缺省为1无需配置)。

system-view

[HUAWEI] sysname SwitchA

[SwitchA] set css mode lpu

[SwitchA] set css id 1

[SwitchA] set css priority 100

配置SwitchB的集群连接方式为业务口集群,集群ID为2,集群优先级为10。

system-view

[HUAWEI] sysname SwitchB

[SwitchB] set css mode lpu

[SwitchB] set css id 2

[SwitchB] set css priority 10

检查集群配置信息。

说明:

配置完成后,建议执行display css status saved命令查看以上配置信息是否与预期的一致。

查看SwitchA上的集群配置信息。

[SwitchA] display css status saved

Current Id Saved Id CSS Enable CSS Mode Priority Master force

1 1 Off LPU 100 Off

查看SwitchB上的集群配置信息。

[SwitchB] display css status saved

Current Id Saved Id CSS Enable CSS Mode Priority Master force

1 2 Off LPU 10 Off

配置逻辑集群端口

配置SwitchA的业务口XGE1/0/1~XGE1/0/2为集群物理成员端口并加入集群端口1,XGE2/0/1~XGE2/0/2为集群物理成员端口并加入集群端口2。

[SwitchA] interface css-port 1

[SwitchA-css-port1] port interface xgigabitethernet 1/0/1 to xgigabitethernet 1/0/2 enable

[SwitchA-css-port1] quit

[SwitchA] interface css-port 2

[SwitchA-css-port2] port interface xgigabitethernet 2/0/1 to xgigabitethernet 2/0/2 enable

[SwitchA-css-port2] quit

配置SwitchB的业务口XGE1/0/1~XGE1/0/2为集群物理成员端口并加入集群端口1,XGE2/0/1~XGE2/0/2为集群物理成员端口并加入集群端口2。

[SwitchB] interface css-port 1

[SwitchB-css-port1] port interface xgigabitethernet 1/0/1 to xgigabitethernet 1/0/2 enable

[SwitchB-css-port1] quit

[SwitchB] interface css-port 2

[SwitchB-css-port2] port interface xgigabitethernet 2/0/1 to xgigabitethernet 2/0/2 enable

[SwitchB-css-port2] quit

说明:

逻辑集群端口配置完成后,建议执行display css css-port saved命令查看配置的端口是否正确以及状态是否都为Up。

使能集群功能

使能SwitchA的集群功能并重新启动SwitchA。

[SwitchA] css enable

Warning: The CSS configuration will take effect only after the system is rebooted. T

he next CSS mode is LPU. Reboot now? [Y/N]:y

使能SwitchB的集群功能并重新启动SwitchB。

[SwitchB] css enable

Warning: The CSS configuration will take effect only after the system is rebooted. T

he next CSS mode is LPU. Reboot now? [Y/N]:y

检查集群组建

查看指示灯状态。

SwitchA主控板上ACT灯绿色常亮,表示该主控板为集群系统主用主控板,SwitchA为主交换机。

SwitchB主控板上ACT灯绿色闪烁,表示该主控板为集群系统备用主控板,SwitchB为备交换机。

通过任意主控板上的Console口本地登录集群,使用命令行查看集群组建是否成功。

display device

Chassis 1 (Master Switch)

S9706’s Device status:

Slot Sub Type Online Power Register Status Role

1 - EH1D2X12SSA0 Present PowerOn Registered Normal NA

2 - EH1D2X12SSA0 Present PowerOn Registered Normal NA

7 - EH1D2SRUC000 Present PowerOn Registered Normal Master

8 - EH1D2SRUC000 Present PowerOn Registered Normal Slave

PWR1 - - Present PowerOn Registered Normal NA

PWR2 - - Present - Unregistered - NA

CMU2 - EH1D200CMU00 Present PowerOn Registered Normal Master

FAN1 - - Present PowerOn Registered Abnormal NA

FAN2 - - Present - Unregistered - NA

Chassis 2 (Standby Switch)

S9706’s Device status:

Slot Sub Type Online Power Register Status Role

1 - EH1D2X12SSA0 Present PowerOn Registered Normal NA

2 - EH1D2X12SSA0 Present PowerOn Registered Normal NA

7 - EH1D2SRUC000 Present PowerOn Registered Normal Master

8 - EH1D2SRUC000 Present PowerOn Registered Normal Slave

PWR1 - - Present PowerOn Registered Normal NA

PWR2 - - Present PowerOn Registered Normal NA

CMU1 - EH1D200CMU00 Present PowerOn Registered Normal Master

FAN1 - - Present PowerOn Registered Normal NA

FAN2 - - Present PowerOn Registered Normal NA

以上显示信息中,能够查看到两台成员交换机的单板状态,表示集群建立完成。

查看集群链路拓扑是否与硬件连接一致。

display css channel all

CSS link-down-delay: 500ms

Chassis 1 || Chassis 2

================================================================================

Num [CSS port] [LPU Port] || [LPU Port] [CSS port]

1 1/1 XGigabitEthernet1/1/0/1 XGigabitEthernet2/1/0/1 2/1

2 1/1 XGigabitEthernet1/1/0/2 XGigabitEthernet2/1/0/2 2/1

3 1/2 XGigabitEthernet1/2/0/1 XGigabitEthernet2/2/0/1 2/2

4 1/2 XGigabitEthernet1/2/0/2 XGigabitEthernet2/2/0/2 2/2

Chassis 2 || Chassis 1

Num [CSS port] [LPU Port] || [LPU Port] [CSS port]

1 2/1 XGigabitEthernet2/1/0/1 XGigabitEthernet1/1/0/1 1/1

2 2/1 XGigabitEthernet2/1/0/2 XGigabitEthernet1/1/0/2 1/1

3 2/2 XGigabitEthernet2/2/0/1 XGigabitEthernet1/2/0/1 1/2

4 2/2 XGigabitEthernet2/2/0/2 XGigabitEthernet1/2/0/2 1/2

以上显示信息中,可以看出集群链路拓扑与硬件连接一致,表示业务口集群建立成功。

配置集群系统的下行Eth-Trunk(本例略)

B-1 H3C堆叠

1 Stack

1.1 Stack功能简介

Stack也叫作堆叠。堆叠是由一些通过堆叠口相连的以太网交换机组成的一个管理域,其中包括一个主交换机和若干个从交换机。

堆叠在一起的以太网交换机可以看作为一个设备,用户可以通过主交换机实现对堆叠内所有交换机的管理。

1.1.1 堆叠主交换机简介

当多个以太网交换机通过堆叠口相连时,用户可以在其中一台交换机上进行配置,把它们设置成堆叠,并把当前进行配置的以太网交换机设置为堆叠中的主交换机。

用户可以在主交换机上进行以下操作:

设置堆叠可选的IP地址范围

建立堆叠

切换到从交换机视图

需要注意的是,在建立堆叠前,用户需要在主交换机上设置堆叠使用的IP地址范围。在从交换机加入堆叠时,主交换机自动给从交换机分配该IP地址范围内的IP地址。

用户通过配置建立堆叠后,主交换机会自动将与它的堆叠口相连的交换机加入到堆叠中。如果堆叠口连接断开,则从交换机自动退出堆叠。

1.1.2 堆叠从交换机简介

从交换机即在堆叠中除了主交换机以外的交换机。

堆叠建立后,用户可以在主交换机上对从交换机进行配置。

1.1.3 堆叠过程

堆叠的建立过程如下:

主交换机和从交换机之间通过堆叠模块及特殊的堆叠线连接起来(关于堆叠模块及堆叠线的描述请参见安装手册)。

用户设置堆叠使用的IP地址范围,并启用堆叠功能。主交换机将会自动将与它的堆叠口相连的交换机加入到堆叠中。

在从交换机加入堆叠时,主交换机自动给从交换机分配可用的IP地址。

在建立了堆叠后,如果有新的交换机和主交换机通过堆叠口相连,主交换机将自动把新的交换机加入到堆叠中。

1.2 堆叠主交换机配置

堆叠主交换机配置包括:

配置堆叠IP地址池并建立堆叠

对从交换机进行管理

1.2.1 配置堆叠IP地址池并建立堆叠

表1-1 配置堆叠IP地址池并建立堆叠

操作 命令 说明

进入系统视图 system-view -

设置堆叠IP地址范围 stacking ip-pool from-ip-address ip-address-number [ ip-mask ] 必选

from-ip-address:堆叠IP地址池起始地址。

ip-address-number:堆叠IP地址池中的IP个数。

ip-mask:堆叠IP地址的地址掩码。缺省为16位的地址掩码。

缺省情况下,系统没有默认的IP地址池。

建立堆叠 stacking enable 必选

取消堆叠操作时,需要将原有的三层接口的IP地址配置取消。否则会出现IP地址冲突的现象。

主交换机上堆叠的配置有如下要求:

用户通过配置建立堆叠后,主交换机会自动将与它的堆叠口相连的交换机加入到堆叠中。

如果堆叠口连接断开,则从交换机自动退出堆叠。

如果堆叠已经建立,则用户不能修改IP地址范围。

堆叠IP地址池中的IP个数应大于或等于堆叠中交换机的个数,否则会因为地址不足,使部分交换机无法自动加入堆叠。

堆叠使用的地址必须满足可以连续分配的要求。如果地址池中第一个地址是类似于223.255.255.254的地址,则不能满足连续分配的条件,就会出现错误。

堆叠不能跨网段分配IP地址。如果地址池的第一个IP地址为1.1.255.254,就不符合堆叠的要求。

在为堆叠设备设置IP地址池时,如主交换机(或从交换机)原配置的管理VLAN接口的IP地址与堆叠设置的IP地址池不在同一网段。主交换机(或从交换机)都会删掉原有的管理VLAN的IP地址,自动配置一个属于IP地址池所设的网段内的IP地址。

由于堆叠和集群都需要使用管理VLAN,而S3100系列以太网交换机只能配置1个VLAN虚接口,因此如果用户需要在集群范围内进行堆叠配置,堆叠与集群的管理VLAN必须是同一个VLAN。

1.2.2 对从交换机进行管理

堆叠建立后,用户可以在主交换机上通过命令切换到从交换机视图,对从交换机进行配置。

表1-2 切换到从交换机视图

操作 命令 说明

切换到从交换机视图进行配置(在用户视图下执行本命令) stacking number 必选

number:要访问的从交换机的编号。

用户可以在主交换机的用户视图直接切换到从交换机的用户视图,切换时用户级别不变

对从交换机配置完毕后,用户可以退出从交换机视图。

表1-3 退出从交换机视图

操作 命令 说明

退出从交换机视图(在从交换机用户视图下执行本命令) quit 只有在从交换机的用户视图下才能退出到主交换机视图

1.2.3 Stack端口功能

- Stack端口功能简介

如果在某一支持Stack的设备上使能Stack功能后,会向所有与它相连的其他交换机的Stack端口,发送Stack加入请求报文。有可能导致不希望加入此堆叠的交换机自动加入,从而影响整个网络的稳定。

用户可以在与其他交换机相连的Stack端口上启动Stack端口功能,选择是否需要对相连交换机发送Stack加入请求报文,从而避免不属于本堆叠的设备自动加入堆叠。 - Stack端口功能配置

表1-4 配置Stack端口功能

操作 命令 说明

进入系统视图 system-view -

进入端口视图 interface interface-type interface-number -

启动Stack端口功能 stack-port enable 必选

缺省情况下,Stack端口的Stack端口功能打开。

设备加入Stack后,或成为堆叠主交换机后,会从此端口发送/转发堆叠加入请求报文。

1.3 堆叠从交换机的配置

从交换机通过堆叠口和主交换机正确连接即可。

1.4 显示和维护

通过display命令对堆叠配置进行显示,display命令可以在任意视图下执行。

表1-5 堆叠配置显示和维护

配置 命令 说明

在主交换机上显示堆叠状态信息 display stacking [ members ] 可选

display命令可以在任意视图执行

如果命令不带members,将显示本交换机是堆叠的主交换机以及堆叠中包含的交换机数目

如带members,将显示堆叠的成员信息,包括主/从交换机的堆叠号、堆叠的设备名称、MAC地址以及状态等

在从交换机上显示堆叠状态信息 display stacking 可选

display命令可以在任意视图执行

显示本交换机是堆叠的从交换机、本交换机的堆叠号、堆叠中主交换机的MAC地址

1.5 堆叠配置举例

- 组网需求

Switch A与Switch B、Switch C通过堆叠口相连,组成一个堆叠。

Switch A作为主交换机,Switch B、Switch C作为从交换机,网络管理员通过Switch A实现对Switch B、Switch C的管理。 - 组网图

图1-1 配置堆叠功能示例图

- 配置步骤

在Switch A上配置堆叠IP地址池。

system-view

[Sysname] stacking ip-pool 129.10.1.15 3

在Switch A上建立堆叠。

[Sysname] stacking enable

[stack_0.Sysname] quit

在主交换机Switch A上显示堆叠信息。

Main device for stack.

Total members:3

Management-vlan:1(default vlan)

在主交换机Switch A上显示堆叠成员信息。

Member number: 0

Name:stack_0.Sysname

Device: S3100-EI

MAC Address:000f-e20f-c43a

Member status:Admin

IP: 129.10.1.15 /16

Member number: 1

Name:stack_1.Sysname

Device: S3100-EI

MAC Address: 000f-e20f-3130

Member status:Up

IP: 129.10.1.16/16

Member number: 2

Name:stack_2.Sysname

Device: S3100-EI

MAC Address: 000f-e20f-3135

Member status:Up

IP: 129.10.1.17/16

切换到从交换机Switch B上进行配置。

在从交换机Switch B上显示堆叠信息。

Slave device for stack.

Member number:1

Management-vlan:1(default vlan)

Main device mac address: 000f-e20f-c43a

切换回主交换机Switch A上进行配置。

切换到从交换机Switch C上进行配置。

切换回主交换机Switch A上进行配置。

B-2 H3C IRF

两台成员设备的IRF配置举例

4.1 组网需求

• 如图1所示,Device A为公司的核心设备,但由于公司网络规模日益增大,汇聚层SW设备扩展至N台,Device A单台设备的转发能力已无法达到公司网络的需求。为了拓展核心设备的转发能力,又尽量不改变现有网络。现公司希望增加Device B,与Device A组成IRF,来满足当前网络的需求。

• IRF的上行设备(Router A和Router B)为公司网络的出口路由器;IRF的下行交换机(SW 1、SW 2等)为各个服务器集群的汇聚层设备。

图1 IRF典型配置组网图

设备 接口 IP地址 设备 接口 IP地址

Router A Vlan-int30 172.24.2.2/24 Router B Vlan-int30 172.24.2.3/24

Vlan-int40 172.24.40.2/24 Vlan-int41 172.24.41.3/24

Vlan-int50 172.24.1.2/24 Vlan-int50 172.24.4.2/24

IRF Vlan-int10 172.24.10.254/24

Vlan-int20 172.24.20.254/24

Vlan-int40 172.24.40.254/24

Vlan-int41 172.24.41.254/24

4.2 配置思路

• 为避免成员设备的单点故障影响到正常的业务转发,可在IRF中配置跨框聚合端口进行业务转发。

• 为尽量降低IRF分裂对业务造成的影响,可在IRF中配置LACP MAD检测。LACP MAD检测只需在一个聚合组中配置即可,其他聚合组中无需配置。LACP MAD检测使用的中间设备必须为H3C的交换机设备且使用的软件版本必须能够识别、处理携带了ActiveID值的LACPDU协议报文,在本例中使用SW 1作为LACP MAD检测的中间设备。

4.3 使用版本

本举例在S10500-CMW710-R7150版本上进行配置和验证。

4.4 配置步骤

4.4.1 搭建IRF

- Device A的配置

(1) 设置Device A的成员编号为1

system-view

[DeviceA] irf member 1

(2) 创建IRF端口2,并将它与物理端口Ten-GigabitEthernet 3/0/1和Ten-GigabitEthernet 3/0/2绑定

[DeviceA] irf-port 2

[DeviceA-irf-port2] port group interface ten-gigabitethernet 3/0/1

[DeviceA-irf-port2] port group interface ten-gigabitethernet 3/0/2

[DeviceA-irf-port2] quit

(3) 将当前配置保存到下次启动配置文件

切换运行模式后,设备会自动重启,使新的运行模式生效。为防止配置丢失,请在切换模式前,保存当前配置。

[DeviceA] save

(4) 参照图1和端口连接表连接Device A和Device B之间的IRF端口

(5) 将Device A的运行模式切换到IRF模式,之后设备会自动重启

[DeviceA] chassis convert mode irf

The device will switch to IRF mode and reboot.

You are recommended to save the current running configuration and specify the co

nfiguration file for the next startup. Continue? [Y/N]:y

Do you want to convert the content of the next startup configuration file cfa0:/

irf.cfg to make it available in stack mode? [Y/N]:y

Now rebooting, please wait… - Device B的配置

(1) 设置Device B的成员编号为2

system-view

[DeviceB] irf member 2

(2) 创建设备的IRF端口1,并将它与物理端口Ten-GigabitEthernet 3/0/1和Ten-GigabitEthernet 3/0/2绑定

[DeviceB] irf-port 1

[DeviceB-irf-port1] port group interface ten-gigabitethernet 3/0/1

[DeviceB-irf-port1] port group interface ten-gigabitethernet 3/0/2

[DeviceB-irf-port1] quit

(3) 保存配置

[DeviceB] save

(4) 参照图1和端口连接表连接Device A和Device B之间的IRF端口

(5) 将设备的运行模式切换到IRF模式

[DeviceB] chassis convert mode irf

The device will switch to IRF mode and reboot.

You are recommended to save the current running configuration and specify the co

nfiguration file for the next startup. Continue? [Y/N]:y

Do you want to convert the content of the next startup configuration file cfa0:

/irf.cfg to make it available in stack mode? [Y/N]:y

Now rebooting, please wait…

4.4.2 LACP MAD配置

在前面配置完成并重新启动后,IRF已经组建完成,此时可以进行各个业务模块的配置。IRF形成之后,可以从任何一台成员设备登录进行配置,设备名称缺省为Master的名称(此例中为Device A)。

创建连接接入层交换机SW 1的动态聚合组,编号为1,并使能LACP MAD检测功能。

system-view

[DeviceA] interface bridge-aggregation 1

[DeviceA-Bridge-Aggregation1] link-aggregation mode dynamic

[DeviceA-Bridge-Aggregation1] mad enable

You need to assign a domain ID (range: 0-4294967295)

[Current domain is: 0]:

The assigned domain ID is: 0

MAD LACP only enable on dynamic aggregation interface.

[DeviceA-Bridge-Aggregation1] quit

配置连接SW 1的端口加入聚合组1。

[DeviceA] interface ten-gigabitethernet 1/3/0/3

[DeviceA-Ten-GigabitEthernet1/3/0/3] port link-aggregation group 1

[DeviceA-Ten-GigabitEthernet1/3/0/3] quit

[DeviceA] interface ten-gigabitethernet 2/3/0/3

[DeviceA-Ten-GigabitEthernet2/3/0/3] port link-aggregation group 1

[DeviceA-Ten-GigabitEthernet2/3/0/3] quit

4.4.3 IRF下行业务配置

- IRF的配置

创建连接接入层交换机SW 2的聚合组,编号为2。

[DeviceA] interface bridge-aggregation 2

[DeviceA-Bridge-Aggregation2] quit

配置连接SW 2的端口加入聚合组2。

[DeviceA] interface ten-gigabitethernet 1/3/0/4

[DeviceA-Ten-GigabitEthernet1/3/0/4] port link-aggregation group 2

[DeviceA-Ten-GigabitEthernet1/3/0/4] quit

[DeviceA] interface ten-gigabitethernet 2/3/0/4

[DeviceA-Ten-GigabitEthernet2/3/0/4] port link-aggregation group 2

[DeviceA-Ten-GigabitEthernet2/3/0/4] quit

配置与SW 1之间通过Vlan-interface 10连接。

[DeviceA] vlan 10

[DeviceA-vlan10] quit

[DeviceA] interface vlan-interface 10

[DeviceA-Vlan-interface10] ip address 172.24.10.254 24

[DeviceA-Vlan-interface10] quit

[DeviceA] interface bridge-aggregation 1

[DeviceA-Bridge-Aggregation1] port link-type trunk

[DeviceA-Bridge-Aggregation1] undo port trunk permit vlan 1

[DeviceA-Bridge-Aggregation1] port trunk permit vlan 10

[DeviceA-Bridge-Aggregation1] quit

配置与SW 2之间通过Vlan-interface 20连接。

[DeviceA] vlan 20

[DeviceA-vlan20] quit

[DeviceA] interface vlan-interface 20

[DeviceA-Vlan-interface20] ip address 172.24.20.254 24

[DeviceA-Vlan-interface20] quit

[DeviceA] interface bridge-aggregation 2

[DeviceA-Bridge-Aggregation2] port link-type trunk

[DeviceA-Bridge-Aggregation2] undo port trunk permit vlan 1

[DeviceA-Bridge-Aggregation2] port trunk permit vlan 20

[DeviceA-Bridge-Aggregation2] quit

2. SW 1的配置

创建连接IRF的动态聚合组,编号为1,该聚合组同时用于IRF的LACP MAD检测。

system-view

[SW1] interface bridge-aggregation 1

[SW1-Bridge-Aggregation1] link-aggregation mode dynamic

[SW1-Bridge-Aggregation1] quit

配置连接IRF的端口加入聚合组1。

[SW1] interface ten-gigabitethernet 4/0/1

[SW1-Ten-GigabitEthernet4/0/1] port link-aggregation group 1

[SW1-Ten-GigabitEthernet4/0/1] quit

[SW1] interface ten-gigabitethernet 4/0/2

[SW1-Ten-GigabitEthernet4/0/2] port link-aggregation group 1

[SW1-Ten-GigabitEthernet4/0/2] quit

接入设备SW1上创建所有VLAN。

[SW1] vlan all

配置与IRF连接的端口。

[SW1] interface bridge-aggregation 1

[SW1-Bridge-Aggregation1] port link-type trunk

[SW1-Bridge-Aggregation1] undo port trunk permit vlan 1

[SW1-Bridge-Aggregation1] port trunk permit vlan 10

[SW1-Bridge-Aggregation1] quit

配置连接服务器的端口GigabitEthernet3/0/1。

[SW1] interface gigabitethernet 3/0/1

[SW1-GigabitEthernet3/0/1] port link-type trunk

[SW1-GigabitEthernet3/0/1] port trunk permit vlan all

[SW1-GigabitEthernet3/0/1] undo port trunk permit vlan 1

[SW1-GigabitEthernet3/0/1] quit

3. SW 2的配置

创建连接IRF的聚合组,编号为1。

system-view

[SW2] interface bridge-aggregation 1

[SW2-Bridge-Aggregation1] quit

配置连接IRF的端口加入聚合组1。

[SW2] interface ten-gigabitethernet 4/0/1

[SW2-Ten-GigabitEthernet4/0/1] port link-aggregation group 1

[SW2-Ten-GigabitEthernet4/0/1] quit

[SW2] interface ten-gigabitethernet 4/0/2

[SW2-Ten-GigabitEthernet4/0/2] port link-aggregation group 1

[SW2-Ten-GigabitEthernet4/0/2] quit

接入设备SW 2上创建所有VLAN。

[SW2] vlan all

配置与IRF连接的端口。

[SW2] interface bridge-aggregation 1

[SW2-Bridge-Aggregation1] port link-type trunk

[SW2-Bridge-Aggregation1] undo port trunk permit vlan 1

[SW2-Bridge-Aggregation1] port trunk permit vlan 20

[SW2-Bridge-Aggregation1] quit

配置连接服务器的端口。

[SW2] interface gigabitethernet 3/0/1

[SW2-GigabitEthernet3/0/1] port link-type trunk

[SW2-GigabitEthernet3/0/1] port trunk permit vlan all

[SW2-GigabitEthernet3/0/1] undo port trunk permit vlan 1

[SW2-GigabitEthernet3/0/1] quit

4.4.4 IRF上行业务配置

- IRF的配置

创建连接出口路由器Router A的聚合组,编号为1023。

[DeviceA] interface bridge-aggregation 1023

[DeviceA-Bridge-Aggregation1023] quit

配置连接Router A的端口加入聚合组1023。

[DeviceA] interface ten-gigabitethernet 1/3/0/7

[DeviceA-Ten-GigabitEthernet1/3/0/7] port link-aggregation group 1023

[DeviceA-Ten-GigabitEthernet1/3/0/7] quit

[DeviceA] interface ten-gigabitethernet 2/3/0/7

[DeviceA-Ten-GigabitEthernet2/3/0/7] port link-aggregation group 1023

[DeviceA-Ten-GigabitEthernet2/3/0/7] quit

配置与Router A之间通过Vlan-interface40连接。

[DeviceA] vlan 40

[DeviceA-vlan40] quit

[DeviceA] interface vlan-interface 40

[DeviceA-Vlan-interface40] ip address 172.24.40.254 24

[DeviceA-Vlan-interface40] quit

[DeviceA] interface bridge-aggregation 1023

[DeviceA-Bridge-Aggregation1023] port access vlan 40

[DeviceA-Bridge-Aggregation1023] quit

创建连接出口路由器Router B的聚合组,编号为1024。

[DeviceA] interface bridge-aggregation 1024

[DeviceA-Bridge-Aggregation1024] quit

配置连接Router B的端口加入聚合组1024。

[DeviceA] interface ten-gigabitethernet 1/3/0/8

[DeviceA-Ten-GigabitEthernet1/3/0/8] port link-aggregation group 1024

[DeviceA-Ten-GigabitEthernet1/3/0/8] quit

[DeviceA] interface ten-gigabitethernet 2/3/0/8

[DeviceA-Ten-GigabitEthernet2/3/0/8] port link-aggregation group 1024

[DeviceA-Ten-GigabitEthernet2/3/0/8] quit

配置与Router B之间通过Vlan-interface41连接。

[DeviceA] vlan 41

[DeviceA-vlan41] quit

[DeviceA] interface vlan-interface 41

[DeviceA-Vlan-interface41] ip address 172.24.41.254 24

[DeviceA-Vlan-interface41] quit

[DeviceA] interface bridge-aggregation 1024

[DeviceA-Bridge-Aggregation1024] port access vlan 41

[DeviceA-Bridge-Aggregation1024] quit

配置IRF与出口路由器之间运行OSPF路由协议。

[DeviceA] ospf

[DeviceA-ospf-1] import-route direct

[DeviceA-ospf-1] area 0

[DeviceA-ospf-1-area-0.0.0.0] network 172.24.40.0 0.0.0.255

[DeviceA-ospf-1-area-0.0.0.0] network 172.24.41.0 0.0.0.255

[DeviceA-ospf-1-area-0.0.0.0] quit

[DeviceA-ospf-1] quit

2. Router A的配置

出口路由器配置本用例只描述与IRF连接的部分,外网使用何种路由协议不予描述。

创建连接IRF的聚合组,编号为1。

system-view

[RouterA] interface bridge-aggregation 1

[RouterA-Bridge-Aggregation1] quit

配置连接IRF的端口加入聚合组1。

[RouterA] interface ten-gigabitethernet 4/0/1

[RouterA-Ten-GigabitEthernet4/0/1] port link-mode bridge

[RouterA-Ten-GigabitEthernet4/0/1] port link-aggregation group 1

[RouterA-Ten-GigabitEthernet4/0/1] quit

[RouterA] interface ten-gigabitethernet 2/0/1

[RouterA-Ten-GigabitEthernet2/0/1] port link-mode bridge

[RouterA-Ten-GigabitEthernet2/0/1] port link-aggregation group 1

[RouterA-Ten-GigabitEthernet2/0/1] quit

配置与IRF之间通过Vlan-interface 40连接。

[RouterA] vlan 40

[RouterA-vlan40] quit

[RouterA] interface vlan-interface 40

[RouterA-Vlan-interface40] ip address 172.24.40.2 24

[RouterA-Vlan-interface40] quit

[RouterA] interface bridge-aggregation 1

[RouterA-Bridge-Aggregation1] port access vlan 40

[RouterA-Bridge-Aggregation1] quit

配置与RouterB之间通过Vlan-interface 30连接。

[RouterA] vlan 30

[RouterA-vlan30] quit

[RouterA] interface vlan-interface 30

[RouterA-Vlan-interface30] ip address 172.24.2.2 24

[RouterA-Vlan-interface30] quit

[RouterA] interface bridge-aggregation 2

[RouterA-Bridge-Aggregation2] port link-type access

[RouterA-Bridge-Aggregation2] port access vlan 30

[RouterA-Bridge-Aggregation2] quit

[RouterA] interface ten-gigabitethernet 4/0/2

[RouterA-Ten-GigabitEthernet4/0/2] port link-mode bridge

[RouterA-Ten-GigabitEthernet4/0/2] port link-aggregation group 2

[RouterA-Ten-GigabitEthernet4/0/2] quit

[RouterA] interface ten-gigabitethernet 2/0/2

[RouterA-Ten-GigabitEthernet2/0/2] port link-mode bridge

[RouterA-Ten-GigabitEthernet2/0/2] port link-aggregation group 2

[RouterA-Ten-GigabitEthernet2/0/2] quit

配置Router A通过Vlan-interface 50连接外网。

[RouterA] vlan 50

[RouterA-vlan50] quit

[RouterA] interface vlan-interface 50

[RouterA-Vlan-interface50] ip address 172.24.1.2 24

[RouterA-Vlan-interface50] quit

[RouterA] interface ten-gigabitethernet 4/0/3

[RouterA-Ten-GigabitEthernet4/0/3] port link-mode bridge

[RouterA-Ten-GigabitEthernet4/0/3] port access vlan 50

[RouterA-Ten-GigabitEthernet4/0/3] quit

配置Router A与IRF之间运行OSPF路由协议。

[RouterA] ospf

[RouterA-ospf-1] import-route direct

[RouterA-ospf-1] area 0

[RouterA-ospf-1-area-0.0.0.0] network 172.24.40.0 0.0.0.255

[RouterA-ospf-1-area-0.0.0.0] network 172.24.2.0 0.0.0.255

[RouterA-ospf-1-area-0.0.0.0] quit

[RouterA-ospf-1] quit

3. Router B的配置

配置与IRF之间通过Vlan-interface 41连接。

system-view

[RouterB] vlan 41

[RouterB-vlan41] quit

[RouterB] interface vlan-interface 41

[RouterB-Vlan-interface41] ip address 172.24.41.3 24

[RouterB-Vlan-interface41] quit

[RouterB] interface bridge-aggregation 1

[RouterB-Bridge-Aggregation1] port access vlan 41

[RouterB-Bridge-Aggregation1] quit

[RouterB] interface bridge-aggregation 1

[RouterB-Bridge-Aggregation1] quit

[RouterB] interface ten-gigabitethernet 4/0/1

[RouterB-Ten-GigabitEthernet4/0/1] port link-mode bridge

[RouterB-Ten-GigabitEthernet4/0/1] port link-aggregation group 1

[RouterB-Ten-GigabitEthernet4/0/1] quit

[RouterB] interface ten-gigabitethernet 2/0/1

[RouterB-Ten-GigabitEthernet2/0/1] port link-mode bridge

[RouterB-Ten-GigabitEthernet2/0/1] port link-aggregation group 1

[RouterB-Ten-GigabitEthernet2/0/1] quit

配置与Router A之间通过Vlan-interface 30连接。

[RouterB] vlan 30

[RouterB-vlan30] quit

[RouterB] interface vlan-interface 30

[RouterB-Vlan-interface30] ip address 172.24.2.3 24

[RouterB-Vlan-interface30] quit

[RouterB] interface bridge-aggregation 2

[RouterB-Bridge-Aggregation2] port link-type access

[RouterB-Bridge-Aggregation2] port access vlan 30

[RouterB-Bridge-Aggregation2] quit

[RouterB] interface ten-gigabitethernet 4/0/2

[RouterB-Ten-GigabitEthernet4/0/2] port link-aggregation group 2

[RouterB-Ten-GigabitEthernet4/0/2] quit

[RouterB] interface ten-gigabitethernet 2/0/2

[RouterB-Ten-GigabitEthernet2/0/2] port link-aggregation group 2

[RouterB-Ten-GigabitEthernet2/0/2] quit

配置Router B通过Vlan-interface 50连接外网。

[RouterB] vlan 50

[RouterB-vlan50] quit

[RouterB] interface vlan-interface 50

[RouterB-Vlan-interface50] ip address 172.24.4.3 24

[RouterB-Vlan-interface50] quit

[RouterB] interface ten-gigabitethernet 4/0/3

[RouterB-Ten-GigabitEthernet4/0/3] port link-mode bridge

[RouterB-Ten-GigabitEthernet4/0/3] port access vlan 50

[RouterB-Ten-GigabitEthernet4/0/3] quit

配置Router B与IRF之间运行OSPF路由协议。

[RouterB] ospf

[RouterB-ospf-1] import-route direct

[RouterB-ospf-1] area 0

[RouterB-ospf-1-area-0.0.0.0] network 172.24.41.0 0.0.0.255

[RouterB-ospf-1-area-0.0.0.0] network 172.24.2.0 0.0.0.255

[RouterB-ospf-1-area-0.0.0.0] quit

[RouterB-ospf-1] quit

4.5 验证配置

(1) 验证IRF建立成功

[DeviceA] display irf

MemberID Slot Role Priority CPU-Mac Description

*+1 0 Master 1 0210-fc01-0000 —

2 0 Standby 1 0210-fc02-0000 —

- indicates the device is the master.

- indicates the device through which the user logs in.

The Bridge MAC of the IRF is: 3822-d60f-2800

Auto upgrade : yes

Mac persistent : always

Domain ID : 0

Auto merge : yes

从命令行的显示看,当前两台设备IRF成功建立。

(2) 验证跨框聚合有链路备份的作用

从serverGroup 1任意挑选一台PC ping外网IP,关闭IRF的上行端口Ten-GigabitEthernet 1/3/0/8,出现短暂中断后仍然可以ping通外网。

C:\Users>ping 202.108.22.5 –t

正在 Ping 202.108.22.5 具有 32 字节的数据:

来自 202.108.22.5 的回复: 字节=32 时间=1ms TTL=122

来自 202.108.22.5 的回复: 字节=32 时间=13ms TTL=122

来自 202.108.22.5 的回复: 字节=32 时间<1ms TTL=122

请求超时。

来自 202.108.22.5 的回复: 字节=32 时间<1ms TTL=122

来自 202.108.22.5 的回复: 字节=32 时间<1ms TTL=122

来自 202.108.22.5 的回复: 字节=32 时间<1ms TTL=122

重新开启端口Ten-GigabitEthernet 1/3/0/8,持续ping,将另外一个上行端口Ten-GigabitEthernet 2/3/0/8关闭,出现短暂中断后仍然可以ping通外网。

C:\Users>ping 202.108.22.5 –t

正在 Ping 202.108.22.5 具有 32 字节的数据:

来自 202.108.22.5 的回复: 字节=32 时间=1ms TTL=122

来自 202.108.22.5 的回复: 字节=32 时间=13ms TTL=122

来自 202.108.22.5 的回复: 字节=32 时间<1ms TTL=122

请求超时。

来自 202.108.22.5 的回复: 字节=32 时间<1ms TTL=122

来自 202.108.22.5 的回复: 字节=32 时间<1ms TTL=122

来自 202.108.22.5 的回复: 字节=32 时间<1ms TTL=122

(3) 验证IRF物理链路的冗余备份

断开IRF物理链路中的任意一条,IRF仍能正常工作、没有分裂。

4.6 配置文件

• IRF:

irf mac-address persistent always

irf auto-update enable

irf auto-merge enable

undo irf link-delay

irf member 1 priority 1

irf member 2 priority 1

ospf 1

import-route direct

area 0.0.0.0

network 172.24.40.0 0.0.0.255

network 172.24.41.0 0.0.0.255

vlan 10

vlan 20

vlan 40

vlan 41

irf-port 1/2

port group interface Ten-GigabitEthernet1/3/0/1 mode enhanced

port group interface Ten-GigabitEthernet1/3/0/2 mode enhanced

irf-port 2/1

port group interface Ten-GigabitEthernet2/3/0/1 mode enhanced

port group interface Ten-GigabitEthernet2/3/0/2 mode enhanced

interface bridge-aggregation 1

port link-type trunk

undo port trunk permit vlan 1

port trunk permit vlan 10

link-aggregation mode dynamic

mad enable

interface bridge-aggregation 2

port link-type trunk

undo port trunk permit vlan 1

port trunk permit vlan 20

interface bridge-aggregation 1023

port access vlan 40

interface bridge-aggregation 1024

port access vlan 41

interface vlan-interface 10

ip address 172.24.10.254 255.255.255.0

interface vlan-interface 20

ip address 172.24.20.254 255.255.255.0

interface vlan-interface 40

ip address 172.24.40.254 255.255.255.0

interface Ten-GigabitEthernet 1/3/0/3

port link-mode bridge

port link-type trunk

undo port trunk permit vlan 1

port trunk permit vlan 10

port link-aggregation group 1

interface Ten-GigabitEthernet 1/3/0/4

port link-mode bridge

port link-type trunk

undo port trunk permit vlan 1

port trunk permit vlan 20

port link-aggregation group 2

interface Ten-GigabitEthernet 1/3/0/7

port link-mode bridge

port access vlan 40

port link-aggregation group 1023

interface Ten-GigabitEthernet 1/3/0/8

port link-mode bridge

port access vlan 41

port link-aggregation group 1024

interface Ten-GigabitEthernet 2/3/0/3

port link-mode bridge

port link-type trunk

undo port trunk permit vlan 1

port trunk permit vlan 10

port link-aggregation group 1

interface Ten-GigabitEthernet 2/3/0/4

port link-mode bridge

port link-type trunk

undo port trunk permit vlan 1

port trunk permit vlan 20

port link-aggregation group 2

interface Ten-GigabitEthernet 2/3/0/7

port link-mode bridge

port access vlan 40

port link-aggregation group 1023

interface Ten-GigabitEthernet 2/3/0/8

port link-mode bridge

port access vlan 41

port link-aggregation group 1024

• SW1:

vlan 10

interface bridge-aggregation 1

port link-type trunk

undo port trunk permit vlan 1

port trunk permit vlan 10

link-aggregation mode dynamic

interface gigabitethernet 3/0/1

port link-mode bridge

port link-type trunk

undo port trunk permit vlan 1

port trunk permit vlan 2 to 4094

interface Ten-GigabitEthernet 4/0/1

port link-mode bridge

port link-type trunk

undo port trunk permit vlan 1

port trunk permit vlan 10

port link-aggregation group 1

interface Ten-GigabitEthernet 4/0/2

port link-mode bridge

port link-type trunk

undo port trunk permit vlan 1

port trunk permit vlan 10

port link-aggregation group 1

• SW2:

vlan 20

interface bridge-aggregation 1

port link-type trunk

undo port trunk permit vlan 1

port trunk permit vlan 20

interface gigabitethernet 3/0/1

port link-mode bridge

port link-type trunk

undo port trunk permit vlan 1

port trunk permit vlan 2 to 4094

interface Ten-GigabitEthernet 4/0/1

port link-mode bridge

port link-type trunk

undo port trunk permit vlan 1

port trunk permit vlan 20

port link-aggregation group 1

interface Ten-GigabitEthernet 4/0/2

port link-mode bridge

port link-type trunk

undo port trunk permit vlan 1

port trunk permit vlan 20

port link-aggregation group 1

• RouterA:

ospf 1

import-route direct

area 0.0.0.0

network 172.24.2.0 0.0.0.255

network 172.24.40.0 0.0.0.255

vlan 30

vlan 40

vlan 50

interface bridge-aggregation 1

port access vlan 40

interface bridge-aggregation 2

port access vlan 30

interface vlan-interface 30

ip address 172.24.2.2 255.255.255.0

interface vlan-interface 40

ip address 172.24.40.2 255.255.255.0

interface vlan-interface 50

ip address 172.24.1.2 255.255.255.0

interface Ten-GigabitEthernet 2/0/1

port link-mode bridge

port access vlan 40

port link-aggregation group 1

interface Ten-GigabitEthernet 2/0/2

port link-mode bridge

port access vlan 30

port link-aggregation group 2

interface Ten-GigabitEthernet 4/0/1

port link-mode bridge

port access vlan 40

port link-aggregation group 1

interface Ten-GigabitEthernet 4/0/2

port link-mode bridge

port access vlan 30

port link-aggregation group 2

interface Ten-GigabitEthernet 4/0/3

port link-mode bridge

port access vlan 50

• RouterB:

ospf 1

import-route direct

area 0.0.0.0

network 172.24.2.0 0.0.0.255

network 172.24.41.0 0.0.0.255

vlan 30

vlan 41

vlan 50

interface bridge-aggregation 1

port access vlan 41

interface bridge-aggregation 2

port access vlan 30

interface vlan-interface 30

ip address 172.24.2.3 255.255.255.0

interface vlan-interface 41

ip address 172.24.41.3 255.255.255.0

interface vlan-interface 50

ip address 172.24.4.3 255.255.255.0

interface Ten-GigabitEthernet 2/0/1

port link-mode bridge

port access vlan 41

port link-aggregation group 1

interface Ten-GigabitEthernet 2/0/2

port link-mode bridge

port access vlan 30

port link-aggregation group 2

interface Ten-GigabitEthernet 4/0/1

port link-mode bridge

port access vlan 41

port link-aggregation group 1

interface Ten-GigabitEthernet 4/0/2

port link-mode bridge

port access vlan 30

port link-aggregation group 2

interface Ten-GigabitEthernet 4/0/3

port link-mode bridge

port access vlan 50

A-3华为群集 SVF

配置SVF实现有线无线融合园区网接入层示例(S12700作为Parent)

组网需求

在新建的园区网中既存在有线接入设备也存在无线接入设备,由于有线、无线接入设备较多且分布较广,使得接入设备的管理、配置较为复杂。用户希望可以对有线、无线接入设备做统一的管理与配置,以减少管理成本。

如图4-14所示,汇聚层由两台交换机组成集群系统,作为Parent连接多台AS及AP。

Parent以S12700为例,AS以S5720-28P-PWR-LI为例,AP以AP5010DN-AGN为例。

图4-14 配置有线无线融合园区网接入层组网图

配置思路

采用如下的思路配置:

完成有线接入设备的配置,使各AS可以成功接入SVF。

配置AS下行连接AP的端口,使无线接入设备可以成功接入SVF。

说明:

Parent上必须要安装X系列单板。

如果AP连接到非X系列单板上,则该非X系列单板必须与Parent上的一块X系列单板加入到同一个WLAN工作组中。缺省情况下,所有的接口板会自动加入默认工作组default中,无需配置。

当某AS连接AP时,要求在Parent上,与该AS相连的Fabric-port绑定的Eth-Trunk的成员端口,要么均为X系列单板的端口,要么均为非X系列单板的端口,否则AP无法上线。因此,本示例中,CSS两框用于连接as1和as3的单板需均为X系列单板或者均为非X系列单板。

操作步骤

配置AS连接Parent。

配置Parent中的两台交换机组成集群系统。具体步骤及注意事项请参见《S12700 V200R013C00 配置指南-设备管理》 集群配置。

登录集群系统并使能SVF功能。

配置SVF的管理VLAN并使能Parent的SVF功能。

system-view

[HUAWEI] vlan batch 11

[HUAWEI] dhcp enable

[HUAWEI] interface vlanif 11

[HUAWEI-Vlanif11] ip address 192.168.11.1 24

[HUAWEI-Vlanif11] dhcp select interface

[HUAWEI-Vlanif11] dhcp server option 43 ip-address 192.168.11.1

[HUAWEI-Vlanif11] quit

[HUAWEI] capwap source interface vlanif 11

[HUAWEI] stp mode rstp

[HUAWEI] uni-mng

Warning: This operation will enable the uni-mng mode and disconnect all ASs. STP calculation may be triggered and service traffic will be affected. Continue? [Y/N]:y

配置AS的接入参数。

(可选)配置各AS的名称。

说明:

如果不执行此步骤,则系统会在AS上线时自动生成AS设备信息的相关配置,其中AS名称为“系统默认名称-系统MAC地址”。

如果要执行此步骤,请确保配置的model以及mac-address参数与设备实际信息一致,其中mac-address一定要是AS的管理MAC或系统MAC(在AS上执行命令display as access configuration查看管理MAC地址,如果管理MAC显示为“–”,mac-address就使用系统MAC地址),配置与实际接入的AS信息不符将导致AS无法上线。

[HUAWEI-um] as name as1 model S5720-28P-PWR-LI-AC mac-address 00e0-0001-0011

[HUAWEI-um-as-as1] quit

[HUAWEI-um] as name as2 model S5720-28P-PWR-LI-AC mac-address 00e0-0001-0022

[HUAWEI-um-as-as2] quit

[HUAWEI-um] as name as3 model S5720-28P-PWR-LI-AC mac-address 00e0-0001-0033

[HUAWEI-um-as-as3] quit

配置Parent连接一级AS的Fabric-port。以配置Parent连接as1的Fabric-port为例。

[HUAWEI-um] interface fabric-port 1

[HUAWEI-um-fabric-port-1] port member-group interface eth-trunk 1

[HUAWEI-um-fabric-port-1] quit

[HUAWEI-um] quit

[HUAWEI] interface gigabitethernet 1/1/0/1

[HUAWEI-GigabitEthernet1/1/0/1] eth-trunk 1

[HUAWEI-GigabitEthernet1/1/0/1] quit

[HUAWEI] interface gigabitethernet 2/1/0/1

[HUAWEI-GigabitEthernet2/1/0/1] eth-trunk 1

[HUAWEI-GigabitEthernet2/1/0/1] quit

配置Parent连接as2的Fabric-port 2、连接as3的Fabric-port 3的过程请参照as1,过程略。

配置AS上线接入时进行白名单认证。

在AS上执行命令display as access configuration查看AS的管理MAC,如果管理MAC显示为“–”,白名单中配置的MAC就是AS的系统MAC,否则就是管理MAC。

[HUAWEI] as-auth

[HUAWEI-as-auth] undo auth-mode

[HUAWEI-as-auth] whitelist mac-address 00e0-0001-0011

[HUAWEI-as-auth] whitelist mac-address 00e0-0001-0022

[HUAWEI-as-auth] whitelist mac-address 00e0-0001-0033

[HUAWEI-as-auth] quit

连接AS与Parent之间的线缆。

执行命令reset saved-configuration清空AS的配置并重新启动后,连接AS与Parent之间的线缆,SVF即可建立。

说明:

在重启AS前,请先判断AS与Parent相连的接口是否是下行接口(可执行命令display port connection-type access all查看设备上所有的下行接口)。若AS与Parent相连的接口是下行接口,请在AS重启前执行命令uni-mng up-direction fabric-port设置该接口为上行接口(可执行命令display uni-mng up-direction fabric-port查看接口是否成功设置为上行接口),否则会导致AS无法正常上线。

AS连接Parent时要求必须为空配置(无启动配置文件)且Console口无输入。

连接线缆后,执行命令display as all查看各AS是否成功上线接入。

[HUAWEI] display as all

Total: 3, Normal: 3, Fault: 0, Idle: 0, Version mismatch: 0

No. Type MAC IP State Name

0 S5720-P-LI 00e0-0001-0011 192.168.11.254 normal as1

1 S5720-P-LI 00e0-0001-0022 192.168.11.253 normal as2

2 S5720-P-LI 00e0-0001-0033 192.168.11.252 normal as3

配置AP连接AS。

配置AS连接AP的端口。

配置AS连接AP的端口加入AP Port Group。

[HUAWEI] uni-mng

[HUAWEI-um] port-group connect-ap name ap

[HUAWEI-um-portgroup-ap-ap] as name as1 interface gigabitethernet 0/0/24

[HUAWEI-um-portgroup-ap-ap] as name as3 interface gigabitethernet 0/0/24

[HUAWEI-um-portgroup-ap-ap] quit

[HUAWEI-um] commit as all

Warning: Committing the configuration will take a long time. Continue?[Y/N]: y

[HUAWEI-um] quit

配置AP接入参数。

配置各AP的ID。

[HUAWEI] wlan

[HUAWEI-wlan-view] ap-id 1 ap-type ap5010dn-agn ap-mac 00e0-0001-0005

[HUAWEI-wlan-ap-1] ap-name ap-1

[HUAWEI-wlan-ap-1] quit

[HUAWEI-wlan-view] ap-id 2 ap-type ap5010dn-agn ap-mac 00e0-0001-0006

[HUAWEI-wlan-ap-2] ap-name ap-2

[HUAWEI-wlan-ap-2] quit

配置对AP上线接入时不需要进行认证。

[HUAWEI-wlan-view] ap auth-mode no-auth

[HUAWEI-wlan-view] quit

将AP上电并连接AP与AS之间的线缆。

连接线缆后,执行命令display ap all查看各AP是否成功上线接入。

[HUAWEI] display ap all

Total AP information:

nor : normal [2]

ID MAC Name Group IP Type State STA Uptime

1 00e0-0001-0005 ap-1 default 192.168.11.251 AP5010DN-AGN nor 0 4H:49M:11S

2 00e0-0001-0006 ap-2 default 192.168.11.250 AP5010DN-AGN nor 0 6H:3M:40S

Total: 2

配置文件

SVF系统的配置文件

vlan batch 11

stp mode rstp

stp instance 0 priority 28672

lldp enable

dhcp enable

interface Vlanif11

ip address 192.168.11.1 255.255.255.0

dhcp select interface

dhcp server option 43 ip-address 192.168.11.1

interface Eth-Trunk1

port link-type hybrid

port hybrid tagged vlan 1 11

stp root-protection

stp edged-port disable

mode lacp

loop-detection disable

mad relay

interface Eth-Trunk2

port link-type hybrid

port hybrid tagged vlan 1 11

stp root-protection

stp edged-port disable

mode lacp

loop-detection disable

mad relay

interface Eth-Trunk3

port link-type hybrid

port hybrid tagged vlan 1 11

stp root-protection

stp edged-port disable

mode lacp

loop-detection disable

mad relay

interface GigabitEthernet1/1/0/1

eth-trunk 1

interface GigabitEthernet1/1/0/2

eth-trunk 2

interface GigabitEthernet1/1/0/3

eth-trunk 3

interface GigabitEthernet2/1/0/1

eth-trunk 1

interface GigabitEthernet2/1/0/2

eth-trunk 2

interface GigabitEthernet2/1/0/3

eth-trunk 3

capwap source interface vlanif11

wlan

wlan ap lldp enable

ap auth-mode no-auth

ap-group name default

ap-id 1 type-id 30 ap-mac 00e0-0001-0005 ap-sn 2102355547W0E3000316

ap-name ap-1

ap-id 2 type-id 30 ap-mac 00e0-0001-0006 ap-sn 2102355547W0E1232287

ap-name ap-2

as-auth

whitelist mac-address 00e0-0001-0011

whitelist mac-address 00e0-0001-0022

whitelist mac-address 00e0-0001-0033

uni-mng

as name as1 model S5720-28P-PWR-LI-AC mac-address 00e0-0001-0011

as name as2 model S5720-28P-PWR-LI-AC mac-address 00e0-0001-0022

as name as3 model S5720-28P-PWR-LI-AC mac-address 00e0-0001-0033

interface fabric-port 1

port member-group interface Eth-Trunk 1

interface fabric-port 2

port member-group interface Eth-Trunk 2

interface fabric-port 3

port member-group interface Eth-Trunk 3

port-group connect-ap name ap

as name as1 interface GigabitEthernet 0/0/24

as name as3 interface GigabitEthernet 0/0/24

return

B-3 H3C集群管理

2.1 集群管理简介

2.1.1 HGMP简介

集群(Cluster)指的是一组交换机的集合,集群管理的主要目的是解决大量分散的交换机的集中管理问题。

集群功能通过HGMP协议(Huawei Group Management Protocol,华为组管理协议)实现,现在HGMP协议使用的版本为Version 2。

在集群内,交换机被划分为三种设备:

管理设备

成员设备

候选设备

用户只需要通过在管理设备配置一个公网IP地址,就可以实现对多个分散的交换机进行管理。开启了集群管理功能以后,用户除了减少对分散的交换机重复配置工作以外,还可以实现对分散的交换机进行远程管理,大大减少了组网配置的工作量。

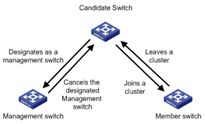

成员设备一般不设置公网IP地址,用户通过管理设备实现对成员设备的管理和维护。管理设备和成员设备组成了一个“集群”。典型的应用环境如图2-1所示:

图2-1 集群示意图

HGMP V2的优点如下:

简化配置管理任务:只需要在管理设备上配置一个公网IP地址,就可实现对多个交换机的配置和管理,不需要登录到每个成员设备上进行配置。

提供拓扑发现和显示功能,有助于监视和维护网络。

可以同时对多个交换机进行软件升级和参数配置。

不受网络拓扑结构和物理距离的限制。

节省IP地址。

2.1.2 集群角色

根据集群中各交换机所处的地位和功能的不同,形成了不同的角色,用户可以通过配置来指定交换机的角色,各种角色可以按一定的规则进行切换。

集群中的角色有管理设备、成员设备以及候选设备。

表2-1 集群内的设备

角色 配置 作用

管理设备 配置有公网IP地址 为集群内所有的交换机提供管理接口

管理设备通过命令重定向来对成员设备进行管理,即管理设备如果发现此命令是送往某个成员设备上执行的命令,则将此命令转发到成员设备上处理

管理设备具有发现邻接信息、收集整个网络的拓扑结构、管理集群、维护集群状态、支持FTP Server,SNMP Host代理等功能

用户通过公网将管理命令发送到管理设备上,由管理设备处理

成员设备 一般不配置公网IP地址 集群中的成员

成员设备具有发现邻接信息、接受管理设备的管理、执行代理发过来的命令、上报故障/日志等功能

候选设备 一般不配置公网IP地址 没有加入任何集群中但具有集群能力、能够成为集群成员的交换机

用户在候选设备上创建集群的同时,将当前候选设备指定为集群管理设备。每个集群必须指定一个(而且只能指定一个)管理设备。在管理设备被指定后,管理设备通过收集相关信息,发现和确定候选设备。用户可以通过相应的配置把候选设备加入到集群中。

候选设备加入集群后,成为成员设备。

集群内的成员设备被删除后将恢复为候选设备。

管理设备只有在删除集群时才能恢复为候选设备。

在集群建立以后,S3100系列交换机会根据用户设定的定时拓扑收集时间自动收集网络的拓扑信息,并将发现的候选交换机自动加入集群。因此如果定时拓扑收集时间设定的太短(缺省情况下为1分钟),则交换机作为集群候选交换机存在的时间就会很短。如果用户不需要候选交换机自动加入集群,可以将定时拓扑收集时间通过ntdp timer命令设定为0,即不进行定时拓扑收集。

2.1.3 集群工作原理

HGMP V2由以下三个协议组成:

NDP(Neighbor Discovery Protocol,邻居发现协议)

NTDP(Neighbor Topology Discovery Protocol,邻居拓扑发现协议)

Cluster(集群管理协议)

集群通过以上三个协议,对集群内部的设备进行配置和管理。

集群的工作过程包括拓扑收集以及集群的建立和维护,拓扑收集过程和集群建立和维护过程相对独立,拓扑收集过程在集群建立之前就开始启动,工作原理如下所述:

所有设备通过NDP来获取邻居设备的信息,包括邻居设备的软件版本、主机名、MAC地址和端口名称等信息。

管理设备通过NTDP来收集指定跳数范围内的设备信息以及各个设备的连接信息,并从收集到的拓扑信息中确定集群的候选设备。

管理设备根据NTDP收集到的候选设备信息完成候选设备加入集群、成员设备离开集群操作。

- NDP简介

NDP(Neighbor Discovery Protocol,邻居发现协议)是用来发现邻接设备点相关信息的协议。NDP运行在数据链路层,因此可以支持不同的网络层协议。

NDP用于发现直接相连的邻居信息,包括邻接设备的设备类型、软/硬件版本、连接端口等。另外NDP发现的直连邻居信息还可提供设备的ID、端口的全/半双工状态、产品版本、Bootrom版本等信息。

支持NDP的设备都维护NDP邻居信息表,邻居信息表中的每一表项都会自动老化。一旦超过老化时间,NDP自动删除相应的邻居表项。同时,用户可以清除当前的NDP信息以重新收集邻接信息。

运行NDP的设备定时向所有激活的端口广播带有NDP数据的报文,报文中携带有效保留时间字段,该字段指示接收设备必须保存该NDP数据的时间。接收NDP报文的设备保存报文中的信息,但不转发NDP报文。收到的信息如果与旧的信息不同,则更新NDP表中的相应数据项。如果相同,则只更新有效保留时间。 - NTDP简介

NTDP(Neighbor Topology Discovery Protocol,邻居拓扑发现协议)是用来收集网络拓扑信息的协议。NTDP为集群管理设备提供可加入集群的设备信息,收集指定跳数内的交换机的拓扑信息。

NDP为NTDP提供邻接表信息,NTDP根据邻接信息发送和转发NTDP拓扑收集请求,收集一定网络范围内每个设备的NDP信息和它与所有邻居的连接信息。收集完这些信息后,管理设备或者网管可以根据需要使用这些信息,完成所需的功能。

当成员设备上的NDP发现邻居有变化时,通过握手报文将邻居改变的消息通知管理设备,管理设备可以启动NTDP进行指定拓扑收集,从而使NTDP能够及时反映网络拓扑的变化。

管理设备可以定时在网络内进行拓扑收集,用户也可以通过手工配置命令启动一次拓扑收集。管理设备收集拓扑信息过程如下:

管理设备从使能NTDP功能的端口定时发送NTDP拓扑收集请求报文。

收到请求报文的设备立即发送拓扑响应报文至管理设备,并在已使能NTDP功能的端口复制此请求报文并发送到邻接设备;拓扑响应报文包含本设备的基本信息和所有邻接设备的NDP信息。

邻接设备收到请求报文后将执行同样操作,直至拓扑收集请求报文扩散到指定跳数范围内的所有设备。

当拓扑收集请求报文在网络内扩散时,大量网络设备同时收到拓扑收集请求并同时发送拓扑响应报文,为了避免网络拥塞和管理设备任务繁忙,可采取以下措施控制拓扑收集请求报文扩散速度:

设备收到拓扑收集请求后不是立即转发该拓扑收集请求报文,而是延迟等待一定时间,才开始在使能NTDP功能的端口转发该拓扑收集请求报文。

在同一个设备上,除第一个端口外,每个使能NTDP功能的端口在前一个端口发送拓扑收集请求报文后都会延迟一定时间再进行拓扑收集请求报文的转发。

管理设备上需要启动系统和端口上的NTDP,并且配置NTDP的参数。

成员设备和候选设备上只需要启动系统和相应端口上的NTDP。

在协议运行过程中,成员设备和候选设备采用管理设备发送过来的NTDP参数值。

- Cluster简介

每个集群必须指定一个(而且只能指定一个)管理设备。由于一个集群只能有一个管理设备,因此在建立集群时:

需要确定一个管理设备。外部网络对集群内部各成员的访问、配置、管理、监控等都需要经过管理设备,管理设备是访问集群成员的出入口。

管理设备识别并控制集群中的所有成员设备,不管这些成员设备分布在网络的什么地方,也不管他们是如何相连的。

在集群建立过程中,为了给用户提供可供参考的候选设备信息以及网络拓扑结构信息,管理设备将负责收集所有成员设备和候选设备的拓扑信息。

管理设备通过收集NDP/NTDP信息,了解网络的拓扑结构,从而进行设备的管理与监控。

在各项配置任务中,必须先启动集群功能,才能配置其它任务。

管理设备上需要启动集群功能,并且配置集群的参数。而成员设备和候选设备上只需要启动集群功能,从而接受管理设备的管理。

- 集群管理维护

(1) 候选设备加入集群

用户在建立集群前应首先指定管理设备,管理设备通过NDP和NTDP协议发现和确定候选设备,将候选设备自动加入集群,也可以通过手工配置将候选设备加入到集群中。

候选设备成功加入集群后,将获得管理设备为它分配的集群成员序列号、集群管理使用的私有IP地址等。

(2) 集群内部通讯

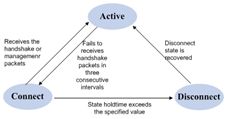

在集群内部,管理设备与成员设备通过握手报文进行实时通信,以维护他们之间的连接状态,管理设备和成员设备的连接状态如图2-3所示。

图2-3 集群管理/成员设备状态转换

集群建立成功,候选设备加入集群成为成员设备后,管理设备将成员设备的状态信息保存到本地,并将成员状态标识为Active,成员设备也将自身的状态信息保存到本地,并将自身状态标识为Active。

管理设备和成员设备互相定时发送握手报文。管理设备收到成员设备的握手报文后,不做应答,将成员设备保持为Active状态;成员设备亦不作应答,将自身状态保持为Active。

若管理设备向成员设备发送握手报文后在三倍握手报文发送时间间隔内没有收到成员设备发送的握手报文,则将保存在本地的成员设备的状态由Active迁移为Connect;同样的,若成员设备向管理设备发送握手报文后三倍握手报文发送时间间隔内没有收到管理设备发送的握手报文,其自身状态也将从Active迁移为Connect。

若管理设备收到了处于Connect状态的成员设备在有效保留时间内发送的握手报文或管理报文,则将成员设备的状态迁移回Active,否则将其迁移为Disconnect,此时管理设备会认为该成员断开;处于Connect状态的成员设备若在有效保留时间内收到了管理设备发送的握手报文或管理报文,则将自身状态迁移至Active,否则将迁移为Disconnect。

当管理设备和成员设备被中断的通信恢复时,处于Disconnect状态的成员设备将重新加入集群,加入成功后,成员设备在管理设备以及本地的状态都将恢复为Active。

如果发现拓扑改变,成员设备也通过握手报文向管理设备传递变化信息。

此外,用户还可以在管理设备上为整个集群配置公用的FTP服务器,TFTP服务器,日志主机和网管主机。集群的成员设备在与外部服务器进行通信时先把数据传送到管理设备上,然后再由管理设备传送到外部的服务器。在未配置集群公用FTP服务器的情况下,集群管理设备就是缺省的集群公用FTP服务器。

5. 管理VLAN

管理VLAN限制了集群管理的范围,通过配置管理VLAN,可实现如下功能:

集群的管理报文(包括NDP、NTDP报文以及握手报文)都将限制在管理VLAN内,与其它报文隔离,增加了安全性。

管理设备和成员设备通过管理VLAN实现内部通讯。

集群管理要求管理设备与成员/候选设备相连的端口允许管理VLAN通过,因此:

如果端口不允许管理VLAN通过,则该端口所连接的设备不能加入集群,因此当候选设备与管理设备相连的端口不允许管理VLAN通过时,可通过管理VLAN自协商修改候选设备的端口允许管理VLAN通过。

只有当管理设备与成员/候选设备相连接的端口的缺省VLAN ID都是管理VLAN时,才允许配置管理VLAN的报文不带标签通过,否则管理VLAN的报文都必须带标签通过。

缺省的网络管理接口为管理VLAN接口。

网管接口只能够有一个,且重新配置后自动覆盖原配置。

- 根据目的地址追踪集群内设备

在实际应用中,用户有时候需要实现以下功能:

集群中是否存在环路。

定位网络攻击从集群中哪台设备的哪个端口发出。

需要确认某一MAC地址对应的集群设备及其端口。

对集群内的故障设备进行定位,确认链路中哪台设备发生故障。

确认集群中的某条链路是否和规划一致,途经的设备是否和原规划一致。

这时候用户可以使用tracemac命令,通过指定目的MAC地址,或者指定目的IP地址的方式追踪集群内设备。

具体的实现过程如下:

(1) 确定通过目的MAC地址/目的IP地址跟踪集群内指定设备

如果用户输入tracemac命令时将追踪集群内指定目的MAC地址设备,交换机会先根据命令参数中的MAC地址和VLAN号,查找本机的MAC地址表,找出与下级交换机相连的端口。

如果用户输入tracemac命令时将追踪集群内指定目的IP地址设备,交换机会根据IP地址查找本机对应的ARP表,找出对应此IP地址的MAC地址和VLAN号,找出与下级交换机相连的端口。

(2) 当交换机找到与下级交换机相连的端口后,交换机会向此端口发送一个带有VLAN号的,并有跳数限制的组播报文。下级交换机收到此报文以后,将自身的MAC地址与报文携带的指定目的MAC地址进行比较:

当下级交换机的MAC地址与目的MAC地址相同时,则该交换机向发出tracemac命令的交换机返回响应报文,tracemac命令执行成功

当下级交换机的MAC地址与目的MAC地址不相同时,则该交换机重新根据MAC地址和VLAN号,查找再下一级交换机的端口,并将报文向下转发。如果在指定跳数内,找到了与目的MAC地址相同的交换机,则向发出tracemac命令的交换机返回响应报文,tracemac命令执行成功;如果在指定跳数内,没有找到指定目的MAC地址(或指定目的IP地址)的设备,则不再向下层设备转发组播报文。

如果查找的IP地址有对应的ARP表项,但ARP表内没有该IP对应的MAC地址,则追踪设备失败。

当使用tracemac命令追踪指定设备时,需保证途经的所有设备都支持tracemac功能。

当在管理VLAN内使用tracemac命令追踪设备时,需保证途经的所有设备都必须和待追踪设备在同一个管理VLAN内。

2.2 集群配置任务

用户配置集群前,需要明确集群内各个设备的角色以及功能,另外还要配置相关的功能,做好与集群内部设备进行通信的规划工作。

集群配置包括以下表格内的步骤:

表2-2 集群配置

配置任务 说明 详细配置

配置管理设备 必选 2.2.1

配置成员设备 必选 2.2.2

集群内的操作 可选 2.2.3

集群增强特性配置 可选 2.2.4

2.2.1 配置管理设备

- 管理设备配置任务简介

表2-3 集群管理设备配置任务简介

配置任务 说明 详细配置

启动系统和端口NDP 必选 2.

NDP相关参数 可选 3.

启动系统和端口NTDP 必选 4.

NTDP相关参数 可选 5.

启动集群功能 必选 6.

集群参数 必选 7.

集群内外交互 可选 8.

S3100系列以太网交换机为防止恶意用户对未使用SOCKET的攻击,提高交换机的安全性,提供了如下功能:

在实现集群功能时,才打开集群使用的UDP 40000端口。

在关闭集群功能时,同时关闭UDP 40000端口。

在管理交换机上的具体实现是:

执行build命令或auto-build命令创建集群的同时,即可打开UDP 40000端口。

应用undo build命令,或者使用undo cluster enable命令删除集群的同时,即可关闭UDP 40000端口。

-

启动系统和端口NDP配置

表2-4 启动系统和端口NDP配置

操作 命令 说明

进入系统视图 system-view -

系统启动NDP ndp enable 必选

缺省情况下,系统NDP处于启动状态

在指定的以太网端口上启动NDP 系统视图下 ndp enable interface port-list 二者必选其一

缺省情况下,端口NDP处于启动状态

以太网端口视图下 进入以太网端口视图 interface interface-type interface-number

端口启动NDP ndp enable -

NDP参数配置

表2-5 NDP参数配置

操作 命令 说明

进入系统视图 system-view -

配置NDP信息的老化时间 ndp timer aging aging-in-seconds 可选

缺省情况下,NDP信息的老化时间为180秒

配置NDP报文发送的时间间隔 ndp timer hello seconds 可选

缺省情况下,NDP报文发送时间间隔为60秒 -

启动系统和端口NTDP

表2-6 启动系统和端口NTDP配置

操作 命令 说明

进入系统视图 system-view -

系统启动NTDP ntdp enable 必选

缺省情况下,系统NTDP处于开启状态

进入以太网端口视图 interface interface-type interface-number -

端口启动NTDP ntdp enable 必选

缺省情况下,端口NTDP处于开启状态 -

NTDP参数配置

表2-7 NTDP参数配置

操作 命令 说明

进入系统视图 system-view -

配置拓扑收集范围 ntdp hop hop-value 可选

缺省情况下,拓扑收集的范围为3跳之内

配置当前设备转发拓扑收集请求的设备延迟时间 ntdp timer hop-delay time 可选

缺省情况下,设备延迟时间为200ms

配置当前设备转发拓扑收集请求的端口延迟时间 ntdp timer port-delay time 可选

缺省情况下,端口延迟时间为20ms

配置定时拓扑收集的时间间隔 ntdp timer interval-in-minutes 可选

缺省情况下,定时拓扑收集的时间间隔为1分钟

退出系统视图 quit -

启动拓扑信息的收集过程 ntdp explore 可选

用户可以手动启动拓扑信息收集 -

启动集群功能配置

表2-8 启动集群功能配置

操作 命令 说明

进入系统视图 system-view -

系统启动集群功能 cluster enable 必选

缺省情况下,集群功能处于启动状态 -

集群参数配置

用户可以通过以下两种方式建立集群,并配置相关参数,使用户可以通过管理设备对成员设备进行管理:

手动启动集群功能并配置集群参数

自动建立集群

(1) 手动启动集群功能并配置集群参数

表2-9 手动启动集群功能并配置集群参数

操作 命令 说明

进入系统视图 system-view -

指定管理VLAN management-vlan vlan-id 必选

缺省情况下,VLAN 1为管理VLAN

进入集群视图 cluster -

配置集群IP地址范围 ip-pool administrator-ip-address { ip-mask | ip-mask-length } 必选

建立集群 build name 必选

name为集群的名称

配置集群组播MAC地址 cluster-mac H-H-H 必选

缺省情况下,系统默认的组播MAC地址为0180-C200-000A

配置管理设备发送组播报文的时间间隔 cluster-mac syn-interval time-interval 可选

缺省情况下,管理设备发送组播报文的时间间隔是1分钟

配置成员交换机的有效保留时间 holdtime seconds 可选

缺省情况下,有效保留时间为60秒

配置握手报文定时发送的时间间隔 timer interval 可选

缺省情况下,握手报文定时发送的时间间隔是10秒

(2) 自动建立集群

表2-10 自动启动集群功能

操作 命令 说明

进入系统视图 system-view -

进入集群视图 cluster -

配置集群IP地址范围 ip-pool administrator-ip-address { ip-mask | ip-mask-length } 必选

自动建立集群 auto-build [ recover ] 可选

根据相应的提示建立集群

集群自动建立后,ACL 3998和ACL 3999表项会自动生成相关的配置。

当集群自动建立以后,ACL 3998和ACL 3999表项不允许进行任何配置或者更改,也不能被删除。

- 集群内外交互配置

表2-11 集群内外交互配置

操作 命令 说明

进入系统视图 system-view -

进入集群视图 cluster 必选

配置集群公用的FTP 服务器 ftp-server ip-address 可选

缺省情况下,管理设备作为集群公用的FTP Server

配置集群公用的TFTP 服务器 tftp-server ip-address 可选

缺省情况下,集群没有公用的TFTP Server

配置集群公用的日志主机 logging-host ip-address 可选

缺省情况下,集群没有公用的日志主机

配置集群公用的网管主机 snmp-host ip-address 可选

缺省情况下,集群没有公用的网管主机

2.2.2 配置成员设备

- 集群成员设备配置任务简介

表2-12 集群成员设备配置任务简介

配置任务 说明 详细配置

启动系统和端口NDP 必选 2.

启动系统和端口NTDP 必选 3.

启动集群功能配置 必选 4.

成员设备访问集群FTP/TFTP服务器的配置 必选 5.

S3100系列以太网交换机为防止恶意用户对未使用SOCKET的攻击,提高交换机的安全性,提供了如下功能:

在实现集群功能时,才打开集群使用的UDP 40000端口。

在关闭集群功能时,同时关闭UDP 40000端口。

在成员交换机上的具体实现是:

由管理设备使用add-member命令将候选交换机加为成员的同时,打开该新加入集群的成员的UDP 40000端口。

由管理设备使用auto-build命令将候选交换机加为成员的同时,打开该新加入集群的成员的UDP 40000端口。

在当前交换机上执行administrator-address命令的同时即可打开UDP 40000端口。

由管理设备使用delete-member命令删除集群成员的同时,关闭该成员交换机的UDP 40000端口。

由管理设备使用undo build命令删除集群的同时,关闭所有集群成员交换机的UDP 40000端口。

在成员交换机上执行undo administrator-address命令的同时,即可关闭该成员交换机的UDP 40000端口。

-

启动系统和端口NDP配置

表2-13 启动系统和端口NDP配置

操作 命令 说明

进入系统视图 system-view -

系统启动NDP ndp enable 必选

在指定的以太网端口上启动NDP 系统视图下 ndp enable interface port-list 必选

二者必选其一

以太网端口视图下 进入以太网端口视图 interface interface-type interface-number

端口启动NDP ndp enable -

启动系统和端口NTDP

表2-14 启动系统和端口NTDP配置

操作 命令 说明

进入系统视图 system-view -

系统启动NTDP ntdp enable 必选

进入以太网端口 interface interface-type interface-number -

端口启动NTDP ntdp enable 必选 -

启动集群功能配置

表2-15 启动集群功能配置

操作 命令 说明

进入系统视图 system-view -

系统启动集群功能 cluster enable 可选

缺省情况下,集群功能处于启动状态 -

成员设备访问集群FTP/TFTP服务器的配置

在成员设备的用户视图下执行如下操作。

表2-16 成员设备访问集群FTP/TFTP服务器的配置

操作 命令 说明

访问集群内部公用的FTP服务器 ftp cluster 可选

从集群内部公用的TFTP 服务器下载文件 tftp cluster get source-file [ destination-file ] 可选

上载文件到集群内部公用的TFTP 服务器 tftp cluster put source-file [ destination-file ] 可选

2.2.3 集群内的操作

除了配置集群管理设备和成员设备以外,用户还可以通过管理设备对集群内的成员设备进行相关配置,如增加集群成员、删除集群成员、重启成员设备、登录成员设备等。

表2-17 集群内操作

操作 命令 说明

进入系统视图 system-view -

进入集群视图 cluster -

配置管理设备的MAC地址 administrator-address mac-address name name 可选

集群成员的加入 add-member [ member-number ] mac-address H-H-H [ password password ] 可选

集群成员的删除 delete-member member-number 可选

重启成员设备 reboot member { member-number | mac-address H-H-H } [ eraseflash ] 可选

退出到系统视图 quit -

退出到用户视图 quit -

成员访问 cluster switch-to { member-number | mac-address H-H-H | administrator } 可选

用来在管理设备和成员设备视图之间互相切换

通过MAC地址或IP地址定位设备 tracemac { by-mac mac-address vlan vlan-id | by-ip ip-address } [ nondp ] 可选

此命令可在任意视图下执行

2.2.4 集群增强特性配置

- 集群增强特性简介

(1) 集群拓扑管理功能

集群拓扑稳定之后,用户可以通过在集群管理设备上执行拓扑管理命令,将当前集群的拓扑信息保存为标准拓扑,并备份标准拓扑到管理设备的FLASH中。当集群内的拓扑出现错误或混乱时,可以将集群内的拓扑关系恢复为标准拓扑,并将备份到FLASH中的拓扑恢复到管理设备上,使集群内设备恢复正常工作。

使用display cluster current-topology命令,交换机将以树状图形式反馈出当前集群的拓扑结构,输出形式包括:

显示指定结点上下各三层的树状结构

显示指定两结点之间的连接拓扑结构

拓扑信息将以topology.top文件的形式存放在管理设备的FLASH中,用户不能手工指定文件名称。

(2) 集群设备黑名单功能

为保证集群的稳定性和安全性,用户可以使用黑名单的方式对加入集群的设备进行限制。将被限制设备的MAC地址添加到集群黑名单后,即使该设备已经启动集群功能,且正常连接到现有集群中,也无法加入集群、参与集群的统一管理和配置。

2. 集群增强特性配置

表2-18 集群增强特性配置任务简介

配置任务 说明 详细配置

集群拓扑管理功能配置 必选 3.

集群设备黑名单配置 必选 4.

- 集群拓扑管理功能配置

(1) 配置准备

在配置集群拓扑管理功能前,请确认集群基本配置已经完成,集群内设备已经正常工作。

(2) 配置步骤

请在管理设备上执行下列操作。

表2-19 集群拓扑管理功能配置

操作 命令 说明

进入系统视图 system-view -

进入集群视图 cluster -

确认当前拓扑信息,并保存为标准拓扑 topology accept { all [ save-to local-flash ] | mac-address mac-address | member-id member-id | administrator } 必选

将标准拓扑信息及黑名单信息保存到管理设备的FLASH中 topology save-to local-flash 必选

将标准拓扑信息及黑名单信息从管理设备的FLASH中恢复 topology restore-from local-flash 可选

显示单个设备的详细信息 display ntdp single-device mac-address mac-address 可选

display命令可以在任意视图下执行

显示当前集群的拓扑信息 display cluster current-topology [ mac-address mac-address1 [ to-mac-address mac-address2 ] | member-id member-id1 [ to-member-id member-id2 ] ]

显示集群的标准拓扑 display cluster base-topology [ mac-address mac-address | member member-id ]

显示集群标准拓扑中所有设备的信息列表 display cluster base-members

显示集群的拓扑信息时,被列为黑名单的交换机设备,下挂的设备不作显示。

- 集群设备黑名单配置

请在管理设备上执行下列操作。

表2-20 集群设备黑名单功能配置

操作 命令 说明

进入系统视图 system-view -

进入集群视图 cluster -

将指定设备的MAC地址添加到集群黑名单中 black-list add-mac mac-address 可选

缺省情况下,集群黑名单为空

将指定MAC地址从黑名单中释放 black-list delete-mac mac-address 可选

将集群中现有设备从集群中删除,并添加到黑名单中 delete-member member-id [ to-black-list ] 可选

显示当前集群黑名单中的设备信息 display cluster black-list 可选

display命令可以在任意视图下执行

2.3 集群管理显示和维护

完成上述配置后,在任意视图下执行display命令,可以显示配置集群后的运行情况。通过查看显示信息,用户可以验证配置的效果。

表2-21 集群配置显示和维护

配置 命令 说明

显示系统NDP配置信息(包括报文发送时间间隔,信息有效保留时间以及所有端口的邻居信息) display ndp display命令可以在任意视图执行

显示指定端口NDP发现的邻居信息 display ndp interface port-list

显示全局NTDP信息 display ntdp

显示NTDP收集到的设备信息 display ntdp device-list [ verbose ]

显示集群状态和统计信息 display cluster

显示候选设备信息 display cluster candidates [ mac-address H-H-H | verbose ]

显示集群成员信息 display cluster members [ member-number | verbose ]

清除NDP端口的统计信息 reset ndp statistics [ interface port-list ] reset命令在用户视图下执行

显示集群的拓扑信息时,被列为黑名单的交换机设备,下挂的设备不作显示。

2.4 集群管理配置举例

2.4.1 集群管理基本配置举例

-

组网需求

三台交换机构成一个集群,其中:

S3100为管理设备

其他交换机为成员设备

S3100交换机作为管理设备管理两台成员设备。具体配置如下:

管理设备通过端口Ethernet1/0/2和端口Ethernet1/0/3下挂两台成员设备

管理设备通过端口Ethernet1/0/1接入到外部网络

Ethernet1/0/1属于VLAN2,VLAN2的接口IP地址为163.172.55.1

整个集群使用相同的FTP server、TFTP server

FTP Server、TFTP server的IP地址为63.172.55.1

网管工作站及日志主机的IP地址为69.172.55.4 -

配置步骤

(1) 配置成员设备(以一台成员设备为例)

启动设备上的NDP和端口Ethernet1/0/1上的NDP。

system-view

[Sysname] ndp enable

[Sysname] interface Ethernet 1/0/1

[Sysname-Ethernet1/0/1] ndp enable

[Sysname-Ethernet1/0/1] quit

启动设备上的NTDP和端口Ethernet1/0/1上的NTDP。

[Sysname] ntdp enable

[Sysname] interface Ethernet 1/0/1

[Sysname-Ethernet1/0/1] ntdp enable

[Sysname-Ethernet1/0/1] quit

启动集群功能。

[Sysname] cluster enable

(2) 配置管理设备

将端口Ethernet 1/0/1加入VLAN 2。

system-view

[Sysname] vlan 2

[Sysname-vlan2] port Ethernet 1/0/1

[Sysname-vlan2] quit

配置管理VLAN为VLAN2,创建Vlan-interface 2接口地址为163.172.55.1。

[Sysname] management-vlan 2

[Sysname] interface Vlan-interface 2

[Sysname-Vlan-interface2] ip address 163.172.55.1 255.255.255.0

[Sysname-Vlan-interface2] quit

关闭上行端口Ethernet 1/0/1的NDP功能。

[Sysname] ndp enable

[Sysname] undo ndp enable inteface face Ethernet 1/0/1

[Sysname] interface Ethernet 1/0/1

[Sysname-Ethernet1/0/1] undo ntdp enable

[Sysname-Ethernet1/0/1] quit

启动设备上的全局NDP和端口Ethernet1/0/2、Ethernet1/0/3上的NDP。

[Sysname] ndp enable

[Sysname] interface Ethernet 1/0/2

[Sysname-Ethernet1/0/2] ndp enable

[Sysname-Ethernet1/0/2] quit

[Sysname] interface Ethernet 1/0/3

[Sysname-Ethernet1/0/3] ndp enable

[Sysname-Ethernet1/0/3] quit

配置NDP信息的有效保留时间为200秒。

[Sysname] ndp timer aging 200

配置NDP报文发送的时间间隔为70秒。

[Sysname] ndp timer hello 70

启动设备上的NTDP和端口Ethernet1/0/2、Ethernet1/0/3上的NTDP。

[Sysname] ntdp enable

[Sysname] interface Ethernet 1/0/2

[Sysname-Ethernet1/0/2] ntdp enable

[Sysname-Ethernet1/0/2] quit

[Sysname] interface Ethernet 1/0/3

[Sysname-Ethernet1/0/3] ntdp enable

[Sysname-Ethernet1/0/3] quit

配置拓扑收集范围为2跳

[Sysname] ntdp hop 2

配置被收集设备转发拓扑收集请求的延迟时间为150ms。

[Sysname] ntdp timer hop-delay 150

配置被收集设备的端口转发拓扑收集请求的延迟时间为15ms。

[Sysname] ntdp timer port-delay 15

配置定时拓扑收集的时间间隔为3分钟。

[Sysname] ntdp timer 3

启动集群功能。

[Sysname] cluster enable

进入集群视图。

[Sysname] cluster

[Sysname-cluster]

配置集群内部使用的IP地址池,起始地址为172.16.0.1,有8个地址。

[Sysname-cluster] ip-pool 172.16.0.1 255.255.255.248

配置集群名字,建立集群。

[Sysname-cluster] build aaa

[aaa_0.Sysname-cluster]

将下挂的两个交换机加入到集群中。

[aaa_0.Sysname-cluster] add-member 1 mac-address 000f-e20f-0011

[aaa_0.Sysname-cluster] add-member 17 mac-address 000f-e20f-0012

配置成员设备信息的保留时间为100秒。

[aaa_0.Sysname-cluster] holdtime 100

配置握手报文定时发送的时间间隔为10秒。

[aaa_0.Sysname-cluster] timer 10

配置集群内部公用的FTP Server、TFTP Server、Logging host及SNMP host。

[aaa_0.Sysname-cluster] ftp-server 63.172.55.1

[aaa_0.Sysname-cluster] tftp-server 63.172.55.1

[aaa_0.Sysname-cluster] logging-host 69.172.55.4

[aaa_0.Sysname-cluster] snmp-host 69.172.55.4

(3) 集群成员上的操作

在管理设备将下挂的设备加入到集群以后,在成员设备上作下列操作。

连接到集群公用的远程FTP服务器。

成员设备从集群内部公用的TFTP 服务器下载文件aaa.txt到本地。

成员设备上载文件bbb.txt到集群内部公用的TFTP 服务器。

在进行了上述配置之后,用户只要在管理设备上通过命令cluster switch-to { member-number | mac-address H-H-H }切换到成员设备配置视图就可以对成员设备进行维护管理,通过命令cluster switch-to administrator切换回管理设备配置视图。

在管理设备上用户还可以通过命令reboot member { member-number | mac-address H-H-H } [ eraseflash ]对成员设备进行重启操作。关于这些配置操作的具体描述请参见本章前面的相关配置描述。

在进行了上述配置之后,用户可以在网管工作站接受集群所有成员的日志和SNMP trap。

2.4.2 集群增强特性综合配置举例

-

组网需求

集群已经稳定运行;

需要将MAC地址为0001-2034-a0e5的设备加入集群黑名单,即要求它不参与集群的统一管理和维护;

将当前集群拓扑保存为标准拓扑,并备份到集群管理交换机本地FLASH上; -

配置步骤

进入管理设备集群视图。

[aaa_0.Sysname] cluster

设置黑名单。

[aaa_0.Sysname-cluster] black-list add-mac 0001-2034-a0e5

备份当前拓扑。

[aaa_0.Sysname-cluster] topology accept all save-to local-flash

RG交换机――VSU

端口角色:

VSU中每台设备都称为成员设备。成员设备按照功能不同,分为三种角色:

1)Active:主设备,负责管理整个VSU。

2)Standby:从设备,作为Active的备用设备运行。当Active故障时,Standby会自动升级为Active接替原Active工作。

3)Candidate:候选设备,作为Standby的备用设备运行。当Standby故障时,系统会自动从Candidate中选举一个新的Standby接替原Standby工作。另外,当Active故障时,在Standby自动升级为Active接替原Active工作的同时,系统也会自动从Candidate中选举一个新的Standby接替原Standby工作。

域编号:

域编号(Domain ID)是VSU的一个属性,是VSU的标识符,用来区分不同的VSU。两台交换机的domain ID相同,才能组成VSU。取值范围是1到255,缺省100。

设备编号:

设备编号Switch ID是成员设备的一个属性,是交换机在VSU中的成员编号,取值是1到8,缺省1。

在单机模式,接口编号采用二维格式(如GigabitEthernet 2/3);而在VSU模式中,接口编号采用三维格式(如GigabitEthernet 1/2/3),第一维(数字1)表示机箱成员编号,后面两维(数字2和3)分别表示槽位号和该槽位上的接口编号。因此,在VSU中必须保证所有成员的设备编号都是唯一的。

如果建立VSU时成员设备的编号不唯一,系统会通过VSU自动编号机制为所有成员设备重新设定编号来保证编号的唯一性。

设备优先级:

优先级是成员设备的一个属性,在角色选举过程用到。优先级越高,被选举为主设备的可能性越大。取值范围是1到255,缺省优先级是100,如果想让某台设备被选举为主设备,应该提高该设备的优先级。