- Android TensorFlow

安装TensorFlow在Android设备上TensorFlowLite是专为移动和嵌入式设备优化的轻量级解决方案。以下为在Android上集成TensorFlowLite的步骤。添加依赖在build.gradle文件中添加TensorFlowLite依赖:dependencies{implementation'org.tensorflow:tensorflow-lite:2.x.x'imple

- 兜兜转转,我又开始研究 Windows 系统

刚毕业那会,软件开发几乎只有Windows这一条路。那时,DOS已被Windows完全取代,苹果公司深陷低谷、摇摇欲坠;Linux还在襁褓之中,只是极客们手中的玩物。至于Android和iOS,那更是遥不可及——那是诺基亚称王的时代,手机还在拼铃声、换外壳。随着移动互联网浪潮到来,谷歌、苹果、Facebook等崛起,微软渐渐淡出媒体焦点。进入AI时代后,人们的视线更多投向OpenAI这样的“新锐明

- 防止应用调试分析IP被扫描加固实战教程

咕噜企业签名分发-大圣

tcp/ip网络协议网络

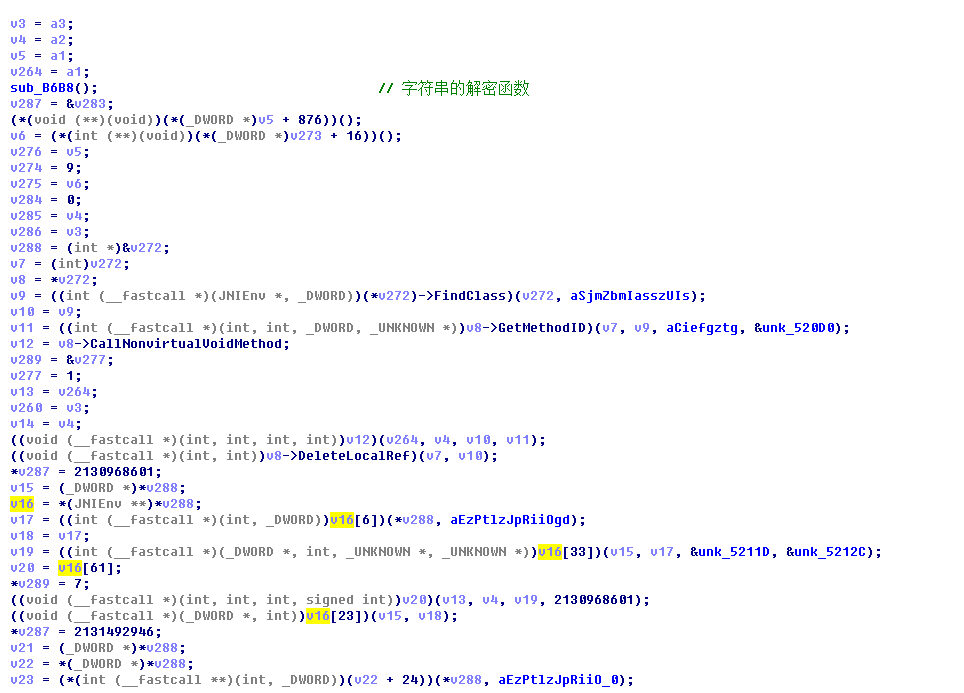

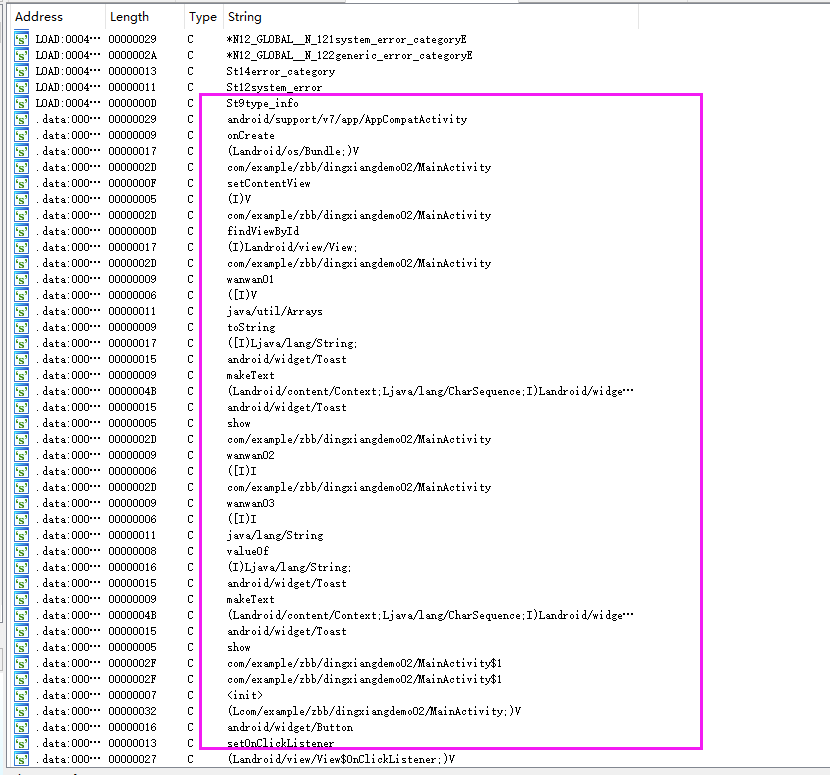

防止应用调试分析IP被扫描加固实战教程主要包括以下几个方面的措施:一、应用层面的加固措施1.确保通信加密:使用HTTPS协议进行所有网络通信,加密传输的数据,防止中间人攻击(MITM)。在Android应用中,可以通过NetworkSecurityConfiguration强制使用HTTPS。创建network_security_config.xml文件,并在AndroidManifest.xml

- Android编译系统——Kati执行过程(十一)

c小旭

android系统编译

在Android构建系统中,SoongUI是Soong构建框架的入口点。通过前面的学习我们知道,在执行make兼容模式编译时,soong_ui会调用ckati来将传统的Android.mk和其他Makefile文件转换为Ninja构建文件(如build-aosp_arm.ninja和build-aosp_arm-package.ninja)。这些.ninja文件随后会被ninja工具调用以进行真正

- 记录一个Android Studio v7包爆红的问题

Kyle_Xiong

在开发过程中,突然v7包的class全部爆红,但是可以运行,Clean、Rebuild、重启AndroidStudio及电脑、InvalidateCaches/Restart均不能够解决问题,特此在此处记录问题解决办法解决办法:File->CloseProject->重新打开项目->SycnProject这样红色的报错就没有了产生这个错误是因为androidstudio的一个bug产生的,在此记录

- webView显示网页的时候,右半部分有白色一片空白区域

这时需要设置他的滚动条wv_showHTML.setScrollBarStyle(View.SCROLLBARS_INSIDE_OVERLAY)WebView中android:scrollbarSize="0dip"加上这句就好了引用于:http://www.17jquery.com/html_html5/38376/和http://bbs.csdn.net/topics/350001955

- 移动网络http请求不到数据,wifi下可以

添码星空

Android开发HTTP网络连接

今天客户反馈手机登录不上去,用wifi可以,但是切换到移动网络就不行。查找相关文档发现由于AndroidP(版本27以上)限制了明文流量的网络请求,非加密的流量请求都会被系统禁止掉。所以如果当前应用的请求是htttp请求,而非https,这样就会导系统禁止当前应用进行该请求。请看下面的官方说法:Android致力于保护用户们的设备和数据安全。我们保证数据安全的方法之一是保护所有进入或离开Andro

- Android (AOSP)连接实体键盘关闭“使用屏幕键盘”调用键盘处依然显示屏幕键盘

林林要一直努力

Android学习与探索androidandroidstudiojava

首先感谢以下博文与作者提供方案与思路AndroidP控制虚拟键盘的显示和隐藏_showimewithexternalkeyboard-CSDN博客现象是,使用蓝牙键盘。在设置-系统-键盘-实体键盘-使用屏幕键盘开关进行开与关,发现无论开关状态谷歌屏幕键盘都是存在的。BUG认为开关关上以后应该不显示谷歌屏幕键盘。/home/bcr/Documents/lcx/111.png思路:修改了InputMe

- Android图书借阅系统完整App开发教程(源码+数据库)

本文还有配套的精品资源,点击获取简介:本教程深入介绍了基于Android平台的图书借阅系统App开发过程,涵盖了从UI设计、网络通信到数据库操作的全面实践。项目包含源码和数据库文件,让学生能够通过实际案例学习并掌握Android应用开发的核心技术。本App具有预约借书、书籍评论、图书推荐和逾期提醒等功能,要求开发者熟悉Java语言和Android系统,以及实现后端逻辑和数据存储。此项目是一个宝贵的

- APatch - 新一代Android内核Root解决方案

项目简介APatch是一款创新的Android内核级Root解决方案,具有以下核心特点:基于内核补丁技术实现Root权限管理支持类似Magisk的模块系统(APM)提供内核模块功能(KPM),允许向内核注入任意代码兼容Android内核版本3.18-6.1仅支持ARM64架构设备APatch依赖于KernelPatch核心引擎,其UI界面和模块系统部分代码源自KernelSU。功能特性核心功能内核

- 解决Flutter运行android提示Deprecated imperative apply of Flutter‘s Gradle plugins

旺仔大牛

gradleflutterandroidgraldebuildscriptdependenciesprepositories

文章目录出现场景解决方案编辑android/settings.gradle编辑android/build.gradle重新定义库变量编辑android/app/build.gradle删除fluttetRoot和plugin字段添加plugins块修改dependencies出现场景ado@adodeMacBook-Airapp_demo%flutterrun--profileLaunchingl

- Android Fragment 嵌套使用

Lrxc

1setUserVisibleHint只有fragment与viewpager配合使用,才会调用3onHiddenChanged的回调时机当使用add()+show(),hide()跳转新的Fragment时,旧的Fragment回调onHiddenChanged(),不会回调onStop()等生命周期方法,而新的Fragment在创建时是不会回调onHiddenChanged(),这点要切记。

- Android NFC 技术详解及 IC 卡读取实现

Monkey-旭

microsoftNFCIC卡androidjava

NFC(NearFieldCommunication,近场通信)作为一种短距离高频无线通信技术,在移动支付、身份识别、数据传输等场景中应用广泛。在Android设备上,NFC功能可以实现与IC卡、标签、其他NFC设备的交互,其中“读取IC卡”是最常见的需求之一。本文将从技术原理到实际开发,全面讲解AndroidNFC技术及IC卡读取实现。一、AndroidNFC技术基础1.1什么是NFC?NFC是

- Gradle:Cannot add task ‘clean‘ as a task with that name already exists.

海阔天空6688

开发工具Androidgradleandroid

Gradle编译项目报错:Cannotaddtask'clean'asataskwiththatnamealreadyexists.提示的是gradle中的clean方法已经存在了,冲突了,把项目中build.gradle的clean方法注释掉或者删掉重新编译就也可以了。buildscript{repositories{}dependencies{classpath'com.android.too

- Android高级技能(一):CI/CD与自动化构建

半夜偷你家裤衩子

Androidandroidci/cd自动化

摘要当应用开发进入成熟阶段,手动进行构建、测试和发布将变得效率低下且容易出错。持续集成(CI)和持续部署(CD)是现代化软件开发的标准实践,能极大地提升开发效率和应用质量。本文将深入探讨如何在Android项目中实施CI/CD流程,内容涵盖Git工作流、Gradle高级自动化以及如何利用Jenkins或GitHubActions搭建自动化流水线。目录CI/CD核心理念什么是持续集成(Continu

- Android源码导入Android Studio

CYRUS STUDIO

androidandroidstudioide

版权归作者所有,如有转发,请注明文章出处:https://cyrus-studio.github.io/blog/前言需要先把Android源码编译一遍然后执行下面指令就可以导入android源码了关于Android源码编译可以参考这篇文章【LineageOS源码下载和编译(XiaomiMi6X,wayne)】。生成android.ipr文件1.进入到下面的目录cd./development/to

- 【RK3576】【Android14】摄像头&MIPI开发调试

获取更多相关的【RK3576】【Android14】驱动开发,可收藏系列博文,持续更新中:【RK3576】Android14驱动开发实战指南简介RK3576支持摄像头相关功能:MIPIDCPHYCSIRX:一路4LaneDPHY或者一路3TriosMIPICPHY信号输入,通过80pin座子接入。MIPIDPHYCSIRX:两路4LaneDPHY信号输入,均支持可拆分成2x2Lane,通过80pi

- [Android]在游戏的SurfaceView中获取输入与使用EditText,Spinner等控件的方法

游戏中有时候需要玩家输入信息,选择信息。在普通的Android程序里面,可以使用EditText,Spinner等输入控件方便地实现这些功能。但是,一般游戏是使用SurfaceView,所有的东西都是自己绘制。所以加入控件有些不伦不类。而且SurfaceView属于View,本身是不能追加的控件的。我在网络上找了许多文件,一般来说提到了一个方法在外面使用布局。但说到底还是不伦不类。而且使游戏的UI

- Kotlin泛型之 循环引用泛型(A的泛型是B的子类,B的泛型是A的子类)

IDE(编辑器)报错循环引用泛型是我起的名字,不知道官方的名字是什么。这个问题是我在定义Android的MVP时提出来的。具体是什么样的呢?我们看一下我的基础的MVP定义:interfaceIPresenter{fungetView():V}interfaceIView{fungetPresenter():P}这里我定义了一个View和Presenter的接口,但是实际上这两个东西现在没什么关联。

- Android gradle plugin agp8.6.1发布时间

yzpyzp

androidgradle

Androidgradlepluginagp8.6.1发布时间AndroidGradlePlugin(AGP)的版本8.6.1是在2023年发布的。具体来说,它是在2023年4月发布的。这个版本的更新包括了多个重要的改进和修复,旨在提升开发者在Android开发过程中的体验和效率。主要更新包括:性能改进:AGP8.6.1对构建性能进行了优化,特别是在处理大型项目时。这有助于减少构建时间,提高开发效

- Kotlin 集合操作:简化移动开发中的数据处理

移动开发前沿

移动端开发宝典kotlin开发语言androidai

Kotlin集合操作:简化移动开发中的数据处理关键词:Kotlin集合、数据处理、函数式编程、Android开发、集合操作符摘要:在移动开发中,数据处理是最常见的需求之一——从网络获取列表、过滤无效数据、转换显示格式、统计汇总……这些操作如果用传统方式实现,往往需要写大量循环和条件判断。Kotlin作为Android开发的“第一语言”,提供了一套简洁到“令人发指”的集合操作符(如filter、ma

- 2.锁定Activity方向

Jennyni1122

2.1问题应用程序中的某个Activity不能旋转,或是旋转需要应用程序代码更直接的干预。2.2解决方案(APILevel1)在AndroidManifest.xml文件中可以用静态声明将每个Activity的方向锁定为横向或纵向。这个声明只能用于标签,所有不能一次性解决整个应用程序。只需要在元素中加上android:screenOrientation属性,无论设备处于什么位置,Activity都

- 系统编译中LOCAL_CFLAGS的用法

LOCAL_CFLAGS+=-DXXX,相当于在所有源文件中增加一个宏定义#defineXXXeg:在Android.mk中增加ifeq($(PRODUCT_MODEL),XXX_A)LOCAL_CFLAGS+=-DBUILD_MODELendif即能在所编译的Cpp文件中使用:#ifdefBUILD_MODEL....#endif

- 小谈相机的学习过程

前言博主本人并非专职相机开发,还涉及系统的其他几个模块,虽然都属于owner,但是都还在学习探索的一个过程,自认为掌握还不够细致,此篇文章仅梳理,总结,印证自己近五年相机模块的一个学习过程,以及对后续相机学习的一个方向,讲的也是比较宽泛,后续有空的话会考虑挑几个实用且常见的一些应用流程详细讲一下,但也希望能挤出时间来,博主实在太忙了~1.CameraLV1我最早接触的相机肯定是高通Android系

- android分区设计,构建 ODM 分区 | Android 开源项目 | Android Open Source Project

Android10支持使用Android构建系统构建/odm分区。ODM分区简介原始设计制造商(ODM)能够为其特定设备(开发板)自定义系统芯片(SoC)供应商板级支持包(BSP)。这样,他们就可以为板级组件、板级守护进程或者其基于硬件抽象层(HAL)的自有功能实现内核模块。他们可能还需要替换或自定义SoC组件。在之前的Android版本中,对于使用相同SoC(或使用同一系列中的不同SoC)的设备

- android mtk camera

小太阳。熔泪

cameraandroid

Android系统Camera篇本项目12M的sensor,让其可以拍48M的照片IPEQCFA本项目12M的sensor,让其可以拍48M的照片具体有两种方案IPE方式和QCFAIPE该方式较为简单。实在createCaptureSession请求将48M的分辨率传到底层,让其可以创建该摄像头的stream,流程为设置48M的分辨(不要从StreamConfigurationMap获取分辨率),

- Android12.0 需求开发篇之OTA AB升级篇章一

洋仔518

android

1.需求描述RK3568平台对应项目上要求使能AB分区,这样同样OTA也需要能够支持AB分区升级,RK平台默认是不给打开AB分区的,AB分区是单分区的进一步优化模式其优点如下:

- MTK Camera HAL 与 FeaturePipe 架构解析:从硬件抽象到功能管线的工程落地路径

MTKCameraHAL与FeaturePipe架构解析:从硬件抽象到功能管线的工程落地路径关键词MTKCameraHAL、FeaturePipe架构、联发科影像系统、CAM-HAL3、PipelineModel、流控制管理、Node架构、Buffer管理、AndroidCameraFramework摘要MTK的Camera系统在Android平台下采用高度模块化的HAL与FeaturePipe架

- Android系统分区理解及分区目录细解

···Android分区:System分区,Data分区,Cache分区,SDCard分区.在Adb中使用df来查看分区情况。1跨分区不能用MV命令来拷贝。但是可以用CP命令。如PWD,当前目录为:/data/local/tmp。此目录下有个busybox和1.txt文件。则利用CP命令拷贝如下:./busyboxcp1.txt/system.2Android的用户组有System,root,sh

- iOS如何查看电池容量?理解系统限制与开发者级能耗调试方法

2501_91590906

ios小程序uni-appiphoneandroidwebviewhttps

在很多Android设备中,查看电池的容量、温度、电压甚至充放电速度,几乎不需要任何操作。但在iOS设备上,这些信息却要么不可见,要么非常隐晦。对用户来说,“电池最大容量87%”是一句看似清晰却又缺乏上下文的信息;对开发者来说,更需要知道的是:“我的App是否在某些设备上引发了异常耗电?”这篇文章不只是告诉你如何查电池容量,更是帮助你理解iOS的能耗监测边界,和如何在苹果生态内构建安全、有效的电池

- java线程的无限循环和退出

3213213333332132

java

最近想写一个游戏,然后碰到有关线程的问题,网上查了好多资料都没满足。

突然想起了前段时间看的有关线程的视频,于是信手拈来写了一个线程的代码片段。

希望帮助刚学java线程的童鞋

package thread;

import java.text.SimpleDateFormat;

import java.util.Calendar;

import java.util.Date

- tomcat 容器

BlueSkator

tomcatWebservlet

Tomcat的组成部分 1、server

A Server element represents the entire Catalina servlet container. (Singleton) 2、service

service包括多个connector以及一个engine,其职责为处理由connector获得的客户请求。

3、connector

一个connector

- php递归,静态变量,匿名函数使用

dcj3sjt126com

PHP递归函数匿名函数静态变量引用传参

<!doctype html>

<html lang="en">

<head>

<meta charset="utf-8">

<title>Current To-Do List</title>

</head>

<body>

- 属性颜色字体变化

周华华

JavaScript

function changSize(className){

var diva=byId("fot")

diva.className=className;

}

</script>

<style type="text/css">

.max{

background: #900;

color:#039;

- 将properties内容放置到map中

g21121

properties

代码比较简单:

private static Map<Object, Object> map;

private static Properties p;

static {

//读取properties文件

InputStream is = XXX.class.getClassLoader().getResourceAsStream("xxx.properti

- [简单]拼接字符串

53873039oycg

字符串

工作中遇到需要从Map里面取值拼接字符串的情况,自己写了个,不是很好,欢迎提出更优雅的写法,代码如下:

import java.util.HashMap;

import java.uti

- Struts2学习

云端月影

最近开始关注struts2的新特性,从这个版本开始,Struts开始使用convention-plugin代替codebehind-plugin来实现struts的零配置。

配置文件精简了,的确是简便了开发过程,但是,我们熟悉的配置突然disappear了,真是一下很不适应。跟着潮流走吧,看看该怎样来搞定convention-plugin。

使用Convention插件,你需要将其JAR文件放

- Java新手入门的30个基本概念二

aijuans

java新手java 入门

基本概念: 1.OOP中唯一关系的是对象的接口是什么,就像计算机的销售商她不管电源内部结构是怎样的,他只关系能否给你提供电就行了,也就是只要知道can or not而不是how and why.所有的程序是由一定的属性和行为对象组成的,不同的对象的访问通过函数调用来完成,对象间所有的交流都是通过方法调用,通过对封装对象数据,很大限度上提高复用率。 2.OOP中最重要的思想是类,类是模板是蓝图,

- jedis 简单使用

antlove

javarediscachecommandjedis

jedis.RedisOperationCollection.java

package jedis;

import org.apache.log4j.Logger;

import redis.clients.jedis.Jedis;

import java.util.List;

import java.util.Map;

import java.util.Set;

pub

- PL/SQL的函数和包体的基础

百合不是茶

PL/SQL编程函数包体显示包的具体数据包

由于明天举要上课,所以刚刚将代码敲了一遍PL/SQL的函数和包体的实现(单例模式过几天好好的总结下再发出来);以便明天能更好的学习PL/SQL的循环,今天太累了,所以早点睡觉,明天继续PL/SQL总有一天我会将你永远的记载在心里,,,

函数;

函数:PL/SQL中的函数相当于java中的方法;函数有返回值

定义函数的

--输入姓名找到该姓名的年薪

create or re

- Mockito(二)--实例篇

bijian1013

持续集成mockito单元测试

学习了基本知识后,就可以实战了,Mockito的实际使用还是比较麻烦的。因为在实际使用中,最常遇到的就是需要模拟第三方类库的行为。

比如现在有一个类FTPFileTransfer,实现了向FTP传输文件的功能。这个类中使用了a

- 精通Oracle10编程SQL(7)编写控制结构

bijian1013

oracle数据库plsql

/*

*编写控制结构

*/

--条件分支语句

--简单条件判断

DECLARE

v_sal NUMBER(6,2);

BEGIN

select sal into v_sal from emp

where lower(ename)=lower('&name');

if v_sal<2000 then

update emp set

- 【Log4j二】Log4j属性文件配置详解

bit1129

log4j

如下是一个log4j.properties的配置

log4j.rootCategory=INFO, stdout , R

log4j.appender.stdout=org.apache.log4j.ConsoleAppender

log4j.appender.stdout.layout=org.apache.log4j.PatternLayout

log4j.appe

- java集合排序笔记

白糖_

java

public class CollectionDemo implements Serializable,Comparable<CollectionDemo>{

private static final long serialVersionUID = -2958090810811192128L;

private int id;

private String nam

- java导致linux负载过高的定位方法

ronin47

定位java进程ID

可以使用top或ps -ef |grep java

![图片描述][1]

根据进程ID找到最消耗资源的java pid

比如第一步找到的进程ID为5431

执行

top -p 5431 -H

![图片描述][2]

打印java栈信息

$ jstack -l 5431 > 5431.log

在栈信息中定位具体问题

将消耗资源的Java PID转

- 给定能随机生成整数1到5的函数,写出能随机生成整数1到7的函数

bylijinnan

函数

import java.util.ArrayList;

import java.util.List;

import java.util.Random;

public class RandNFromRand5 {

/**

题目:给定能随机生成整数1到5的函数,写出能随机生成整数1到7的函数。

解法1:

f(k) = (x0-1)*5^0+(x1-

- PL/SQL Developer保存布局

Kai_Ge

近日由于项目需要,数据库从DB2迁移到ORCAL,因此数据库连接客户端选择了PL/SQL Developer。由于软件运用不熟悉,造成了很多麻烦,最主要的就是进入后,左边列表有很多选项,自己删除了一些选项卡,布局很满意了,下次进入后又恢复了以前的布局,很是苦恼。在众多PL/SQL Developer使用技巧中找到如下这段:

&n

- [未来战士计划]超能查派[剧透,慎入]

comsci

计划

非常好看,超能查派,这部电影......为我们这些热爱人工智能的工程技术人员提供一些参考意见和思想........

虽然电影里面的人物形象不是非常的可爱....但是非常的贴近现实生活....

&nbs

- Google Map API V2

dai_lm

google map

以后如果要开发包含google map的程序就更麻烦咯

http://www.cnblogs.com/mengdd/archive/2013/01/01/2841390.html

找到篇不错的文章,大家可以参考一下

http://blog.sina.com.cn/s/blog_c2839d410101jahv.html

1. 创建Android工程

由于v2的key需要G

- java数据计算层的几种解决方法2

datamachine

javasql集算器

2、SQL

SQL/SP/JDBC在这里属于一类,这是老牌的数据计算层,性能和灵活性是它的优势。但随着新情况的不断出现,单纯用SQL已经难以满足需求,比如: JAVA开发规模的扩大,数据量的剧增,复杂计算问题的涌现。虽然SQL得高分的指标不多,但都是权重最高的。

成熟度:5星。最成熟的。

- Linux下Telnet的安装与运行

dcj3sjt126com

linuxtelnet

Linux下Telnet的安装与运行 linux默认是使用SSH服务的 而不安装telnet服务 如果要使用telnet 就必须先安装相应的软件包 即使安装了软件包 默认的设置telnet 服务也是不运行的 需要手工进行设置 如果是redhat9,则在第三张光盘中找到 telnet-server-0.17-25.i386.rpm

- PHP中钩子函数的实现与认识

dcj3sjt126com

PHP

假如有这么一段程序:

function fun(){

fun1();

fun2();

}

首先程序执行完fun1()之后执行fun2()然后fun()结束。

但是,假如我们想对函数做一些变化。比如说,fun是一个解析函数,我们希望后期可以提供丰富的解析函数,而究竟用哪个函数解析,我们希望在配置文件中配置。这个时候就可以发挥钩子的力量了。

我们可以在fu

- EOS中的WorkSpace密码修改

蕃薯耀

修改WorkSpace密码

EOS中BPS的WorkSpace密码修改

>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>

蕃薯耀 201

- SpringMVC4零配置--SpringSecurity相关配置【SpringSecurityConfig】

hanqunfeng

SpringSecurity

SpringSecurity的配置相对来说有些复杂,如果是完整的bean配置,则需要配置大量的bean,所以xml配置时使用了命名空间来简化配置,同样,spring为我们提供了一个抽象类WebSecurityConfigurerAdapter和一个注解@EnableWebMvcSecurity,达到同样减少bean配置的目的,如下:

applicationContex

- ie 9 kendo ui中ajax跨域的问题

jackyrong

AJAX跨域

这两天遇到个问题,kendo ui的datagrid,根据json去读取数据,然后前端通过kendo ui的datagrid去渲染,但很奇怪的是,在ie 10,ie 11,chrome,firefox等浏览器中,同样的程序,

浏览起来是没问题的,但把应用放到公网上的一台服务器,

却发现如下情况:

1) ie 9下,不能出现任何数据,但用IE 9浏览器浏览本机的应用,却没任何问题

- 不要让别人笑你不能成为程序员

lampcy

编程程序员

在经历六个月的编程集训之后,我刚刚完成了我的第一次一对一的编码评估。但是事情并没有如我所想的那般顺利。

说实话,我感觉我的脑细胞像被轰炸过一样。

手慢慢地离开键盘,心里很压抑。不禁默默祈祷:一切都会进展顺利的,对吧?至少有些地方我的回答应该是没有遗漏的,是不是?

难道我选择编程真的是一个巨大的错误吗——我真的永远也成不了程序员吗?

我需要一点点安慰。在自我怀疑,不安全感和脆弱等等像龙卷风一

- 马皇后的贤德

nannan408

马皇后不怕朱元璋的坏脾气,并敢理直气壮地吹耳边风。众所周知,朱元璋不喜欢女人干政,他认为“后妃虽母仪天下,然不可使干政事”,因为“宠之太过,则骄恣犯分,上下失序”,因此还特地命人纂述《女诫》,以示警诫。但马皇后是个例外。

有一次,马皇后问朱元璋道:“如今天下老百姓安居乐业了吗?”朱元璋不高兴地回答:“这不是你应该问的。”马皇后振振有词地回敬道:“陛下是天下之父,

- 选择某个属性值最大的那条记录(不仅仅包含指定属性,而是想要什么属性都可以)

Rainbow702

sqlgroup by最大值max最大的那条记录

好久好久不写SQL了,技能退化严重啊!!!

直入主题:

比如我有一张表,file_info,

它有两个属性(但实际不只,我这里只是作说明用):

file_code, file_version

同一个code可能对应多个version

现在,我想针对每一个code,取得它相关的记录中,version 值 最大的那条记录,

SQL如下:

select

*

- VBScript脚本语言

tntxia

VBScript

VBScript 是基于VB的脚本语言。主要用于Asp和Excel的编程。

VB家族语言简介

Visual Basic 6.0

源于BASIC语言。

由微软公司开发的包含协助开发环境的事

- java中枚举类型的使用

xiao1zhao2

javaenum枚举1.5新特性

枚举类型是j2se在1.5引入的新的类型,通过关键字enum来定义,常用来存储一些常量.

1.定义一个简单的枚举类型

public enum Sex {

MAN,

WOMAN

}

枚举类型本质是类,编译此段代码会生成.class文件.通过Sex.MAN来访问Sex中的成员,其返回值是Sex类型.

2.常用方法

静态的values()方