攻防世界MISC新手区1-12题

攻防世界MISC新手区1-12题 write up

文章目录

- 攻防世界MISC新手区1-12题 write up

- 第一题: this is flag

- 第二题: pdf

- 第三题: 如来十三掌

- 第四题: give_you_falg

- 第五题: SimpleRAR

- 第六题:坚持60s

- 第七题:gif

- 第八题:掀桌子

- 第九题:base64stego

- 第十题:ext3

- 第十一题:stegano

- 第十二题:功夫再高也怕菜刀

第一题: this is flag

1、flag就在题目的描述里面,直接可以得到

flag{th1s_!s_a_d4m0_4la9}

第二题: pdf

1、附件下载下来是pdf文件,打开如下是一张图片

2、将pdf格式转换为word格式,直接在图上可以得到flag

pdf在线转word链接:https://smallpdf.com/cn

flag{security_through_obscurity}

第三题: 如来十三掌

1、下载附件打开,内容如下

夜哆悉諳多苦奢陀奢諦冥神哆盧穆皤三侄三即諸諳即冥迦冥隸數顛耶迦奢若吉怯陀諳怖奢智侄諸若奢數菩奢集遠俱老竟寫明奢若梵等盧皤豆蒙密離怯婆皤礙他哆提哆多缽以南哆心曰姪罰蒙呐神。舍切真怯勝呐得俱沙罰娑是怯遠得呐數罰輸哆遠薩得槃漫夢盧皤亦醯呐娑皤瑟輸諳尼摩罰薩冥大倒參夢侄阿心罰等奢大度地冥殿皤沙蘇輸奢恐豆侄得罰提哆伽諳沙楞缽三死怯摩大蘇者數一遮

2、是与佛论禅,到http://keyfc.net/bbs/tools/tudoucode.aspx解密

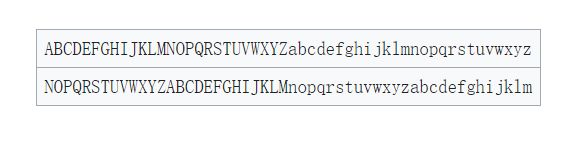

3、得到解码内容之后,直接base64解码,出现乱码,原来是要再经过一次rot-13解码

rot-13查找表

4、然后在base64解码,就可以得到flag了

flag{bdscjhbkzmnfrdhbvckijndskvbkjdsab}

第四题: give_you_falg

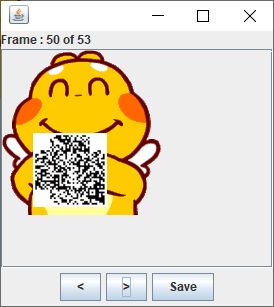

1、下载之后打开是如下的一个动图

2、然后使用Stegsolve.jar打开,Analyse->Frame Browser,点击下面的左右按钮,可以一帧一帧的查看动图,在第五十帧的时候出现了一个残缺的二维码

3、然后利用ps软件修复二维码,得到如下

4、扫描二维码,可以直接得到flag,如下

flag{e7d478cf6b915f50ab1277f78502a2c5}

第五题: SimpleRAR

1、下载附件解压打开之后,有一个falg.txt文件,里面内容如下

flag is not here

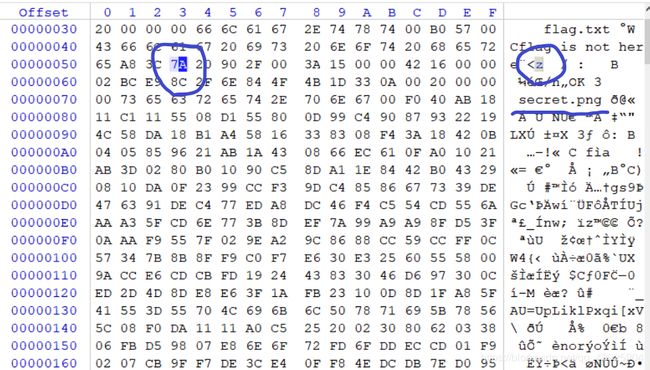

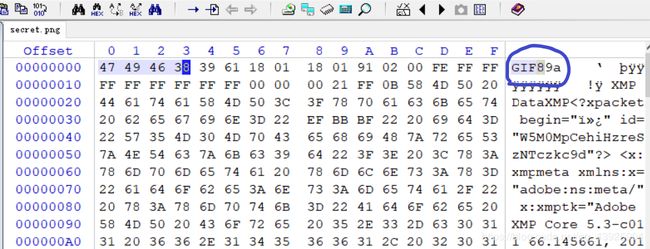

2、原来是不需要解压的,然后把它扔到winhex,可以看到,里面有个secret.png,然后把图中所示的7A改为74,然后保存

3、然后再解压该文件,会发现多了一个secret.png,但是点开一片空白

4、所以就只能再放到winhex,发现开头已经变为gif了,所以修改secret.png的后缀,改为secret.gif

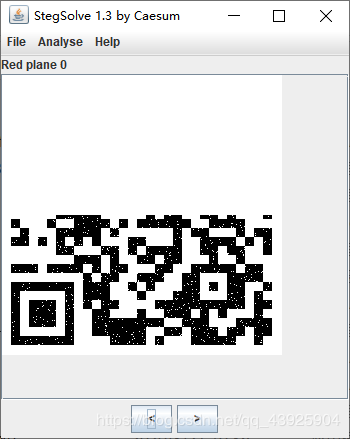

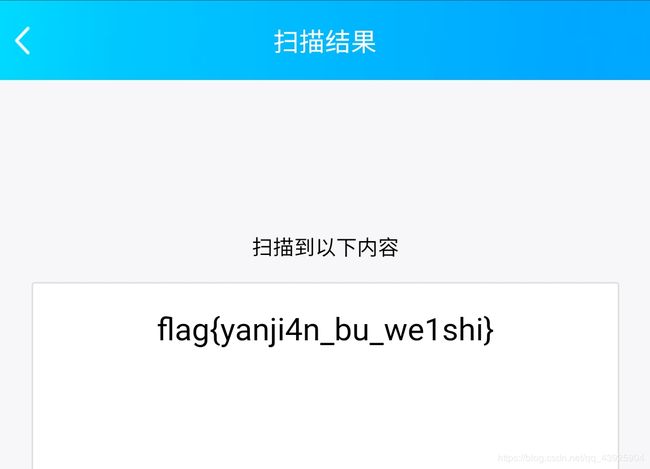

5、然后用StegSolve.jar打开,点击下面的左右按钮,进行调色,得到下面半截二维码

6、然后再把secret.gif放到ps软件里面,因为这是两个图层的,我们查看另一个图层的一张,保存,导入StegSolve.jar,继续调色,出现上面半截二维码,但是这是残缺的,需要补充完整二维码,然后再将这两张残缺的二维码合并在一起,得到完整的二维码

7、扫描二维码,直接可以得到flag

flag{yanji4n_bu_we1shi}

第六题:坚持60s

1、下载之后是个jar文件,打开如下,看着挺搞笑的····

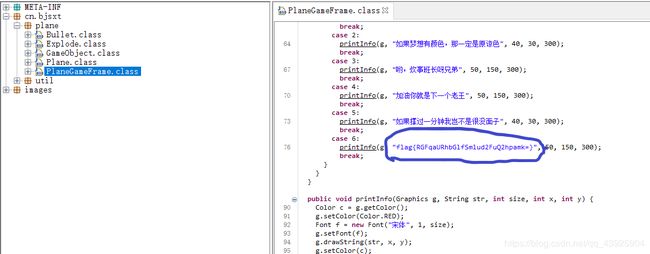

2、后来才发现直接打开方式是错的,用Java反编译器id-gui打开下载的程序,搜索关键字falg,flag出现在PlaneGameFrame.class文件下

3、打开PlaneGameFrame.class文件,直接得到flag

Java 反编译器 JD-GUI下载:http://jd.benow.ca/

flag={DajiDali_JinwanChiji}

第七题:gif

1、下载之后解压,有两个文件夹,点开gif文件夹,出现如下100多张黑白图片,看似是图片,实际上是代表了二进制文件,白色代表0,黑色代表1

2、整理之后得到如下二进制

01100110011011000110000101100111011110110100011001110101010011100101111101100111011010010100011001111101

3、然后再转换二进制,得到falg

http://tool.huixiang360.com/

flag{FuN_giF}

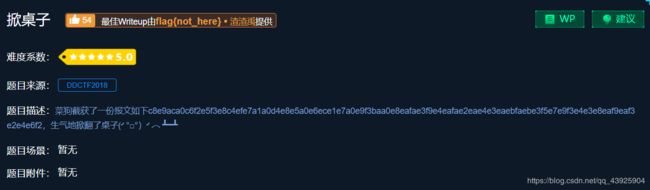

第八题:掀桌子

1、题目的描述中有一段神奇的字符串,这是base64加密版

2、python脚本直接跑出flag

代码大概的意思:每两个一组,将16进制转换为10进制,减去128以后输出 ascii

string = "c8e9aca0c6f2e5f3e8c4efe7a1a0d4e8e5a0e6ece1e7a0e9f3baa0e8eafae3f9e4eafae2eae4e3eaebfaebe3f5e7e9f3e4e3e8eaf9eaf3e2e4e6f2"

flag = ''

for i in range(0, len(string), 2):

s = "0x" + string[i] + string[i+1]

flag += chr(int(s, 16) - 128)

print(flag)

flag{hjzcydjzbjdcjkzkcugisdchjyjsbdfr}

第九题:base64stego

1、附件是一个压缩包,解压需要密码,但是可以用WinRAR的恢复功能打开,属于伪加密

2、文件打开之后如下所示(只截取了其中一部分),

3、然后使用python脚本处理,可以直接得到flag

import base64

b64chars = 'ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/'

with open('F:\stego.txt', 'rb') as f:

flag = ''

bin_str = ''

for line in f.readlines():

stegb64 = str(line, "utf-8").strip("\n")

rowb64 = str(base64.b64encode(base64.b64decode(stegb64)),"utf-8").strip("\n")

offset = abs(b64chars.index(stegb64.replace('=','')[-1])-b64chars.index(rowb64.replace('=','')[-1]))

equalnum = stegb64.count('=') #no equalnum no offset

if equalnum:

bin_str += bin(offset)[2:].zfill(equalnum * 2)

print([chr(int(bin_str[i:i + 8], 2)) for i in range(0, len(bin_str), 8)])

flag{Base_sixty_four_point_five}

第十题:ext3

题目的描述是一个linux系统光盘

1、文件下载之后将其放入linux系统中

2、使用file查看文件类型,显示是磁盘文件

3、然后使用mount命令将其挂载在mnt目录下

4、进入mnt目录下,使用find / -name flag.txt 查看文本文件,得到一串base64编码后的字符串

5、使用base64解码,可以直接得到flag

flag{sajbcibzskjjcnbhsbvcjbjszcszbkzj}

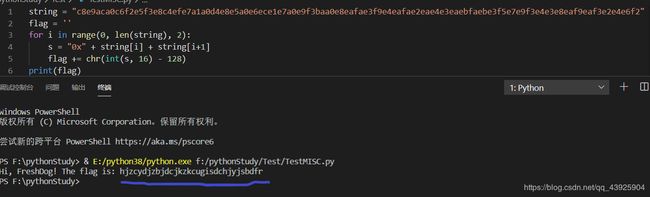

第十一题:stegano

1、附件是一个pdf类型文件,下载后用浏览器打开,复制所有的内容记事本中(不要用IE浏览器打开,反正我的IE浏览器复制之后到记事本打开之后不行)

2、打开是基本之后,发现其中有一段AB文字,这是摩斯电码,A代表点(.),B代表-

3、字符串转换为莫斯电码:

-.-. — -. –. .-. .- - …- .-… .- - … — -. … –…– …-. .-… .- –. —… .—- -. …- .—- …… .—- -… .-… …– – …– …… …… ….- –. …–

4、然后将其转换为明文就可以得到flag了

flag{1nv151bl3m3554g3}

第十二题:功夫再高也怕菜刀

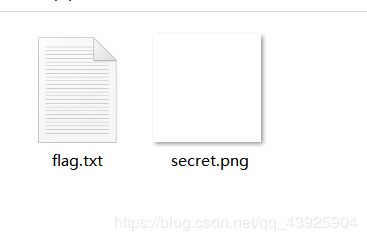

1、附件是一个流量包,放在linux系统中,用binwalk跑,然后再用foremost跑一下,这这时会多出一个output的文件夹

2、点开output文件夹,里面有个flag.txt文件,但是需要解压密码才可以打开,接下来就是寻找密码了

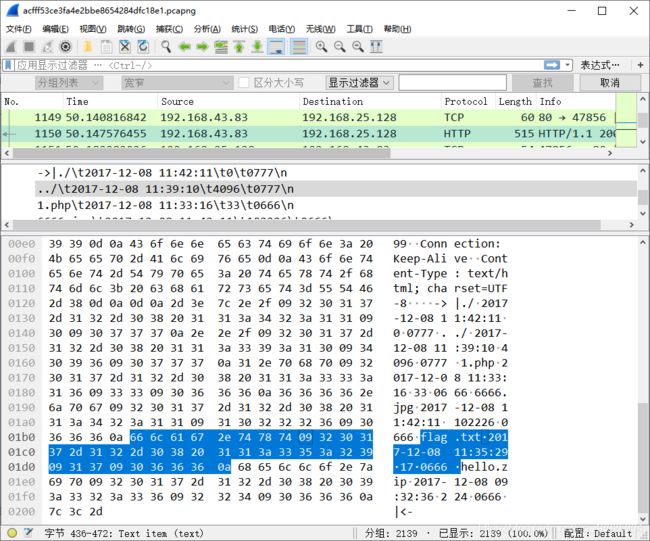

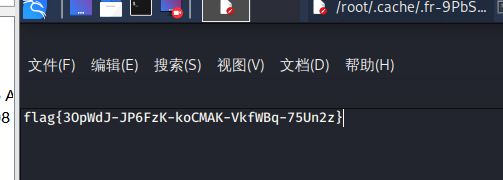

3、既然是流量包,那就把下载的流量包放到wireshark中去追踪一下,在第1150个是果然线索

4、然后追踪一下该包的tcp流,从FFD8到BFFD9全部复制下来,然后复制到HXD中,新建文件,后缀名保存为.jpg(因为FFD8是jpg的文件头)

5、打开保存的jpg文件,图中文字就是解压密码

6、解压flag.txt文件,得到flag

flag{3OpWdJ-JP6FzK-koCMAK-VkfWBq-75Un2z}

参考文章:https://jaie.cc/2019/12/24/攻防世界misc新手区wp/