记第一次学习mfs以及简单samba服务漏洞复现

kali攻击机:192.168.142.129

Metasploitable_ubuntu靶机:192.168.142.132

ip:

如果ifconfig无法显示ip地址,可以用>将ip显示追加到文件中,使用more命令查看一下

![]()

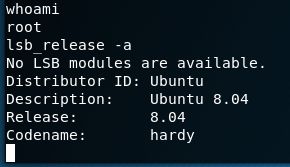

用户名\密码:root\ubuntu

linux查看版本命令:lsb_release -a

如果ip不对,可以通过更改/etc/network/interfaces更改网卡信息

更改完之后重启网卡命令:

/etc/init.d/networking restart

(靶机可以找我私信,也可以在我的博客上下载https://download.csdn.net/download/qq_44060093/12612773)

kali下:

msfconsole打开

![]()

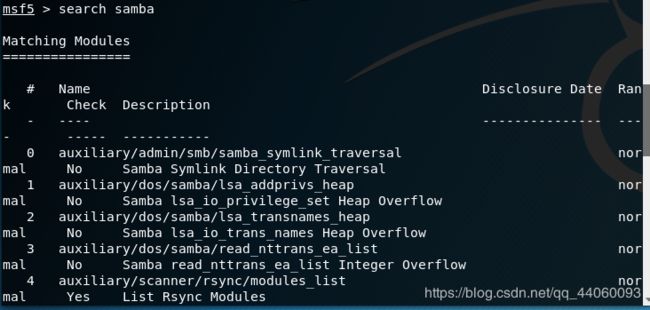

针对靶机中存在的Samba服务漏洞进行渗透攻击

首先使用search 命令从Metasploit庞大的代码库中找出攻击samba服务器的模块

使用use命令加渗透攻击模块选择好要使用的攻击模块

![]()

通过show payload查看与该渗透攻击模块相兼容的攻击载荷,执行攻击载荷

在这里,我选择bind_netcat,即使用netcat攻击在渗透攻击成功后执行shell,通过netcat绑定在一个监听端口上。

执行show options来查看需要设置哪些参数

no的需要自己设置,yes的可以默认

设置完成之后,输入exploit执行攻击

渗透成功,使用命令测试一下