linux防火墙管理

一、内核程序和用户程序

(1)linux系统结构,在X86平台的CPU,是如何执行内核程序和用户程序的

ring0 :与硬件相关或者硬件寄存器,总线控制相关的程序---内核程序

ring1-2 : 驱动程序或者与虚拟化相关的程序

ring3 :用户态的程序

(2)/proc 正在运行的内核信息映射

proc文件系统是一个伪文件系统,他只存在内存当中,而不占用外村空间。它以文件系统的方式访问系统内核数据的操作提供接口

(3)/sys 硬件设备的驱动程序信息

用于将系统中的设备组织成层次结构,并向用户模式程序提供详细的内核数据结构信息

用户态可以通过对sys文件系统的访问,来看内核态的一些驱动或者设备

二、防火墙

(1)防火墙的分类

网络防火墙,主机防火墙

硬件防火墙,软件防火墙

网络安全的知名企业:

深信服

思科

天融信

硬件防火墙:

思科(AIR-CT5508-300-K9) 华为(USG6670)

(2) 四表,五链

四表:

① filter(INPUT、OUTPUT、FORWARD)

② nat(PREROUTING、POSTROUTING、OUTPUT)

③ raw (PREROUTING、OUTPUT)

④ mangle (INPUT、OUTPUT、FORWARD、PREROUTING、POSTROUTING)

五链:

INPUT

OUTPUT

FORWARD

PREROUTING

POSTROUTING

四表在同一个链中有顺序:

raw> mangle > nat >filter

(3)iptables的基本用法

- 匹配条件

| 源地址 | 源端口 |

| 目的地址 | 目的端口 |

- 处理动作(target)

| ACCEPT | 容许,接收 |

| DROP | 丢弃 |

| REJECT |

拒绝 |

- iptable 用法

| -F | 清空规则 |

| -L | 查看所有规则 |

| -t | 指定表 |

| -n | 转化为数字 |

| -v | 显示详细信息 |

| --line-number | 显示链下规则 |

| -I | 添加到第一行 |

| -A | 追加到最后一行 |

| -p | 指定协议 |

| -s | 源地址 |

| -d | 目的地址 |

| --sport | 源端口 |

| --dport | 目标端口 |

| -D | 删除 |

| -p | 匹配协议 |

| -R | 替换匹配规则 |

(4)防火墙配置

- 增加

- 虚拟机1: 地址 192.168.253.26 虚拟机2: 地址 192.168.253.46 虚拟机3: 地址 192.168.253.7

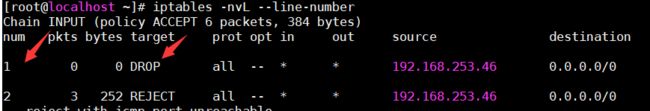

①iptables -t filter -I INPUT -s 192.168.253.46 -j REJECT 拒绝来自192.168.253.46的所有报文

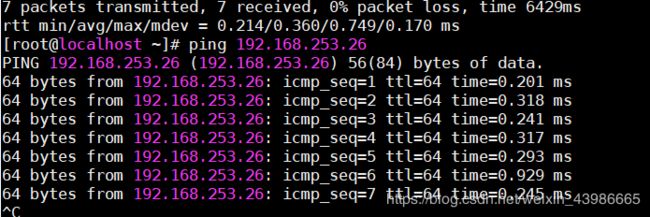

在虚拟机2中 ping 192.168.253.26

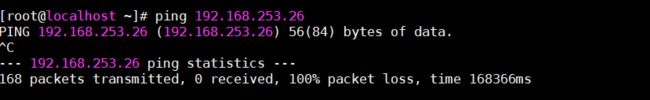

②iptables -t filter -I INPUT -s 192.168.253.46 -j DROP 丢弃来自192.168.253.46的所有报文

在虚拟机2中 ping 192.168.253.26

③ iptables -t filter -I OUTPUT -d 192.168.253.46 -j DROP 丢弃向192.168.253.46发送的报文

在虚拟机1中 ping 192.168.253.46

④iptables -t filter -A INPUT -s 192.168.42.102 -j DROP 添加到最后一行

⑤iptables -t filter -I OUTPUT 2 -s 192.168.253.46 -j ACCEPT 具体添加到第二行

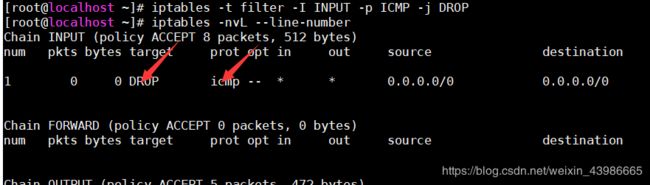

⑥ iptables -t filter -I INPUT -p ICMP -j DROP 禁止ping

在虚拟机2中 ping 192.168.253.26

在虚拟机3中 ping 192.168.253.26

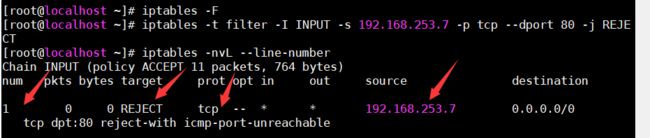

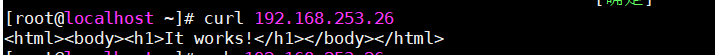

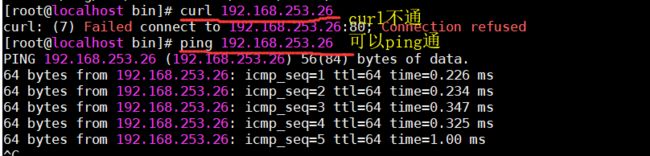

⑦iptables -t filter -I INPUT -s 192.168.253.7 -p tcp --dport 80 -j REJECT curl不通

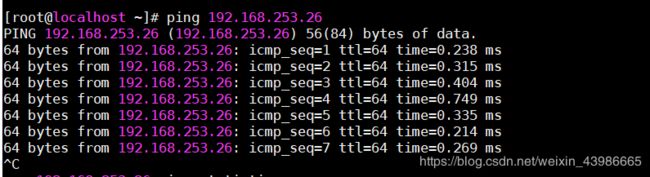

在虚拟机3中 curl 192.168.253.26 ping 192.168.253.26

⑧ iptables -t filter -I INPUT -p tcp --dport 22 -j ACCEPT

i ptables -t filter -I INPUT -p tcp --sport 22 -j ACCEPT

iptables -t filter -A INPUT -j REJECT #拒绝所有

( 因为ssh的端口为22,拒绝所有之前先要允许端口22的访问)

在虚拟机2和3中 ping 192.168.253.26

⑨iptables -t filter -I INPUT -p ICMP -s 192.168.253.46,192.168.253.7 -j ACCEPT #同时接受两个地址ping

在虚拟机2和3中 ping 192.168.253.26

⑩iptables -t filter -I INPUT -p ICMP -s 192.168.253.0/24 -j ACCEPT #接受这个网段ping

在虚拟机2和3中 ping 192.168.253.26

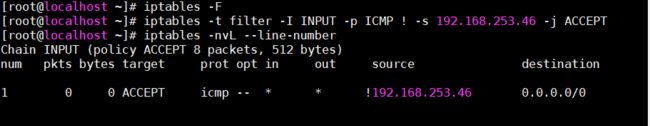

11 . iptables -t filter - I INPUT -p ICMP ! -s 192.168.253.46 -j ACCEPT #在192.168.253.0/24 屏蔽了 192.168.253.46

!排除

在虚拟机2中 ping 192.168.253.26

12. iptables -t filter -I INPUT -s 192.168.253.7 -p tcp -m tcp --dport 22:80 -j REJECT 拒绝了端口22到80的服务

在192.168.253.7上curl 192.168.253.26 (端口为80)

ssh 192.168.253.26 (端口为22)

在192.168.253.36上curl 192.168.253.26

ssh 192.168.253.26

- 删除

①iptables -F 清理规则

② iptables -t filter -D INPUT 3 清理某一个链的某一个规则

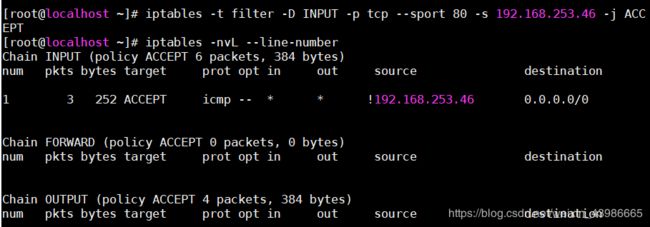

③iptables -t filter -D INPUT -p tcp --sport 22 -j ACCEPT 清理某一条规则

- 修改 需要参数

iptables -t filter -R INPUT 1 -s 192.168.253.7 -p tcp --dport 80 -j REJECT

- 查找

iptables -nvL --line-number

(5)保存规则:

iptables-save 输出规则到屏幕

service iptables save 保存 文件目录:/etc/sysconfig/iptables

iptables-save> iptables 备份当下

iptables-save> /etc/sysconfig/iptables 重定向到文件中

校验码:md5sum /etc/sysconfig/iptables 校验码如果一样就可以重定向