- 得到三周年直播收获简记

张照浩

好久没有节奏性的学习得到了,我体会的结论是--一旦停止,前功尽弃,此言不虚啊~哈哈。学的少,进步的少,这就是我的代价。幸好在中午看到朋友分享海报,点进了得到三周年的直播,信息量很大,干货满满,当时没有记笔记,复盘一下,固化下知识,也便于今后再学习。我理解的这场直播为什么会有的原因如下:1、强化仪式感和节奏感。2、正向引导,尊重付出,给予反馈和获得感。3、价值吸引,强化品牌影响力,做推广。4、践行价

- 小教师的感悟随笔365【36】

不帅的张老师

忙碌的一天,在回家的路上。突然想到身为班主任带好的班级,老师都会带,学生具有一定的自觉性,稍微管理就会取得一定的成绩。对于非常差的班级如果带好才能真正的考验班主任,如何协调老师对班级空闲时间的管理、如何做学生的思想,如何激发学生学习的积极性等,这才是真正的考验!在今年管理学生班级中,对待学校布置的部分任务,如布置向家长要求一些的任务,我不是那么一定的为了学校的任务而去要求家长,这一点我稍微的改变,

- 恋爱十年,我在婚礼当天分手(沈晴陈序)免费小说全集_阅读免费小说恋爱十年,我在婚礼当天分手沈晴陈序 免费阅读全文恋爱十年,我在婚礼当天分手沈晴陈序_恋爱十年,我在婚礼当天分手(沈晴陈序)热门小说大全

d036fb3b3d05

小说:《恋爱十年,我在婚礼当天分手》主角:沈晴陈序简介:我跟陈序十年恋爱长跑,陪他创业白手起家。婚礼前两天,却发现他存了长达60页有关其他女生的备忘录。我悄悄撤销了公司所有合作。订下婚礼当天出国的机票。逃婚后,他却疯了。“沈晴,这项目可是你一手促成的,眼看改改细节就能落地了,你确定不签了?”身为上市公司高管的朋友询问我的语气里有些不确定。“嗯,不签了,以前签合同的那些也得撤约,实在不好意思,给你添

- 2023-05-15

越来越好崔

2023-05-15中原焦点网中级36学员李灵芝坚持分享第364儿童技能教养法的学习过程中,我们要帮助孩子建立信心。让孩子相信他有能力学会这个技能。无论我们说的理由是多么的理性或者是无厘头。重要的是让孩子听到有这么多人才告诉他。有这么多人都确信他能学会。我们告诉孩子,你对他有信心的时候,并把你的信心传递给他。并帮助他建立了信心。这是点燃孩子学习激情的不可或缺的火花。但掌握技能的唯一方法就是一遍一遍

- 舍得让你爱的人受苦

北上的路上没有你

今天看了一本书《舍得让你爱的人受苦》。在书中,作者提出:有时候我们在自己的情绪模式和互动惯性的遮蔽下,会看不清楚我们和爱人、亲人、家人、好友、同事之间到底发生了什么事情。而这本书可以帮助我们穿越各种错综复杂的关系,穿越自我的障碍,通过学习如何面对自己最好以及最糟的特质,学会接纳、臣服和放手,来修复和重塑我们与亲密爱人、友人及自己之间的关系,并最终找到通往爱和幸福的路径。作者说:想幸福,要能断、舍、

- OSPF知识

之凹の鸥

网络智能路由器

在网络工程师、系统工程师等岗位的面试中,OSPF(OpenShortestPathFirst,开放最短路径优先)是高频考点,尤其是对中高级网络岗位(如网络架构师、运维工程师)。以下是OSPF的核心考点和必须掌握的知识点,按优先级分类整理,帮助你高效备考:一、基础概念与核心机制OSPF的定义与特点定义:OSPF是一种基于链路状态(Link-State)的内部网关协议(IGP),用于在自治系统(AS)

- 再也没有小时候的快乐了

周晴同学

读书的时候,总想在二十岁之前有段美好的恋爱,觉得肯定是浪漫的,那种执念就像是种在了心里一样,突然发芽了,于是等着那个人来牵我的手。工作以后,又总想回到读书的时候,想着绝对不会虚度光阴,把心思都放在学习上,我想,大概是我现在过的不如当初自由了吧。也没有以前好,所以总想着重来,间接性斗志满满,持续性懒惰自我安慰。有时候会超级丧,对目前无能为力的感觉,就想逃避一切。因此不得不试着转移注意力。让自己不去想

- 003无意识是如何被发现的:代表人物介绍:贾内、阿德勒

一米的部落格

3.1无意识是如何被发现的:代表人物介绍王浩威华人心理治疗研究发展基因会执行长;亚洲家庭治疗学会副主席;台湾心理治疗学会前会长,现任常务理事;中国精神分析事委会常务委员;国际分析协会IAAP台湾荣格心理学会主席;专长:温尼科特取向精神分析、荣格精神分析、动力心理治疗、家族婚姻治疗、青少年心理学及精神医学。弗洛伊德不是唯一发现无意识的人这本书综合了很多荣格的理论与刘旭凯、邓惠文、廖定烈、许森彦、杨逸

- 选手曝中国好声音黑幕:不仅欺负选手,还对导师下手

赵志文_

已故歌手李玟抱怨《中国好歌》不公平对待的音频和节目录制现场的争吵视频曝光引起了极大关注。音频内容指的是李玟生前与《中国好歌》节目组的纠纷。在音频中,李玟反复提到“赛制有问题”,这让她非常失望。她因质疑“不公平赛制”而受到极端对待,包括被动结局、舞台坠落、镜头被剪掉等。她还提到,她在录制节目时被诊断出患有乳腺癌,但她坚持录制,因为她热爱音乐。17日晚,《中国好歌》在其官方博客上回应说,音频是“恶意剪

- 今日分享

一个人的成长

哈喽,果子的小家,我回来了哈喽,果子的小家的小伙伴们为什么叫果子呢?是因为之前我有一个网名叫牛油果另外一个原因是,我想做一个有结果的人对,我是果子承蒙厚爱,我们又相遇了真的特别感谢,在没有更新的日子里,还有人关注我这是我打开后台信息最开心最幸福的时刻,倒不是说,我多么希望涨粉,而是我觉得,每一个关注我的人,他可能是被我敲下的某一句话有感受有体会,从而想了解我更多的内容每一个ID背后,都值得被关注被

- 分布式文件存储(GlusterFS) 入门指南, 有一定难度!! ubuntu

努力一点948

分布式gluster分布式ubuntulinux服务器运维人工智能gpu算力

以下有免费的4090云主机提供ubuntu22.04系统的其他入门实践操作地址:星宇科技|GPU服务器高性能云主机云服务器-登录相关兑换码星宇社区---4090算力卡免费体验、共享开发社区-CSDN博客兑换码要是过期了,可以私信我获取最新兑换码!!!之所以推荐给大家使用,是因为上面的云主机目前是免费使用的,不需要大家再去安装虚拟机,部署虚拟机,环境都搭配好了,非常适合新手入门,减少搭建的时间,把时

- 路由,代理服务器和NAT技术的区别

常见的局域网接入Internet的技术有三种:直接路由代理服务器(proxy)网络地址转换(NAT)一、直接路由第一种方法比较简单直接,不过要求客户机都有真实IP,仅这一点,大多数的环境就无法满足–IP地址可是紧缺资源哦。而且一台硬件路由器的价格不斐,真实IP挂在网上安全上也让人不放心。所以这种方案应用得不多。二、代理服务器代理服务器(ProxyServer)是一种重要的服务器安全功能,它的工作主

- Java Web项目Dump文件分析指南

目录1.Dump文件的类型与作用2.生成Dump文件的方法3.分析Dump文件的工具4.分析步骤与常见问题解决5.最佳实践与预防在JavaWeb项目中,dump文件是JVM(Java虚拟机)在发生崩溃、内存溢出或特定事件时生成的内存快照文件,用于诊断性能问题、内存泄漏或线程死锁。这些文件通常分为堆转储(heapdump)和线程转储(threaddump)。堆转储记录对象内存分配情况,而线程转储捕捉

- 今天说下如何快速办理远程收款码?

神州网络公司

随着科技的不断发展,移动支付已经深入到人们的日常生活中。无论是在线购物还是街头小贩,远程收款码已成为一种非常便捷的支付方式。那么,如何快速办理远程收款码呢?本文将为您详细介绍办理流程。首先,我们需要了解什么是远程收款码。远程收款码是一种基于二维码的收款方式,付款人只需扫描收款人提供的二维码,输入金额后即可完成支付。这种收款方式适用于各类线上线下交易,尤其是对于没有pos机的小微商户来说,更是提供了

- 读《小学教师与民主运动》有感

红领巾旳小辫子

本周拜读的是陶行知文集中的《小学教师与民主运动》一文,真的是令我感慨万千。其中令我印象深刻的是先生在文中提到的六大解放:一、解放他的头脑,使他能想;二、解放他的双手,使他能干;三、解放他的眼睛,使他能看;四、解放他的嘴,使他能谈;五、解放他的空间,使他能到大自然大社会里去取得更丰富的学问;六、解放他的时间,不把他的功课表填满,不逼迫他赶考,不和家长联合起来在功课上夹攻。即使是放在现在课堂教学中,也

- 《九鼎风水师》第三百六十三章 死气

先峰老师

尚文龙向周老解释一番之后,就开始迈开步伐,进入院子之中,老旧的房子,这差不多是七八十年代的建筑,这样的建筑,在当时是十分流行的,可以说,这样的宅子,放在那个时代,可以说是豪宅,但是,放在现在来说,就只能说是民宅了。尚文龙一推开门,看着院子中的情形,顿时脸色就是一变。院子之中,入眼的是几颗树,院子相对来说,还算是很大,在洛市老城区这样的位置,这样大的面积,可以说是十分罕见,这样一栋楼房,包括院子,如

- C语言 第一章--C语言简介

C语言第一章--C语言简介一、指令、程序和软件1.什么是指令?2.什么是程序?3.什么是软件?二、计算机语言1.什么是计算机语言?2.计算机语言有哪些?三、高级语言的发展1.什么是非结构化语言?2.什么是结构化语言?3.什么是面向对象语言?四、C语言简介五、语言特点1.语法简洁2.具有结构化的控制语句3.丰富的数据类型4.丰富的运算符5.可对物理地址进行直接操作6.具有良好的移植性7.可生成高质量

- 代理服务器详解(proxy server)

玄魄灵归

分布式代理模式服务器java

什么是代理服务器(proxyserver)代理服务器(ProxyServer)是一个中间服务器,位于客户端和目标服务器之间。它代表客户端向目标服务器发送请求,并将目标服务器的响应返回给客户端,其模型如下图所示:客户端请求:客户端(如浏览器)向代理服务器发送请求,例如请求访问一个网站。请求转发:代理服务器接收到客户端的请求后,会将该请求转发给目标服务器。目标服务器响应:目标服务器处理请求并将响应数据

- 2020-04-30 不要太拿自己当回事

琳琅_e3e2

看过这样一个故事。一只螃蟹在水底傲然独步,渔夫用竹竿在它背上轻轻敲了一下,螃蟹立即暴怒起来,喊到:“你是什么东西,胆敢冒犯我!”于是举起前螯,钳住竹竿不放,直到渔夫把它提出水面,它还在气冲斗牛。螃蟹是死在了自己的狂傲上。做人也是如此,太拿自己当回事,是场灾难。历史上著名的官渡之战中,曹操率领2万余人,对抗袁绍十万大军,双方兵力悬殊,最后曹操却以少胜多,出奇制胜击败十万袁军。为什么?其实,答案就藏在

- 281129-李晏林-2022/12/6【day56】

尘心_aa8c

学《于敏洪案例》第五天今天听民于敏洪案例,学了今天感觉有点疲惫,在听课过程中最大的促动还是在于每天及时送自己鼓励,这件事情,有再做没做好,也没做好精准的数据统计,不养成习惯,对于自己来说会成很大问题,可能这个学这个课程一结束,没过多久这方法就被自己忘于脑后。先给自己制定确实可量化的指标,刚开始,先给自己送20个鼓励,每完成5个做次记录。鼓励分为明的鼓励,与自我暗示。学习于敏洪案例的本质是什么?从于

- 初来乍到,请相互揭短

左边的春天

从2018年1月就知道了007,价格从199涨到了399,4月份终于报了名,说是以后还要涨价。当时通过一个蛮优秀的人士知道了007,自己也看到了周围一些成功的人,是从写文章慢慢积累自己的“粉丝”,再通过粉丝转化成“消费者”。也不可否认写作的确成为自我价值的体现,赚钱的一个渠道。一直没有报名的原因一是觉得自己坚持不下来,没有什么可以写的;二是认为自己又没有一技之长,又没有自己的品牌树立,不需要有“粉

- LOCK指令前缀

Zeppelin421

在Intel®64andIA-32ArchitecturesSoftwareDeveloper'sManual中的章节LOCK-AssertLOCK$SignalPrefix中给出LOCK指令的详细解释LOCK是一个指令前缀,也就是说LOCK会使紧跟在其后面的指令变成原子指令(atomicinstruction)。LOCK指令前缀只能加在以下这些指令前面ADD,ADC,AND,BTC,BTR,BT

- 洛阳16家亲子鉴定机构中心地址一览(附2024年鉴定中心地址)

国医基因李主任

洛阳亲子鉴定机构中心地址在哪里?在洛阳做亲子鉴定肯定到自己所居住地区的亲子鉴定中心做比较好,出行方便。知识大有用,专家在身边,洛阳国医基因,为您提供专业的DNA亲子鉴定知识与咨询服务。地址位于:洛阳市涧西区景华路24号。其中个人亲子鉴定收费标准为2200-2600元左右一次,司法亲子鉴定收费标准为2400-3600元一次,无创亲子鉴定收费标准为4500-5000元一次;洛阳16家亲子鉴定机构中心地

- 人是感情的动物

吕承欢

作者:吕承欢爱的需要正是人性!人就是感的动物。天若有情天亦老,人间正道是沧桑。情既可以使人善良、亲切、爱心、感恩,焕发人的的区大创造力,也是使人软弱可以被人利用的致命弱点。中国帝王术的经典著作“贞观政要”,在开篇就记载了李世民的一段话:“为君之道,必须先存百姓,若损百姓奉其个歹,犹割股以啖腹,腹饱而身毙”。(三国演义)中也生动地叙述了刘备的一个故事:刘备被曹操打得大败,但他不听众将的劝喻,冒着被曹

- 抄书打卡第2天

八月荒

本来今天计划抄一章的,可是,由于生病住院,耽搁了,只抄了一半。虽然只抄了一半,但还是有收获的。本章节主要讲的是在录节目的时候,人们无法分辨真假情感流露,而作者又是追求真实的东西,讨厌弄虚作假。为博眼球,很多电视节目都把情感做了假。收视率肯定上去了,可这是我们需要的吗?这样的手段长期用,观众也会审视疲劳的。这就是很多节目陆陆续续淡出荧幕的根本原因。这就是我今天抄书的收获。抄书,是另一种学习进步的方式

- 免费小说阅读聚宝盆成精后,我抢了个古代男友叶苜苜战承胤(精彩新书)全章节在线阅读

桃子爱阅读

免费小说阅读聚宝盆成精后,我抢了个古代男友叶苜苜战承胤(精彩新书)全章节在线阅读主角:叶苜苜战承胤简介:叶苜苜发现祖传花瓶成精,神奇的能连通两千年前古代。因此她结识一位古代少年将军。将军镇守边塞重城,被蛮族三十万大军包围。天降大旱,河床枯竭,二十万百姓饿死只剩下八万人。走投无路,将军向神明乞求水和食物,希望能让百姓活下去。叶苜苜大手一挥,准了!她囤积大量物资,投喂将士和百姓。包子馒头花卷肉夹馍..

- 全家黑气缠身,合欢宗真千金杀疯了邹软软灵溪完本热门小说_热门完本小说 全家黑气缠身,合欢宗真千金杀疯了邹软软灵溪

云朵美文

《全家黑气缠身,合欢宗真千金杀疯了》主角:邹软软灵溪简介:我是出生时就被保姆带走丢弃的真千金,被师傅捡回去入了合欢宗。亲生父母找上门,嘴上说要补偿我,却又教育我:“哪怕你流着我们家的血,但软软才是我们养大的乖女儿。不要妄想取代她。”两个哥哥也厌恶我:“软软纯洁善良,不像你,一看就放浪不堪!”我看着妹妹身后翻滚汹涌的滥情煞。和家里到处乱窜的小鬼。啊对对对。乌漆嘛黑小白花。道貌岸然假正经一家。真是绝配

- 跨域请求传递Cookie问题

videring

参考:https://www.cnblogs.com/nuccch/p/7875189.html问题描述前后端完全分离的项目,前端使用Vue+axios,后端使用SpringMVC,容器为Tomcat。使用CORS协议解决跨域访问数据限制的问题,但是发现客户端的Ajax请求不会自动带上服务器返回的Cookie:JSESSIONID。导致每一个Ajax请求在服务端看来都是一个新的请求,都会在服务端创

- 推进中国特色社会主义文化建设 建设中华民族现代文明

嘻嘻123

2023年6月2日,中共中央总书记、国家主席、中央军委主席习近平在北京出席文化传承发展座谈会并发表重要讲话。会上强调:一是深刻把握中华文明的突出特性。中华文明具有突出的连续性。中华文明是世界上唯一绵延不断且以国家形态发展至今的伟大文明。中华文明的连续性,从根本上决定了中华民族必然走自己的路。中华文明具有突出的创新性。中华文明是革故鼎新、辉光日新的文明,静水深流与波澜壮阔交织。中华文明具有突出的统一

- 2023-09-03幸福日记89

静心love

1.感恩自己早起,睡到自然醒,精气神棒棒哒2.感恩自己早上阅读羊皮卷,给自己补充精神食粮3.感恩自己早上给家人们做的爱心早餐,营养健康4.感恩自己早上接水烧水间隙做个肩颈SPA,昨天搬家具显然有些累了肌肉有些拉伤,做了2次SPA,肩膀越来越挺拔5.感恩自己早上给自己化了妆,皮肤美美哒心情也就美美的6.感恩自己早上带大宝去体验斯坦星球体验课,带孩子体验感受静电、电流回路7.感恩爸爸今天送我们去上课,

- Java 并发包之线程池和原子计数

lijingyao8206

Java计数ThreadPool并发包java线程池

对于大数据量关联的业务处理逻辑,比较直接的想法就是用JDK提供的并发包去解决多线程情况下的业务数据处理。线程池可以提供很好的管理线程的方式,并且可以提高线程利用率,并发包中的原子计数在多线程的情况下可以让我们避免去写一些同步代码。

这里就先把jdk并发包中的线程池处理器ThreadPoolExecutor 以原子计数类AomicInteger 和倒数计时锁C

- java编程思想 抽象类和接口

百合不是茶

java抽象类接口

接口c++对接口和内部类只有简介的支持,但在java中有队这些类的直接支持

1 ,抽象类 : 如果一个类包含一个或多个抽象方法,该类必须限定为抽象类(否者编译器报错)

抽象方法 : 在方法中仅有声明而没有方法体

package com.wj.Interface;

- [房地产与大数据]房地产数据挖掘系统

comsci

数据挖掘

随着一个关键核心技术的突破,我们已经是独立自主的开发某些先进模块,但是要完全实现,还需要一定的时间...

所以,除了代码工作以外,我们还需要关心一下非技术领域的事件..比如说房地产

&nb

- 数组队列总结

沐刃青蛟

数组队列

数组队列是一种大小可以改变,类型没有定死的类似数组的工具。不过与数组相比,它更具有灵活性。因为它不但不用担心越界问题,而且因为泛型(类似c++中模板的东西)的存在而支持各种类型。

以下是数组队列的功能实现代码:

import List.Student;

public class

- Oracle存储过程无法编译的解决方法

IT独行者

oracle存储过程

今天同事修改Oracle存储过程又导致2个过程无法被编译,流程规范上的东西,Dave 这里不多说,看看怎么解决问题。

1. 查看无效对象

XEZF@xezf(qs-xezf-db1)> select object_name,object_type,status from all_objects where status='IN

- 重装系统之后oracle恢复

文强chu

oracle

前几天正在使用电脑,没有暂停oracle的各种服务。

突然win8.1系统奔溃,无法修复,开机时系统 提示正在搜集错误信息,然后再开机,再提示的无限循环中。

无耐我拿出系统u盘 准备重装系统,没想到竟然无法从u盘引导成功。

晚上到外面早了一家修电脑店,让人家给装了个系统,并且那哥们在我没反应过来的时候,

直接把我的c盘给格式化了 并且清理了注册表,再装系统。

然后的结果就是我的oracl

- python学习二( 一些基础语法)

小桔子

pthon基础语法

紧接着把!昨天没看继续看django 官方教程,学了下python的基本语法 与c类语言还是有些小差别:

1.ptyhon的源文件以UTF-8编码格式

2.

/ 除 结果浮点型

// 除 结果整形

% 除 取余数

* 乘

** 乘方 eg 5**2 结果是5的2次方25

_&

- svn 常用命令

aichenglong

SVN版本回退

1 svn回退版本

1)在window中选择log,根据想要回退的内容,选择revert this version或revert chanages from this version

两者的区别:

revert this version:表示回退到当前版本(该版本后的版本全部作废)

revert chanages from this versio

- 某小公司面试归来

alafqq

面试

先填单子,还要写笔试题,我以时间为急,拒绝了它。。时间宝贵。

老拿这些对付毕业生的东东来吓唬我。。

面试官很刁难,问了几个问题,记录下;

1,包的范围。。。public,private,protect. --悲剧了

2,hashcode方法和equals方法的区别。谁覆盖谁.结果,他说我说反了。

3,最恶心的一道题,抽象类继承抽象类吗?(察,一般它都是被继承的啊)

4,stru

- 动态数组的存储速度比较 集合框架

百合不是茶

集合框架

集合框架:

自定义数据结构(增删改查等)

package 数组;

/**

* 创建动态数组

* @author 百合

*

*/

public class ArrayDemo{

//定义一个数组来存放数据

String[] src = new String[0];

/**

* 增加元素加入容器

* @param s要加入容器

- 用JS实现一个JS对象,对象里有两个属性一个方法

bijian1013

js对象

<html>

<head>

</head>

<body>

用js代码实现一个js对象,对象里有两个属性,一个方法

</body>

<script>

var obj={a:'1234567',b:'bbbbbbbbbb',c:function(x){

- 探索JUnit4扩展:使用Rule

bijian1013

java单元测试JUnitRule

在上一篇文章中,讨论了使用Runner扩展JUnit4的方式,即直接修改Test Runner的实现(BlockJUnit4ClassRunner)。但这种方法显然不便于灵活地添加或删除扩展功能。下面将使用JUnit4.7才开始引入的扩展方式——Rule来实现相同的扩展功能。

1. Rule

&n

- [Gson一]非泛型POJO对象的反序列化

bit1129

POJO

当要将JSON数据串反序列化自身为非泛型的POJO时,使用Gson.fromJson(String, Class)方法。自身为非泛型的POJO的包括两种:

1. POJO对象不包含任何泛型的字段

2. POJO对象包含泛型字段,例如泛型集合或者泛型类

Data类 a.不是泛型类, b.Data中的集合List和Map都是泛型的 c.Data中不包含其它的POJO

- 【Kakfa五】Kafka Producer和Consumer基本使用

bit1129

kafka

0.Kafka服务器的配置

一个Broker,

一个Topic

Topic中只有一个Partition() 1. Producer:

package kafka.examples.producers;

import kafka.producer.KeyedMessage;

import kafka.javaapi.producer.Producer;

impor

- lsyncd实时同步搭建指南——取代rsync+inotify

ronin47

1. 几大实时同步工具比较 1.1 inotify + rsync

最近一直在寻求生产服务服务器上的同步替代方案,原先使用的是 inotify + rsync,但随着文件数量的增大到100W+,目录下的文件列表就达20M,在网络状况不佳或者限速的情况下,变更的文件可能10来个才几M,却因此要发送的文件列表就达20M,严重减低的带宽的使用效率以及同步效率;更为要紧的是,加入inotify

- java-9. 判断整数序列是不是二元查找树的后序遍历结果

bylijinnan

java

public class IsBinTreePostTraverse{

static boolean isBSTPostOrder(int[] a){

if(a==null){

return false;

}

/*1.只有一个结点时,肯定是查找树

*2.只有两个结点时,肯定是查找树。例如{5,6}对应的BST是 6 {6,5}对应的BST是

- MySQL的sum函数返回的类型

bylijinnan

javaspringsqlmysqljdbc

今天项目切换数据库时,出错

访问数据库的代码大概是这样:

String sql = "select sum(number) as sumNumberOfOneDay from tableName";

List<Map> rows = getJdbcTemplate().queryForList(sql);

for (Map row : rows

- java设计模式之单例模式

chicony

java设计模式

在阎宏博士的《JAVA与模式》一书中开头是这样描述单例模式的:

作为对象的创建模式,单例模式确保某一个类只有一个实例,而且自行实例化并向整个系统提供这个实例。这个类称为单例类。 单例模式的结构

单例模式的特点:

单例类只能有一个实例。

单例类必须自己创建自己的唯一实例。

单例类必须给所有其他对象提供这一实例。

饿汉式单例类

publ

- javascript取当月最后一天

ctrain

JavaScript

<!--javascript取当月最后一天-->

<script language=javascript>

var current = new Date();

var year = current.getYear();

var month = current.getMonth();

showMonthLastDay(year, mont

- linux tune2fs命令详解

daizj

linuxtune2fs查看系统文件块信息

一.简介:

tune2fs是调整和查看ext2/ext3文件系统的文件系统参数,Windows下面如果出现意外断电死机情况,下次开机一般都会出现系统自检。Linux系统下面也有文件系统自检,而且是可以通过tune2fs命令,自行定义自检周期及方式。

二.用法:

Usage: tune2fs [-c max_mounts_count] [-e errors_behavior] [-g grou

- 做有中国特色的程序员

dcj3sjt126com

程序员

从出版业说起 网络作品排到靠前的,都不会太难看,一般人不爱看某部作品也是因为不喜欢这个类型,而此人也不会全不喜欢这些网络作品。究其原因,是因为网络作品都是让人先白看的,看的好了才出了头。而纸质作品就不一定了,排行榜靠前的,有好作品,也有垃圾。 许多大牛都是写了博客,后来出了书。这些书也都不次,可能有人让为不好,是因为技术书不像小说,小说在读故事,技术书是在学知识或温习知识,有

- Android:TextView属性大全

dcj3sjt126com

textview

android:autoLink 设置是否当文本为URL链接/email/电话号码/map时,文本显示为可点击的链接。可选值(none/web/email/phone/map/all) android:autoText 如果设置,将自动执行输入值的拼写纠正。此处无效果,在显示输入法并输

- tomcat虚拟目录安装及其配置

eksliang

tomcat配置说明tomca部署web应用tomcat虚拟目录安装

转载请出自出处:http://eksliang.iteye.com/blog/2097184

1.-------------------------------------------tomcat 目录结构

config:存放tomcat的配置文件

temp :存放tomcat跑起来后存放临时文件用的

work : 当第一次访问应用中的jsp

- 浅谈:APP有哪些常被黑客利用的安全漏洞

gg163

APP

首先,说到APP的安全漏洞,身为程序猿的大家应该不陌生;如果抛开安卓自身开源的问题的话,其主要产生的原因就是开发过程中疏忽或者代码不严谨引起的。但这些责任也不能怪在程序猿头上,有时会因为BOSS时间催得紧等很多可观原因。由国内移动应用安全检测团队爱内测(ineice.com)的CTO给我们浅谈关于Android 系统的开源设计以及生态环境。

1. 应用反编译漏洞:APK 包非常容易被反编译成可读

- C#根据网址生成静态页面

hvt

Web.netC#asp.nethovertree

HoverTree开源项目中HoverTreeWeb.HVTPanel的Index.aspx文件是后台管理的首页。包含生成留言板首页,以及显示用户名,退出等功能。根据网址生成页面的方法:

bool CreateHtmlFile(string url, string path)

{

//http://keleyi.com/a/bjae/3d10wfax.htm

stri

- SVG 教程 (一)

天梯梦

svg

SVG 简介

SVG 是使用 XML 来描述二维图形和绘图程序的语言。 学习之前应具备的基础知识:

继续学习之前,你应该对以下内容有基本的了解:

HTML

XML 基础

如果希望首先学习这些内容,请在本站的首页选择相应的教程。 什么是SVG?

SVG 指可伸缩矢量图形 (Scalable Vector Graphics)

SVG 用来定义用于网络的基于矢量

- 一个简单的java栈

luyulong

java数据结构栈

public class MyStack {

private long[] arr;

private int top;

public MyStack() {

arr = new long[10];

top = -1;

}

public MyStack(int maxsize) {

arr = new long[maxsize];

top

- 基础数据结构和算法八:Binary search

sunwinner

AlgorithmBinary search

Binary search needs an ordered array so that it can use array indexing to dramatically reduce the number of compares required for each search, using the classic and venerable binary search algori

- 12个C语言面试题,涉及指针、进程、运算、结构体、函数、内存,看看你能做出几个!

刘星宇

c面试

12个C语言面试题,涉及指针、进程、运算、结构体、函数、内存,看看你能做出几个!

1.gets()函数

问:请找出下面代码里的问题:

#include<stdio.h>

int main(void)

{

char buff[10];

memset(buff,0,sizeof(buff));

- ITeye 7月技术图书有奖试读获奖名单公布

ITeye管理员

活动ITeye试读

ITeye携手人民邮电出版社图灵教育共同举办的7月技术图书有奖试读活动已圆满结束,非常感谢广大用户对本次活动的关注与参与。

7月试读活动回顾:

http://webmaster.iteye.com/blog/2092746

本次技术图书试读活动的优秀奖获奖名单及相应作品如下(优秀文章有很多,但名额有限,没获奖并不代表不优秀):

《Java性能优化权威指南》

把其中内容删除掉就能拦截成功了

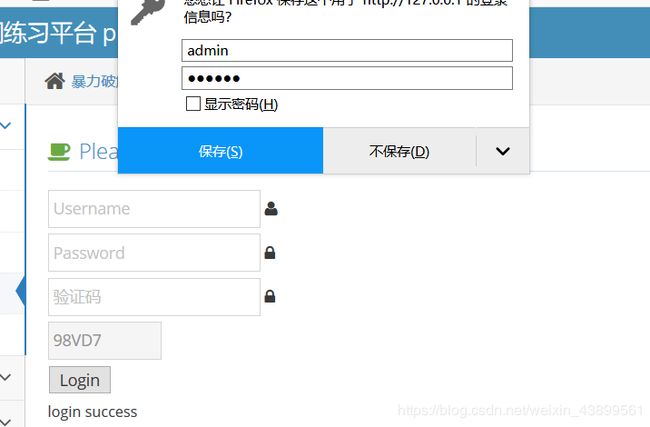

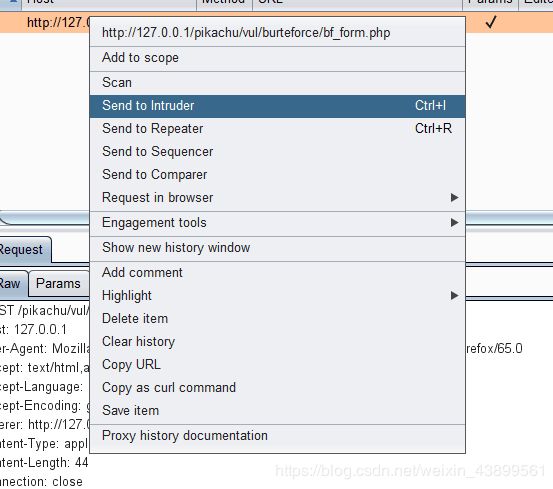

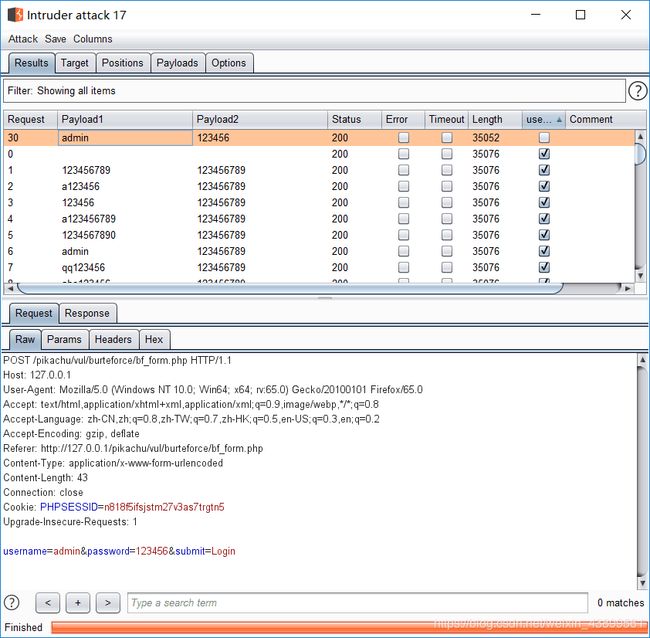

把其中内容删除掉就能拦截成功了 然后右键发送到到Intruder中(或使用快捷键ctrl+I)

然后右键发送到到Intruder中(或使用快捷键ctrl+I)

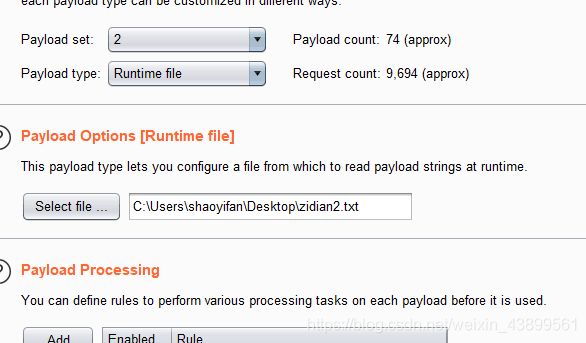

点击payloads,在设置中分别用Runtime file导入破解账户和密码需要用的字典(这里选用的是Cluster bomb这个方法进行攻击所以需要设置两个payload)

点击payloads,在设置中分别用Runtime file导入破解账户和密码需要用的字典(这里选用的是Cluster bomb这个方法进行攻击所以需要设置两个payload)

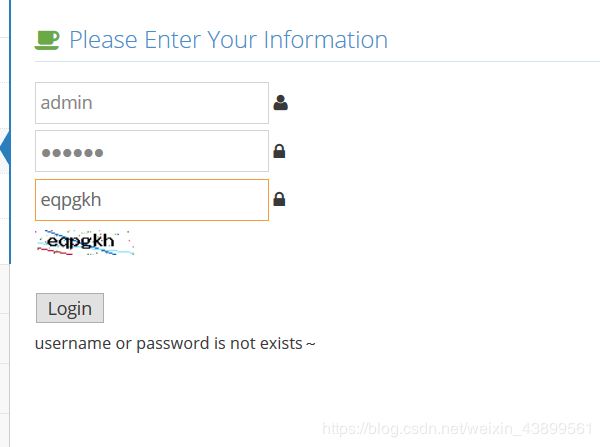

回到pikachu平台进行尝试是否成功

回到pikachu平台进行尝试是否成功

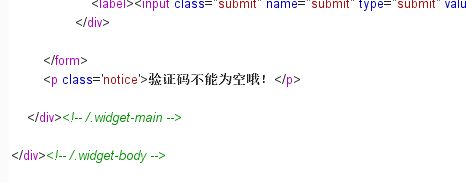

在Repeater模块下,随意输入验证码,通过反馈来确认后台是否有对验证码进行验证

在Repeater模块下,随意输入验证码,通过反馈来确认后台是否有对验证码进行验证