CVE-2020-10713: GRUB2 本地代码执行漏洞通告

360-CERT [三六零CERT](javascript:void(0) 今天

报告编号:B6-2020-073101

报告来源:360CERT

报告作者:360CERT

更新日期:2020-07-31

0x01 漏洞简述

2020年07月31日, 360CERT监测发现 eclypsium 发布了 GRUB2缓冲区溢出漏洞 的风险通告,该漏洞编号为 CVE-2020-10713,漏洞等级:高危。

GRUB2 存在 缓冲区溢出漏洞,本地攻击者 通过 设置特制的grub.cfg配置文件,可以造成 任意代码执行 影响。

对此,360CERT建议广大用户及时将 GRUB2 进行版本升级。与此同时,请做好资产自查以及预防工作,以免遭受黑客攻击。

该漏洞的升级将可能造成原系统无法正常启动,建议联系设备厂商进行升级修复。

0x02 风险等级

360CERT对该漏洞的评定结果如下

| 评定方式 | 等级 |

|---|---|

| 威胁等级 | 高危 |

| 影响面 | 一般 |

0x03 漏洞详情

GRUB2 是目前最主流的 *nix 操作系统的引导程序。它允许用户可以在计算机内同时拥有多个操作系统,并支持计算机启动时实时选择指定的操作系统。同时GRUB可用于选择操作系统分区上的不同内核,也可用于向这些内核传递启动参数。

(注:引导程序优先于操作系统进行执行并初始化,任何引导程序的漏洞,都将直接对计算机造成直接影响而不论操作系统是否存在漏洞)

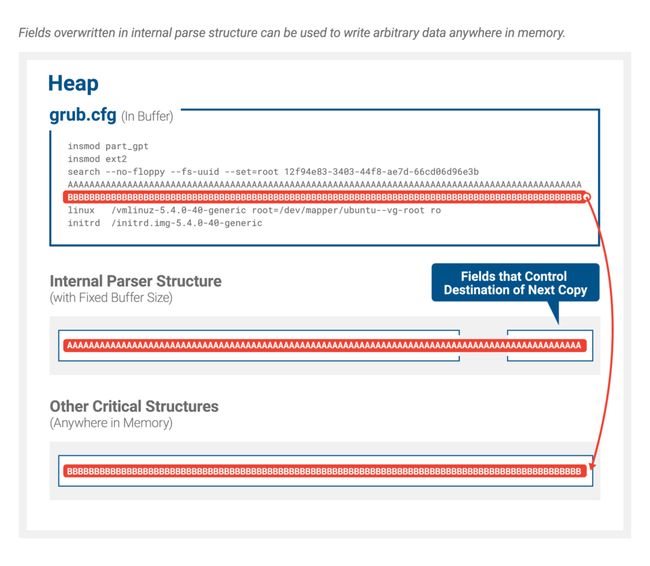

GRUB2 在处理其自身的配置文件 grub.cfg 时存在缓冲区溢出漏洞。本地攻击者通过创建特制的 grub.cfg 文件,在下一次重启后攻击者可以不受限制的控制受影响的设备。

该漏洞的利用需要攻击者已取得操作系统的最高权限。产生的主要意义在于可以提供一种隐蔽且长期驻留的高权限后门(Bootkit)

图片引用自 eclypsium 报告

0x04 影响版本

- grub2:<2.06

0x05 修复建议

通用修补建议:

请升级 grub2 至 2.06。

在使用 GRUB2-UEFI 启动操作系统的用户,由于 UEFI-SecureBoot 的特性,在升级GRUB后可能会造成原系统无法正常启动。

临时修补建议:

- 检查并修复

grub.cfg文件 - 暂时替换引导程序为rEFInd/sysline/systemd-boot/clover

0x06 产品侧解决方案

360安全分析响应平台

360安全大脑的安全分析响应平台通过网络流量检测、多传感器数据融合关联分析手段,对该类漏洞的利用进行实时检测和阻断,请用户联系相关产品区域负责人或(shaoyulong#360.cn)获取对应产品。

0x07 时间线

2020-07-29 eclypsium发布安全通告

2020-07-31 360CERT发布通告

0x08 参考链接

1.There’s a Hole in the Boot - Eclypsium

https://eclypsium.com/2020/07/29/theres-a-hole-in-the-boot/#background

2.ADV200011 | Microsoft Guidance for Addressing Security Feature Bypass in GRUB

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/ADV200011

3.Debian — GRUB2 UEFI SecureBoot vulnerability - ‘BootHole’

https://www.debian.org/security/2020-GRUB-UEFI-SecureBoot/

4.UEFI Revocation List File | Unified Extensible Firmware Interface Forum

https://uefi.org/revocationlistfile

5.Red Hat Customer Portal

https://access.redhat.com/security/cve/cve-2020-10713

6.VMware response to GRUB2 security vulnerability CVE-2020-10713

https://kb.vmware.com/s/article/80181

转载自https://mp.weixin.qq.com/s/zBHtOYxhoeNn0PQxTaHmxg