- iOS安全和逆向系列教程 第1篇: iOS逆向工程概述与学习路线图

自学不成才

iOS安全和逆向系列教程ios学习cocoa

iOS安全和逆向系列教程第1篇:iOS逆向工程概述与学习路线图欢迎各位加入我的iOS逆向工程专栏!在这个系列的第一篇文章中,我将为大家介绍iOS逆向工程的基本概念、应用场景以及完整的学习路线图,帮助大家建立清晰的学习框架。什么是iOS逆向工程?逆向工程(ReverseEngineering)是一种通过分析已有产品(如软件、硬件)来理解其设计、功能和工作原理的过程。在iOS领域,逆向工程特指通过各种

- iOS逆向之Protocol Witness Table的汇编实现原理

╰つ栺尖篴夢ゞ

iOS逆向安全攻防静态派发动态派发协议方法汇编实现

一、什么是ProtocolWitnessTable?我们都知道C函数调用是静态派发,简单来说可以理解为是用汇编命令call$address来实现,这种方式效率最高,但是灵活性不够。OC的方法调用完全是基于动态派发,总是调用objc_msgSend实现,这种方式非常灵活,允许各种Hook黑科技,但是流程最长,效率最低。在Swift中,协议方法的调用,使用协议方法表的方式完成,也就是ProtocolW

- iOS安全和逆向系列教程 第10篇:实战项目:逆向分析流行社交应用

自学不成才

iOS安全和逆向系列教程ioscocoamacos

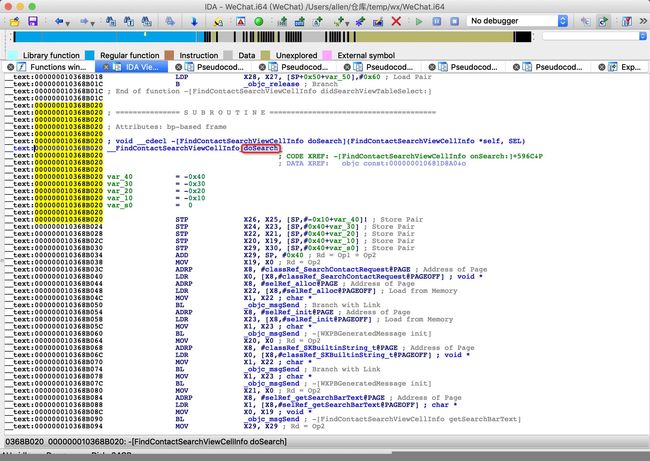

iOS逆向工程专栏第10篇:实战项目:逆向分析流行社交应用作者:自学不成才在前几篇文章中,我们深入探讨了iOS应用的静态分析、动态分析和保护技术。现在,是时候将这些知识付诸实践,通过一个实战项目来展示iOS逆向工程的完整流程。本文将以一个假设的流行社交应用"SocialShare"为例,演示如何分析和修改其核心功能。注意:本文中的"SocialShare"是一个虚构的应用,所有分析和修改过程仅用于

- iOS安全和逆向系列教程 第7篇:iOS应用静态分析实战

自学不成才

iOS安全和逆向系列教程ioscocoamacos

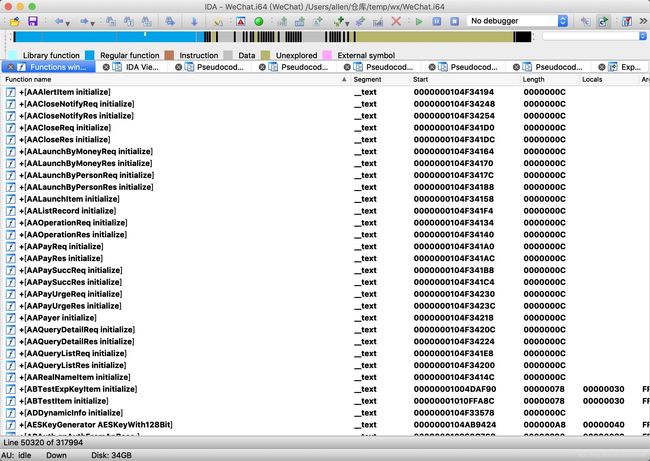

iOS安全和逆向系列教程第7篇:iOS应用静态分析实战作者:自学不成才在上一篇文章中,我们深入探讨了Mach-O文件格式的结构和分析方法。本篇文章将继续我们的iOS逆向工程之旅,重点介绍iOS应用的静态分析技术。静态分析是指在不运行程序的情况下,通过分析应用的二进制文件来理解其功能和行为。这是逆向工程过程中必不可少的一步,能够帮助我们发现应用的核心逻辑、安全机制和潜在漏洞。静态分析的意义与目标在开

- iOS安全和逆向系列教程 第16篇:Frida入门与高级应用

自学不成才

iOS安全和逆向系列教程cocoamacosobjective-c

iOS逆向工程专栏第16篇:Frida入门与高级应用前言欢迎来到iOS逆向工程专栏的第16篇文章!在上一篇中,我们探讨了Cycript这一强大的逆向分析工具。今天,我们将深入学习功能更为强大、更为灵活的动态插桩工具——Frida。Frida作为现代iOS逆向工程中最受欢迎的工具之一,其强大的跨平台能力和灵活的JavaScript引擎使得我们能够轻松地分析和修改iOS应用的运行时行为。无论是逆向分析

- iOS安全和逆向系列教程 第17篇:探讨ARM64架构与Swift逆向分析技术

自学不成才

iOS安全和逆向系列教程ios安全架构

iOS安全和逆向系列教程第17篇:探讨ARM64架构与Swift逆向分析技术前言欢迎来到iOS安全和逆向系列教程的第17篇。在前面的文章中,我们已经学习了iOS逆向工程的基础知识,以及各种分析工具的使用方法。今天,我们将深入探讨ARM64架构以及Swift语言的逆向分析技术,这两者对于现代iOS应用的逆向工程至关重要。随着Apple全面迁移到ARM64架构和Swift语言的广泛应用,掌握这些技术已

- iOS安全和逆向系列教程 第13篇:iOS动态分析基础

自学不成才

iOS安全和逆向系列教程ioscocoamacos

iOS逆向工程专栏第13篇:iOS动态分析基础引言在前面的文章中,我们详细探讨了iOS系统架构、逆向开发环境搭建、Mach-O文件格式分析,以及各种静态分析工具和技术。通过静态分析,我们可以了解应用的结构、类和方法定义,以及基本的控制流程。然而,静态分析也存在明显的局限性:我们无法观察应用的实际运行状态,难以分析加密算法的实现细节,也无法直接查看网络请求的完整内容。这就是为什么我们需要动态分析技术

- iOS逆向工程专栏 第8篇:iOS应用动态分析与Hook技术

自学不成才

iOS逆向工程专栏-揭秘苹果的封闭花园ioscocoamacos

iOS逆向工程专栏第8篇:iOS应用动态分析与Hook技术作者:自学不成才在前两篇文章中,我们深入探讨了Mach-O文件格式和静态分析方法。尽管静态分析能够提供应用结构的全景视图,但仍有许多问题无法仅通过静态分析解决,例如运行时行为、动态加载的代码和复杂的加密逻辑。这就是动态分析发挥作用的地方。本文将详细介绍iOS应用的动态分析技术和Hook方法,帮助您在应用运行时观察和修改其行为。动态分析与静态

- iOS 逆向开发03:函数本质上

differ_iOSER

iOS逆向开发文章汇总目录一、函数的参数和返回值二、函数的局部变量三、状态寄存器一、函数的参数和返回值ARM64下,函数的参数是存放在X0到X7(W0到W7)这8个寄存器里面的。如果超过8个参数,就会入栈,利用内存传递参数。函数的返回值是放在X0(W0)寄存器里面的,如果返回值大于8个字节(指针大小=8字节),就会利用内存传递返回值。因此C语言函数建议不超过8个参数,OC函数建议不超过6个参数(O

- iOS 逆向开发07:OC方法汇编

differ_iOSER

iOS逆向开发文章汇总目录一、查看OC方法汇编二、使用反汇编工具分析汇编三、Block反汇编一、查看OC方法汇编准备如下代码://Person.h@interfacePerson:NSObject@property(nonatomic,copy)NSString*name;@property(nonatomic,assign)NSIntegerage;+(instancetype)person;@

- iOS逆向之腾讯视频广告篇

暴躁键盘侠

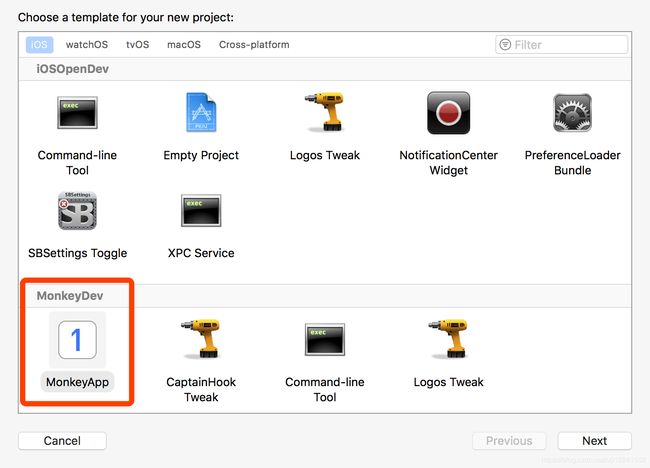

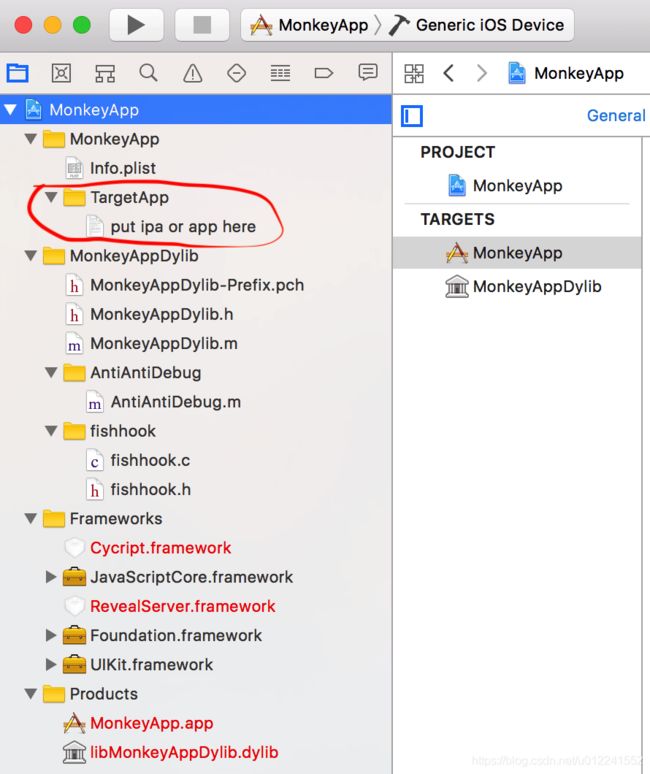

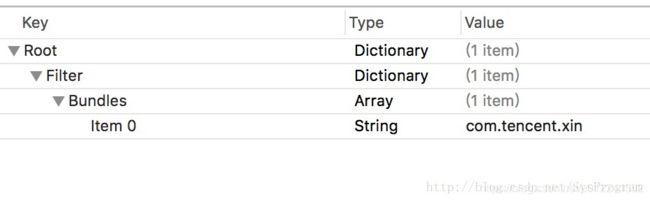

本文章主要是实现在非越狱机上去掉腾讯视频广告的一个功能,仅供学习交流!!!一、获取褪壳app首先我们需要一个去壳的ipa文件,以前在PP助手可以下载。但是后来PP助手不能用了,也没找到其他地方下载,只能自己动手了。下面推荐三种去壳的方式:Clutchdumpdecryptedfrida-ios-dump。过程在此不多做赘述,下面是我的使用心得。Clutch:失败率比较高,对几个小app砸壳成功,对

- ARM汇编基础(iOS逆向)

编程怪才_凌雨画

ARM汇编基础在逆向一个功能的时候,往往需要分析大量的汇编代码,在iOS逆向中,ARM汇编是必须掌握的语言,本文总结了ARM汇编的基础知识,如果你想了解更多,请参考狗神的小黄书《iOS逆向逆向工程》或ARM官方手册.寄存器,内存和栈在ARM汇编里,操作对象是寄存器,内存和栈ARM的栈遵循先进后出,是满递减的,向下增长,也就是开口向下,新的变量被存到栈底的位置;越靠近栈底,内存地址越小一个名为sta

- iOS逆向工程之Hopper中的ARM指令

编程怪才_凌雨画

一、Hopper中的ARM指令ARM处理器就不多说了,ARM处理器因为低功耗等原因,所以大部分移动设备上用的基本上都是ARM架构的处理器。当然作为移动设备的Android手机,iPhone也是用的ARM架构的处理器。如果你想对iOS系统以及你的应用进一步的了解,那么对ARM指令集的了解是必不可少的,ARM指令集应该也算得上是iOS逆向工程的基础了。当你使用Hopper进行反编译时,里边全是ARM的

- iOS逆向之fishHook原理探究

WinJayQ

HOOK原理1、MachO是被谁加载的?DYLD动态加载2、ASLR技术(地址空间布局随机化):MachO文件加载的时候是随机地址3、PIC(位置代码独立)如果MachO内部需要调用系统的库函数时先在_DATA段中建立一个指针,指向外部函数DYLD会动态的进行绑定,将MachO中的DATA段中的指针,指向外部函数(DYLD会告诉MachO要依赖的外部库的位置)_DATA段中建立的指针就是符号(sy

- iOS 逆向开发11:iOS应用签名原理

differ_iOSER

iOS逆向开发文章汇总目录一、代码签名二、双层代码签名三、描述文件一、代码签名代码签名是对可执行文件或脚本进行数字签名。用来确认软件在签名后未被修改或损坏的措施。和数字签名原理一样,只不过签名的数据是代码而已。简单的代码签名在iOS出来之前,以前的主流操作系统(Mac/Windows)软件随便从哪里下载都能运行,系统安全存在隐患,盗版软件,病毒入侵,静默安装等等.那么苹果希望解决这样的问题,要保证

- iOS逆向之Method Swizzle

WinJayQ

题外话:此教程是一篇严肃的学术探讨类文章,仅仅用于学习研究,也请读者不要用于商业或其他非法途径上,笔者一概不负责哟~~准备工作非越狱的iPhone手机用PP助手下载:微信6.6.5(越狱应用)MachOViewyololibclass-dump学习这篇文章之前应该要对runtime有些了解,参考:https://www.jianshu.com/p/927c8384855a参考iOS逆向之代码注入(

- iOS 逆向开发08:RSA加密

differ_iOSER

iOS逆向开发文章汇总目录一、RSA终端操作演示二、RSA代码加解密RSA用途三、密码学四、RSA数学原理五、RSA原理总结一、RSA终端操作演示Mac的终端可以直接使用OpenSSL进行RSA的命令运行。OpenSSL使用RSA由于Mac系统内置OpenSSL(开源加密库),所以我们可以直接在终端上使用命令来玩RSA.OpenSSL中RSA算法常用指令主要有三个:命令含义genrsa生成并输入一

- iOS逆向:函数本质(上)

iOS鑫

本文的主要目的是理解函数栈以及涉及的相关指令在讲函数的本质之前,首先需要讲下以下几个概念栈、SP、FP常识栈栈:是一种具有特殊的访问方式的存储空间(即先进后出LastInOutFirst,LIFO)高地址往低地址存数据(存:高-->低)-栈空间开辟:往低地址开辟(`开辟:高-->低`)复制代码SP和FP寄存器SP寄存器:在任意时刻会保存栈顶的地址FP寄存器(也称为x29寄存器):属于通用寄存器,但

- ios逆向工程-静态分析

RoyalMjz

iOSios开发objective-c

最近在学习IOS逆向工程,查看网络上的资料也不是太多,边学边总结一下。首先学习资料:念茜(大神)的博客:http://nianxi.net《ios应用逆向工程分析与实战》----------------------------------------------------凌乱的分割线------------------------------------------其次讲讲要用到的工具(ios安

- ios逆向工具Class-dump的安装和导出.h文件的教程

小手琴师

ios逆向ios逆向classdumpclass-dump

目录官网文件安装方法运行报错CannotfindoffsetforaddressxxxinstringAtAddress:解决运行报错的版本下载地址:获取app文件class-dump命令用法把信息输出到文件目录官网地址class-dump-3.5.dmg的下载地址官网文件安装方法双击安装dmg文件以后把里面的class-dump文件,复制到/usr/local/bin/目录下,这样才能在终端的命

- iOS 逆向开发09:HASH算法

differ_iOSER

iOS逆向开发文章汇总目录一、HASH概述二、用户密码加密三、数字签名四、总结一、HASH概述Hash,一般翻译做“散列”,也有直接音译为“哈希”的,就是把任意长度的输入通过散列算法变换成固定长度的输出,该输出就是散列值。这种转换是一种压缩映射,也就是,散列值的空间通常远小于输入的空间,不同的输入可能会散列成相同的输出(Hash碰撞),所以不可能从散列值来确定唯一的输入值。简单的说就是一种将任意长

- Bread:一款功能强大的BIOS逆向工程和高级调试工具

FreeBuf_

github

关于BreadBread是一款功能强大的BIOS逆向工程和高级调试工具,该工具也是一个“可注入”的实模式(Real-Mode)x86调试器,可以帮助广大研究人员通过串行线缆从另一台电脑调试任意实模式代码。考虑到目前社区中很多BIOS逆向工程工具都是使用反汇编程序静态完成的,这就导致理解BIOS上下文环境会变得非常的困难,而且也无法得知给定代码中寄存器或内存的值。因此,Bread便应运而生。Brea

- ios逆向之Cycript报错

鸿伟x

解决方法一:

[email protected].成功后把/usr/local/Cellar/

[email protected]/2.0.0-p648_2/lib/libruby.2.0.0.dylib拷贝到Cycript.lib目录下即可解决方法二:/System/Library/Frameworks/Ruby.framework/Versions/2.3/Ruby复制到Cycript.lib目录下重命名

- IOS逆向_密码学:单向散列函数、数字签名、证书

一杯开水

1、单向散列函数;2、数字签名;3、证书;1、单向散列函数;1.1概念:又称单向Hash函数、杂凑函数,就是把任意长的输入消息串变化成固定长的输出串且由输出串难以得到输入串的一种函数。这个输出串称为该消息的散列值。一般用于产生消息摘要,密钥加密等。1.2常见的单向散列函数:image1.3特性:①根据任意长度的消息,计算出固定长度的散列值;②计算速度快,能快速计算出散列值;③消息不同,散列值也不同

- iOS逆向:循环选择指针(下)

iOS鑫

本文主要讲解Switch的汇编代码Switch1、假设switch语句的分支比较少时(例如3,少于4的时候没有意义),没有必要使用次结构,相当于if-else2、各个分支常量的差值较大时,编译器会在效率还是内存进行取舍,这时编译器还是会编译成类似于if-else的结构3、在分支比较多的时候,在编译的时候会生成一个表,不同的case通过跳转表的不同地址,每个地址占四个字节。案例分析首先作为一个开发者

- iOS逆向 代码注入+Hook

Lee坚武

本文涉及内容无风险,但某信有检测BundId机制,建议不要大号登录本文是建立在应用重签名的基础上iOS逆向应用重签名+微信重签名实战1iOS逆向Shell脚本+脚本重签名2工具:yololib+class_dump3密码:8ujj一、初次注入代码注入有两种方案:通过FrameWork和dylib1.脚本重签名照着iOS逆向Shell脚本+脚本重签名1重签名2.FrameWork注入2.1新建Fra

- iOS逆向学习笔记2(CPU中的寄存器)

_从今以后_

1CPU的中的寄存器 CUP除了有控制器、运算器之外,还有寄存器,寄存器的作用就是进行数据的临时存储的,如下图所示:CPU结构图 CPU的运算速度是非常快的,为了性能CPU在内部开辟一小块临时存储区域,并在进行运算时先将数据从内存复制到这一小块临时存储区域中,运算时就在这一小块临时存储区域内进行。我们称这一小块临时存储区域为寄存器。 对于ARM64系统的CPU来说,如果寄存器以x开头则表示这

- iOS开发逆向之应用重签名(上)

iOS鑫

本文主要介绍重签名的几种方式,以及如何对应用进行重签名,应用重签名从之前《iOS逆向应用签名》中可知,签名是指原始数据的Hash值解密。那么重签名,顾名思义,就是指将原始数据的Hash值重新加密。作为一个开发者,有一个学习的氛围跟一个交流圈子特别重要,这是一个我的iOS开发交流群:130595548,不管你是小白还是大牛都欢迎入驻,让我们一起进步,共同发展!(群内会免费提供一些群主收藏的免费学习书

- iOS 逆向 Reveal 分析任意app

后浪普拉斯

接着上一篇(iOS逆向之越狱SSH和SCP),越狱完成之后,可以使用ssh和scp了。我们可以使用Reveal来分析其他人app的UI了。1、电脑上安装Reveal,方法遍地都是。2、手机打开Cydia,安装RevealLoader。iOS9以及以下的使用RevealLoaderiOS10以及以上的使用Reveal2LoaderRevealLoader.pngReveal2Loader.png3、

- iOS 逆向 Reveal 分析任意app

后浪普拉斯

接着上一篇(iOS逆向之越狱SSH和SCP),越狱完成之后,可以使用ssh和scp了。我们可以使用Reveal来分析其他人app的UI了。1、电脑上安装Reveal,方法遍地都是。2、手机打开Cydia,安装RevealLoader。iOS9以及以下的使用RevealLoaderiOS10以及以上的使用Reveal2LoaderRevealLoader.pngReveal2Loader.png3、

- java封装继承多态等

麦田的设计者

javaeclipsejvmcencapsulatopn

最近一段时间看了很多的视频却忘记总结了,现在只能想到什么写什么了,希望能起到一个回忆巩固的作用。

1、final关键字

译为:最终的

&

- F5与集群的区别

bijian1013

weblogic集群F5

http请求配置不是通过集群,而是F5;集群是weblogic容器的,如果是ejb接口是通过集群。

F5同集群的差别,主要还是会话复制的问题,F5一把是分发http请求用的,因为http都是无状态的服务,无需关注会话问题,类似

- LeetCode[Math] - #7 Reverse Integer

Cwind

java题解MathLeetCodeAlgorithm

原题链接:#7 Reverse Integer

要求:

按位反转输入的数字

例1: 输入 x = 123, 返回 321

例2: 输入 x = -123, 返回 -321

难度:简单

分析:

对于一般情况,首先保存输入数字的符号,然后每次取输入的末位(x%10)作为输出的高位(result = result*10 + x%10)即可。但

- BufferedOutputStream

周凡杨

首先说一下这个大批量,是指有上千万的数据量。

例子:

有一张短信历史表,其数据有上千万条数据,要进行数据备份到文本文件,就是执行如下SQL然后将结果集写入到文件中!

select t.msisd

- linux下模拟按键输入和鼠标

被触发

linux

查看/dev/input/eventX是什么类型的事件, cat /proc/bus/input/devices

设备有着自己特殊的按键键码,我需要将一些标准的按键,比如0-9,X-Z等模拟成标准按键,比如KEY_0,KEY-Z等,所以需要用到按键 模拟,具体方法就是操作/dev/input/event1文件,向它写入个input_event结构体就可以模拟按键的输入了。

linux/in

- ContentProvider初体验

肆无忌惮_

ContentProvider

ContentProvider在安卓开发中非常重要。与Activity,Service,BroadcastReceiver并称安卓组件四大天王。

在android中的作用是用来对外共享数据。因为安卓程序的数据库文件存放在data/data/packagename里面,这里面的文件默认都是私有的,别的程序无法访问。

如果QQ游戏想访问手机QQ的帐号信息一键登录,那么就需要使用内容提供者COnte

- 关于Spring MVC项目(maven)中通过fileupload上传文件

843977358

mybatisspring mvc修改头像上传文件upload

Spring MVC 中通过fileupload上传文件,其中项目使用maven管理。

1.上传文件首先需要的是导入相关支持jar包:commons-fileupload.jar,commons-io.jar

因为我是用的maven管理项目,所以要在pom文件中配置(每个人的jar包位置根据实际情况定)

<!-- 文件上传 start by zhangyd-c --&g

- 使用svnkit api,纯java操作svn,实现svn提交,更新等操作

aigo

svnkit

原文:http://blog.csdn.net/hardwin/article/details/7963318

import java.io.File;

import org.apache.log4j.Logger;

import org.tmatesoft.svn.core.SVNCommitInfo;

import org.tmateso

- 对比浏览器,casperjs,httpclient的Header信息

alleni123

爬虫crawlerheader

@Override

protected void doGet(HttpServletRequest req, HttpServletResponse res) throws ServletException, IOException

{

String type=req.getParameter("type");

Enumeration es=re

- java.io操作 DataInputStream和DataOutputStream基本数据流

百合不是茶

java流

1,java中如果不保存整个对象,只保存类中的属性,那么我们可以使用本篇文章中的方法,如果要保存整个对象 先将类实例化 后面的文章将详细写到

2,DataInputStream 是java.io包中一个数据输入流允许应用程序以与机器无关方式从底层输入流中读取基本 Java 数据类型。应用程序可以使用数据输出流写入稍后由数据输入流读取的数据。

- 车辆保险理赔案例

bijian1013

车险

理赔案例:

一货运车,运输公司为车辆购买了机动车商业险和交强险,也买了安全生产责任险,运输一车烟花爆竹,在行驶途中发生爆炸,出现车毁、货损、司机亡、炸死一路人、炸毁一间民宅等惨剧,针对这几种情况,该如何赔付。

赔付建议和方案:

客户所买交强险在这里不起作用,因为交强险的赔付前提是:“机动车发生道路交通意外事故”;

如果是交通意外事故引发的爆炸,则优先适用交强险条款进行赔付,不足的部分由商业

- 学习Spring必学的Java基础知识(5)—注解

bijian1013

javaspring

文章来源:http://www.iteye.com/topic/1123823,整理在我的博客有两个目的:一个是原文确实很不错,通俗易懂,督促自已将博主的这一系列关于Spring文章都学完;另一个原因是为免原文被博主删除,在此记录,方便以后查找阅读。

有必要对

- 【Struts2一】Struts2 Hello World

bit1129

Hello world

Struts2 Hello World应用的基本步骤

创建Struts2的Hello World应用,包括如下几步:

1.配置web.xml

2.创建Action

3.创建struts.xml,配置Action

4.启动web server,通过浏览器访问

配置web.xml

<?xml version="1.0" encoding="

- 【Avro二】Avro RPC框架

bit1129

rpc

1. Avro RPC简介 1.1. RPC

RPC逻辑上分为二层,一是传输层,负责网络通信;二是协议层,将数据按照一定协议格式打包和解包

从序列化方式来看,Apache Thrift 和Google的Protocol Buffers和Avro应该是属于同一个级别的框架,都能跨语言,性能优秀,数据精简,但是Avro的动态模式(不用生成代码,而且性能很好)这个特点让人非常喜欢,比较适合R

- lua set get cookie

ronin47

lua cookie

lua:

local access_token = ngx.var.cookie_SGAccessToken

if access_token then

ngx.header["Set-Cookie"] = "SGAccessToken="..access_token.."; path=/;Max-Age=3000"

end

- java-打印不大于N的质数

bylijinnan

java

public class PrimeNumber {

/**

* 寻找不大于N的质数

*/

public static void main(String[] args) {

int n=100;

PrimeNumber pn=new PrimeNumber();

pn.printPrimeNumber(n);

System.out.print

- Spring源码学习-PropertyPlaceholderHelper

bylijinnan

javaspring

今天在看Spring 3.0.0.RELEASE的源码,发现PropertyPlaceholderHelper的一个bug

当时觉得奇怪,上网一搜,果然是个bug,不过早就有人发现了,且已经修复:

详见:

http://forum.spring.io/forum/spring-projects/container/88107-propertyplaceholderhelper-bug

- [逻辑与拓扑]布尔逻辑与拓扑结构的结合会产生什么?

comsci

拓扑

如果我们已经在一个工作流的节点中嵌入了可以进行逻辑推理的代码,那么成百上千个这样的节点如果组成一个拓扑网络,而这个网络是可以自动遍历的,非线性的拓扑计算模型和节点内部的布尔逻辑处理的结合,会产生什么样的结果呢?

是否可以形成一种新的模糊语言识别和处理模型呢? 大家有兴趣可以试试,用软件搞这些有个好处,就是花钱比较少,就算不成

- ITEYE 都换百度推广了

cuisuqiang

GoogleAdSense百度推广广告外快

以前ITEYE的广告都是谷歌的Google AdSense,现在都换成百度推广了。

为什么个人博客设置里面还是Google AdSense呢?

都知道Google AdSense不好申请,这在ITEYE上也不是讨论了一两天了,强烈建议ITEYE换掉Google AdSense。至少,用一个好申请的吧。

什么时候能从ITEYE上来点外快,哪怕少点

- 新浪微博技术架构分析

dalan_123

新浪微博架构

新浪微博在短短一年时间内从零发展到五千万用户,我们的基层架构也发展了几个版本。第一版就是是非常快的,我们可以非常快的实现我们的模块。我们看一下技术特点,微博这个产品从架构上来分析,它需要解决的是发表和订阅的问题。我们第一版采用的是推的消息模式,假如说我们一个明星用户他有10万个粉丝,那就是说用户发表一条微博的时候,我们把这个微博消息攒成10万份,这样就是很简单了,第一版的架构实际上就是这两行字。第

- 玩转ARP攻击

dcj3sjt126com

r

我写这片文章只是想让你明白深刻理解某一协议的好处。高手免看。如果有人利用这片文章所做的一切事情,盖不负责。 网上关于ARP的资料已经很多了,就不用我都说了。 用某一位高手的话来说,“我们能做的事情很多,唯一受限制的是我们的创造力和想象力”。 ARP也是如此。 以下讨论的机子有 一个要攻击的机子:10.5.4.178 硬件地址:52:54:4C:98

- PHP编码规范

dcj3sjt126com

编码规范

一、文件格式

1. 对于只含有 php 代码的文件,我们将在文件结尾处忽略掉 "?>" 。这是为了防止多余的空格或者其它字符影响到代码。例如:<?php$foo = 'foo';2. 缩进应该能够反映出代码的逻辑结果,尽量使用四个空格,禁止使用制表符TAB,因为这样能够保证有跨客户端编程器软件的灵活性。例

- linux 脱机管理(nohup)

eksliang

linux nohupnohup

脱机管理 nohup

转载请出自出处:http://eksliang.iteye.com/blog/2166699

nohup可以让你在脱机或者注销系统后,还能够让工作继续进行。他的语法如下

nohup [命令与参数] --在终端机前台工作

nohup [命令与参数] & --在终端机后台工作

但是这个命令需要注意的是,nohup并不支持bash的内置命令,所

- BusinessObjects Enterprise Java SDK

greemranqq

javaBOSAPCrystal Reports

最近项目用到oracle_ADF 从SAP/BO 上调用 水晶报表,资料比较少,我做一个简单的分享,给和我一样的新手 提供更多的便利。

首先,我是尝试用JAVA JSP 去访问的。

官方API:http://devlibrary.businessobjects.com/BusinessObjectsxi/en/en/BOE_SDK/boesdk_ja

- 系统负载剧变下的管控策略

iamzhongyong

高并发

假如目前的系统有100台机器,能够支撑每天1亿的点击量(这个就简单比喻一下),然后系统流量剧变了要,我如何应对,系统有那些策略可以处理,这里总结了一下之前的一些做法。

1、水平扩展

这个最容易理解,加机器,这样的话对于系统刚刚开始的伸缩性设计要求比较高,能够非常灵活的添加机器,来应对流量的变化。

2、系统分组

假如系统服务的业务不同,有优先级高的,有优先级低的,那就让不同的业务调用提前分组

- BitTorrent DHT 协议中文翻译

justjavac

bit

前言

做了一个磁力链接和BT种子的搜索引擎 {Magnet & Torrent},因此把 DHT 协议重新看了一遍。

BEP: 5Title: DHT ProtocolVersion: 3dec52cb3ae103ce22358e3894b31cad47a6f22bLast-Modified: Tue Apr 2 16:51:45 2013 -070

- Ubuntu下Java环境的搭建

macroli

java工作ubuntu

配置命令:

$sudo apt-get install ubuntu-restricted-extras

再运行如下命令:

$sudo apt-get install sun-java6-jdk

待安装完毕后选择默认Java.

$sudo update- alternatives --config java

安装过程提示选择,输入“2”即可,然后按回车键确定。

- js字符串转日期(兼容IE所有版本)

qiaolevip

TODateStringIE

/**

* 字符串转时间(yyyy-MM-dd HH:mm:ss)

* result (分钟)

*/

stringToDate : function(fDate){

var fullDate = fDate.split(" ")[0].split("-");

var fullTime = fDate.split("

- 【数据挖掘学习】关联规则算法Apriori的学习与SQL简单实现购物篮分析

superlxw1234

sql数据挖掘关联规则

关联规则挖掘用于寻找给定数据集中项之间的有趣的关联或相关关系。

关联规则揭示了数据项间的未知的依赖关系,根据所挖掘的关联关系,可以从一个数据对象的信息来推断另一个数据对象的信息。

例如购物篮分析。牛奶 ⇒ 面包 [支持度:3%,置信度:40%] 支持度3%:意味3%顾客同时购买牛奶和面包。 置信度40%:意味购买牛奶的顾客40%也购买面包。 规则的支持度和置信度是两个规则兴

- Spring 5.0 的系统需求,期待你的反馈

wiselyman

spring

Spring 5.0将在2016年发布。Spring5.0将支持JDK 9。

Spring 5.0的特性计划还在工作中,请保持关注,所以作者希望从使用者得到关于Spring 5.0系统需求方面的反馈。