GANDCRAB V5.1勒索软件病毒如何删除它 GANDCRAB V5.1勒索病毒尝试恢复文件

最近检测到了臭名昭着的危险GANDCRAB勒索软件病毒的新变种是5.1版本,它的目的是加密受其攻击的计算机上的文件,然后设置小写或大写字母的随机文件扩展名。GandCrab加密病毒已经活跃了很长一段时间,已经发布了大量的新变种,所有这些变种都旨在让受害者进入TOR网页,赎金病毒会勒索他们以支付BitCoin甚至DASH加密货币的赎金。如果您的计算机已被GANDCRAB v5.1勒索软件病毒感染,建议您阅读本文以了解有关它的更多信息,并尝试恢复您的数据。

| 名称 | GANDCRAB 5.1 |

| 类型 | 勒索软件,Cryptovirus |

| 简短的介绍 | 新版GandCrab勒索软件病毒家族。旨在加密您的文件并要求您支付赎金以便检索它们。 |

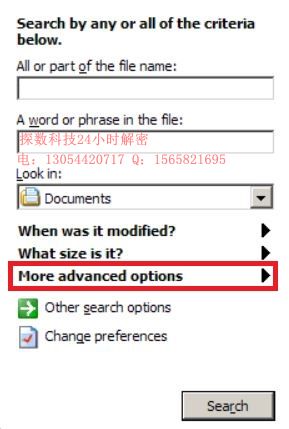

| 症状 | 文件使用大写或小写文件扩展名加密,范围为6到8个随机字母。删除赎金票据,其文件扩展名为其名称,并以“-DECRYPT.txt”结尾。 |

| 分配方法 | 恶意网址,电子邮件附件,可执行文件 |

GANDCRAB v5.1勒索病毒软件 - 感染

为了感染给定的计算机,GANDCRAB勒索软件的5.1版本使用不同类型的方法和感染文件。

可能与GANDCRAB 5.1感染有关的主要感染方法是通过电子邮件:

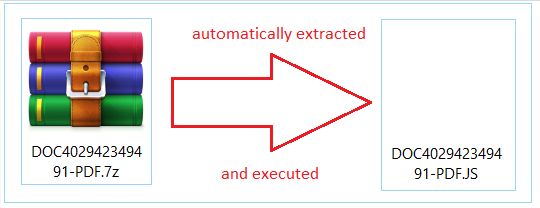

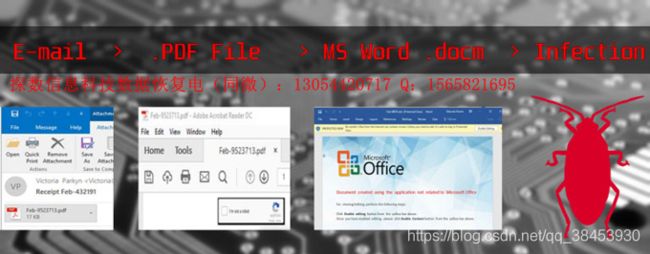

该电子邮件包含一个电子邮件附件,往往是恶意.JS(JavaScript的),一个.DOCX(Microsoft Word)中或.PDF(ADOBE READER) ,导致一个.docx文件的文件。该文件是随机命名的,就像我们之前检测到的与GANDCRAB相关的示例所示:

DOC402942349491-PDF.7Z

DOC402942349491-PDF.docx

DOC402942349491-PDF.js

DOC402942349491-PDF.PDF

Love_You_2019_300232289-txt.ZIP

Love_You_2019_300232289-txt.JS

如果恶意文件来自.JS类型(JavaScript),只需提取并执行它就会导致感染您的计算机,如下所示:

如果恶意文件是文档,则感染将通过嵌入在Microsoft Office或Adobe PDF文档中的恶意宏,并且他们希望您启用内容或启用编辑以查看文档中的内容。单击此“启用编辑”按钮将导致发生以下感染活动:

除了通过电子邮件,GANDCRAB 5.1 ransomare的感染过程可以在线进行。Fortinet的研究人员之前已经检测到GANDCRAB通过冒充来感染用户是以下程序的软件破解:

- 将图像合并为PDF。

- Securitask。

- SysTools PST合并。

GANDCRAB 5.1勒索病毒 - 恶意活动报告

据报道,GANDCRAB 5.1勒索病毒的主要感染文件有以下IOC(妥协的识别者):

→名称:1.exe

大小:

361.50 Kb MD5:E387BD817E9B7F02FA9C2511CC345F12

SHA256:39514226b71aebbe775aa14627c716973282cba201532df3f820a209d87f6df9

SHA1:98b3ec47b64198e3604c738f8c1f4753e0afa8c7

在您的计算机上删除此文件后,它可能会立即以管理员身份触发Windows组件“wmic.exe”,以便删除PC的卷影卷副本。这将阻止您通过Windows恢复服务恢复文件。GANDCRAB 5.1在Windows命令提示符中以管理员身份触发以下命令:

→“C:\ Windows \ system32 \ wbem \ wmic.exe”shadowcopy delete

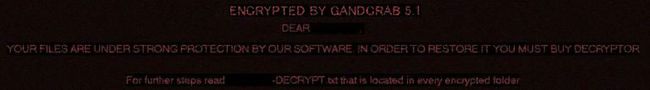

一旦GANDCRAB 5.1删除了备份文件,勒索软件就会开始删除它的赎金票据文件

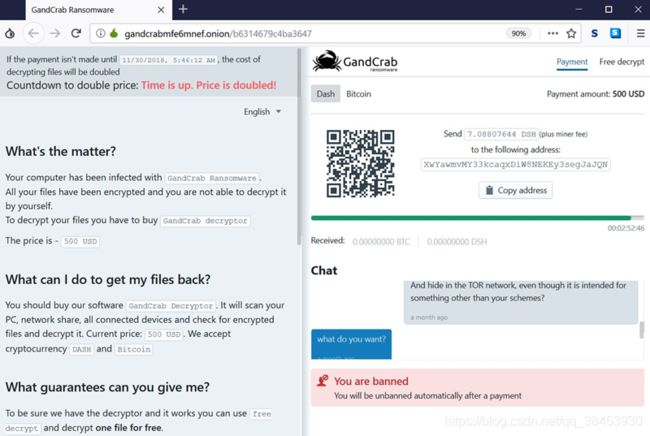

GANDCRAB 5.1特定样本的赎金票据引导受害者访问以下赎金票据网页,该网页只能在说明中列出的TOR浏览器中打开:

当受害者的付款截止日期计时器到期时,GandCrab也可能会显示以下版本的赎金票据,其中显示价格已经翻倍。这基本上意味着病毒可能包含从受感染机器复制文件的木马功能,并在TOR上传它们

除了那些活动, GandCrab V5.1也可能最终使用以下图片更改受感染计算机上的壁纸:

GANDCRAB 5.1勒索病毒 - 加密过程

GANDCRAB 5.1使用的主要加密算法是Salsa20密码。与RSA和AES加密算法不同,Salsa20速度更快,可以在不到一分钟的时间内加密所有文件。与其他GandCrab版本一样,v5.1也使用随机文件扩展名,加密文件后,它很乐意将广告加密到加密文件中。这些文件变得混乱,

如果勒索文件位于以下Windows目录中,则它们会跳过加密文件:

→\ ProgramData \

\ Program Files \

\ Tor Browser \

Ransomware

\ All Users \

\ Local Settings \

GANDCRAB勒索软件的加密过程是以病毒可能创建原始文件副本的方式进行的,然后通过用加扰数据替换文件中的数据块来加密这些副本。网络犯罪分子可能会删除原始文件,因为他们也删除了影子副本,

删除GANDCRAB 5.1勒索病毒并尝试还原文件

在开始考虑删除GANDCRAB 5.1勒索软件之前,我们建议您对文件进行备份,即使它们是加密的,因为如果您尝试重新启用GANDCRAB的这种变体,很可能是您的PC出现故障并导致故障操作系统不可逆转。

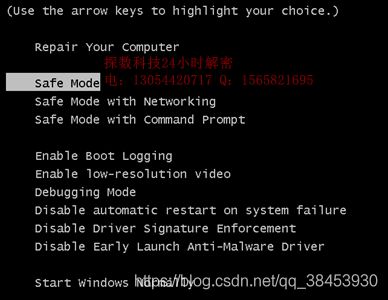

1.以安全模式启动PC以隔离和删除GANDCRAB 5.1文件和对象

手动删除通常需要时间,如果不小心,您可能会损坏您的文件!

对于Windows XP,Vista和7系统:

1.删除所有CD和DVD,然后从“ 开始 ”菜单重新启动PC 。

2.

- 对于具有单个操作系统的PC:在计算机重新启动期间出现第一个引导屏幕后,反复按“ F8 ”。如果Windows徽标出现在屏幕上,则必须再次重复相同的任务。

- 对于具有多个操作系统的PC:箭头键可帮助您选择您希望以安全模式启动的操作系统。按照单个操作系统所述,按“ F8 ”。

3.出现“ 高级启动选项 ”屏幕时,使用箭头键选择所需的安全模式选项。在进行选择时,按“ Enter ”。

4.使用管理员帐户登录计算机,当您的计算机处于安全模式时,屏幕的所有四个角都会出现“ 安全模式 ” 字样。

5.修复PC上恶意软件和PUP创建的注册表项。某些恶意脚本可能会修改计算机上的注册表项以更改不同的设置。这就是建议清理Windows注册表数据库的原因。由于有关如何执行此操作的教程有点长,如果操作不当,可能会损坏您的计算机,您应该参考并遵循修复由恶意病毒软件引起的Windows注册表错误,特别是如果您在该领域缺乏经验

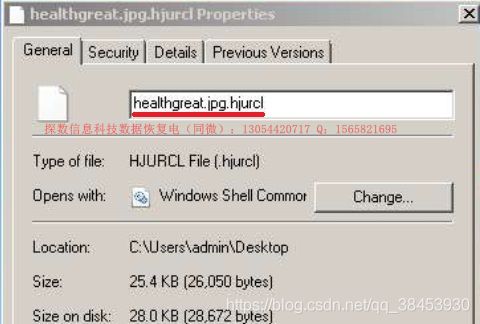

2.在PC上查找由GANDCRAB 5.1创建的文件

在较旧的Windows操作系统中,传统方法应该是有效的方法:

第1步:单击“ 开始菜单”图标(通常在左下角),然后选择“ 搜索”首选项。

第2步:出现搜索窗口后,从搜索助手框中选择“ 更多高级选项 ”。另一种方法是单击“ 所有文件和文件夹”。

第3步:之后,键入要查找的文件的名称,然后单击“搜索”按钮。这可能需要一些时间才能显示结果。如果您找到了恶意文件,可以通过右键单击来复制或打开其位置。现在,您应该能够在Windows上发现任何文件,只要它在您的硬盘驱动器上并且不通过特殊软件隐藏。

3.使用高级杀毒软件工具扫描恶意软件和恶意程序

4.尝试恢复GANDCRAB 5.1加密的文件

勒索软件感染和GANDCRAB 5.1旨在使用加密算法加密您的文件,这可能很难解密。这就是为什么我们建议了几种可以帮助您绕过直接解密并尝试恢复文件的替代方法。请记住,这些方法可能不是100%有效

方法1:使用数据恢复软件扫描驱动器的扇区。

方法2:尝试数据库的解密器。

方法3:使用Shadow Explorer

要在备份设置的情况下恢复数据,在Windows中使用以下软件检查卷影副本(如果勒索软件尚未删除它们)非常重要

方法4:在密码病毒通过网络通过嗅探工具发送解密密钥时查找解密密钥。

解密文件的另一种方法是使用网络嗅探器获取加密密钥,同时在系统上加密文件。网络嗅探器是监视通过网络传输的数据的程序和/或设备,例如其互联网流量和互联网数据包。如果在攻击发生之前设置了嗅探器,则可能会获得有关解密密钥的信息

关注服务号,交流更多解密文件方案和恢复方案:

![]()