后缀.ETH勒索病毒 - 如何删除.ETH - 尝试恢复文件(数据恢复指南)

研究人员检测到一种使用.ETH文件扩展名的新勒索病毒。勒索软件使用.ETH文件扩展名,该文件扩展名也是加密货币以太坊的缩写,表明它可能要求您在以太网中支付以便解密文件。该病毒还使用[email protected] 电子邮件地址与其背后的骗子联系。如果您的计算机系统受到.ETH文件ransowmare的攻击,我们建议您仔细阅读本文。

| 名称 | .ETH文件病毒 |

| 类型 | 勒索软件,Cryptovirus |

| 简短的介绍 | 旨在加密它已妥协的计算机上的文件,以勒索其所有者以支付赎金。 |

| 症状 | 无法打开文件并添加了.ETH文件扩展名。还可能出现勒索信。 |

| 分配方法 | 垃圾邮件,电子邮件附件,可执行文件 |

.ETH勒索病毒 - 分发方法

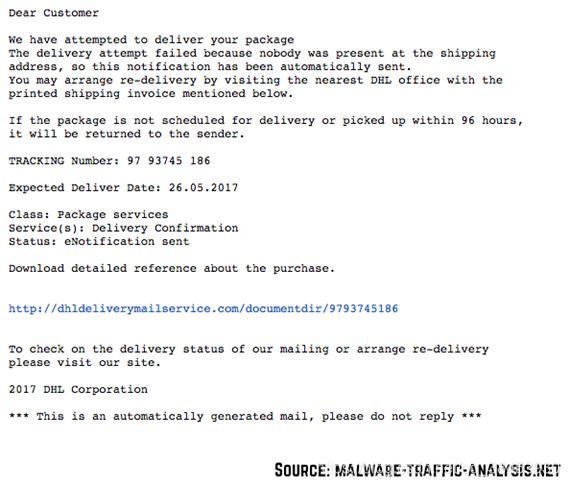

.ETH文件勒索病毒的主要分发方式可能是通过大量垃圾邮件电子邮件活动进行的。这些电子邮件通常设计得非常巧妙,可能包含多种不同类型恶意文件的链接,这些文件可以通过所谓的偷渡式下载自动添加到您的PC并运行:

另一种情况是,传播.ETH文件病毒的恶意电子邮件中包含附加的附件。这些附件最终可能是以下类型的文件;

- .JS

- .DOCX

- 。可执行程序

- .VBS

如果文件是.PDF和.DOCX类型,那么它们可能会被恶意宏感染,这可能会使.ETH文件病毒感染易受攻击的计算机。

除了电子邮件之外,勒索软件还可能被动地攻击您的计算机。一些网络犯罪分子喜欢通过劫持来自他们攻击的网站的流量或创建他们自己的虚假网站并上传恶意文件来感染,使他们看起来像是:

- 补丁。

- Flash Player或其他常用软件的更新。

- 软件或游戏的裂缝。

- 许可证的在线激活器。

- 便携版程序。

- 程序设置。

.ETH文件病毒 - 分析

.ETH文件病毒是一种勒索软件加密你的文件,旨在说服你支付赎金让他们回来是你恢复它们的唯一希望。

.ETH文件勒索软件可能会在感染时丢弃受感染计算机上的文件。该病毒的主要感染文件具有以下信息:

→SHA-256:f6b1831e8f3968b96cac1c046846e3a1f46b9add401e14a2720a872286342951

文件大小:164.5 KB

除主感染文件外,还可以在受害计算机上创建或删除其他支持文件,它们可能位于以下Windows目录中:

- %AppData%

- %Local%

- %Temp%

- %LocalLow%

- %Roaming%

除此之外,勒索软件病毒还可能在受害者的计算机中运行以下Windows命令:

→sc stop VVS

sc stop wscsvc

sc stop WinDefend

sc stop wuauserv

sc stop BITS

sc stop ERSvc

sc stop WerSvc

cmd.exe /C bcdedit /set {default} recoveryenabled No

cmd.exe /C bcdedit /set {default} bootstatuspolicy ignoreallfailures

C:\Windows\System32\cmd.exe” /C vssadmin.exe Delete Shadows /All /Quiet

除此之外,.ENC文件病毒还可以运行脚本,确保在Windows注册表编辑器中自动添加注册表值。这些值可能会在Windows启动时自动运行文件。用于此目的的注册表子密钥被认为如下:

→HKEY_LOCAL_MACHINE \ Software \ Microsoft \ Windows \ CurrentVersion \ Run

HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Run

HKEY_LOCAL_MACHINE \ Software \ Microsoft \ Windows \ CurrentVersion \ RunOnce

HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ RunOnce

除文件外,勒索软件还可能开始在受感染的计算机中插入互斥锁,并执行权限提升。这些可能导致病毒获得管理权限。这些可用于.ETH勒索软件:

- 复制网络信息。

- 从PC获取各种类型的数据。

- 获得读写权限。

- 通过在Windows中使它们合法化来混淆它的恶意文件。

- 删除卷影副本。

- 复制系统信息。

使用系统还原删除ETH

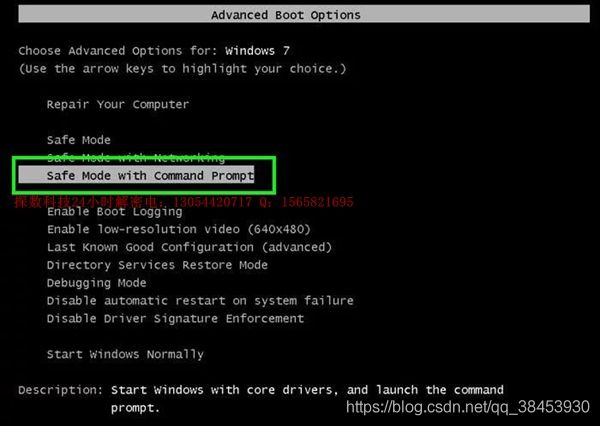

第1步:使用命令提示符将计算机重新启动到安全模式

Windows 7 / Vista / XP

- 单击开始 → 关机 → 重新启动 → 确定。

- 当您的计算机变为活动状态时,请多次按F8键直到看到“ 高级启动选项”窗口。

- 从列表中 选择“ 命令提示符 ”

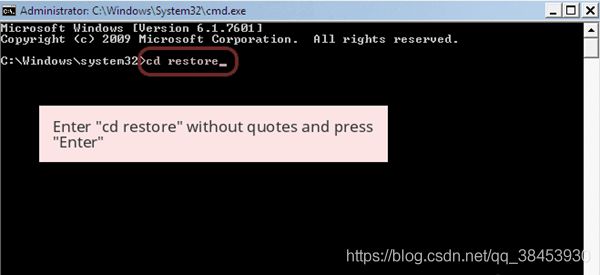

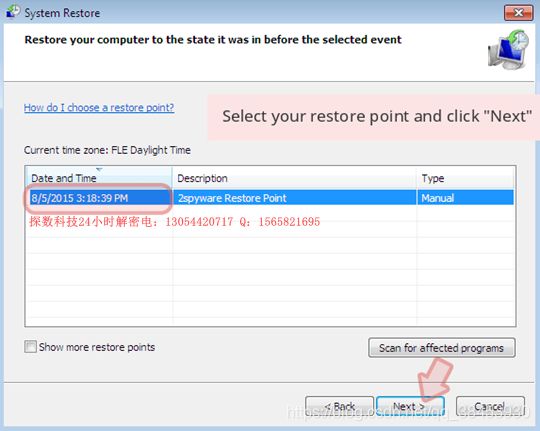

第2步:恢复系统的文件和设置

1.一旦命令提示符窗口中显示出来,进入CD恢复并单击回车。

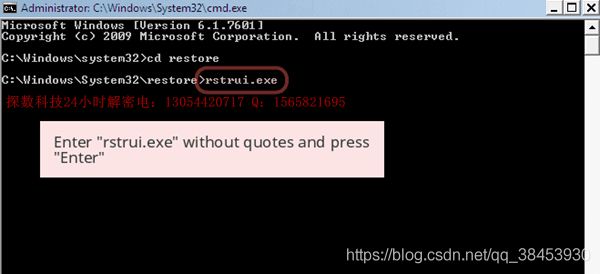

2.现在键入rstrui.exe并再次按Enter键。

3.当出现新窗口时,单击“ 下一步”并选择在ETH渗透之前的还原点。完成后,单击“ 下一步”。

2.现在单击是以启动系统还原。

额外奖励:恢复您的数据

利用D数据恢复程序重新获得对病毒锁定的文件的访问权限

- 按照数据恢复设置的步骤操作,并在您的计算机上安装数据恢复程序;

- 启动它并扫描您的计算机以查找由ETH勒索软件加密的文件;

- 恢复它们。

尝试恢复单独的文件时,Windows早期版本功能可能很有用

Windows早期版本功能仅在勒索软件遭到攻击之前启用了系统还原时才有效。

- 找到您需要还原的加密文件,然后右键单击它;

- 选择“属性”并转到“以前的版本”选项卡;

- 在此处,在“文件夹版本”中检查文件的每个可用副本。您应该选择要恢复的版本,然后单击“恢复”。

在某些情况下,ShadowExplorer可以恢复所有数据

大多数勒索软件都被编程为删除Shadow Volume Copies - 一个阻止用户恢复Windows操作系统存储的自动备份的过程。然而,这个过程有时会失败,像ShadowExplorer这样的工具可以恢复所有丢失的文件。

- 下载Shadow Explorer;

- 按照Shadow Explorer安装向导并在您的计算机上安装此应用程序;

- 启动程序并通过左上角的下拉菜单选择加密数据的磁盘。检查那里有哪些文件夹;

- 右键单击要还原的文件夹,然后选择“导出”。您还可以选择要存储的位置。

关注服务号,交流更多解密文件方案和恢复方案:

![]()