交换机的高级特性

目录

- MUX VLAN

- MUX VLAN工作原理

- MUX VLAN的配置

- 端口隔离

- 端口隔离的工作原理

- 端口隔离的配置

- 端口安全

- 端口安全的应用场景

- 端口安全类型

- 端口安全限制动作

- 端口安全配置

MUX VLAN

MUX VLAN(Multiplex VLAN)提供了一种通过VLAN进行网络资源控制的机制。通过MUX VLAN提供的二层流量隔离的机制可以实现企业内部员工之间互相通信,而企业外来访客之间的互访是隔离的。

例如,在企业网络中,企业员工和企业客户可以访问企业的服务器。对于企业来说,希望企业内部 员工之间可以互相交流,而企业客户之间是隔离的,不能够互相访问。

为了实现所有用户都可访问企业服务器,可通过配置 VLAN 间通信实现。如果企业规模很大,拥 有大量的用户,那么就要为不能互相访问的用户都分配 VLAN,这不但需要耗费大量的 VLAN ID, 还增加了网络管理者的工作量同时也增加了维护量。

通过 MUX VLAN 提供的二层流量隔离的机制可以实现企业内部员工之间互相交流,而企业客户之 间是隔离的。

MUX VLAN工作原理

MUX VLAN 分为 Principal VLAN 和 Subordinate VLAN,Subordinate VLAN 又分为 Separate VLAN 和 Group VLAN,如下图所示:

| MUX VLAN | VLAN 类型 | 所属接口 | 通信权限 |

|---|---|---|---|

| Principal VLAN (主 VLAN) | Principal port | 可以和 MUX VLAN 内的所 有接口进行通信。 | |

| Subordinate VLAN(从VLAN) | Separate VLAN ( 隔 离 型 从 VLAN) | Separate port | 只能和 Principal port 进行通信,和其他类型的接口实现完全隔离。每个 Separate VLAN 必须绑定一个Principal VLAN。 |

| Group VLAN(互 通性从 VLAN) | Group port | 可以和 Principal port 进行通信,在同一组内的接口也可互相通信,但不能和其他组接口或 Separate port 通 信。每个 Group VLAN必须绑定一个Principal VLAN。 |

MUX VLAN的配置

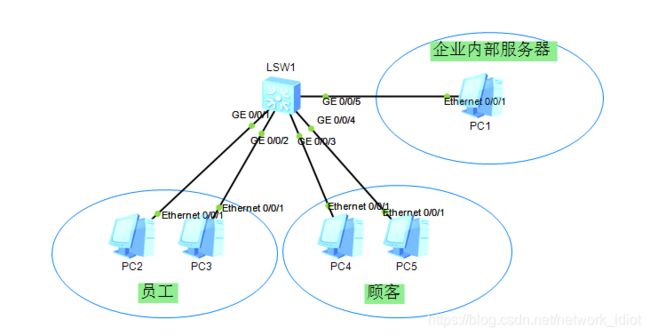

假设一公司内部网络中一部分如下图所示:

该公司希望员工都能访问企业内部服务器,顾客也都能访问企业内部服务器,但是员工和顾客之间不能互通,同时顾客与顾客之间也不能互通。如果是用普通的VLAN划分+VLAN的三层互通也可以做到,但是这样每一个顾客都得划分一个VLAN且三层互通需要三层设备,因此我们可以使用MUX VLAN在二层实现。

通过将企业内部服务器划入主VLAN,员工和顾客划入从VLAN,并且将员工设置为互通型从VLAN,这样员工内部就能互通了,而吧顾客设置为隔离型从VLAN,这样顾客之间就隔离了。

配置命令

LSW1上:

vlan batch 10 20 30

vlan 30

mux-vlan

subordinate separate 20

subordinate group 10

interface GigabitEthernet0/0/1

port link-type access

port default vlan 10

port mux-vlan enable

interface GigabitEthernet0/0/2

port link-type access

port default vlan 10

port mux-vlan enable

interface GigabitEthernet0/0/3

port link-type access

port default vlan 20

port mux-vlan enable

interface GigabitEthernet0/0/4

port link-type access

port default vlan 20

port mux-vlan enable

interface GigabitEthernet0/0/5

port link-type access

port default vlan 30

port mux-vlan enable

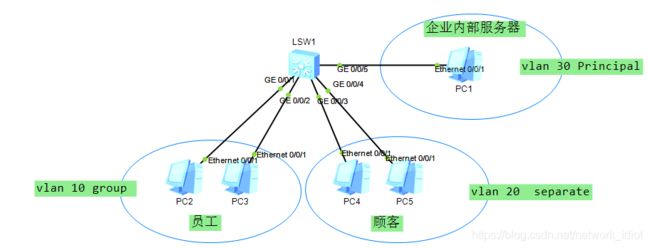

然后配置各个主机IP地址,依次192.168.1.1,.2,.3,.4,.5,配置完后的VLAN划分如下:

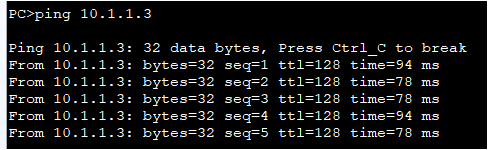

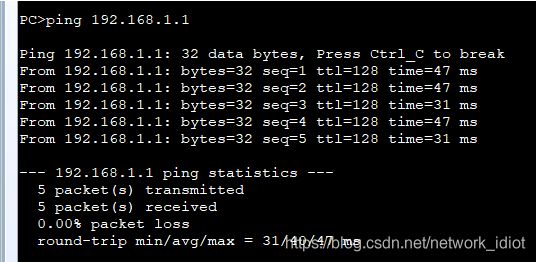

这时候我们在PC2上ping一个PC3看下:

因为配置了互通型从VLAN,因此是可以互通的,这时候我们再测试下PC2 ping PC1:

因为主VLAN能跟所有的从VLAN互通,因此PC2ping pc1也是能通的。

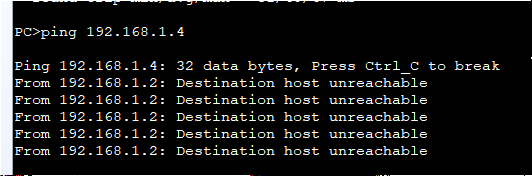

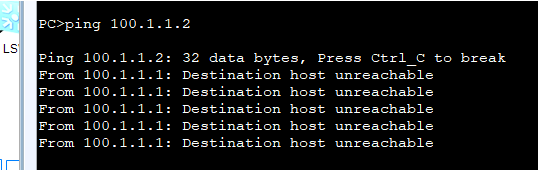

这时候我们来尝试ping下PC4。

由于从VLAN之间无法互通,所以ping PC4是通不了了。那我们再来尝试隔离型VLAN内进行PING 测试,PC4ping PC5:

我们可以看到,隔离型VLAN内的成员互相之间也无法互通。

以上就是MUX VLAN的简单应用。

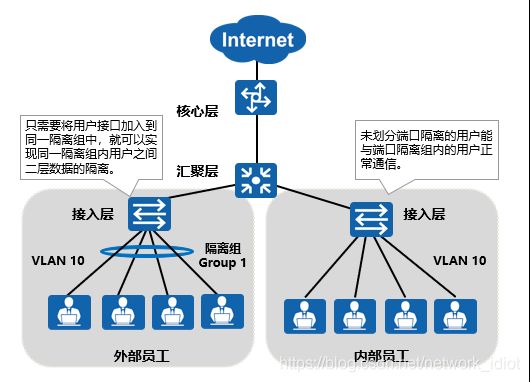

端口隔离

为了实现报文之间的二层隔离,用户可以将不同的端口加入不同的VLAN,但这样会浪费有限的VLAN资源。采用端口隔离功能,可以实现同一VLAN内端口之间的隔离。端口隔离功能为用户提供了更安全、更灵活的组网方案。

端口隔离的工作原理

端口隔离非常类似MUX VLAN中的隔离组,不同的是同一端口隔离组内的用户不能进行二层的通信,但是不同端口隔离组内的用户可以进行正常通行;未划分端口隔离的用户也能与端口隔离组内的用户正常通信。

端口隔离分为二层隔离三层互通和二层三层都隔离两种模式:

1、如果用户希望隔离同一VLAN内的广播报文,但是不同端口下的用户还可以进行三层通信,则可以将隔离模式设置为二层隔离三层互通。

2、如果用户希望同一VLAN不同端口下用户彻底无法通信,则可以将隔离模式配置为二层三层均隔离。

端口隔离的配置

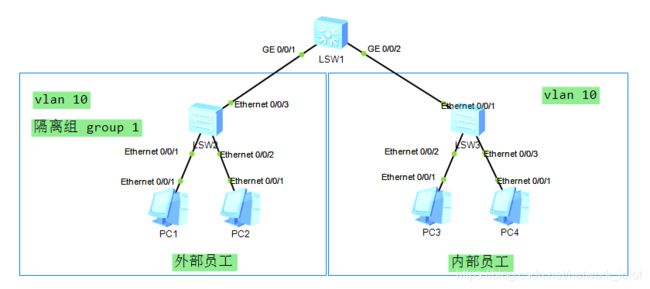

某公司网络部分如上图所示,该公司希望内部员工能跟外部员工互访,但是外部员工之间不能互通。在这种情况下使用普通的VLAN过于浪费VLAN资源,使用MUX VLAN也没有必要,因此我们可以直接将外部员工都配置成隔离组1即可。

LSW2:

vlan batch 10

interface Ethernet0/0/1

port link-type access

port default vlan 10

port-isolate enable group 1

interface Ethernet0/0/2

port link-type access

port default vlan 10

port-isolate enable group 1

interface Ethernet0/0/3

port link-type trunk

port trunk allow-pass vlan 2 to 4094

LSW1:

vlan batch 10

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 2 to 4094

interface GigabitEthernet0/0/2

port link-type trunk

port trunk allow-pass vlan 2 to 4094

LSW3:

vlan batch 10

interface Ethernet0/0/1

port link-type trunk

port trunk allow-pass vlan 2 to 4094

interface Ethernet0/0/2

port link-type access

port default vlan 10

interface Ethernet0/0/3

port link-type access

port default vlan 10

PC1-PC4分别位10.1.1.1-10.1.1.4

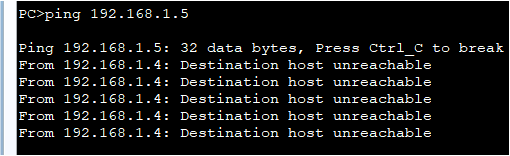

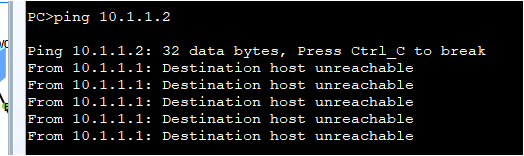

这时候在PC1上ping PC2

由于在同一个隔离组内,因此无法互通。再在PC1上ping PC3

因为PC3不属于任何隔离组,因此能ping通。

然后我们来将PC3和PC4也划入一个隔离组,group2:

interface Ethernet0/0/2

port link-type access

port default vlan 10

port-isolate enable group 2

interface Ethernet0/0/3

port link-type access

port default vlan 10

port-isolate enable group 2

这时候再来测试不同隔离组直接能不能互通,PC1ping PC3:

依旧能互通,说明不同隔离组间也可以互通。

端口安全

在安全性要求较高的网络中,交换机可以开启端口安全功能,禁止非法MAC地址设备接入网络;当学习到的MAC地址数量达到上限后不再学习新的MAC地址,只允许学习到MAC地址的设备通信。

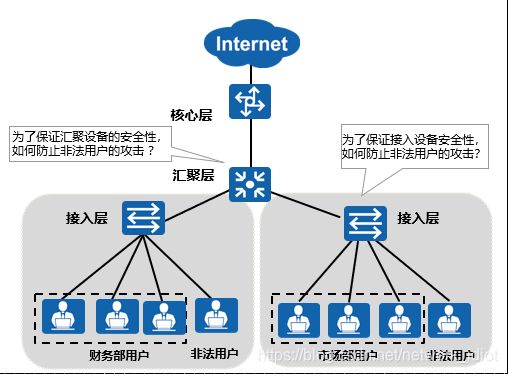

端口安全的应用场景

应用在接入层设备,通过配置端口安全可以防止仿冒用户从其他端口攻击。

应用在汇聚层设备,通过配置端口安全可以控制接入用户的数量。

在接入层中每个端口使能端口安全,将用户的MAC地址与VLAN记录下来,并转为安全MAC地址,接口学习的最大MAC数量达到最大值后不再学习新的MAC地址,只允许安全MAC地址之间互相进行通信。

汇聚层交换机开启端口安全功能,并设置每个接口可学习到的最大MAC地址数,当学习到的MAC地址数达到上限时,其他的MAC地址的数据包将被丢弃。

端口安全类型

| 类型 | 定义 | 特点 |

|---|---|---|

| 安全动态MAC地址 | 使能端口安全而未使能Sticky MAC功能时转换的MAC地址。 | 设备重启后表项会丢失,需要重新学习。缺省情况下不会被老化,只有在配置安全MAC的老化时间后才可以被老化。 |

| 安全静态MAC地址 | 使能端口安全时手工配置的静态MAC地址。 | 不会被老化,手动保存配置后重启设备不会丢失。 |

| Sticky MAC地址 | 使能端口安全后又同时使能Sticky MAC功能后转换得到的MAC地址。 | 不会被老化,手动保存配置后重启设备不会丢失。 |

端口安全(Port Security)通过将接口学习到的动态MAC地址转换为安全MAC地址(包括安全动态MAC、安全静态MAC和Sticky MAC)阻止非法用户通过本接口和交换机通信,从而增强设备的安全性。

注:

接口使能端口安全功能时,接口上之前学习到的动态MAC地址表项将被删除,之后学习到的MAC地址将变为安全动态MAC地址。

接口使能Sticky MAC功能时,接口上的安全动态MAC地址表项将转化为Sticky MAC地址,之后学习到的MAC地址也变为Sticky MAC地址。

接口去使能端口安全功能时,接口上的安全动态MAC地址将被删除,重新学习动态MAC地址。

接口去使能Sticky MAC功能时,接口上的Sticky MAC地址会转换为安全动态MAC地址。

端口安全限制动作

超过安全MAC地址限制数后的动作:

| 动作 | 实现说明 |

|---|---|

| restrict | 丢弃源MAC地址不存在的报文并上报告警。推荐使用restrict动作。 |

| protect | 只丢弃源MAC地址不存在的报文,不上报告警。 |

| shutdown | 接口状态被置为error-down,并上报告警。默认情况下,接口关闭后不会自动恢复,只能由网络管理人员在接口视图下使用restart命令重启接口进行恢复。 |

接口上安全MAC地址数达到限制后,如果收到源MAC地址不存在的报文,端口安全则认为有非法用户攻击,就会根据配置的动作对接口做保护处理。缺省情况下,保护动作是restrict。

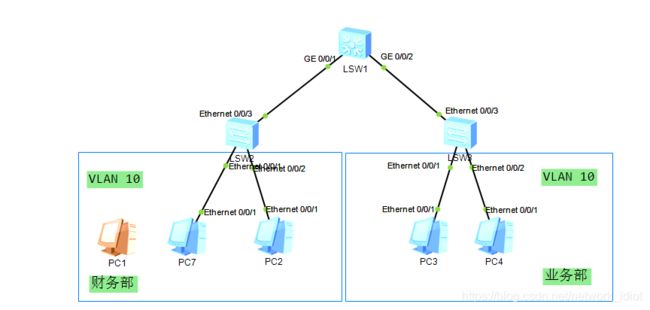

端口安全配置

如上图所示,公司有财务部和业务部,已知每个部门目前只有2台设备上网,这是配置端口安全,给财务部的端口配置stickyMAC地址,给业务部配置动态MAC地址,默认最大接口获取MAC数量都为1不改变,然后配置汇聚层LSW1上2个端口使能端口安全,配置动态获取MAC地址,并配置最大学习MAC地址数为2.不改成2的话LSW1一个端口只能学习到一个MAC地址,这会造成部分用户之间不通的情况。

LSW2:

vlan batch 10 20

interface Ethernet0/0/1

port link-type access

port default vlan 10

port-security enable

port-security mac-address sticky

interface Ethernet0/0/2

port link-type access

port default vlan 10

port-security enable

port-security mac-address sticky

interface Ethernet0/0/3

port link-type trunk

port trunk allow-pass vlan 2 to 4094

LSW1:

vlan batch 10 20

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 2 to 4094

port-security enable

port-security max-mac-num 2

interface GigabitEthernet0/0/2

port link-type trunk

port trunk allow-pass vlan 2 to 4094

port-security enable

port-security max-mac-num 2

LSW3:

vlan batch 10 20

interface Ethernet0/0/1

port link-type access

port default vlan 10

port-security enable

interface Ethernet0/0/2

port link-type access

port default vlan 10

port-security enable

interface Ethernet0/0/3

port link-type trunk

port trunk allow-pass vlan 2 to 4094

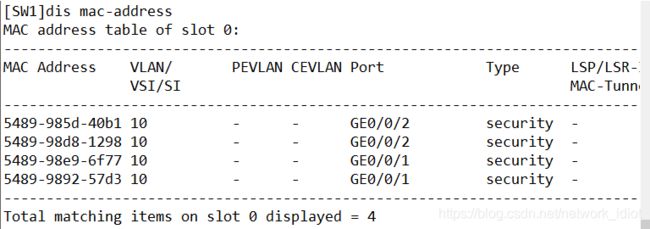

配置完后,查看LSW2上的mac地址表

2个接口学习到的MAC地址都是通过sticky粘性获取的,配置成sticky后重启设备后安全MAC地址不会丢失,而动态MAC地址重启设备后会丢失安全MAC地址。

我们再来看下LSW1,汇聚层设备的MAC地址表:

每个接口修改成最大学习MAC地址数为2后,每个接口都能学习到2个MAC地址,防止出现部分用户之间不通的现象。并且学到的都是动态获取的,如果设备重启会丢失。

LSW3同理

这时候我们新拉如一台设备,修改IP地址与PC1一致,将原先的接PC1的接口接入PC7,然后测试连通性。

发现PC7谁也ping不通,这是因为交换机查看PC7的MAC地址与动态MAC表项中的MAC地址对比,发现不是安全的MAC地址,因此不会处理PC7发送的数据。

这就是端口安全的作用。