BurpSuite-Collaborator插件介绍 附最新burp破解版地址

0x00:前情概述

我们在做渗透测试的过程中发送完payload之后都能及时获得执行的结果吗?

不一定。就比如说我们在留言处插入一条XSS语句“”,我们没有权限登录到后台系统,就不确定这条语句是否被执行了,那我们能说留言处不存在XSS漏洞吗?显然是不行的。

在很多渗透测试场景中,我们发送完payload之后,系统并不会给测试人员返回明确的信息或者返回的信息测试人员没有权限看到。此时我们需要一个外部独立的服务器,可以通过域名 url 进行访问,我们把服务器地址放在payload中一同发送给目标服务器,如果存在漏洞,那么目标服务器就会去访问我们的服务器并留下访问记录,从而有利于我们判断漏洞的存在。这就是Collaborator插件存在的意义。

其实我们有一台有外网地址的服务器就行了,那为什么不买一台××云的vps呢?

0x01:Collaborator介绍

Burp Collaborator是从Burp suite v1.6.15版本添加的新功能,但是直到目前来说依然是付费才能使用的功能,如果你使用的是社区版的Burp suite,将会看到下图显示的内容:

不用怕,穷哈一族是付不起这么高昂的费用的。

最新BurpSuitePro2020.1下载地址:

https://mega.nz/#!sIonzAIJ!XCm-HxZDlZ4NtURtEW4-ixORoaiL1hBljmcHaGhMlXs

(如果你的访问不到的话,后台回复bsp2020.1,激活工具也在里面)

对于Collaborator服务器,不仅可以用burp官方自带的,也可以自行搭建,这里不作为讨论的重点。

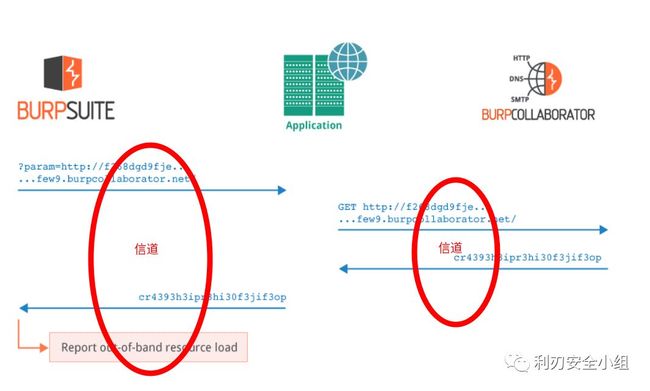

再介绍两个概念:In-band attack与 out-band attack(带内与带外攻击),带内与带外的区别核心在于是否使用多个的通信通道。

在一次攻击当中,只使用一条信道就能完成攻击过程,属于in-band(带内)攻击:

在同一次攻击过程中,使用了不止一条信道,则属于out-band(带外)攻击:

0x02:Collaborator原理

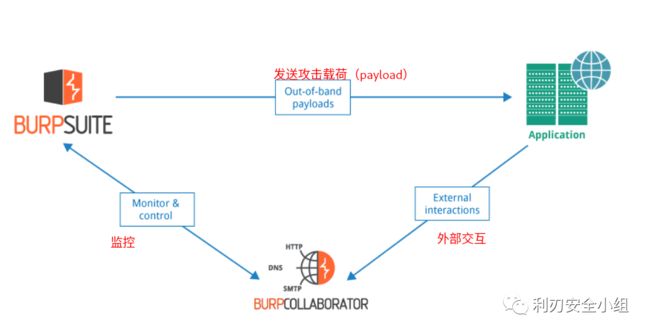

对于 Collaborator 服务器,首先要能捕捉到burp发出payload触发目标与外部系统发生的交互行为,其次目标服务器与Collaborator服务器产生的交互数据能够返回到 burp,也就是返回给测试人员。

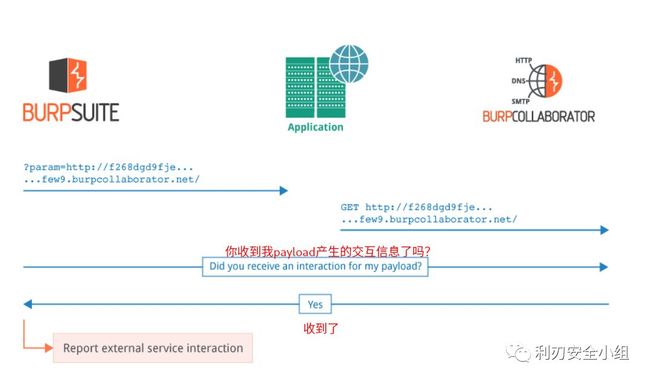

这就是大致的工作原理,其实这中间还有一个burp向Collaborator服务器轮询的一个过程,通过一张更详细的图来了解一下:

上图首先burp发送的param参数中存在漏洞,参数值为包含Collaborator服务器地址的payload,如果在目标系统上被解析或调用后,目标服务器会去访问这个Collaborator服务器为这次攻击产生的二级域名地址。当burp发送payload后,就开始向Collaborator服务器进行询问是否收到payload交互,如果存在交互,Collaborator会将交互信息返回到BurpSuite。

讲完整个工作原理,那么Collaborator 服务器应该具备哪儿些特征呢:

-

Burp Collaborator 服务器通常运行在公网上。

-

它使用自己的专用域名,并且这个服务器已注册为该域名的权威DNS服务器。

-

它提供一个DNS服务,可以响应任何对他的dns请求

-

它提供HTTP/HTTPS 服务,使用一个有效的SSL证书

-

将来可以添加其他的服务,比如smtp和ftp。

0x03:Collaborator 使用

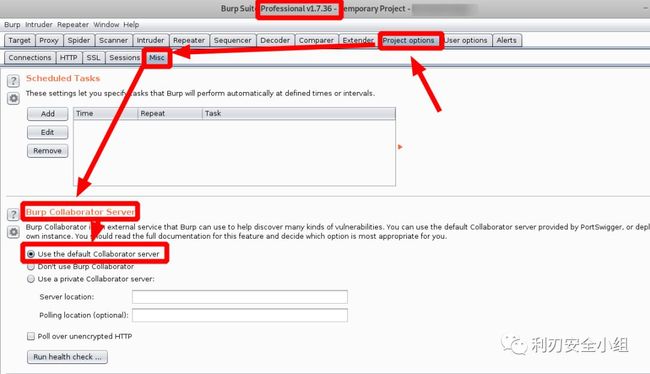

打开burpsuite,在“Project options”--“Misc”--“Burp Collaborator Server”下选择第一个官方默认服务器即可。如下图:

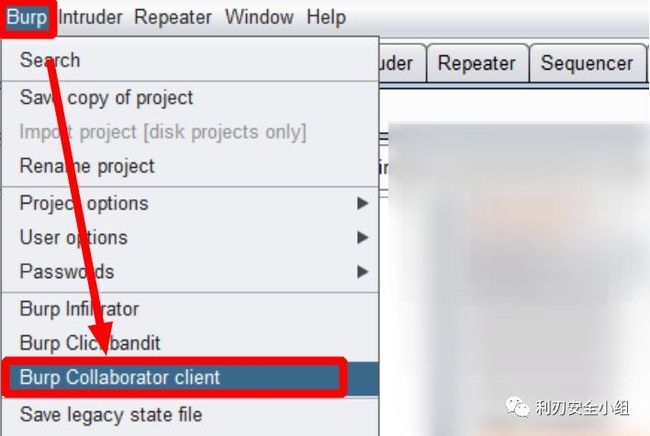

然后通过工具栏的“Burp”下的“Burp Collaborator client”来运行,如图所示:

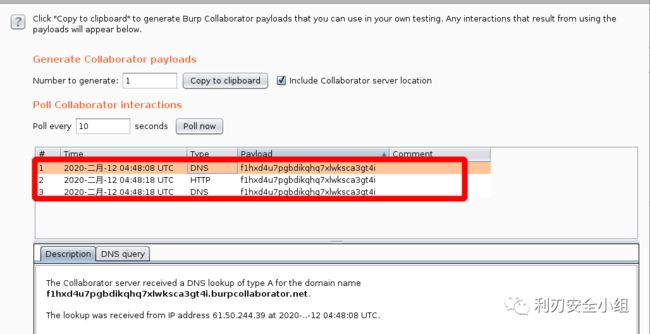

我们通过点击“Copy to clipboard”来复制官网提供的二级域名,通过“Poll every”来设置轮询时间,也可以通过“Poll now”按钮即刻询问,如图所示:

0x04:实测效果

我们通过XSS、XXE和之前讲过的Shiro反序列化漏洞来介绍工具的使用效果。

1、我们开篇讲的那个XSS的例子,可以使用来触发。但是对于XSS漏洞,可以在网上找XSS平台来用更方便一些,自己搭建一个XSS平台的话安全性更高。

我们可以看到有对这个地址的DNS解析请求和HTTP请求。

2、XXE漏洞

我们使用如下代码进行测试:

%test;

]>

使用Collaborator服务器生成的新的二级域名,当存在XXE漏洞时就会请求这个地址,具体的XXE原理可见之前的文章XXE漏洞 你品,你细品。

同样我们看到了新的DNS解析请求和HTTP请求。

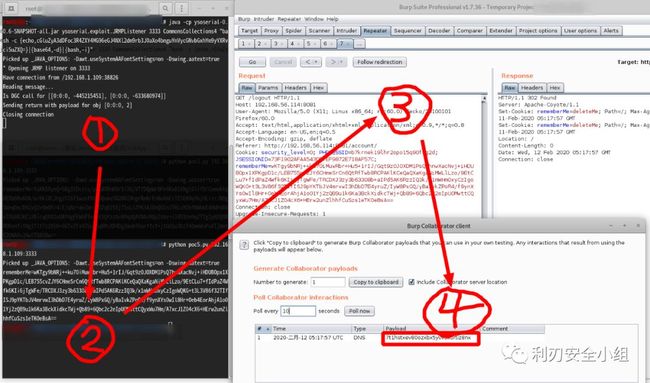

3、Shiro反序列化漏洞会导致命令执行,但是如果执行系统命令很有可能泄露系统信息或者没有回显,我们可以使用“ping 7t1hstxev80ozxbx5yvvokortiz8nx.burpcollaborator.net”来达到验证漏洞的效果。

漏洞的具体利用细节见之前的文章Apache Shiro<=1.2.4反序列RCE漏洞复现及延伸。

0x05:总结

总体来说 Collaborator插件给我们的测试带来了很多的便利。

想获取更多安全技术文章,长按下方图片关注我们:

![]()