- 【Death Note】网吧战神之7天爆肝渗透测试死亡笔记_sqlmap在默认情况下除了使用 char() 函数防止出现单引号

2401_84561374

程序员笔记

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。需要这份系统化的资料的朋友,可以戳这里获取一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!特殊服务端口2181zookeeper服务未授权访问

- 渗透测试的了解

锅盖'awa'

网络安全小白之路安全性测试安全

文章目录概述一、渗透测试分类1.黑盒测试/外部测试2.白盒测试/内部测试3.灰盒测试/组合测试二、渗透测试-目标分类1、主机操作系统渗透2、数据库系统渗透3、应用系统渗透4、网络设备渗透三、渗透测试过程(七个阶段)1.前期交互阶段(Pre-EngagementInteraction)2.情报搜集阶段(InformationGathering)3.威胁建模阶段(ThreatModeling)4.漏洞

- 网络安全测评技术与标准

坚持可信

信息安全web安全网络安全

网络安全测评是评估信息系统、网络和应用程序的安全性,以发现潜在的漏洞和威胁,并确保系统符合安全标准和政策的过程。以下是常见的网络安全测评类型:1.渗透测试(PenetrationTesting)描述:通过模拟真实的攻击,评估系统、网络和应用程序的安全性,识别和修复漏洞。目标:发现系统中的安全漏洞,评估其可能被利用的风险。方法:黑盒测试:测试人员没有系统内部信息,模拟外部攻击者。白盒测试:测试人员拥

- 写出渗透测试信息收集详细流程

卿酌南烛_b805

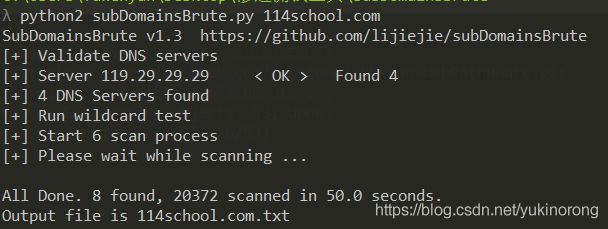

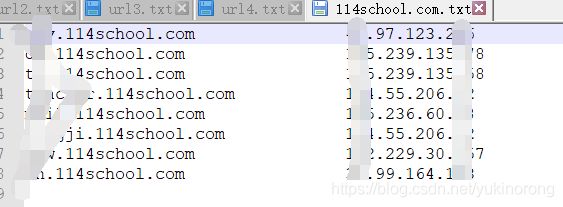

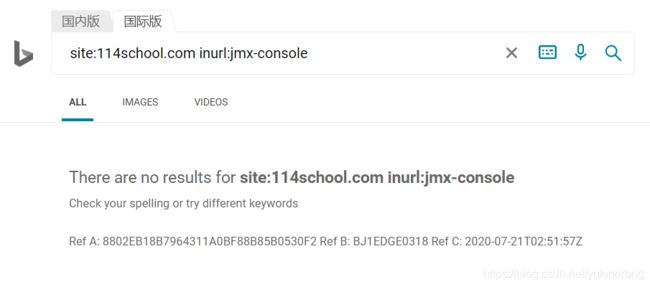

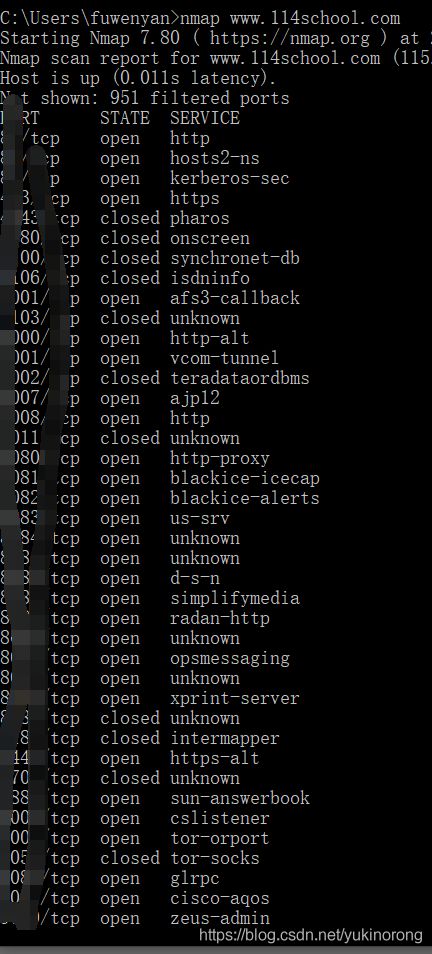

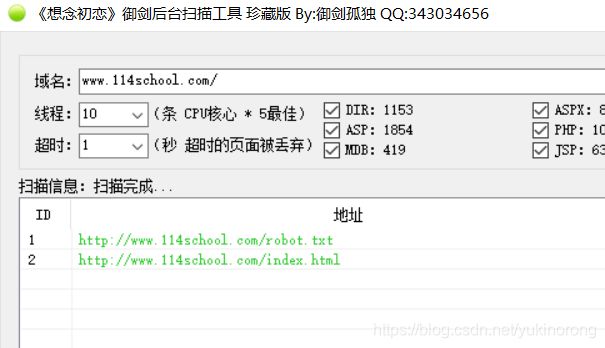

一、扫描域名漏洞:域名漏洞扫描工具有AWVS、APPSCAN、Netspark、WebInspect、Nmap、Nessus、天镜、明鉴、WVSS、RSAS等。二、子域名探测:1、dns域传送漏洞2、搜索引擎查找(通过Google、bing、搜索c段)3、通过ssl证书查询网站:https://myssl.com/ssl.html和https://www.chinassl.net/ssltools

- 网络安全(黑客)自学

白帽子凯哥

web安全安全网络安全服务器网络

一、什么是网络安全网络安全可以基于攻击和防御视角来分类,我们经常听到的“红队”、“渗透测试”等就是研究攻击技术,而“蓝队”、“安全运营”、“安全运维”则研究防御技术。无论网络、Web、移动、桌面、云等哪个领域,都有攻与防两面性,例如Web安全技术,既有Web渗透,也有Web防御技术(WAF)。作为一个合格的网络安全工程师,应该做到攻守兼备,毕竟知己知彼,才能百战百胜。二、怎样规划网络安全如果你是一

- 网络安全(黑客)——自学2024

白帽子黑客-宝哥

web安全安全嵌入式硬件网络单片机

一、什么是网络安全网络安全是一种综合性的概念,涵盖了保护计算机系统、网络基础设施和数据免受未经授权的访问、攻击、损害或盗窃的一系列措施和技术。经常听到的“红队”、“渗透测试”等就是研究攻击技术,而“蓝队”、“安全运营”、“安全运维”则研究防御技术。作为一个合格的网络安全工程师,应该做到攻守兼备,毕竟知己知彼,才能百战百胜。二、网络安全怎么入门安全并非孤立存在,而是建立在其计算机基础之上的应用技术。

- 2024网络安全学习路线 非常详细 推荐学习

白帽黑客-晨哥

web安全学习安全数据库php

关键词:网络安全入门、渗透测试学习、零基础学安全、网络安全学习路线首先咱们聊聊,学习网络安全方向通常会有哪些问题1、打基础时间太长学基础花费很长时间,光语言都有几门,有些人会倒在学习linux系统及命令的路上,更多的人会倒在学习语言上;2、知识点掌握程度不清楚对于网络安全基础内容,很多人不清楚需要学到什么程度,囫囵吞枣,导致在基础上花费太多时间;看到很多小伙伴,买了HTML,PHP,数据库,计算机

- 入门网络安全工程师要学习哪些内容

白帽黑客2659

web安全学习安全网安入门网络安全

大家都知道网络安全行业很火,这个行业因为国家政策趋势正在大力发展,大有可为!但很多人对网络安全工程师还是不了解,不知道网络安全工程师需要学什么?知了堂小编总结出以下要点。网络安全工程师是一个概称,学习的东西很多,具体学什么看自己以后的职业定位。如果你以后想成为安全产品工程师,学的内容侧重点就和渗透测试工程师不一样,如果你想成为安全开发工程师,学的侧重点就和安全运维工程师不一样。网络安全工程师学的东

- python绝技运用python成为顶级pdf_python绝技:运用python成为顶级黑客 中文pdf完整版[42MB]...

weixin_39851261

Python是一门常用的编程语言,它不仅上手容易,而且还拥有丰富的支持库。对经常需要针对自己所处的特定场景编写专用工具的黑客、计算机犯罪调查人员、渗透测试师和安全工程师来说,Python的这些特点可以帮助他们又快又好地完成这一任务,以极少的代码量实现所需的功能。Python绝技:运用Python成为顶级黑客结合具体的场景和真实的案例,详述了Python在渗透测试、电子取证、网络流量分析、无线安全、

- 2024网络安全学习路线 非常详细 推荐学习

白帽黑客-晨哥

web安全学习安全数据库php

关键词:网络安全入门、渗透测试学习、零基础学安全、网络安全学习路线首先咱们聊聊,学习网络安全方向通常会有哪些问题1、打基础时间太长学基础花费很长时间,光语言都有几门,有些人会倒在学习linux系统及命令的路上,更多的人会倒在学习语言上;2、知识点掌握程度不清楚对于网络安全基础内容,很多人不清楚需要学到什么程度,囫囵吞枣,导致在基础上花费太多时间;看到很多小伙伴,买了HTML,PHP,数据库,计算机

- 入门网络安全工程师要学习哪些内容

白帽黑客2659

web安全学习安全网安入门网络安全

大家都知道网络安全行业很火,这个行业因为国家政策趋势正在大力发展,大有可为!但很多人对网络安全工程师还是不了解,不知道网络安全工程师需要学什么?知了堂小编总结出以下要点。网络安全工程师是一个概称,学习的东西很多,具体学什么看自己以后的职业定位。如果你以后想成为安全产品工程师,学的内容侧重点就和渗透测试工程师不一样,如果你想成为安全开发工程师,学的侧重点就和安全运维工程师不一样。网络安全工程师学的东

- 网络安全工程师自主学习计划表(具体到阶段目标)

大模型综述

web安全网络安全系统安全安全学习

前言接下来我将给大家分享一份网络安全工程师自学计划指南,全文将从学习路线、学习规划、学习方法三个方向来讲述零基础小白如何通过自学进阶网络安全工程师,全文篇幅有点长,同学们可以先点个收藏,以免日后错过了。目录前言学习路线学习规划初级1、网络安全理论知识(2天)2、渗透测试基础(1周)3、操作系统基础(1周)4、计算机网络基础(1周)5、数据库基础操作(2天)6、Web渗透(1周)中级、高级7、脚本编

- 网络安全(黑客技术)—2024自学手册

一个迷人的黑客

web安全安全网络学习网络安全信息安全渗透测试

前言什么是网络安全网络安全可以基于攻击和防御视角来分类,我们经常听到的“红队”、“渗透测试”等就是研究攻击技术,而“蓝队”、“安全运营”、“安全运维”则研究防御技术。如何成为一名黑客很多朋友在学习安全方面都会半路转行,因为不知如何去学,在这里,我将这个整份答案分为黑客(网络安全)入门必备、黑客(网络安全)职业指南、黑客(网络安全)学习导航三大章节,涉及价值观、方法论、执行力、行业分类、职位解读、法

- 自学黑客(网络安全)

白袍无涯

web安全网络安全网络安全系统安全运维计算机网络

前言:想自学网络安全(黑客技术)首先你得了解什么是网络安全!什么是黑客!网络安全可以基于攻击和防御视角来分类,我们经常听到的“红队”、“渗透测试”等就是研究攻击技术,而“蓝队”、“安全运营”、“安全运维”则研究防御技术。无论网络、Web、移动、桌面、云等哪个领域,都有攻与防两面性,例如Web安全技术,既有Web渗透,也有Web防御技术(WAF)。作为一个合格的网络安全工程师,应该做到攻守兼备,毕竟

- 网络安全最新网络安全-SSRF漏洞原理、攻击与防御(1),2024年最新网络安全程序员架构之路该如何继续学习

2401_84265972

程序员网络安全学习面试

如何自学黑客&网络安全黑客零基础入门学习路线&规划初级黑客1、网络安全理论知识(2天)①了解行业相关背景,前景,确定发展方向。②学习网络安全相关法律法规。③网络安全运营的概念。④等保简介、等保规定、流程和规范。(非常重要)2、渗透测试基础(一周)①渗透测试的流程、分类、标准②信息收集技术:主动/被动信息搜集、Nmap工具、GoogleHacking③漏洞扫描、漏洞利用、原理,利用方法、工具(MSF

- 网络安全(黑客)自学

白帽子凯哥

web安全安全网络安全服务器网络

一、什么是网络安全网络安全可以基于攻击和防御视角来分类,我们经常听到的“红队”、“渗透测试”等就是研究攻击技术,而“蓝队”、“安全运营”、“安全运维”则研究防御技术。无论网络、Web、移动、桌面、云等哪个领域,都有攻与防两面性,例如Web安全技术,既有Web渗透,也有Web防御技术(WAF)。作为一个合格的网络安全工程师,应该做到攻守兼备,毕竟知己知彼,才能百战百胜。二、怎样规划网络安全如果你是一

- 自学黑客(网络安全)

L世界凌乱了

web安全安全网络安全网络学习

前言:想自学网络安全(黑客技术)首先你得了解什么是网络安全!什么是黑客!网络安全可以基于攻击和防御视角来分类,我们经常听到的“红队”、“渗透测试”等就是研究攻击技术,而“蓝队”、“安全运营”、“安全运维”则研究防御技术。无论网络、Web、移动、桌面、云等哪个领域,都有攻与防两面性,例如Web安全技术,既有Web渗透,也有Web防御技术(WAF)。作为一个合格的网络安全工程师,应该做到攻守兼备,毕竟

- 安全检查怎么做?只有最小化原则!

吉祥同学学安全

背景:什么是安全检查,安全检查就是你的监管部门对你的网络进行安全检查,检查是否符合规定(这里只聊技术性的检查),比如通过攻防演习对你的系统进行检查或者通过渗透测试对你的系统进行检查,而在被检查前作为被检查单位往往要做很多工作,防止在被检查过程中检查处很多问题,而这时有个新的名词叫:迎检,也就是迎接检查的意思,前些年迎检在运营商行业特别的常见,近些年随着国家对网络安全的重视,比如电力、金融、基础设施

- 渗透测试从入门到入狱(一)

yangc随想

信息收集nslookupnslookupsina.com-type=any8.8.8.8nslookup>域名>settype/q=a/mx/ns/any>域名查询域名主机服务器

[email protected]+noall+answermail.163.comany//只看恢复信息dig-x220.181.14.157#反向查询(ptr)d

- Web安全和渗透测试有什么关系?

程序员_大白

web安全安全

做渗透测试的一个环节就是测试web安全,需要明白漏洞产生原理,通过信息收集互联网暴露面,进行漏洞扫描,漏洞利用,必要时进行脚本自编写和手工测试,力求挖出目标存在的漏洞并提出整改建议,当然如果技术再精一些,还要学习内网渗透(工作组和域环境),白盒审计,app,小程序渗透那些了......总之,web安全包含于渗透测试,但不是渗透测试的全部。`黑客&网络安全如何学习今天只要你给我的文章点赞,我私藏的网

- 网络安全(黑客)自学

白帽子凯哥

web安全安全网络安全服务器网络

一、什么是网络安全网络安全可以基于攻击和防御视角来分类,我们经常听到的“红队”、“渗透测试”等就是研究攻击技术,而“蓝队”、“安全运营”、“安全运维”则研究防御技术。无论网络、Web、移动、桌面、云等哪个领域,都有攻与防两面性,例如Web安全技术,既有Web渗透,也有Web防御技术(WAF)。作为一个合格的网络安全工程师,应该做到攻守兼备,毕竟知己知彼,才能百战百胜。二、怎样规划网络安全如果你是一

- 零基础能学网络安全吗?

leah126

程序员渗透测试编程web安全安全网络

当然可以。但网络安全有很多方向,如果你想转行网络安全技术方向,建议先着手学web安全方向。因为,web安全相对于整个网络安全行业来说难度是相对比较低的,学起来更加容易入手。虽然渗透测试工程师、溯源取证、红蓝攻防等等这些岗位看起来很不错,但是技术门槛特别高,对于0基础的人来说学起来会相当吃力。所以,web安全方向对于初学者来说是最好入门选择。那么该如何学习呢?1.买一本《白帽子讲web安全》,先了解

- 零基础转行学网络安全怎么样?能找到什么样的工作?

爱吃小石榴16

web安全安全人工智能运维学习

网络安全对于现代社会来说变得越来越重要,但是很多人对于网络安全的知识却知之甚少。那么,零基础小白可以学网络安全吗?答案是肯定的。零基础转行学习网络安全是完全可行的,但需要明确的是,网络安全是一个既广泛又深入的领域,包含了网络协议、系统安全、应用安全、密码学、渗透测试、漏洞挖掘、安全编程、安全运维等多个方面。。网络安全是一个快速发展的领域,对专业人才的需求不断增长。以下是一些关于零基础转行学习网络安

- 【网络安全面经】渗透面经、安服面经、红队面经、hw面经应有尽有 这一篇真的够了

webfker from 0 to 1

githubgitjava

目录面经牛客奇安信面经(五星推荐)牛客面经(推荐)渗透测试面经(推荐)渗透测试技巧计网面经SQL注入漏洞注入绕过XXE漏洞最强面经Github面经模拟面WEB安全PHP安全网络安全密码学一、青藤二、360三、漏洞盒子四、未知厂商五、长亭-红队六、qax七、天融信八、安恒九、长亭十、国誉网安十一、360-红队十二、天融信十三、长亭-2十四、360-2十五、极盾科技十六、阿里十七、长亭3十八、qax-

- Metasploit技术博客:全面指南

Hello.Reader

渗透测试安全测试安全性测试安全架构web安全安全安全威胁分析

一、概述Metasploit是一款功能强大的渗透测试框架,在网络安全领域中扮演着关键角色。无论你是初学者还是经验丰富的渗透测试专家,Metasploit都提供了一整套工具,用于发现、利用和验证系统中的安全漏洞。本文将详细探讨Metasploit的基础知识、常用模块、实战案例、高级功能、最佳实践以及未来发展趋势,为您提供全面的技术指南。二、什么是Metasploit?Metasploit由Rapid

- 深入了解 Nmap:网络安全扫描工具的强大功能与实战应用

Hello.Reader

安全测试渗透测试web安全安全

1.什么是Nmap?Nmap(NetworkMapper)是一款开源的网络扫描工具,被广泛用于网络发现、管理和安全审计。自1997年由GordonLyon(Fyodor)发布以来,Nmap一直是网络管理员、安全专家、渗透测试人员的重要工具。Nmap支持多种操作系统,包括Windows、Linux、MacOS和其他类Unix系统。Nmap的功能不仅限于端口扫描,还可以执行操作系统检测、服务版本检测、

- 2024网络安全学习路线 非常详细 推荐学习

白帽黑客-晨哥

web安全学习安全数据库php

关键词:网络安全入门、渗透测试学习、零基础学安全、网络安全学习路线首先咱们聊聊,学习网络安全方向通常会有哪些问题1、打基础时间太长学基础花费很长时间,光语言都有几门,有些人会倒在学习linux系统及命令的路上,更多的人会倒在学习语言上;2、知识点掌握程度不清楚对于网络安全基础内容,很多人不清楚需要学到什么程度,囫囵吞枣,导致在基础上花费太多时间;看到很多小伙伴,买了HTML,PHP,数据库,计算机

- 网络安全售前入门05安全服务——渗透测试服务方案

努力工作的网安人

网络安全web安全安全经验分享网络安全

目录1.服务概述2.测试内容2.1网络层安全2.2系统层安全2.3应用层安全3.测试范围4.漏洞分级5.渗透用例6.测试风险6.1风险说明6.2风险规避6.3数据备份7.服务输出1.服务概述渗透性测试是对安全情况最客观、最直接的评估方式,主要是模拟黑客的攻击方法对系统和网络进行非破坏性质的攻击性测试,目的是侵入系统,获取系统控制权并将入侵的过程和细节产生报告给用户,由此证实用户系统所存在的安全威胁

- 小白如何快速入门网络安全里,主要岗位有哪些?

baimao__沧海

web安全安全linuxtcpdump运维java

入门Web安全、安卓安全、二进制安全、工控安全还是智能硬件安全等等,每个不同的领域要掌握的技能也不同。当然入门Web安全相对难度较低,也是很多人的首选。主要还是看自己的兴趣方向吧。本文就以下几个问题来说明网络安全大致学习过程网络安全主要岗位有哪些安全领域技术方向分类渗透测试学习路线小白如何快速入门一、网络安全里的主要的岗位有哪些:渗透测试工程师:主要是模拟黑客对目标业务系统进行攻击,点到为止安全运

- 【渗透测试】利用hook技术破解前端JS加解密 - JS-Forward

Hello_Brian

渗透测试安全Hook技术前端JS加解密渗透测试web安全

前言在做渗透测试项目时,尤其是金融方面,经常会遇到前端JS加解密技术,看着一堆堆密密麻麻的密文,会给人一种无力感。Hook技术则会帮助我们无需获取加解密密钥的前提下,获取明文进行渗透测试环境准备JS-ForwardBurpsuiteFiddler网上公开的加解密逻辑漏洞的靶场源码某大佬搭建的公网测试环境(请礼貌使用):http://39.98.108.20:8085/Hook-JS技术详解正常访问

- PHP,安卓,UI,java,linux视频教程合集

cocos2d-x小菜

javaUIlinuxPHPandroid

╔-----------------------------------╗┆

- zookeeper admin 笔记

braveCS

zookeeper

Required Software

1) JDK>=1.6

2)推荐使用ensemble的ZooKeeper(至少3台),并run on separate machines

3)在Yahoo!,zk配置在特定的RHEL boxes里,2个cpu,2G内存,80G硬盘

数据和日志目录

1)数据目录里的文件是zk节点的持久化备份,包括快照和事务日

- Spring配置多个连接池

easterfly

spring

项目中需要同时连接多个数据库的时候,如何才能在需要用到哪个数据库就连接哪个数据库呢?

Spring中有关于dataSource的配置:

<bean id="dataSource" class="com.mchange.v2.c3p0.ComboPooledDataSource"

&nb

- Mysql

171815164

mysql

例如,你想myuser使用mypassword从任何主机连接到mysql服务器的话。

GRANT ALL PRIVILEGES ON *.* TO 'myuser'@'%'IDENTIFIED BY 'mypassword' WI

TH GRANT OPTION;

如果你想允许用户myuser从ip为192.168.1.6的主机连接到mysql服务器,并使用mypassword作

- CommonDAO(公共/基础DAO)

g21121

DAO

好久没有更新博客了,最近一段时间工作比较忙,所以请见谅,无论你是爱看呢还是爱看呢还是爱看呢,总之或许对你有些帮助。

DAO(Data Access Object)是一个数据访问(顾名思义就是与数据库打交道)接口,DAO一般在业

- 直言有讳

永夜-极光

感悟随笔

1.转载地址:http://blog.csdn.net/jasonblog/article/details/10813313

精华:

“直言有讳”是阿里巴巴提倡的一种观念,而我在此之前并没有很深刻的认识。为什么呢?就好比是读书时候做阅读理解,我喜欢我自己的解读,并不喜欢老师给的意思。在这里也是。我自己坚持的原则是互相尊重,我觉得阿里巴巴很多价值观其实是基本的做人

- 安装CentOS 7 和Win 7后,Win7 引导丢失

随便小屋

centos

一般安装双系统的顺序是先装Win7,然后在安装CentOS,这样CentOS可以引导WIN 7启动。但安装CentOS7后,却找不到Win7 的引导,稍微修改一点东西即可。

一、首先具有root 的权限。

即进入Terminal后输入命令su,然后输入密码即可

二、利用vim编辑器打开/boot/grub2/grub.cfg文件进行修改

v

- Oracle备份与恢复案例

aijuans

oracle

Oracle备份与恢复案例

一. 理解什么是数据库恢复当我们使用一个数据库时,总希望数据库的内容是可靠的、正确的,但由于计算机系统的故障(硬件故障、软件故障、网络故障、进程故障和系统故障)影响数据库系统的操作,影响数据库中数据的正确性,甚至破坏数据库,使数据库中全部或部分数据丢失。因此当发生上述故障后,希望能重构这个完整的数据库,该处理称为数据库恢复。恢复过程大致可以分为复原(Restore)与

- JavaEE开源快速开发平台G4Studio v5.0发布

無為子

我非常高兴地宣布,今天我们最新的JavaEE开源快速开发平台G4Studio_V5.0版本已经正式发布。

访问G4Studio网站

http://www.g4it.org

2013-04-06 发布G4Studio_V5.0版本

功能新增

(1). 新增了调用Oracle存储过程返回游标,并将游标映射为Java List集合对象的标

- Oracle显示根据高考分数模拟录取

百合不是茶

PL/SQL编程oracle例子模拟高考录取学习交流

题目要求:

1,创建student表和result表

2,pl/sql对学生的成绩数据进行处理

3,处理的逻辑是根据每门专业课的最低分线和总分的最低分数线自动的将录取和落选

1,创建student表,和result表

学生信息表;

create table student(

student_id number primary key,--学生id

- 优秀的领导与差劲的领导

bijian1013

领导管理团队

责任

优秀的领导:优秀的领导总是对他所负责的项目担负起责任。如果项目不幸失败了,那么他知道该受责备的人是他自己,并且敢于承认错误。

差劲的领导:差劲的领导觉得这不是他的问题,因此他会想方设法证明是他的团队不行,或是将责任归咎于团队中他不喜欢的那几个成员身上。

努力工作

优秀的领导:团队领导应该是团队成员的榜样。至少,他应该与团队中的其他成员一样努力工作。这仅仅因为他

- js函数在浏览器下的兼容

Bill_chen

jquery浏览器IEDWRext

做前端开发的工程师,少不了要用FF进行测试,纯js函数在不同浏览器下,名称也可能不同。对于IE6和FF,取得下一结点的函数就不尽相同:

IE6:node.nextSibling,对于FF是不能识别的;

FF:node.nextElementSibling,对于IE是不能识别的;

兼容解决方式:var Div = node.nextSibl

- 【JVM四】老年代垃圾回收:吞吐量垃圾收集器(Throughput GC)

bit1129

垃圾回收

吞吐量与用户线程暂停时间

衡量垃圾回收算法优劣的指标有两个:

吞吐量越高,则算法越好

暂停时间越短,则算法越好

首先说明吞吐量和暂停时间的含义。

垃圾回收时,JVM会启动几个特定的GC线程来完成垃圾回收的任务,这些GC线程与应用的用户线程产生竞争关系,共同竞争处理器资源以及CPU的执行时间。GC线程不会对用户带来的任何价值,因此,好的GC应该占

- J2EE监听器和过滤器基础

白糖_

J2EE

Servlet程序由Servlet,Filter和Listener组成,其中监听器用来监听Servlet容器上下文。

监听器通常分三类:基于Servlet上下文的ServletContex监听,基于会话的HttpSession监听和基于请求的ServletRequest监听。

ServletContex监听器

ServletContex又叫application

- 博弈AngularJS讲义(16) - 提供者

boyitech

jsAngularJSapiAngularProvider

Angular框架提供了强大的依赖注入机制,这一切都是有注入器(injector)完成. 注入器会自动实例化服务组件和符合Angular API规则的特殊对象,例如控制器,指令,过滤器动画等。

那注入器怎么知道如何去创建这些特殊的对象呢? Angular提供了5种方式让注入器创建对象,其中最基础的方式就是提供者(provider), 其余四种方式(Value, Fac

- java-写一函数f(a,b),它带有两个字符串参数并返回一串字符,该字符串只包含在两个串中都有的并按照在a中的顺序。

bylijinnan

java

public class CommonSubSequence {

/**

* 题目:写一函数f(a,b),它带有两个字符串参数并返回一串字符,该字符串只包含在两个串中都有的并按照在a中的顺序。

* 写一个版本算法复杂度O(N^2)和一个O(N) 。

*

* O(N^2):对于a中的每个字符,遍历b中的每个字符,如果相同,则拷贝到新字符串中。

* O(

- sqlserver 2000 无法验证产品密钥

Chen.H

sqlwindowsSQL ServerMicrosoft

在 Service Pack 4 (SP 4), 是运行 Microsoft Windows Server 2003、 Microsoft Windows Storage Server 2003 或 Microsoft Windows 2000 服务器上您尝试安装 Microsoft SQL Server 2000 通过卷许可协议 (VLA) 媒体。 这样做, 收到以下错误信息CD KEY的 SQ

- [新概念武器]气象战争

comsci

气象战争的发动者必须是拥有发射深空航天器能力的国家或者组织....

原因如下:

地球上的气候变化和大气层中的云层涡旋场有密切的关系,而维持一个在大气层某个层次

- oracle 中 rollup、cube、grouping 使用详解

daizj

oraclegroupingrollupcube

oracle 中 rollup、cube、grouping 使用详解 -- 使用oracle 样例表演示 转自namesliu

-- 使用oracle 的样列库,演示 rollup, cube, grouping 的用法与使用场景

--- ROLLUP , 为了理解分组的成员数量,我增加了 分组的计数 COUNT(SAL)

- 技术资料汇总分享

Dead_knight

技术资料汇总 分享

本人汇总的技术资料,分享出来,希望对大家有用。

http://pan.baidu.com/s/1jGr56uE

资料主要包含:

Workflow->工作流相关理论、框架(OSWorkflow、JBPM、Activiti、fireflow...)

Security->java安全相关资料(SSL、SSO、SpringSecurity、Shiro、JAAS...)

Ser

- 初一下学期难记忆单词背诵第一课

dcj3sjt126com

englishword

could 能够

minute 分钟

Tuesday 星期二

February 二月

eighteenth 第十八

listen 听

careful 小心的,仔细的

short 短的

heavy 重的

empty 空的

certainly 当然

carry 携带;搬运

tape 磁带

basket 蓝子

bottle 瓶

juice 汁,果汁

head 头;头部

- 截取视图的图片, 然后分享出去

dcj3sjt126com

OSObjective-C

OS 7 has a new method that allows you to draw a view hierarchy into the current graphics context. This can be used to get an UIImage very fast.

I implemented a category method on UIView to get the vi

- MySql重置密码

fanxiaolong

MySql重置密码

方法一:

在my.ini的[mysqld]字段加入:

skip-grant-tables

重启mysql服务,这时的mysql不需要密码即可登录数据库

然后进入mysql

mysql>use mysql;

mysql>更新 user set password=password('新密码') WHERE User='root';

mysq

- Ehcache(03)——Ehcache中储存缓存的方式

234390216

ehcacheMemoryStoreDiskStore存储驱除策略

Ehcache中储存缓存的方式

目录

1 堆内存(MemoryStore)

1.1 指定可用内存

1.2 驱除策略

1.3 元素过期

2 &nbs

- spring mvc中的@propertysource

jackyrong

spring mvc

在spring mvc中,在配置文件中的东西,可以在java代码中通过注解进行读取了:

@PropertySource 在spring 3.1中开始引入

比如有配置文件

config.properties

mongodb.url=1.2.3.4

mongodb.db=hello

则代码中

@PropertySource(&

- 重学单例模式

lanqiu17

单例Singleton模式

最近在重新学习设计模式,感觉对模式理解更加深刻。觉得有必要记下来。

第一个学的就是单例模式,单例模式估计是最好理解的模式了。它的作用就是防止外部创建实例,保证只有一个实例。

单例模式的常用实现方式有两种,就人们熟知的饱汉式与饥汉式,具体就不多说了。这里说下其他的实现方式

静态内部类方式:

package test.pattern.singleton.statics;

publ

- .NET开源核心运行时,且行且珍惜

netcome

java.net开源

背景

2014年11月12日,ASP.NET之父、微软云计算与企业级产品工程部执行副总裁Scott Guthrie,在Connect全球开发者在线会议上宣布,微软将开源全部.NET核心运行时,并将.NET 扩展为可在 Linux 和 Mac OS 平台上运行。.NET核心运行时将基于MIT开源许可协议发布,其中将包括执行.NET代码所需的一切项目——CLR、JIT编译器、垃圾收集器(GC)和核心

- 使用oscahe缓存技术减少与数据库的频繁交互

Everyday都不同

Web高并发oscahe缓存

此前一直不知道缓存的具体实现,只知道是把数据存储在内存中,以便下次直接从内存中读取。对于缓存的使用也没有概念,觉得缓存技术是一个比较”神秘陌生“的领域。但最近要用到缓存技术,发现还是很有必要一探究竟的。

缓存技术使用背景:一般来说,对于web项目,如果我们要什么数据直接jdbc查库好了,但是在遇到高并发的情形下,不可能每一次都是去查数据库,因为这样在高并发的情形下显得不太合理——

- Spring+Mybatis 手动控制事务

toknowme

mybatis

@Override

public boolean testDelete(String jobCode) throws Exception {

boolean flag = false;

&nbs

- 菜鸟级的android程序员面试时候需要掌握的知识点

xp9802

android

熟悉Android开发架构和API调用

掌握APP适应不同型号手机屏幕开发技巧

熟悉Android下的数据存储

熟练Android Debug Bridge Tool

熟练Eclipse/ADT及相关工具

熟悉Android框架原理及Activity生命周期

熟练进行Android UI布局

熟练使用SQLite数据库;

熟悉Android下网络通信机制,S