无线网络渗透概述

前言

其实本来是没打算费功夫写这篇文章的,毕竟自己在这方面的理论知识掌握还有一些漏洞与不足。但是在百度贴吧:“WiFi破解”、“WiFi破解教程”、“WiFi破解教学”等吧找了找相关教学发现除了最后一个吧里还有点干货外,其它吧里都是一些似是而非且不全面的东西,甚至是理论操作混为一谈都分外常见。于是在一个偶然的机会下,鄙人好为人师的劣根性突然发作,就顺势在相关帖子里回复了一篇小白专用的、长篇大论的、从理论到操作的文字。但是度娘很有意思,顺势就把我回复的这楼给抽了,原因未知,申请多日无果。恰巧一位受众把我这篇帖子给copy了一份,这失而复得算是意外之喜吧。也就顺势在CSDN写作一篇博文,算是不枉那位吧友的copy之功吧。

基础知识

802.11常见的几种认证方式:

1、OPN

2、WEP

3、WPA/WPA2-PSK(预共享密钥)

4、WPA/WPA2 802.1X (radius认证)

1、OPN

2、WEP

3、WPA/WPA2-PSK(预共享密钥)

4、WPA/WPA2 802.1X (radius认证)

各种加密方式特点浅析

现在分别来谈谈这几种认证方式的特点。

第一种是开放式,无需密码直接连接;

第二种是一种老旧的、过时的、现已不安全的加密方式,现在这种加密方式理论上是可以被WEP破解类系统百分百跑出密码的,不过现在还用这种加密方式的路由少之又少;

第三种是现在常用的加密方式,这种方式加密后的密文是不可逆向得出明文的,目前较为安全。

第四种加密方式目前未知,暂且不论。

第四种加密方式目前未知,暂且不论。

不可逆算法

举个大神说过的例子:“不可逆”好比多元方程(如2x+3y=f(x,y))当我们知道x和y的具体值(如x=3,y=4)时,我们可以推出函数值f(x,y)=18。但是反过来,当只知道函数值(f(x,y)=2)时,我们无法推出x,y的值,这就是典型的不可逆算法。Cracker可以将制作好的字典中的每一个猜测密码通过相同的加密方式加密为密文后,跟所需破解的密码的密文比对,当比对正确时,即可得到了正确的明文密码。

WPS功能(百度百科)

WPS(Wi-Fi Protected Setup,WiFi保护设置),它是由WiFi联盟组织实施的可选认证项目,它主要致力于简化无线网络设置及无线网络加密等工作。一般情况下,用户在新建一个无线网络时,为了保证无线网络的安全,都会对无线网络名称(SSID)和无线加密方式进行设置,即“隐藏SSID”和设置“无线网络连接密码”。当这些设置完成,客户端需要连入此无线网络时,就必须手动添加网络名称(SSID)及输入冗长的无线加密密码,这对很多用户来说都是一个繁琐的过程。而有了WPS“一键加密”,这个过程就变得异常简单了,我们只需按一下无线路由器上的WPS键,就能轻松快速地完成无线网络连接,并且获得WPA2级加密的无线网络,让客户端用户可以迅速并安心的体验无线生活。

我们用“锁与钥匙”的比喻来形容 WiFi Protected Setup认证产品的配置及安全机制。该标准自动使用注册表为即将加入网络的设备分发证书。用户将新设备加入WLAN 的操作可被看作是将钥匙插入锁的过程(即启动配置过程并输入PIN码或按下PBC按钮)。此时, WiFi Protected Setup启动设备与注册表之间的信息交换进程,并由注册表发放授权设备,加入WLAN 的网络证书(网络名称及安全密钥)。随后,新设备通过网络在不受入侵者干扰的情况下进行安全的数据通信,这就好像是在锁中转动钥匙。信息及网络证书通过扩展认证协议(EAP)在空中进行安全交换,该协议是WPA2 使用的认证协议之一。此时系统将启动信号交换进程,设备完成相互认证,客户端设备即被连入网络。注册表则通过传输网络名(SSID)及WPA2“预共享密钥”(PSK)启动安全机制,由于网络名称及PSK 由系统自动分发,证书交换过程几乎不需用户干预。WLAN安全设置的“锁”就这样被轻松打开了。

Pin码

英文全写为Personal Identification Number,全称WPS Pin,是路由器的识别密码,类似于手机SIM卡的PIN码。它的主要特点如下:

1、Pin码是一串长8位的数字;

2、每个路由器是Pin码都不一样;

3、默认的Pin码在路由器的背面可以查看;

4、进入路由器,也可以在路由器的QSS或WPS功能里查询到;

5、路由器的Pin码是QSS快速连接功能的识别码。在Win7下设置路由器的时候要求Pin码,也是一种识别验证路由器的方式;

6、设置非常复杂的无线密码,每次有设备加入无线网络的时候,输入密码是很麻烦的。这就可以通过输入8位的Pin码,路由器识别后就允许加入网络了,相当于输入了无线密码。

3、默认的Pin码在路由器的背面可以查看;

4、进入路由器,也可以在路由器的QSS或WPS功能里查询到;

5、路由器的Pin码是QSS快速连接功能的识别码。在Win7下设置路由器的时候要求Pin码,也是一种识别验证路由器的方式;

6、设置非常复杂的无线密码,每次有设备加入无线网络的时候,输入密码是很麻烦的。这就可以通过输入8位的Pin码,路由器识别后就允许加入网络了,相当于输入了无线密码。

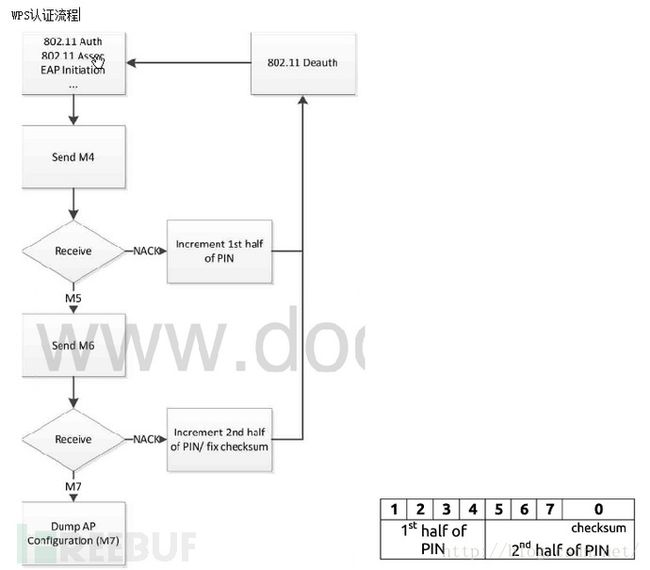

Pin码共有8位,实际上是4+3+1的组合,其第8位数是一个校验和,因此只需计算前7位数。另外前7位中的前四位和后三位分开认证。所以猜解Pin码最多只需要1.1万次尝试,顺利的情况下在3小时左右。WPS认证流程如下图:

QSS(百度百科)

Quick Secure Setup,又称快速安全设置,通过按下无线路由和无线网卡上的QSS按钮,即可自动建立WPA2级别的安全连接,无需在路由器或网卡管理软件的界面上进行繁琐的设置,大大简化无线安全设置的操作。

渗透思路

还是按照上面分的4类认证方式来分开谈。

第一种非加密不用多说;

第二种我不是很清楚,反正破解技术已经纯熟,甚至已经快要随着需求的大幅减少而逐渐消亡了。如确有需要可用搜索引擎自行甄选;

第三第认证方式就我所知有两种渗透方式:

1、PIN(Pin Input Configuration);

2、抓包比对。

下面我将具体来谈。

第一种,PIN(Pin Input Configuration)。就是利用当前大多无线路由默认开启的wps功能的一大漏洞进而达成无需密匙仅有Pin码即可连接的目的。这种方式就是通过不断在11k个Pin码中不断尝试,根据路由给的返回值我们可以判断该码正确与否,通过这种方式我们就可以获取正确的Pin码。然后我们用过特定的QSS连接路由的软件通过QSS功能即可直接与路由建立连接,相当于是绕过了密码,目的达成。

第二种,抓包比对。就是通过将当前路由在线的合法用户强行从路由上给断开(原理未知),然后该用户与路由会通过某些技术(原理未知2)迅速再建立连接,而此过程就需要用到请求数据包,即HandShake(后缀.wpa)包。通过一些大神早就写好的软件(如CDLinux系统下常用的水滴、Win系统下的Cain等)可以抓取这个包,而包中包含该WiFi密码明文加密后的密文。回顾一下上面说的不可逆加密算法的原理,便可轻松获取该WiFi的明文密码,目的达成。

第四种认证方式不很常见,我也没做详细了解,暂且不提。

具体手段/方式

关于具体怎么操作,这个在网上教程还是蛮多的。今天身体有恙,不再赘述。

第四种加密方式目前未知,暂且不论。