这是我第一个成功的arp欺骗实操,比较low,还希望各路大神多多指教。Orz Orz

我是用自己 电脑开启模拟机操作,

系统环境:Linux Kail

win7旗舰版

所需工具:Apach2

ettercap

nmap

dns_spoof

自己制作的网页.html

虚拟机网络链接 模式使用NAT模式

首先我们使用查询命令查询本机ip 子网掩码 网关

Kail 下查询代码 ifconfig

windows 下查询代码 ipconfig

kail(本地主机) ip:inet 192.168.32.129

windows(即目标主机) ip:192.168.32.128

网关:192.168.32.2

这是我给大家的实际操作

大家可能在想,你这就是知道了目标主机的ip地址和网关,你不知道怎么操作????

下面就给大家两种方法

在未知目标主机ip以及网关的情况依旧可以查询到内网下目标主机ip以及网关

第一:使用nmap工具进行扫描同处于同一网段下的所有ip

nmap 扫描 nmap -sP 192.168.32.*

同样可以查询到目标主机ip

第二:利用ettercap工具进行嗅探 PS:我也利用这个工具给大家演示ARP欺骗

给大家演示一遍 首先打开ettercap

ettercap打开 ettercap -G

点击sniff-->Unified sniffing 开启嗅探

进入之后需要选择网卡 网卡选择对比ip的查询

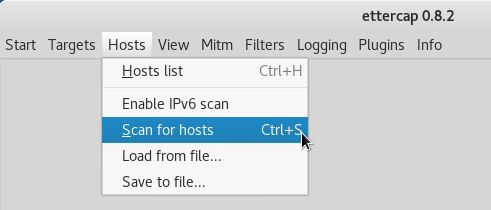

进入后我们选择hosts选项,打开第一个Hosts list查看

同时打开Scan for hosts 进行目标主机嗅探

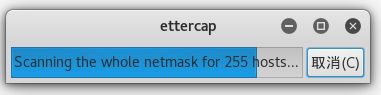

进行目标主机嗅探

完成后就可以看到目标主机的ip地址以及网关了

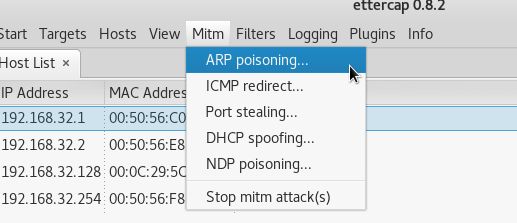

我们把目标主机网关设置为目标一,ip设置为目标二

设置选择远程链接

随后我们设置进行欺骗

双击dns_spoof之后前面出现*号 说明开启成功

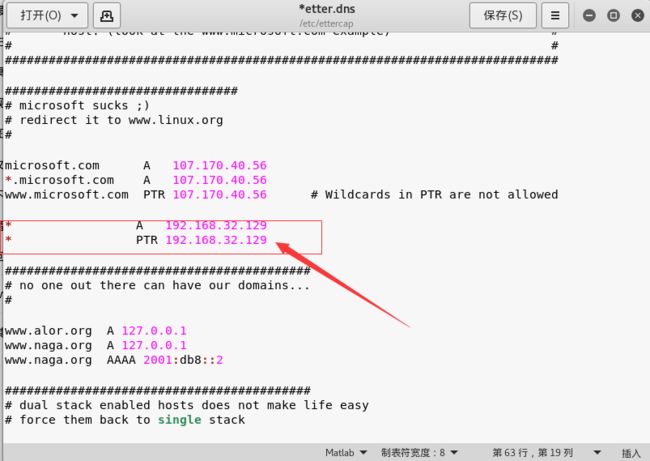

后我们设置一下dns的文件

文件地址 ./etc/ettercap/etter.dns

将目标地址设置为你的本机ip 这样可以让对方访问的所有网页均定向到你本地设置完成的网页

更改完成之后保存Ctrl+S

最后我们打开本地的Apache服务

打开命令 /etc/init.d/apache2 star

再给大家放一部分Apache的相关指令

重启指令 /etc/init.d/apache2 restart

停止指令 /etc/init.d/apache2 stop

之后我们把我们制作好的网页放到Apache服务的终端目录下

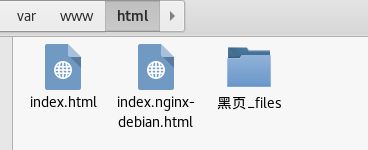

终端目录 ./var/WWW/html

这里我已经做好了一个网页并保存在终端目录下了

此时我们回到windows界面

随便打开一个网页,我们就用百度www.baidu.com做一个演示

到此我们就成功的实现了内网的arp欺骗

喜欢我的文章的可以点下关注哦!!!!!