- Java Web安全与Spring Config对象实战

福建低调

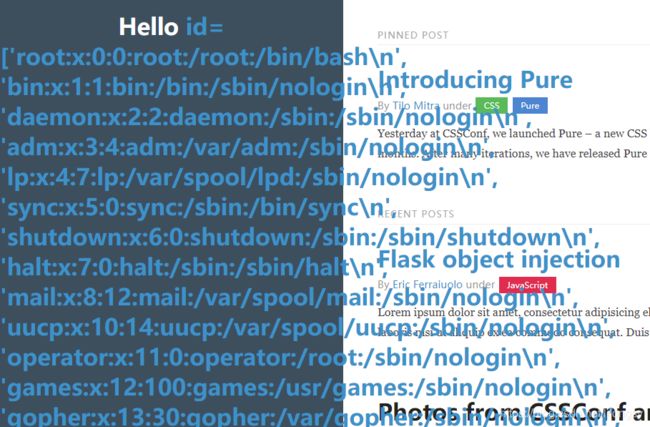

本文还有配套的精品资源,点击获取简介:本课程深入探讨JavaWeb开发中的安全实践,包括认证与授权、输入验证、CSRF和XSS防护以及SQL注入防御等关键安全措施。同时,介绍SpringSecurity框架的应用,以及Config对象在Spring配置管理中的作用,包括依赖注入和外部化配置。课程还包括实战演练,通过设置安全环境和安全漏洞模拟,帮助开发者提升应用的安全性和故障排查能力。1.Web安全

- DevOps安全性的重要性体现在哪?

weixin_54503231

devops运维

DevOps的安全性,也称为DevSecOps,是DevOps领域中的一个重要方面,它强调将安全实践集成到DevOps流程中,以提高代码发布的质量和速度,并降低安全漏洞的风险。DevOps安全性的重要性:提高代码质量和速度:通过将安全实践集成到开发和运营流程的各个方面,可以确保在快速迭代和发布的同时,保持代码的高质量。降低安全漏洞风险:通过持续的安全监测和评估,可以及时发现并修复潜在的安全漏洞,从

- 中科大郑烇、杨坚《计算机网络》课程 第八章笔记

「已注销」

中科大郑烇杨坚《计算机网络》课程网络网络协议

计算机网络第八章第8章网络安全本章目标:网络安全原理:加密,不仅仅用于机密性认证报文完整性密钥分发安全实践:防火墙各个层次的安全性:应用层,传输层,网络层和链路层8.1什么是网络安全?机密性:只有发送方和预订的接收方能否理解传输的报文内容发送方加密报文接收方解密报文认证:发送方和接收方需要确认对方的身份报文完整性:发送方、接受方需要确认报文在传输的过程中或者事后没有被改变访问控制和服务的可用性:服

- 企业安全漏洞一览:七大隐患及其防范措施

知白守黑V

风险评估安全运营安全漏洞web安全网络安全风险评估安全运营安全态势漏洞预警安全意识

网络安全是一场跌宕起伏,永无止境的拉锯战。攻击者的技术和手法不断花样翻新,主打一个“避实就虚”和“出奇制胜”;防御者的策略则强调“求之于势,不责于人”,依靠整体安全态势和风险策略的成熟度和韧性来化解风险。此外,经常被忽视的一点是,基础安全策略和实践同样重要。根据微软2023年数字防御风险报告,良好的基础安全实践可以防御99%的网络攻击。例如,漏洞管理、安全意识培训以及定期的安全评估工作。本文我们将

- DevOps 团队应该了解的 5 个安全威胁

优维科技EasyOps

安全devops网络

DevOps安全性,也称为DevSecOps,是一种将安全实践集成到DevOps流程中的理念。DevOps安全涉及通过发布工程师和安全团队之间持续、灵活的协作来创建“安全即代码”文化。DevSecOps运动与DevOps本身非常相似,专注于在敏捷框架内为复杂的软件开发流程创建新的解决方案。DevOps安全性在于打破孤岛并促进跨团队的开放式协作。它是为了让每个人都对安全负责,最终目标是提高代码发布的

- Spring Boot项目Jar包加密:防止反编译的安全实践

IT·陈寒

SpringBoot框架学习微服务架构设计Java面试技巧springbootjar安全

文章目录1.引言2.背景3.Jar包加密方案3.1使用Java混淆工具3.2使用Jar包加密工具3.2.1示例:使用JCryptor对Jar包进行加密4.加密后的Jar包的运行5.安全性与性能考虑5.1安全性考虑5.2性能考虑6.拓展功能与未来展望6.1数字签名与验签6.2使用加密算法库7.结语SpringBoot项目Jar包加密:防止反编译的安全实践☆*o(≧▽≦)o*☆嗨~我是IT·陈寒✨博客

- 安全合规之漏洞扫描的重要意义

德迅云安全-小潘

安全网络web安全

随着信息技术的飞速发展,企业在日常运营中越来越依赖于网络和数字化系统。然而,随之而来的是网络安全威胁的不断增加,给企业的数据和运营带来了巨大的风险。为了保护企业的资产和数据,企业需要积极采取措施来确保网络的安全性和合规性。其中,漏洞扫描是一项关键的安全实践,可以帮助企业发现和修复系统中的漏洞,满足安全合规要求。一、漏洞扫描的定义和作用漏洞扫描是指基于漏洞数据库,通过扫描等手段对指定的远程或者本地计

- 喜讯!美创和大数据局用户的数据安全实践被“北大”录取

数据库安全

大数据

近日,宁波市镇海区大数据发展管理中心与美创科技联合申报的“数据安全运营中心建设项目”经过多轮专家评审,入选“北京大学数字政府与数字治理案例集”,并收录于《北大公共治理案例库》!“北京大学数字政府与数字治理案例征集活动”由北京大学政府管理学院和北京大学公共治理研究所共同发起,旨在促进数字政府领域的研究和实践,为学术研究、教学和政策分析提供集中的案例资源,支持领域专家、学者和实践者之间的交流与合作。此

- CISSP-D7-运营安全

sinat_34066134

安全网络安全信息安全

CISSP-D1-安全与风险管理CISSP-D2-资产安全CISSP-D3-安全架构与工程CISSP-D4-通讯与网络安全CISSP-D5-身份与访问控制CISSP-D6-安全评估和测试D7:运营安全一、运营安全概述:D7-1~3二、操作安全实践:D7-4~6三、灾难备份与恢复:D7-7~9D7-1-安全事件调查和取证1、计算机犯罪行为犯罪中的动机、机会和方式(motive、opportunity

- 2023年国家基地“楚慧杯”网络空间安全实践能力竞赛 Wp 一点WP

Fab1an

CTF笔记安全

MISC参考文章:天权信安“”2023年国家基地“楚慧杯”网络安全实践能力竞赛初赛WriteUpez-zip使用脚本解套娃压缩包importioimportzipfilewithopen("4096.zip","rb")asf:data=f.read()info="666"whileTrue:withzipfile.ZipFile(io.BytesIO(data),"r")aszf:all_fil

- 基线检查和基线含义

什么都好奇

网络tcp/ip服务器

一、什么是基线基线指操作系统、数据库及中间件的安全实践及合规检查的配置红线,包括弱口令、账号权限、身份鉴别、密码策略、访问控制、安全审计和入侵防范等安全配置检查。二、安全基线与配置核查安全基线:是保持信息系统安全的机密性、完整性、可用性的最小安全控制,是系统的最小安全保证,最基本的安全要求。配置核查:是业务系统及所属设备在特定时期内,根据自身需求、部署环境和承载业务要求应满足的基本安全配置要求合集

- DevSecOps 工具:初学者指南

网络研究院

网络研究院应用程序测试软件安全开发

DevSecOps是开发、安全和运营的融合,标志着软件开发的范式转变,在整个软件开发生命周期(SDLC)中无缝集成安全性。这种方法标志着不再将安全视为开发过程中的一个阶段。除了DevSecOps的核心原则和最佳实践之外,特定工具也是实施和强化安全实践的关键推动者。随着组织采用DevSecOps策略,支持这些计划的工具的种类和数量自然也随之激增。这篇博文深入研究了DevSecOps工具的几个不同类别

- JSON安全性

未来bbaa

json

确保JSON处理的安全性是现代Web开发中重要的一环。以下是一些关键的安全实践,用于防止JSON注入攻击以及确保数据在传输过程中的安全性:1.**验证和清洗输入:**-在将任何数据写入数据库之前,请确保验证用户输入。对于期望的JSON结构,验证字段类型和数据格式。-使用库函数对输入数据进行清洗,以避免跨站脚本攻击(XSS)和SQL注入等攻击。2.**使用安全的反序列化方法:**-避免使用不安全的编

- SSL证书申请与部署指南

JoySSL230907

ssl网络协议网络httpshttp

随着网络安全的日益重要,使用SSL证书来保护网站和用户数据已经成为一项基本的安全实践。本文将为您提供一份清晰的SSL证书申请与部署指南,确保您的网站在传输敏感信息时能够提供安全的加密保护。第一部分:SSL证书申请步骤一:选择SSL证书类型1.单域名证书:适用于单个域名。2.多域名证书:支持多个域名,常用于多个子域名或不同域名的保护。3.通配符证书:适用于主域名及其所有子域名。步骤二:选择SSL证书

- 喜讯!云起无垠斩获“东升杯”国际创业大赛“优秀奖”

云起无垠

荣誉成就人工智能创业创新

2023年第十一届“东升杯”国际创业大赛完美落下帷幕,本次大赛历经五个月的时间,在经历了50余场的激烈争夺后,最终在全球范围内评选出了Top60获奖项目。其中,新一代AI赋能软件供应链安全实践者——云起无垠凭借其优秀的科技创新实力和独特的业务理念,在众多参赛企业中脱颖而出,获得了本次大赛的优秀奖荣誉。“东升杯”国际创业大赛是由北京市人力资源和社会保障局、北京市科学技术委员会、中关村科技园区管理委员

- JWT 单点登录探析:原理、用途与安全实践

沉梦听雨.

系统设计安全jwt

JWT单点登录探析:原理、用途与安全实践什么是JWT?JWT(JSONWebToken)是目前最流行的跨域认证解决方案,是一种基于Token的认证授权机制。从JWT的全称可以看出,JWT本身也是Token,一种规范化之后的JSON结构的Token。通过数字签名的方式,以JSON对象为载体,在不同的服务终端之间安全的传输信息。JWT自身包含了身份验证所需要的所有信息,因此,我们的服务器不需要存储Se

- 交通安全在整治 平安出行在贵州系列报道之六十五

不死冥王

“交通助我前行安全护我成长”贵州省首个省级青少年交通安全实践基地正式启动开营为进一步推进全省交通安全文化阵地建设,努力营造安全、有序、畅通、和谐的道路交通环境,不断提升新时代青少年交通安全自我保护能力,2019年5月16日,由团省委、省公安厅交通管理局联合共建的贵州省青少年交通安全实践基地在贵阳市花溪区全国青少年贵州活动营地正式启动开营。这也是目前建成投入使用的贵州省首个中小学生道路交通安全实践基

- 什么是Web 应用程序渗透测试?

蹦极的考拉

web安全安全网络安全web渗透测试渗透工程师

Web应用程序渗透测试,也称为Web渗透测试或简称Web应用程序渗透测试,是一种涉及评估Web应用程序和网站安全性的网络安全实践。这是一种主动识别恶意攻击者可能利用的漏洞和弱点的方法。–Web应用程序安全评估Web渗透测试的目标是模拟对Web应用程序的真实攻击,以便在黑客利用安全漏洞之前发现它们。通过进行渗透测试,组织可以评估其安全措施的有效性,发现潜在的漏洞,并实施适当的安全措施来保护其Web应

- 2023年国家基地“楚慧杯”网络空间安全实践能力竞赛 Web方向 题解wp

Jay 17

CTF赛事PHPSQL注入反序列化Web安全CTF安全

前言:三小时的比赛,和强网同时结束还要当场交wp,汗流浃背,烧起来了啊啊啊啊~eaaeval目录扫出备份文件源码如下a='admin';$this->b='admin';}publicfunction__destruct(){if(!preg_match("/flag|system|php|cat|tac|shell|sort/i",$this->a)&&!preg_match("/flag|sy

- sql联合注入--Head传参

等黄昏等你来

网安网络安全sqlmysql

未知攻,何知守。进行网络安全实践操作时,必须遵守网络安全法。网络安全法全文(必看)https://zhuanlan.zhihu.com/p/27336286为什么要学习网络安全:网络安全已经成为各国关注的焦点,不仅关系到机构和个人用户的信息资源和资产风险,也关系到国家安全和社会稳定。进入21世纪,随着信息化建设和IT技术的快速发展,各种网络技术的应用更加广泛深入,同时出现很多网络安全问题,致使网络

- Gartner发布2024年及以后中国网络安全的七大主要趋势

galaxylove

web安全安全

网络安全实践方式、组织结构、技术本地化和法规是塑造和放大中国网络安全趋势的因素。我们重点介绍将影响中国首席信息官及其安全团队的战略和投资的七个关键趋势。以业务为中心的安全投资、暴露面管理、零信任、平台整合、身份优先、网络弹性、网络判断机会对改善网络安全流程、技能和技术的投资仍然是中国首席信息官和其他安全领导者的重点关注点。强调对这项投资的衡量,并将其价值融入为业务领导者设计的叙述中,可以显着提高这

- 深入解析 JWT(JSON Web Tokens):原理、应用场景与安全实践

gulugulu1103

网络json前端安全

什么是JWT?JWT(JSONWebTokens)是一种开放标准(RFC7519),用于在各方之间安全地传输信息作为JSON对象。由于其小巧和自包含的特性,它在Web应用程序和服务之间尤其流行用于身份验证和信息交换。JWT的主要优点和特性包括:自包含(Self-contained):JWT本身包含了所有必要的信息。一个JWT通常包含用户身份验证信息、token的发行者、过期时间等。紧凑(Compa

- BSIMM学习

枕水眠山

BSIMM全称是BuildingSecurityInMaturityModel,意即软件构建安全成熟度模型。这是一个开源模型,汇总提炼了业界众多公司开展的安全实践活动,取之于民用之于民,大家可免费使用这个模型。BSIMM包含四部分内容:治理、智能、SSDL触点、部署。各部分又分别包括三小项,每小项分为三个级别,每个级别有若干条活动要求。例如,部署包括渗透测试、安全环境、配置管理及漏洞管理。级别是这

- 云匣子 FastJson反序列化RCE漏洞复现

OidBoy_G

漏洞复现安全web安全

0x01产品简介云匣子是租户连接云资源的安全管理工具,帮助云租户更加安全、精细的管理云上的虚拟机、数据库等资源。云安宝结合多年的运维和安全实践,将云上的运维和安全有机结合,实现对运维过程的事前规划、事中控制和事后审计。在此之上,云匣子还完美集成了自动化运维、资产拓扑发现、账号安全等功能0x02漏洞概述云匣子authService接口处使用存在漏洞fastjson组件,未授权的攻击者可通过fastj

- 实力认可 | 赛宁网安入选网络安全能力评价工作组成员单位

Cyberpeace

安全网络网络安全

近日,南京赛宁信息技术有限公司(赛宁网安)凭借多年累积的网络安全实践经验、核心技术研发实力以及产品与解决方案能力,成功入选首批网络安全能力评价工作组成员单位!为了大力推动网络安全产业创新发展,强化网络安全产业供需对接,加强网络安全创新示范应用,繁荣网络安全产业生态,在工业和信息化部网络安全管理局的指导下,中国信息通信研究院牵头成立了网络安全能力评价工作组。因此,能够入选首批网络安全能力评价工作组成

- IP-guard功能介绍

Chenchen_new

文档加密加密软件ipguardip-guard

IP-guard基于系统管理思想和安全实践经验,全面考虑可能造成信息破坏及外泄的各个方面,保护企业信息不被人为外泄、非法盗取、恶意篡改,帮助企业对信息安全进行系统规划及管理。IP-guard通过灵活有力的管理,在保持企业活力的前提下规范终端行为,提升企业执行力;管理人员通过单一控制台随时了解各台计算机运行状态,并进行系统安全管理及资产管理。IP-guard的主要功能包括:应用程序管控记录应用程序使

- Django 密码管理:安全实践与技术深入

K8sCat

djangodjango安全

在Web应用的开发中,密码管理是保障用户安全的关键环节。Django作为一个强大的PythonWeb框架,提供了一套全面的系统来处理密码的存储、验证和安全。本文将详细探讨Django中的密码管理机制,包括密码存储、密码验证、密码安全策略以及自定义密码验证规则。1.Django的密码存储机制Django使用了可扩展的密码存储系统,该系统可以支持多种密码哈希算法。默认情况下,Django使用PBKDF

- 通付盾Web3专题 | SharkTeam:Web3安全实践与创新

数信云 DCloud

web3安全智能合约网络安全

在Web3领域,安全漏洞、黑客攻击已愈发成为用户和投资者重点关注的领域。如何保障加密资产的安全,Web3黑暗森林中又有哪些新的攻击模式产生,SharkTeam将从一线进行分享和讨论。我们先来看一下2023年1月到8月的安全事件数量和损失的数据统计。由于熊市影响,加密领域的资产总量降低,因安全问题产生的损失同比去年下降了59%。但这并不代表Web3领域的安全环境在变好,相反我们看到今年1月到8月,安

- 安全至关重要

醍醐灌顶

当您运行应用程序时,必须确保它是安全的。攻击者可以通过多种方式攻击您的应用程序,并有可能获取您的数据或使您的应用程序崩溃。如果您在Azure中运行应用程序,则可以获得许多现成的世界一流的保护。但您仍需遵循最佳安全实践,以确保Azure中的应用程序和基础结构尽可能安全。在本文中,我们将探讨Azure的一些安全方面的最佳做法,这些最佳做法可以帮助您提高应用程序的安全性。#1.对静态和移动数据进行加密数

- 企业 SDLC 安全生命周期管理

god_Zeo

安全开发安全运维php

最近看了很多SDLC的东西,把其中比较重要关键的记录一下,用简洁的语言说清楚0x01SDL介绍SDL是微软提出的一种软件开发安全生命周期管理的一种最佳安全实践,全称为SecurityDevelopmentLifecycle0x02为什么要SDL目的是为了从安全漏洞产生的根源上解决应用安全问题,通过对软件开发流程的控制,保证产品的安全性。SDL它主要侧重于软件开发的安全保证过程,所谓现在很多人说的安

- Linux的Initrd机制

被触发

linux

Linux 的 initrd 技术是一个非常普遍使用的机制,linux2.6 内核的 initrd 的文件格式由原来的文件系统镜像文件转变成了 cpio 格式,变化不仅反映在文件格式上, linux 内核对这两种格式的 initrd 的处理有着截然的不同。本文首先介绍了什么是 initrd 技术,然后分别介绍了 Linux2.4 内核和 2.6 内核的 initrd 的处理流程。最后通过对 Lin

- maven本地仓库路径修改

bitcarter

maven

默认maven本地仓库路径:C:\Users\Administrator\.m2

修改maven本地仓库路径方法:

1.打开E:\maven\apache-maven-2.2.1\conf\settings.xml

2.找到

- XSD和XML中的命名空间

darrenzhu

xmlxsdschemanamespace命名空间

http://www.360doc.com/content/12/0418/10/9437165_204585479.shtml

http://blog.csdn.net/wanghuan203/article/details/9203621

http://blog.csdn.net/wanghuan203/article/details/9204337

http://www.cn

- Java 求素数运算

周凡杨

java算法素数

网络上对求素数之解数不胜数,我在此总结归纳一下,同时对一些编码,加以改进,效率有成倍热提高。

第一种:

原理: 6N(+-)1法 任何一个自然数,总可以表示成为如下的形式之一: 6N,6N+1,6N+2,6N+3,6N+4,6N+5 (N=0,1,2,…)

- java 单例模式

g21121

java

想必单例模式大家都不会陌生,有如下两种方式来实现单例模式:

class Singleton {

private static Singleton instance=new Singleton();

private Singleton(){}

static Singleton getInstance() {

return instance;

}

- Linux下Mysql源码安装

510888780

mysql

1.假设已经有mysql-5.6.23-linux-glibc2.5-x86_64.tar.gz

(1)创建mysql的安装目录及数据库存放目录

解压缩下载的源码包,目录结构,特殊指定的目录除外:

- 32位和64位操作系统

墙头上一根草

32位和64位操作系统

32位和64位操作系统是指:CPU一次处理数据的能力是32位还是64位。现在市场上的CPU一般都是64位的,但是这些CPU并不是真正意义上的64 位CPU,里面依然保留了大部分32位的技术,只是进行了部分64位的改进。32位和64位的区别还涉及了内存的寻址方面,32位系统的最大寻址空间是2 的32次方= 4294967296(bit)= 4(GB)左右,而64位系统的最大寻址空间的寻址空间则达到了

- 我的spring学习笔记10-轻量级_Spring框架

aijuans

Spring 3

一、问题提问:

→ 请简单介绍一下什么是轻量级?

轻量级(Leightweight)是相对于一些重量级的容器来说的,比如Spring的核心是一个轻量级的容器,Spring的核心包在文件容量上只有不到1M大小,使用Spring核心包所需要的资源也是很少的,您甚至可以在小型设备中使用Spring。

- mongodb 环境搭建及简单CURD

antlove

WebInstallcurdNoSQLmongo

一 搭建mongodb环境

1. 在mongo官网下载mongodb

2. 在本地创建目录 "D:\Program Files\mongodb-win32-i386-2.6.4\data\db"

3. 运行mongodb服务 [mongod.exe --dbpath "D:\Program Files\mongodb-win32-i386-2.6.4\data\

- 数据字典和动态视图

百合不是茶

oracle数据字典动态视图系统和对象权限

数据字典(data dictionary)是 Oracle 数据库的一个重要组成部分,这是一组用于记录数据库信息的只读(read-only)表。随着数据库的启动而启动,数据库关闭时数据字典也关闭 数据字典中包含

数据库中所有方案对象(schema object)的定义(包括表,视图,索引,簇,同义词,序列,过程,函数,包,触发器等等)

数据库为一

- 多线程编程一般规则

bijian1013

javathread多线程java多线程

如果两个工两个以上的线程都修改一个对象,那么把执行修改的方法定义为被同步的,如果对象更新影响到只读方法,那么只读方法也要定义成同步的。

不要滥用同步。如果在一个对象内的不同的方法访问的不是同一个数据,就不要将方法设置为synchronized的。

- 将文件或目录拷贝到另一个Linux系统的命令scp

bijian1013

linuxunixscp

一.功能说明 scp就是security copy,用于将文件或者目录从一个Linux系统拷贝到另一个Linux系统下。scp传输数据用的是SSH协议,保证了数据传输的安全,其格式如下: scp 远程用户名@IP地址:文件的绝对路径

- 【持久化框架MyBatis3五】MyBatis3一对多关联查询

bit1129

Mybatis3

以教员和课程为例介绍一对多关联关系,在这里认为一个教员可以叫多门课程,而一门课程只有1个教员教,这种关系在实际中不太常见,通过教员和课程是多对多的关系。

示例数据:

地址表:

CREATE TABLE ADDRESSES

(

ADDR_ID INT(11) NOT NULL AUTO_INCREMENT,

STREET VAR

- cookie状态判断引发的查找问题

bitcarter

formcgi

先说一下我们的业务背景:

1.前台将图片和文本通过form表单提交到后台,图片我们都做了base64的编码,并且前台图片进行了压缩

2.form中action是一个cgi服务

3.后台cgi服务同时供PC,H5,APP

4.后台cgi中调用公共的cookie状态判断方法(公共的,大家都用,几年了没有问题)

问题:(折腾两天。。。。)

1.PC端cgi服务正常调用,cookie判断没

- 通过Nginx,Tomcat访问日志(access log)记录请求耗时

ronin47

一、Nginx通过$upstream_response_time $request_time统计请求和后台服务响应时间

nginx.conf使用配置方式:

log_format main '$remote_addr - $remote_user [$time_local] "$request" ''$status $body_bytes_sent "$http_r

- java-67- n个骰子的点数。 把n个骰子扔在地上,所有骰子朝上一面的点数之和为S。输入n,打印出S的所有可能的值出现的概率。

bylijinnan

java

public class ProbabilityOfDice {

/**

* Q67 n个骰子的点数

* 把n个骰子扔在地上,所有骰子朝上一面的点数之和为S。输入n,打印出S的所有可能的值出现的概率。

* 在以下求解过程中,我们把骰子看作是有序的。

* 例如当n=2时,我们认为(1,2)和(2,1)是两种不同的情况

*/

private stati

- 看别人的博客,觉得心情很好

Cb123456

博客心情

以为写博客,就是总结,就和日记一样吧,同时也在督促自己。今天看了好长时间博客:

职业规划:

http://www.iteye.com/blogs/subjects/zhiyeguihua

android学习:

1.http://byandby.i

- [JWFD开源工作流]尝试用原生代码引擎实现循环反馈拓扑分析

comsci

工作流

我们已经不满足于仅仅跳跃一次,通过对引擎的升级,今天我测试了一下循环反馈模式,大概跑了200圈,引擎报一个溢出错误

在一个流程图的结束节点中嵌入一段方程,每次引擎运行到这个节点的时候,通过实时编译器GM模块,计算这个方程,计算结果与预设值进行比较,符合条件则跳跃到开始节点,继续新一轮拓扑分析,直到遇到

- JS常用的事件及方法

cwqcwqmax9

js

事件 描述

onactivate 当对象设置为活动元素时触发。

onafterupdate 当成功更新数据源对象中的关联对象后在数据绑定对象上触发。

onbeforeactivate 对象要被设置为当前元素前立即触发。

onbeforecut 当选中区从文档中删除之前在源对象触发。

onbeforedeactivate 在 activeElement 从当前对象变为父文档其它对象之前立即

- 正则表达式验证日期格式

dashuaifu

正则表达式IT其它java其它

正则表达式验证日期格式

function isDate(d){

var v = d.match(/^(\d{4})-(\d{1,2})-(\d{1,2})$/i);

if(!v) {

this.focus();

return false;

}

}

<input value="2000-8-8" onblu

- Yii CModel.rules() 方法 、validate预定义完整列表、以及说说验证

dcj3sjt126com

yii

public array rules () {return} array 要调用 validate() 时应用的有效性规则。 返回属性的有效性规则。声明验证规则,应重写此方法。 每个规则是数组具有以下结构:array('attribute list', 'validator name', 'on'=>'scenario name', ...validation

- UITextAttributeTextColor = deprecated in iOS 7.0

dcj3sjt126com

ios

In this lesson we used the key "UITextAttributeTextColor" to change the color of the UINavigationBar appearance to white. This prompts a warning "first deprecated in iOS 7.0."

Ins

- 判断一个数是质数的几种方法

EmmaZhao

Mathpython

质数也叫素数,是只能被1和它本身整除的正整数,最小的质数是2,目前发现的最大的质数是p=2^57885161-1【注1】。

判断一个数是质数的最简单的方法如下:

def isPrime1(n):

for i in range(2, n):

if n % i == 0:

return False

return True

但是在上面的方法中有一些冗余的计算,所以

- SpringSecurity工作原理小解读

坏我一锅粥

SpringSecurity

SecurityContextPersistenceFilter

ConcurrentSessionFilter

WebAsyncManagerIntegrationFilter

HeaderWriterFilter

CsrfFilter

LogoutFilter

Use

- JS实现自适应宽度的Tag切换

ini

JavaScripthtmlWebcsshtml5

效果体验:http://hovertree.com/texiao/js/3.htm

该效果使用纯JavaScript代码,实现TAB页切换效果,TAB标签根据内容自适应宽度,点击TAB标签切换内容页。

HTML文件代码:

<!DOCTYPE html>

<html xmlns="http://www.w3.org/1999/xhtml"

- Hbase Rest API : 数据查询

kane_xie

RESThbase

hbase(hadoop)是用java编写的,有些语言(例如python)能够对它提供良好的支持,但也有很多语言使用起来并不是那么方便,比如c#只能通过thrift访问。Rest就能很好的解决这个问题。Hbase的org.apache.hadoop.hbase.rest包提供了rest接口,它内嵌了jetty作为servlet容器。

启动命令:./bin/hbase rest s

- JQuery实现鼠标拖动元素移动位置(源码+注释)

明子健

jqueryjs源码拖动鼠标

欢迎讨论指正!

print.html代码:

<!DOCTYPE html>

<html>

<head>

<meta http-equiv=Content-Type content="text/html;charset=utf-8">

<title>发票打印</title>

&l

- Postgresql 连表更新字段语法 update

qifeifei

PostgreSQL

下面这段sql本来目的是想更新条件下的数据,可是这段sql却更新了整个表的数据。sql如下:

UPDATE tops_visa.visa_order

SET op_audit_abort_pass_date = now()

FROM

tops_visa.visa_order as t1

INNER JOIN tops_visa.visa_visitor as t2

ON t1.

- 将redis,memcache结合使用的方案?

tcrct

rediscache

公司架构上使用了阿里云的服务,由于阿里的kvstore收费相当高,打算自建,自建后就需要自己维护,所以就有了一个想法,针对kvstore(redis)及ocs(memcache)的特点,想自己开发一个cache层,将需要用到list,set,map等redis方法的继续使用redis来完成,将整条记录放在memcache下,即findbyid,save等时就memcache,其它就对应使用redi

- 开发中遇到的诡异的bug

wudixiaotie

bug

今天我们服务器组遇到个问题:

我们的服务是从Kafka里面取出数据,然后把offset存储到ssdb中,每个topic和partition都对应ssdb中不同的key,服务启动之后,每次kafka数据更新我们这边收到消息,然后存储之后就发现ssdb的值偶尔是-2,这就奇怪了,最开始我们是在代码中打印存储的日志,发现没什么问题,后来去查看ssdb的日志,才发现里面每次set的时候都会对同一个key