防火墙

防火墙体系及功能

Router实现包过滤防火墙

ACL的使用方法

掌握特殊ACL的使用

典型的Router安全策略实施

一、防火墙的体系及功能

用于控制不同安全级别的区域进行通信

分类:

包过滤防火墙

代理防火墙

应用网关防火墙

状态检测防火墙

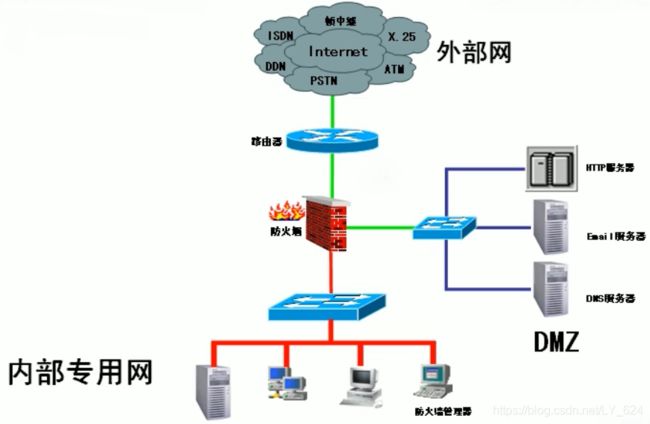

体系如下:

应用:

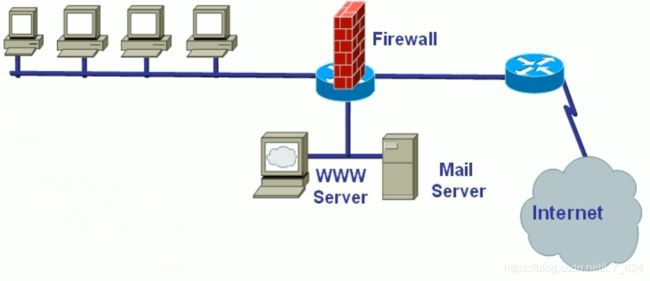

安装方式之一:

此方案防火墙可以是逻辑的,也可以是物理的

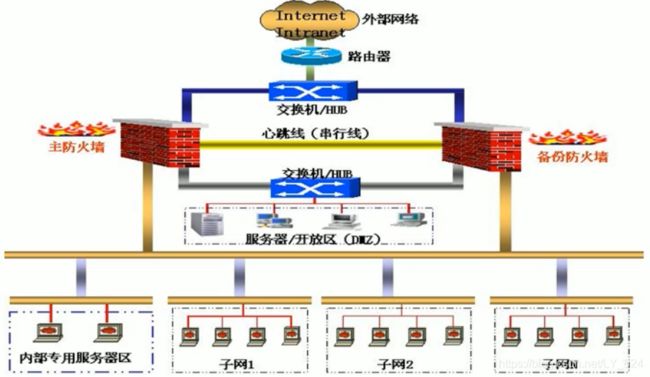

防火墙断了,整个系统瘫痪,使用防火墙热备份解决,如下

两个防火墙不会同时工作,利用心跳线检测双方状态

而路由器坏掉,整个系统不会瘫痪;冗余分为线路冗余、设备冗余和模块冗余,路由器可使用模块冗余

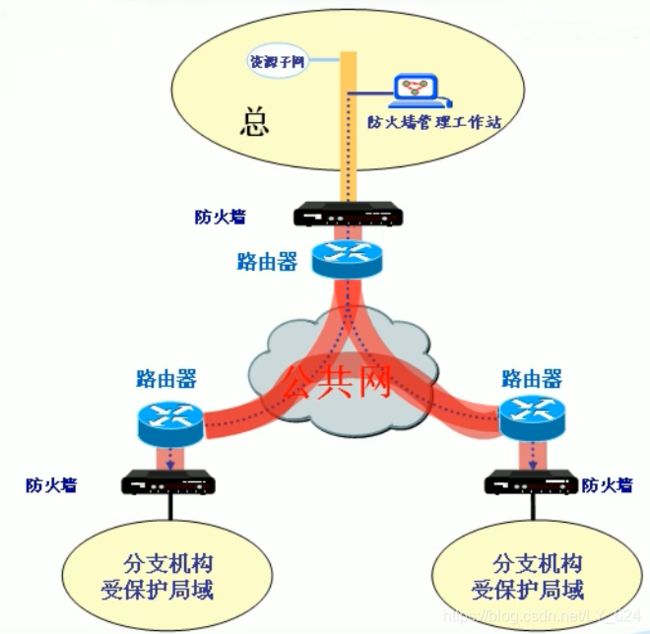

安装方式之二:

安全公理/定理/推理:

二、Router实现包过滤防火墙

1.基本思想

-对于每个进来的包,适用一组规则,然后决定转发或者丢弃该包

-往往配置成双向的

2.如何过滤

-过滤的规则以IP和传输层的头中的域(字段)为基础,包括源和目标IP地址、IP协议域、源和目标端口号

-过滤器往往建立一组规则,根据IP包是否匹配规则中指定的条件,来作出决定,如下两图

3.详细过程

4.包过滤防火墙的优缺点

在网络层进行检测,并未考虑连接状态信息

通常在路由器上实现,实际是一种网络的访问控制机制

优点:

实现简单

对用户透明

效率高

缺点:

正确制定规则并不容易

不可能引入认证机制

5.ACL

路由器的访问控制列表是网络安全保障的第一道关卡

访问列表提供了一种机制,它可以控制和过滤通过路由器的不同接口去往不同方向的信息流

1)概述

访问控制列表(Access Control List,ACL)

-应用在路由器接口的指令列表

-指定哪些数据报可以接收、哪些需要拒绝

2)用途

限制网络流量、提高网络性能

提供对通信流量的控制手段

提供网络访问的基本安全手段

在路由器(交换机)接口处,决定哪种类型的通信流量被转发、哪种被阻塞

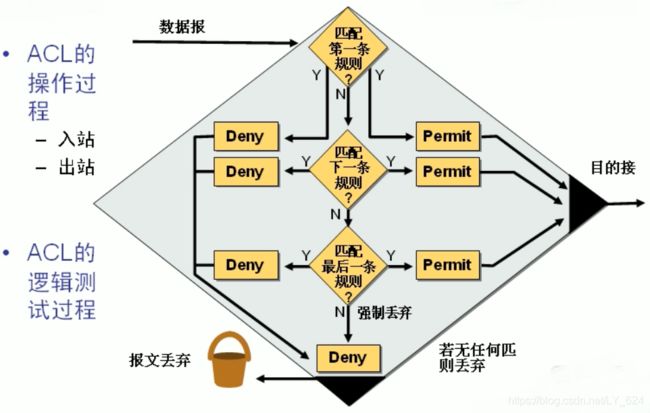

3)ACL操作过程

依次检测ACL的规则,若符合,则permit;...;若不匹配,直到最后,系统默认全部deny,报文则丢弃。

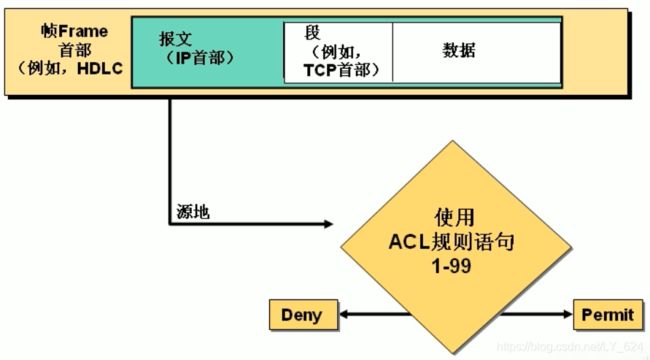

4)ACL分类

标准ACL:

根据IP报文的源地址测试

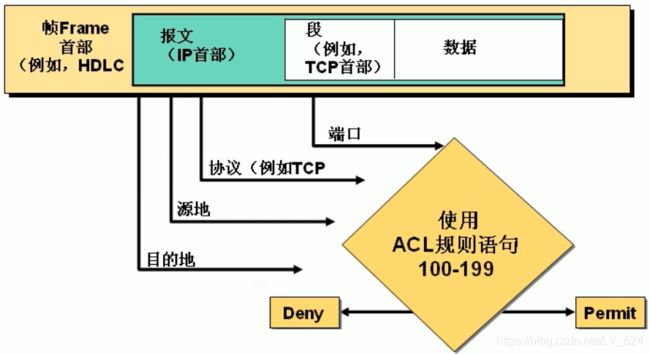

扩展ACL:

可以测试IP报文的源、目的地址、协议、端口号

三、ACL配置

1.基本步骤

1)创建

2)将ACL绑定到指定接口

2.标准ACL的配置

1)为标准控制列表增加一条测试语句

ACL的参数access-list-number取值范围从1~99

缺省反转掩码为0.0.0.0

“no access-list access-list-number”命令删除指定号码的ACL

2)在特定接口上启用ACL

设置测试为入站(in)控制还是出站(out)控制

缺省为出站(out)控制

“no ip access-group access-list-number”命令在特定接口禁用ACL

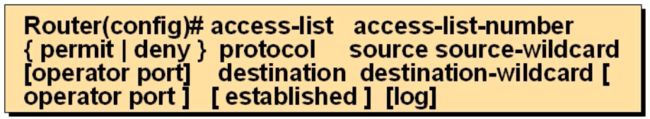

3.扩展ACL的配置

1)为扩展IP ACL增加一条测试语句

2)在特定接口上启用扩展ACL

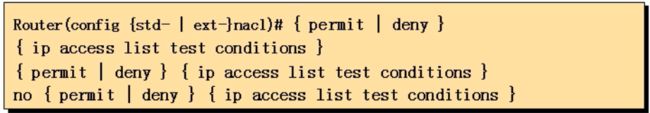

4.命名(Named)ACL的配置

1)字符串名称唯一

2)配置permit和deny语句的时候不需要在前面指定ACL号码

“no”命令删除指定的命名ACL测试语句

3)在特定接口上启用命名ACL

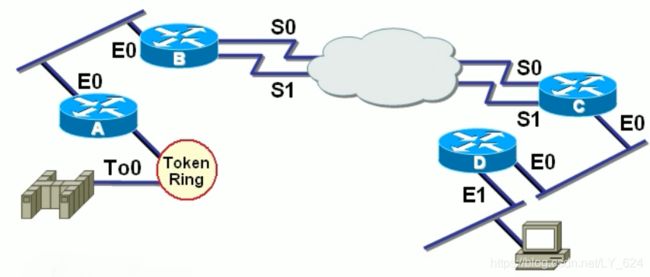

5.设置ACL的位置

建议:

在靠近源地址的网络接口上设置扩展ACL,因为扩展ACL限制目标地址

在靠近目的地址的网络接口上设置标准ACL,因为标准ACL限制源地址

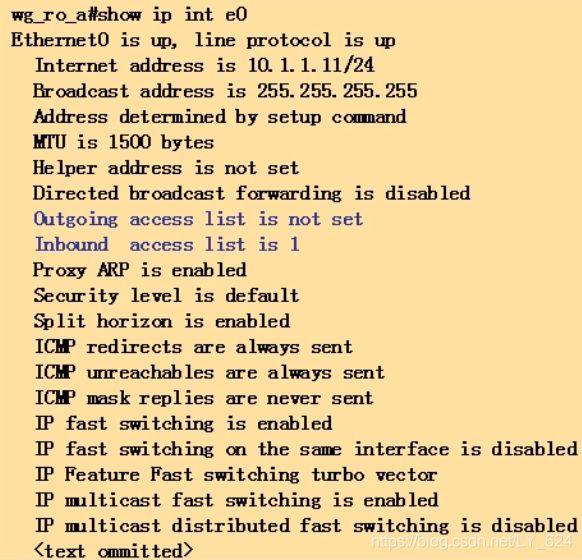

6.查看特定接口启用的ACL配置

7.查看ACL测试语句

下图中Extended第一条语句表示:允许主机10.22.22.1访问任何主机的telent服务

8.VTY访问控制示例

控制入站方

只允许网络192.89.55.0的主机连接路由器的vty端口

四、掌握特殊ACL的使用

1.用remark的方式对规则进行注释

2.ACL的选项

扩展的IP访问表支持很多选项。其中一个常用的选项有log。

另一个常用的选项是established,该选项只适用于TCP协议并且只在TCP通信流的一个方向上来响应由另一端发起的会话。为了实现该功能,使用established选项的访问表语句检查每个TCP报文,以确定报文的ACK或RST位是否已设置。

例如,考虑如下扩展的IP访问表语句:

acces-list 101 permit tcp any host 198.78.46.8 established该语句的作用是:只要报文的ACK和RST位被设置,该访问表语句就允许来自任何源地址的TCP报文流到指定的主机198.78.46.8。

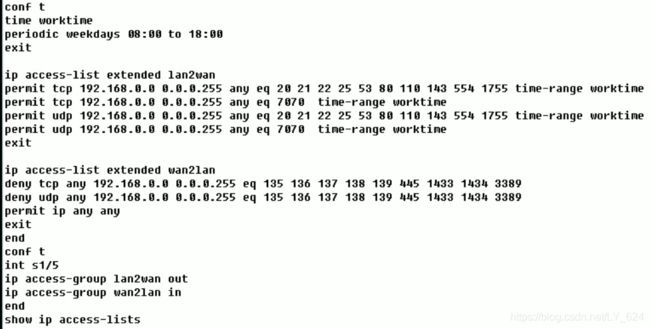

3.基于时间的访问控制列表配置实例

配置实例:

要想使基于时间的ACL生效需要配置两方面的命令:

1)定义时间段及时间范围;

2)ACL自身的配置,即将详细的规则添加到ACL中;

3)宣告ACL,将设置好的ACL添加到相应的端口中。

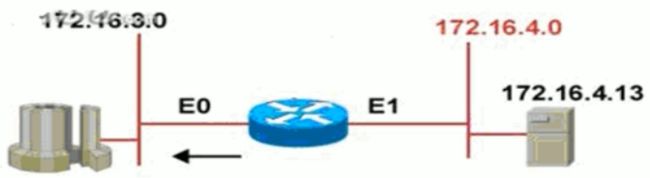

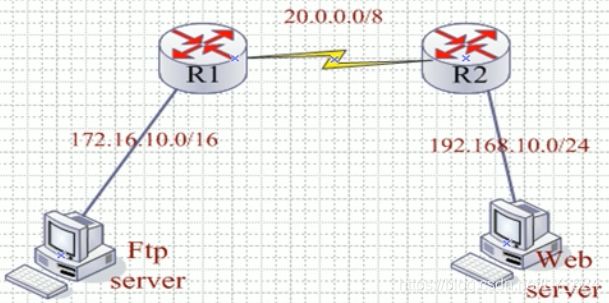

网络环境介绍:

路由器连接了两个网段,分别为172.16.4.0/24、172.16.3.0/24。

在172.16.4.0/24网段中有一台服务器提供FTP服务,IP地址为172.16.4.13。

配置任务:

拒绝172.16.3.0网段的用户在周末访问172.16.4.13上的FTP资源,工作时间能下载该FTP资源。

路由器配置命令:

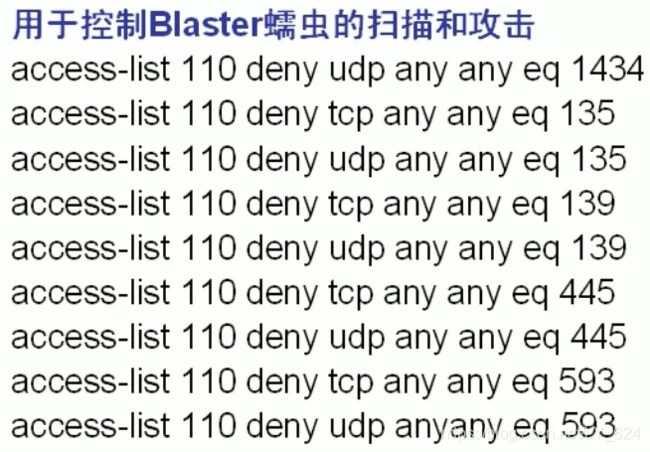

4.典型的Router安全策略实施

五、实验

在左端服务器上,配置所有的允许的服务,在R1上配置ACL,只允许外网的用户对左端服务器上配置的服务进行访问,别的服务不能访问。

1.R6配置

1)基本配置

2)ACL配置

扩展访问列表

只允许图中数字表示的服务

3)删除ACL

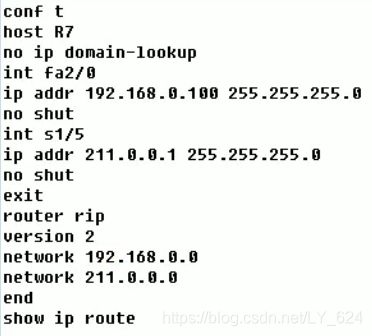

2.R7配置

1)基本配置

2)ACL配置

3)删除ACL