俄罗斯国有电信提供商被指大规模劫持网络流量,意外还是阴谋?

![]() 聚焦源代码安全,网罗国内外最新资讯!

聚焦源代码安全,网罗国内外最新资讯!

编译:奇安信代码卫士团队

4月1日,俄罗斯国有电信提供商Rostelecom 被指进行大规模的 BGP 劫持,将200多家厂商(包括谷歌、亚马逊、Facebook 和 Cloudflare)的网络流量转移到了俄罗斯服务器上。它是意外还是阴谋?

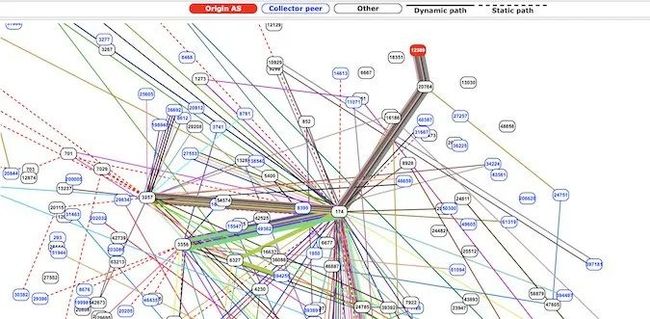

Internet 流量路由由 BGP 协议管理。该协议控制 Internet流量在到达目的地过程中从一个自治系统 (AS) 移动到下一个自治系统的方式。每个 AS都具有自己的编号 (ASN),截止到2020年2月,共分配了9.4万个 ASN。这样的数量级和复杂程度使得从源到目的地的可能路由存在很多,而 BGP 决定了任何既定时间的最佳路由。

启用 BGP 的设备发布或共享自己能够向相邻网络上 BGP 设备提供的路由信息。然后,这些网络将该信息共享给它们的相邻网络。因此,“最佳路由”的变化迅速在互联网上发布。但由于 BGP 首次于1989年创建而在1994年投入使用——当时互联网还基本是无需安全性的由朋友组成的俱乐部,它基于设备之间的信任,当一个网络发布一个最新的“最佳路由”时,会被相邻网络隐式接受并重新发布。

基于 BGP 的Internet 流量劫持可以非常简单:实施劫持的 BGP 设备向相邻网络宣称应当向自己的服务器发送某些流量,而这些流量可被存储或丢弃。多数劫持被认为是不慎为之。只需简单地错误输入发布给对等方的编号,将会在整个 Internet 上传播不正确的路由信息。问题在于,我们几乎无法区分意外的误输入和有计划的恶意误输入。鉴于当前紧张的地缘政治局势,任何源自俄罗斯或别国的 BGP 劫持都不可避免地引起关注。2017年,Rostelecom 曾诡异地设法不慎劫持了只包含主流金融实体的流量。

另外的巧合之处牵涉 IRR(互联网路由注册表),让人对上周 Rostelecom 的流量劫持行为生疑。IRR 是一款在全球范围内传播的路由信息数据库,网络运营商可在其中发布路由策略和路由公告。从理论上来看,可以根据由 RIPE 运营的 IRR 记录检查源自同一级的新发布广告是否正确。然而,就在 Rostelecom 实施劫持的同一天,IRR 意外删除了 2669 条路由来源授权 (ROA) 记录。

但这并不能表明 RIPE 事件的恶意性质。在RIPE 担任路由安全项目经理一职的 Nathalie Trenaman 在4月3日解释称,“这是由我们的 registry 软件将这些编号归类为非证书而引发的。我们可以从日志证实,这些块从未离开过 RIPE Registry,而且在15分钟内该 Registry 恢复正常。然而,这时 ROA已遭删除,无法在不通过工程师的干涉下恢复。”直到4月2日的13:15 恢复过程才结束。

可以合理地假设,Rostelecom 知晓 RIPE 事件能使劫持更容易规模更大。因此在4月1日发动 BGP 劫持可以顺理成章地解释为安全事件,不慎为之。

解决方案

![]()

多年来,人们一直致力于解决意外劫持的问题。目前受到关注的解决方案是由互联网协会 (The Internet Security) 支持的MANRS(相互约定的路由安全规范)计划。如 MANRS 得到网络运营商的广泛(或在理想情况下全球范围内)应用,那么它将终结不慎劫持的历史。协会高级技术项目经理 Andrei Robachevsky 表示,MANRS的广泛使用有助于区分意外和恶意劫持。没有意外之后,其余的都是恶意。

他评论最近发生的 Rostelecom 流量劫持行为时表示,“我们能够澄清的一点是,MANRS 措施(具体而言,过滤措施)本应能够阻止此类事件的发生,或者至少能够阻止其大规模劫持。另外,最近发布了针对CDNs 和云提供商的 MANRS,鼓励同行应用 MANRS 带来了明显好处:对其运营产生负面影响的此类事件数量下降,这一措施即‘措施5:鼓励应用 MANRS’。”

虽然如果 Rostelecom 劫持事件是意外,MANRS 能够阻止它的发生,但是这还无法判断劫持行为是否是恶意性质的。毫无疑问,这种大规模的流量劫持对于敌对国家而言存在价值。流量内容可能已通过 https 协议进行加密,但可立即获取其元数据。例如,Facebook 元数据可被用于散布关于9个月后即将举行的美国总统大选的虚假信息。不过同样值得注意的是,加密流量可被暴力破解,虽然过程缓慢,但即将到来的量子计算将使破解存储数据的 RSA 加密算法变得易如反掌。

意外事件

![]()

尽管如此大规模地劫持流量具有明显的好处,但同时应当强调,当前的线索表明 Rostelecom 劫持流量的行为是不慎为之。Rostelecom 公司指出,内部流量优化系统将不正确的路由暴露给公开网络而非仅暴露到自身的私密网络中,之后,BGP 协议使得错误在数分钟之内传播于互联网中。

NTT Communications 的 IP 开发工程师 Job Snijders 通过分析也佐证了这一说法,他对比了 RIPE 丢失的数据和最受影响的网络后指出,最受影响的十大网络是位于美国的 ARIN 而非 RIPE。另外,他发现 RIPE 删除的记录和错误导向的网络流量之间并不存在关联之处。他称,“这让我认为这并非依赖 RIPE NCC 内部进程失败的故意策划,该事件的 BGP 数据并未显示它最大化地利用记录泄露。”

互联网协会高级互联网技术经理 Aftab Siddiqui 指出,“多数受影响的前缀是在 ARIN 中注册的,如 Amazon、Akamai、Cloudflare 等。”他分析了 RIPE RPKI 事件和本案例的关联之处后指出,仅发现少量同时受这两起事件影响的前缀,“可以说,这两起事件几乎同时发生只是巧合。”

但即使 Rostelecom 劫持事件只是意外,但这种意外也本不应当发生。可以预见,如果不采取如MANRS 这样的解决方案,未来将发生更多的类似事件。

推荐阅读

强大的“海龟”APT 组织潜水两年,通过 DNS 劫持攻击13国40机构

黑客利用全球MikroTik 路由器发动大规模密币劫持活动

原文链接

https://www.securityweek.com/8000-unprotected-redis-instances-accessible-internet

题图:Pixabay License

文内图:Securityweek

本文由奇安信代码卫士编译,不代表奇安信观点。转载请注明“转自奇安信代码卫士 www.codesafe.cn”。

![]()

![]()

奇安信代码卫士 (codesafe)

国内首个专注于软件开发安全的产品线。

![]() 点个“在看”,一起玩耍

点个“在看”,一起玩耍