Linux运维第二十三讲

##################333

#########################3

########

1.firewalld

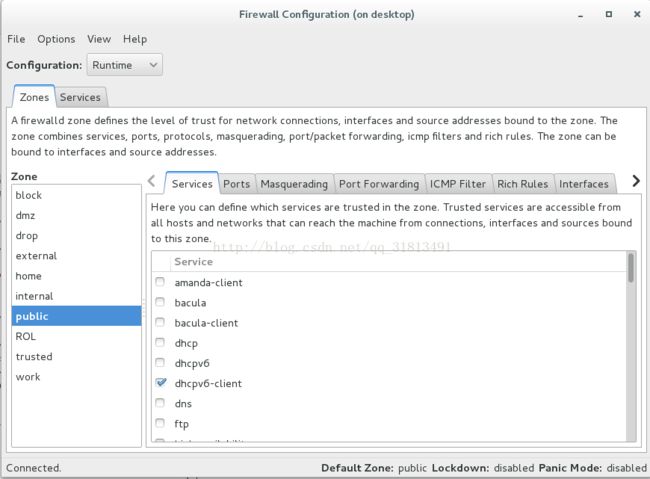

1.1 firewall的图形管理

yum install httpd -y ##安装http做测试

firewall-config ##打开图形管理,前提是firewall开启服务

(permanent ##为永久设置)

也可直接设置端口,开启服务实质就是开启相应端口。所以说开启端口更加直接了当,在更改后切忌要reload一下服务

##########################################

1.2 文本管理

[root@firewall ~]# firewall-cmd --state ##查看firewalld的状态

running

[root@firewall ~]# firewall-cmd --get-active-zones ##查看当前活动的区域,并附带一个目前非配给他们的借口列表

ROL

sources: 172.25.0.252/32

public

interfaces: eth0 eth1

[root@firewall ~]# firewall-cmd --get-default-zone ##查看默认区域

public

[root@firewall ~]# firewall-cmd --get-zones ##查看所有可用区域

ROL block dmz drop external home internal public trusted work

[root@firewall ~]# firewall-cmd --zone=public --list-all ##列出指定域的所有设置

public (default, active)

interfaces: eth0 eth1

sources:

services: dhcpv6-client http https ssh

ports:

masquerade: no

forward-ports:

icmp-blocks:

rich rules:

[root@firewall ~]# firewall-cmd --get-services ##列出所有预设服务

amanda-client bacula bacula-client dhcp dhcpv6 dhcpv6-client dns ftp high-availability http https imaps ipp ipp-client ipsec kerberos kpasswd ldap ldaps libvirt libvirt-tls mdns mountd ms-wbt mysql nfs ntp open pmcd pmproxy pmwebapi pmwebapis pop3s postgresql proxy-dhcp radius rpc-bind samba samba-client smtp ssh telnet tftp tftp-client transmission-client vnc-server wbem-https

[root@firewall ~]# cd /usr/lib/firewalld/services/ ##此文件夹包含所有可预设服务,如若没有则需要设置端口号,开启服务

[root@firewall services]# ls ##文件名称均为服务本身名字,若改变文件名称则预设服务显示名称也会改变

amanda-client.xml ipp-client.xml mysql.xml rpc-bind.xml

bacula-client.xml ipp.xml nfs.xml samba-client.xml

bacula.xml ipsec.xml ntp.xml samba.xml

dhcpv6-client.xml kerberos.xml open.xml smtp.xml

dhcpv6.xml kpasswd.xml pmcd.xml ssh.xml

dhcp.xml ldaps.xml pmproxy.xml telnet.xml

dns.xml ldap.xml pmwebapis.xml tftp-client.xml

ftp.xml libvirt-tls.xml pmwebapi.xml tftp.xml

high-availability.xml libvirt.xml pop3s.xml transmission-client.xml

https.xml mdns.xml postgresql.xml vnc-server.xml

http.xml mountd.xml proxy-dhcp.xml wbem-https.xml

imaps.xml ms-wbt.xml radius.xml

1.3 文本方式修改firewalld

147 firewall-cmd --permanent --remove-service=http ##在防火墙中移除http服务

148 firewall-cmd --permanent --remove-service=https ##在防火墙中移除https

149 firewall-cmd --reload ##重新加载

151 firewall-cmd --permanent --add-interface=eth1 --zone=trusted ##将eth1网卡加入trusted区域

152 systemctl restart firewalld.service

154 firewall-cmd --permanent --zone=trusted --add-service=http ##在trusted区域添加http服务

155 firewall-cmd --reload

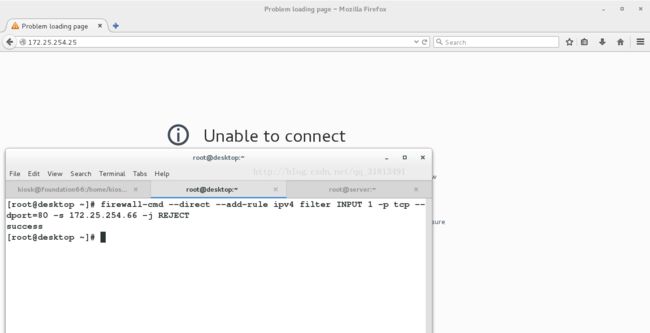

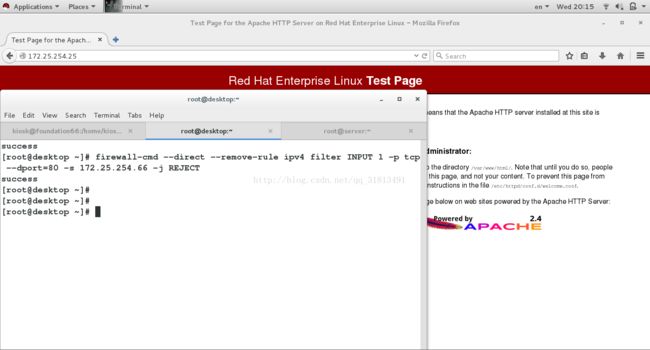

1.4 Direct Rules

169 firewall-cmd --direct --add-rule ipv4 filter INPUT 1 -p tcp --dport=80 -s 172.25.254.224 -j REJECT ##设置的拒绝该用户的input请求

170 iptables -nL ##查看设置

171 firewall-cmd --direct --remove-rule ipv4 filter INPUT 1 -p tcp --dport=80 -s 172.25.254.224 -j REJECT ##删除该规定

1.5 端口伪装

##将连接本机22号端口转到13的22号端口(即别人用ssh连接这台主机时会连接到13上去)

##用另一种方式让113成为网关

1.systemctl stop firewalld.service

2.systemctl start iptables

3.iptables -t nat -A POSTROUTING -o eth0 -j SNAT --to-source=172.25.254.113

1.6 管理selinux

[root@firewall ~]# vim /etc/httpd/conf/httpd.conf ##编辑主配置文件

将端口改为83

[root@firewall ~]# systemctl restart httpd ##重启失败

Job for httpd.service failed. See 'systemctl status httpd.service' and 'journalctl -xn' for details.

[root@firewall ~]# semanage port -a -t http_port_t -p tcp 83 ##添加端口83

[root@firewall ~]# systemctl restart httpd.service ##重启服务成功

[root@firewall ~]# semanage port -l | grep http ##查看端口

http_cache_port_t tcp 8080, 8118, 8123, 10001-10010

http_cache_port_t udp 3130

http_port_t tcp 83, 80, 81, 443, 488, 8008, 8009, 8443, 9000

pegasus_http_port_t tcp 5988

pegasus_https_port_t tcp 5989

[root@firewall ~]# systemctl stop httpd.service ##停止服务

[root@firewall ~]# semanage port -d -t http_port_t -p tcp 83 ##删除83端口

[root@firewall ~]# systemctl start httpd ##重启再次失败

Job for httpd.service failed. See 'systemctl status httpd.service' and 'journalctl -xn' for details.

[root@firewall ~]# semanage port -l | grep http

http_cache_port_t tcp 8080, 8118, 8123, 10001-10010

http_cache_port_t udp 3130

http_port_t tcp 80, 81, 443, 488, 8008, 8009, 8443, 9000

pegasus_http_port_t tcp 5988

pegasus_https_port_t tcp 5989

#######################################

2. nfs

2.1 nfs的前期配置

服务端:

5 yum serach nfs

6 yum install nfs-utils -y

7 systemctl start nfs

8 firewall-cmd --list-all

9 firewall-cmd --get-services

10 firewall-cmd --permanent --add-service=mountd

11 firewall-cmd --reload

12 firewall-cmd --permanent --add-service=rpc-bind

13 firewall-cmd --reload

14 firewall-cmd --list-all

15 firewall-cmd --permanent --add-service=nfs

16 firewall-cmd --reload

17 firewall-cmd --list-all

19 mkdir /jet

20 showmount -e 172.25.24.11

Export list for 172.25.254.124:

/jet *

21 vim /etc/exports

/jet(分享的目录) *(ro) (权限)

客户端:

[root@server ~]# showmount -e 172.25.254.124 客户端查看NFS资源共享情况

Export list for 172.25.254.124:

/jet *

[root@server ~]# mount 172.25.254.124:/jet /mnt/ ##将共享目录挂载到/mnt下

[root@server ~]# df

Filesystem 1K-blocks Used Available Use% Mounted on

/dev/vda1 10473900 3160952 7312948 31% /

devtmpfs 927072 0 927072 0% /dev

tmpfs 942660 140 942520 1% /dev/shm

tmpfs 942660 17032 925628 2% /run

tmpfs 942660 0 942660 0% /sys/fs/cgroup

172.25.254.124:/jet 10473984 3156480 7317504 31% /mnt

2.2 NFS共享常用参数

ro ##只读访问

rw ##读写访问

sync ##所有数据在请求时写入共享

async ##NFS在写入数据前可以相应请求

secure ##NFS通过1024以下的安全TCP/IP端口发送

insecure ##NFS通过1024以上的端口发送

wdelay ##如果多个用户要写入NFS目录,则归组写入(默认)

no_wdelay ##如果多个用户要写入NFS目录,则立即写入,当使用async时,无需此设置。

hide ##在NFS共享目录中不共享其子目录

no_hide ##共享NFS目录的子目录

subtree_check ##如果共享/usr/bin之类的子目录时,强制NFS检查父目录的权限(默认)

no_subtree_check ##和上面相对,不检查父目录权限

all_squash ##共享文件的UID和GID映射匿名用户anonymous,适合公用目录。

no_all_squash ##保留共享文件的UID和GID(默认)

root_squash ##root用户的所有请求映射成如anonymous用户一样的权限(默认)

no_root_squas ##root用户具有根目录的完全管理访问权限

anonuid=xxx ##指定NFS服务器/etc/passwd文件中匿名用户的UID

anongid=xxx ##指定NFS服务器/etc/passwd文件中匿名用户的GID

2.3 客户端访问设置

/nfsshare/read 172.25.0.0/24(ro,sync) ##允许一个网段的机器去访问此共享目录

/nfsshare/write 172.25.0.0/24(rw,sync) 127.0.0.1(rw,sync) ##允许这两个网段的机器去读写此共享目录

/nfsshare/read *(ro,sync) ##允许所有机器访问此目录

/nfsshare/read 172.25.254.124(ro,sync) ##允许这个ip访问此目录

2.4 保护NFS输出

在serverx和desktopx上运行脚本,加入kerberos认证域:

# lab nfskrb5 setup

安装kerberos服务所需的keytab:(以下操作都在server0上进行)

# wget -O /etc/krb5.keytab http://classroom.example.com/pub/keytabs/server0.keytab

激活NFS v4.2版本,可以输出selinux标签,编辑/etc/sysconfig/nfs修改如下选项:

RPCNFSDARGS="-V 4.2"

启动nfs-secure-server服务:

# systemctl start nfs-secure-server; systemctl enable nfs-secure-server

配置NFS输出:

# mkdir /securenfs

# echo '/securenfs desktop0(sec=krb5p,rw)' >> /etc/exports

# exportfs -r

安装kerberos服务所需keytab:(以下操作都在dekstop0进行)

# wget -O /etc/krb5.keytab http://classroom.example.com/pub/keytabs/desktop0.keytab

启动nfs-secure服务:

# systemctl start nfs-secure; systemctl enable nfs-secure

配置客户端挂载:

# mkdir /mnt/secureshare

/etc/fstab

server0:/securenfs /mnt/secureshare nfs defaults,v4.2,sec=krb5p 0 0

# mount -a

2.5永久挂载NFS文件系统:

将相应的行添加至/etc/fstab:

nfsserver:/nfsshare

/mnt/nfsshare nfs defaults 0 0

客户端NFS挂载选项

rw:挂载可读写的文件系统

ro:挂载只读文件系统

vers=4:尝试只使用指定的NFS版本进行挂载。如果服务器不支持该版本,则挂载请求失败

soft:如果NFS请求超时,三次尝试后返回错误。权衡数据完整性与提高客户端响应性。(默

认行为hard,将无限期地重试)。

2.6自动挂载(autofs)

在客户端:

vim /etc/auto.master

/mnt /etc/auto.mnt

vim /etc/auto.mnt

jet -rw,vers=4 172.25.254.112:/westos

systemctl restart autofs

3.双系统的安装

a.首先制作系统启动盘,使用大白菜等工具讲U盘制作为启动盘,再将网上的镜像放入U盘中的GHO文件夹中。

b.将U盘插在电脑上,重启电脑,一直点击F12待引导界面出现后,选择U盘引导。

c.选择window8PE引导安装,只要含有PE即可选择。

d.进入界面后,点击桔黄色分区设置,先删除所有分区,而后自定义分区。最后保存修改,而后点击大白菜一键安装即可

e.待windows安装好后,重启一直点击F12,选择网络安装。使用自己的配置好的PXE进行虚拟机的安装

f.分区时,将非windows系统盘删除掉,而后给/目录分配尽可能大的值,保存设置即可完成安装