一 、Linux下的配置:

1.配ip

[Quidway]int Vlan-interface 1

[Quidway-Vlan-interface1]ip add 192.168.101.28 255.255.255.0

2.验证模式

[Quidway]user-interface vty 0 4

[Quidway-ui-vty0-4]authentication-mode ?

none Login without checking

password Authentication use password of user terminal interface

scheme Authentication use RADIUS scheme

[Quidway-ui-vty0-4]authentication-mode scheme

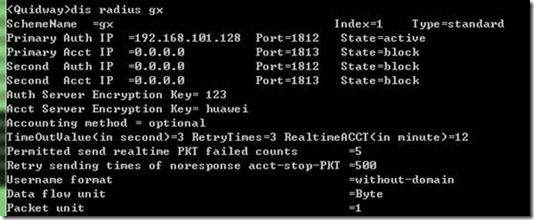

3.radius 方案

[Quidway]radius scheme gx //名字可以随意取

New Radius server

[Quidway-radius-gx]primary authentication 192.168.101.128 AAA服务器IP

[Quidway-radius-gx]key ?

accounting Specify RADIUS accounting server

authentication Specify RADIUS authentication server

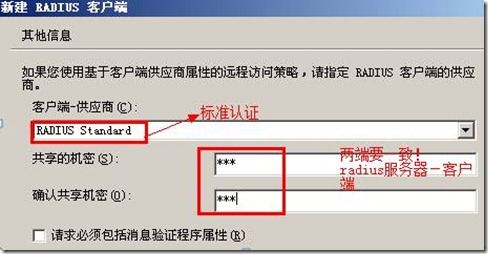

[Quidway-radius-gx]key authentication 123 钥匙双方要一致

[Quidway-radius-gx]user-name-format without-domain //不带域名

[Quidway-radius-gx]s?

secondary server-type state stop-accounting-buffer

[Quidway-radius-gx]server-type ?

huawei Server based on HUAWEI RADIUS extensions

iphotel Server for IP-Hotel or 201+ system

portal Server for iTellin Portal system

standard Server based on RFC protocol(s)

[Quidway-radius-gx]server-type standard

[Quidway-radius-gx]accounting optional 审计可选

4、创建域

[Quidway]domain tec 定义域

New Domain added.

[Quidway-isp-tec]radius-scheme gx //引用radius方案

[Quidway-isp-tec]a?

access-limit

[Quidway-isp-tec]access-limit enable 10 //限制10个域账户

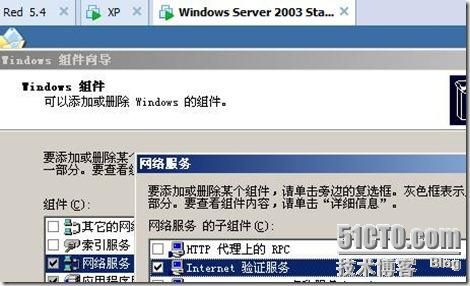

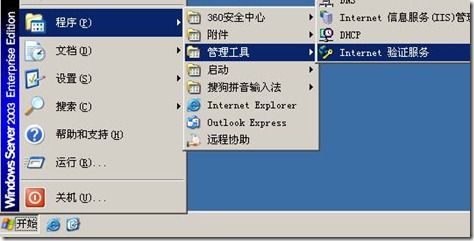

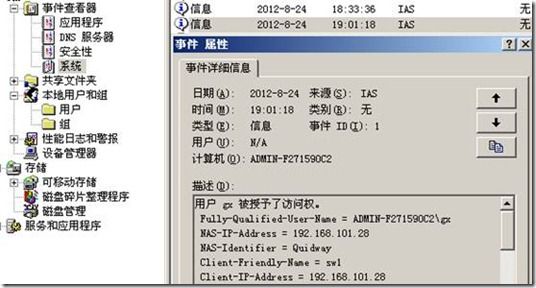

二、Windows server 2003作为AAA服务器

1.安装IAS

开始--设置--控制面版--添加或删除程序--添加/删除Windows组件

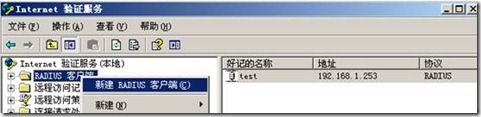

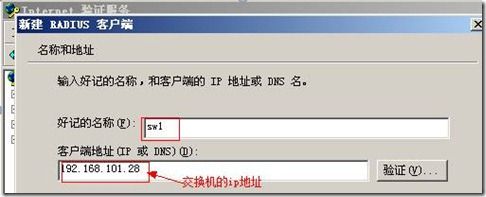

2.配置IAS

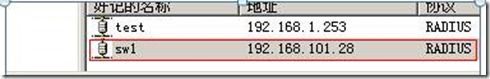

注意:这个SW1是radius客户端ip

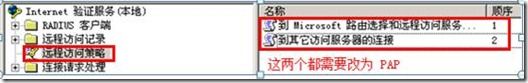

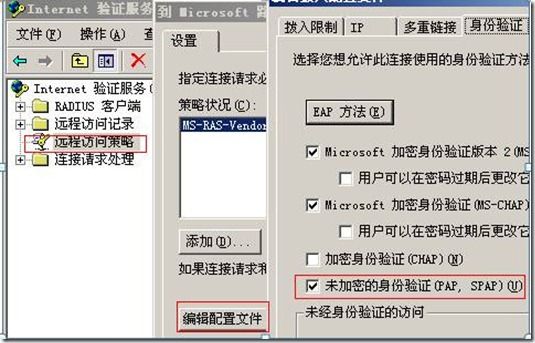

两个文件都要改!

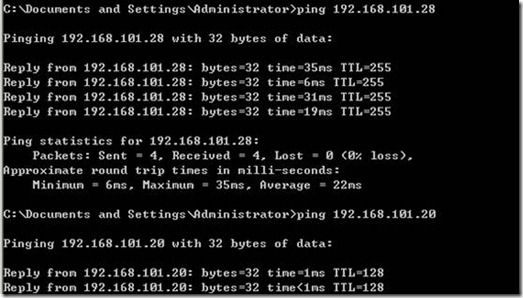

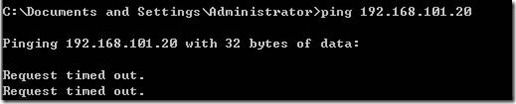

3.测试:

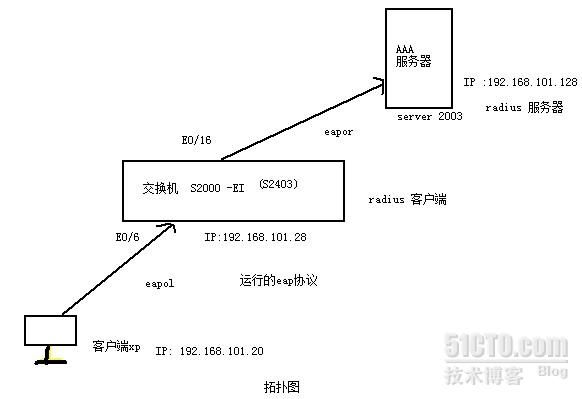

192.168.101.128 AAA服务器

192.168.101.28 交换机ip

192.168.101.20 客户端ip

Windows server 2003 下:

启用dot1x协议!

[Quidway]dot1x

[Quidway]int et0/6 //连接客户端的接口

[Quidway-Ethernet0/6]dot1x

结果如下:

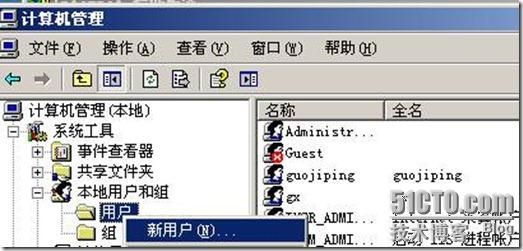

4.创建新账号:

将其设置为允许拨入!

5.交换机上需修改以下:

验证方法:

[Quidway]dot1x authentication-method pap

PAP authentication is enabled

1.本地账号验证:

[Quidway]local-user user1

[Quidway-luser-user1]password simple 123

[Quidway-luser-user1]service-type lan-access

用本地账号验证即可成功,如果删除本地账号,只能借助于远程账号!

此时,进入后无权操作!级别为0!

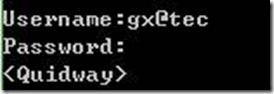

2.用AAA服务器上设的账号登录交换机配置:

user-interface vty 0 4

authentication-mode scheme

user privilege level 3

- [Quidway]domain default enable tec //设置默认域

输入用户名时无需输入@tec

[Quidway]super password level 3 simple 123 切换级别并设密码!

[Quidway-ui-vty0-4]protocol inbound ?

all All protocol

ssh SSH protocol

telnet Telnet protocol

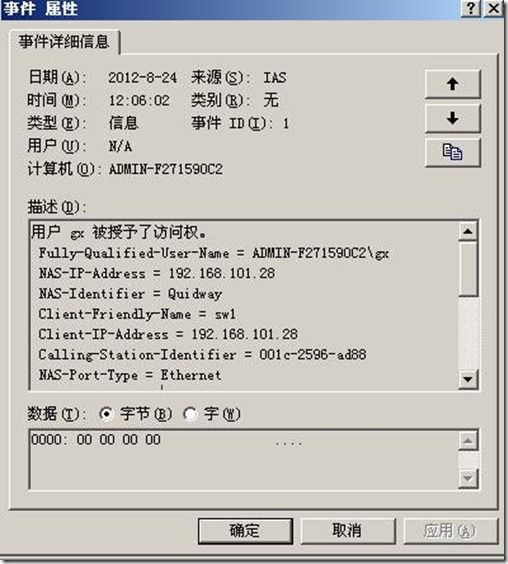

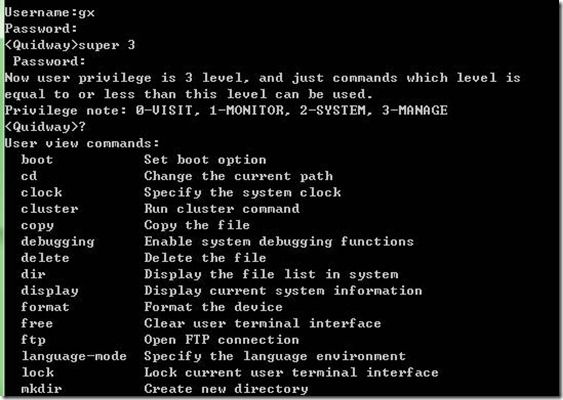

事件查看器用于查看日志!

三、客户端配置:

客户端用xp 系统

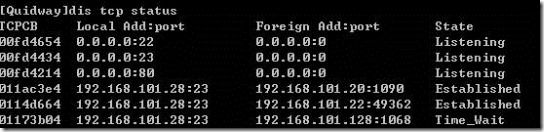

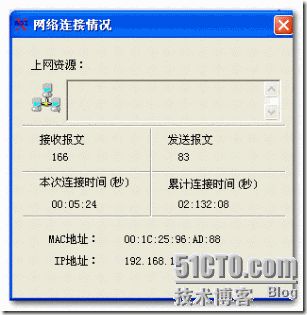

连接成功后的信息:

连接窗口显示:

![clip_p_w_picpath002[4] Windows下AAA服务器的搭建及身份认证!_第18张图片](http://img.e-com-net.com/image/info3/a1dacc12826e4df7b4cdb325dcad123d.jpg)