前言

本系列文章为https://exploit-exercises.com网站Nebula关卡的通关实践指南。

Nebula关卡分为19部分,文章中以00~19标识。本系列挑战涉及以下知识点:setuid,path环境变量,命令执行,crontab,软链接,/etc/passwd密码爆破、pcap包分析、php语言、lua语言、python语言、c语言、正则表达式、TOCTOU(文件访问竞态条件漏洞)、GDB调试、strace跟踪、文件描述符、资源未释放漏洞、父子进程等。

通过本系列的挑战可以很快的入门linux在信息安全方向的实践。

下面先来介绍下如何使用Nebula。

Nebula权限最后的账户是nebula,密码也是nebula.如果某一关涉及到修改系统配置,那么我们可以通过切换到nebula/nebula来修改。

一般情况下,对于对应的关卡,我们登录levelxx/levelxx后进入/home/flagxx目录开始挑战。假设我们挑战第二关,则登录level02/level02,进入/home/flag02。如果我们能够在shell中执行getflag命令或者出现

则表明挑战成功。

如果要接着跳转下一关,则可以使用su切换,比如进入第三关,则输入

Sulevel03,level03即可。

需要从源码中寻找漏洞的关卡,其源码都在对应的页面,查看即可。(https://exploit-exercises.com/nebula/levelxx)

因Nebula涉及关卡较多,知识点错综复杂,加之本人能力有限,参考了国内外许多大牛的博客,参考链接一并在文末给出。

接下来开始正式的通关之旅。

00

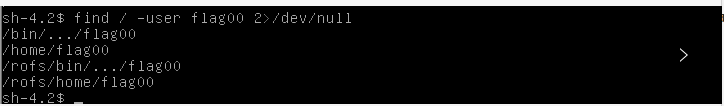

题目提示需要查找以”flag00”账户运行的设置了SUID的程序,并提示我们可以从跟目录开始查找

找到了了之后执行这个程序,我们这个用户“level00”就或者“flag00”的权限,也就可以getflag了

那么怎么找到符合要求的程序呢?

首先切换到根目录

由于我们目前的登录的是level00,在搜索没有权限进入的目录时会出错,所以为了避免干扰需要将错误信息输入到/dev/null中,linux下标准输入输出错误分别为0,1,2,所以我们在搜索命令后加上2>/dev/null

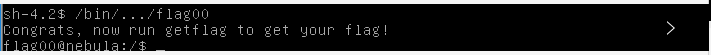

运行第一个

此时已经获得与flag00相同的权限

执行getflag

通关

01

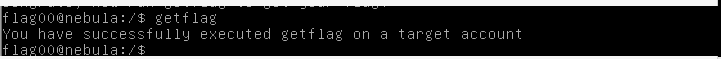

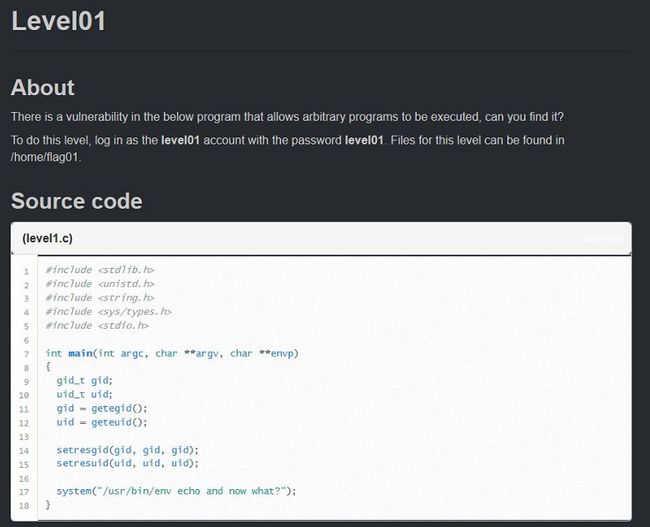

题目提示,代码存在的漏洞可以导致任意程序被执行

我们先正常情况下执行flag01

根据输出定位到第17行,可以看到程序是调用了system执行命令。此处存在的漏洞在于echo程序不是程序直接指定的,而是由env定位找到,然后执行echo后面的字符串andnowwhat?env是在环境变量$PATH中寻找env的,如果我们修改了$PATH,就可以欺骗env,继而使得代码中的system执行我们的命令。

首先将/tmp/echo链接到/bin/getflag

修改环境变量,将tmp路径放在前面,这样tmp优先被找到

这样设置之后,当env寻找echo时会先找到tmp处的echo,而此处的echo链接到了/bin/getflag

切换目录,执行程序看看效果

通过

02

题目提示我们,该代码允许任意程序被执行

我们要想通关自然就是要执行getflag啦

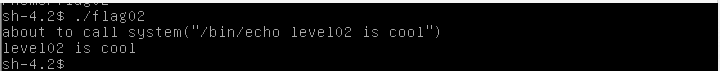

我们先执行程序看看

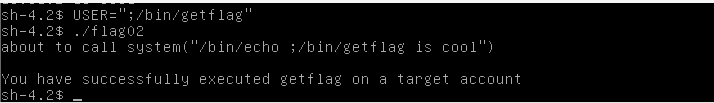

根据输出我们定位到22行处的代码,使用getenv()获取环境变量user的值,然后与前面的字符串拼接在一起,然后通过23行system执行,输出。如果我们修改了环境变量user的值,自然也就相当于修改了system的参数。在正常情况下,system执行的是/bin/echo,如果我们传进的user是“;/bin/getflag”,拼接起来就相当于/bin/echo;/bin/getflagis cool,那么我们就可以通关了。

接下来我们首先修改环境变量user然后执行

成功通关

03

题目提示注意flag03目录,并且告诉我们有一个每隔几分钟会执行的crontab定时任务

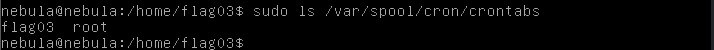

首先我们使用nebula/nebula登录

列出所有定时任务

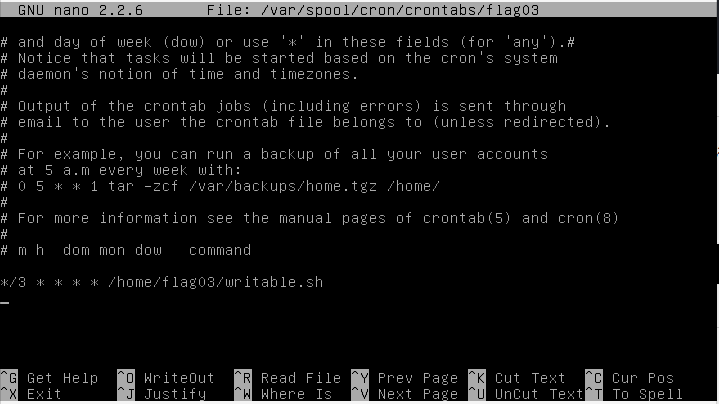

查看具体的crontab

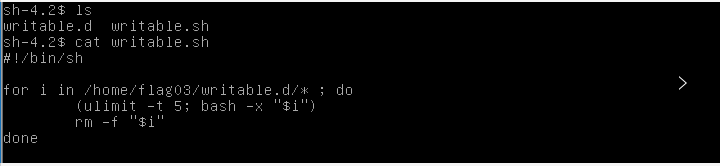

可以看到执行是writable.sh

切换使用level03/level03登录

查看writable.sh

可以看到,执行的是writables.d文件夹下的文件,然后删除这个脚本。

我们来看一下权限

我们无法修改shell脚本,但是可以修改writale.d

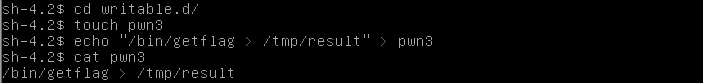

那么如果我们在writable.d下创建一个文件,其中写入我们的命令,然后crontab执行shell脚本,shell脚本再执行writable.d,那么就相当于我们的命令被执行了

赋予777权限

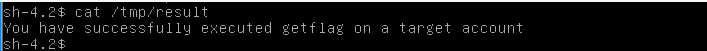

等待一会儿,由于crontab定时任务的执行也带动执行了pwn3,我们查看结果即可

成功通关

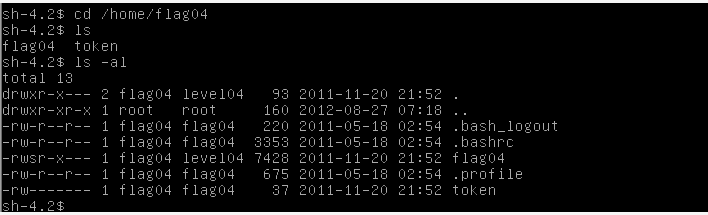

04

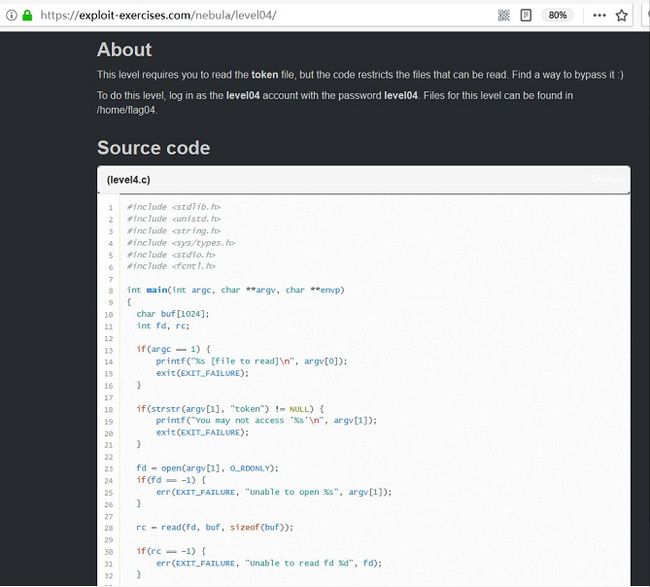

题目提示我们需要读取token,但是程序阻止我们读取代码,我们需要找到方法绕过程序的限制

可以看到,目前我们对token没有权限

但是token属于flag04用户组,flag04程序也属于flag04用户组,即我们可以考虑通过flag04来读取token

我们在代码中可以看到,第18行禁止我们输入的字符串中有“token”,那么怎样可以在输入字符串中不包含“token”,又能使flag04打开token呢?我们可以新建一个链接指向token就可以了

创建链接指向token

执行flag04时后面的加参数是我们上图创建的/tmp/flag04

得到token后使用flag04/token值登录

执行getflag,通关

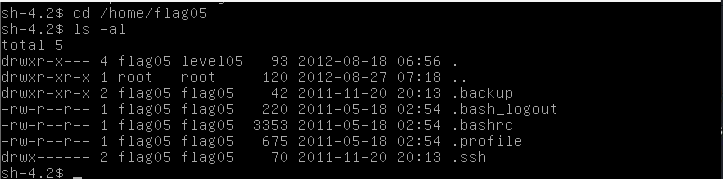

05

题目提示进入flag05目录,并且需要注意权限

可以看到有一个.ssh文件,如果我们那拿到ssh的私钥就可以登录flag05账户,自然就通过了,但是我们对.ssh文件没有任何权限,不过此处还有.backup,我们对这个文件有权限。那就从这儿入手。

是一个压缩文件,压缩后如图

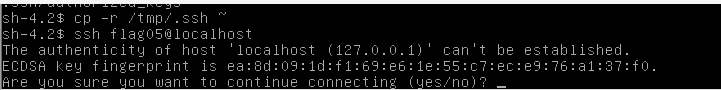

那我们就清楚了,可以使用此处解压后的私钥进行ssh登录

输入yes后回车

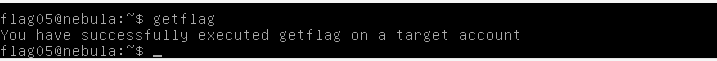

成功登录,执行getflag即可

通关

(剩下文章会在后续持续更新,请注意关注!)

注:未经允许,严禁转载!