"黑暗"谷歌—shodan

shodan介绍

信息收集方式

1.主动信息收集:直接与目标进行交互,通过对交互过程中的信息进行收集,比如nmap收集时,对目标发送了数据包,与接收目标数据。

2.被动信息收集:通过第三方引擎与目标交互,或不与目标交互查询数据库,获得目标的信息

shodan搜索引擎介绍

虽然目前人们都认为谷歌是最强的搜索引擎,但shodan才是互联网上最可怕的搜索引擎。与谷 歌不同的是,shodan不是在网上搜索网址,而是直接进入互联网的背后通道。shodan可以说是一 款"黑暗"谷歌,在寻找着所有和互联网关联的服务器、摄像头、打印机、路由器等。

shodan网址:https://www.shodan.io/

shodan注册与登录

API key:pde7mB56vGwCWh2yKjj87z9ucYDiPwYg

shodan搜索

在explorer搜索框中输入webcam(摄像头)进行搜索

通过关键字port指定具体端口号。

通过关键字 host指定具体IP地址。

通过关键字city指定搜索具体城市的内容。

通过关键字hostname搜索指定的主机或域名,例如 hostname:baidu

通过关键字country搜索指定的国家,例如 country:US

通过关键字org搜索指定的组织或公司,例如 org:“Google”

通过关键字isp搜索指定的ISP供应商,例如 isp:“China Telecom”

通过关键字product 搜索指定的操作系统/软件/平台,例如 product:“Apache httpd”

通过关键字version搜索指定的软件版本,例如 version:“1.6.2”

通过关键字geo搜索指定的地理位置,参数为经纬度,例如 geo:“31.8639, 117.2808”

通过关键字before/after搜索指定收录时间前后的数据,格式为dd-mm-yy,例如 before:“11-11-15”

通过关键字net搜索指定的IP地址或子网,例如 net:“210.45.240.0/24”

举例

shodan安装命令行: pip install shodan

shodan初始化命令行: shodan init DwEWIgDvRwdnKVhiYlOn22Ky5g47ipN2

shodan功能查询 :shodan -h

alert Manage the network alerts for your account # 管理账户的网络提示

convert Convert the given input data file into a... # 转换输入文件

count Returns the number of results for a search # 返回查询结果数量

download Download search results and save them in a... # 下载查询结果到文件

honeyscore Check whether the IP is a honeypot or not. # 检测是否有蜜罐保护

host View all available information for an IP... # 显示一个 IP 所有可用的详细信息

info Shows general information about your account # 显示账户的一般信息

init Initialize the Shodan command-line # 初始化命令行

myip Print your external IP address # 获取自身外部IP地址

parse Extract information out of compressed JSON... # 解析提取压缩的JSON信息,即使用download下载的数据

scan Scan an IP/ netblock using Shodan. # 使用 Shodan 扫描一个IP或者网段

search Search the Shodan database # 查询 Shodan 数据库

stats Provide summary information about a search... # 提供搜索结果的概要信息

stream Stream data in real-time. # 实时显示流数据

举例

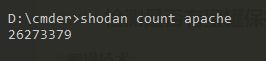

1 查看Apache服务器数量

shodan count apache

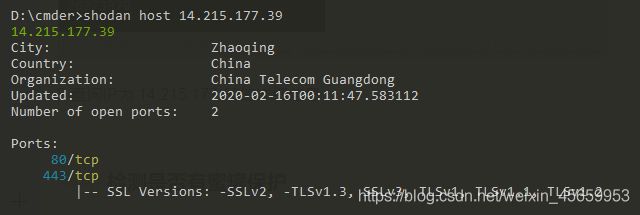

2 查询IP为 14.215.177.39的详细信息

3 search 直接将查询结果展示在命令行中,默认情况下只显示IP、端口号、主机名和HTTP数据。当然我们也可以通过使用 –fields 来自定义显示内容,例如,我们只显示IP、端口号、组织名称和主机名:

shodan search --fields ip_str,port,org,hostnames windows

检测是否有蜜罐保护

蜜罐技术

蜜罐技术本质上是一种对攻击方进行欺骗的技术,通过布置一些作为诱饵的主机、网络服务或者信息,诱使攻击方对它们实施攻击,从而可以对攻击行为进行捕获和分析,了解攻击方所使用的工具与方法,推测攻击意图和动机,能够让防御方清晰地了解他们所面对的安全威胁,并通过技术和管理手段来增强实际系统的安全防护能力。

shodan honeyscore 123.59.161.39 # ip为百合网

Python-shodan使用

Shodan方法

Shodan.count(query, facets=None):返回查询结果数量

Shodan.host(ip, history=False):返回一个IP的详细信息

Shodan.ports():返回Shodan可查询的端口号

Shodan.protocols():返回Shodan可查询的协议

Shodan.services():返回Shodan可查询的服务

Shodan.queries(page=1, sort=‘timestamp’, order=‘desc’):查询其他用户分享的查询规则

Shodan.scan(ips, force=False):使用Shodan进行扫描,ips可以为字符或字典类型

Shodan.search(query, page=1, limit=None, offset=None, facets=None, minify=True):查询Shodan数据

一般Shodan.search() 会返回类似如下格式的 JSON 数据:

# 初始化连接shodan

import shodan

SHODAN_API_KEY = 'DwEWIgDvRwdnKVhiYlOn22Ky5g47ipN2'

api = shodan.Shodan(SHODAN_API_KEY)

# 将查询结果保存到results中

results = api.search('...')

for result in results['']:

print(result['count']))

更多shodan使用请访问 https://blog.csdn.net/fly_hps/article/details/80610990