A记录分值:20

- 来源: sammie

- 难度:中

- 参与人数:2255人

- Get Flag:566人

- 答题人数:621人

- 解题通过率:91%

还好我截取了他的数据包,找呀找。

key就是网站名称。格式ctf{key}

tip:A记录的第一条。

解题链接: http://ctf5.shiyanbar.com/misc/shipin.cap

原题链接:http://www.shiyanbar.com/ctf/1853

【解题报告】

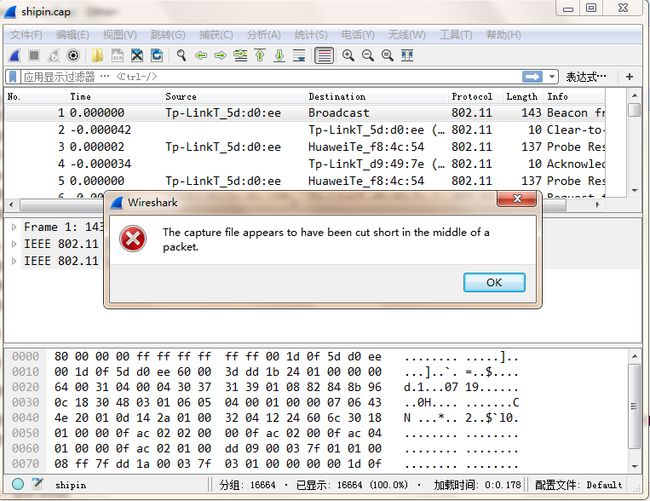

这是我入门安全杂项开始写的第二道题,这道题稍微有点难度了,点击这个链接,下载了一个数据包,数据包的话我们应该用Wireshark对包进行分析,打开以后它提示了一个信息:

这个数据包是被截断了,加密了,我们看下这个数据包,发现什么也分析不出来,只看到TPLink,后面跟了一大串看不懂的字符,这个就有点意思了,它其实是个无线包,无线包有密码,即有加密方式,这个时候我们要做的第一步就是把这个密码给破解了,这个时候我们就要用到一个工具,叫Aircrack-ng

我们使用这个工具:

我们把刚下载的数据包放在同一目录下,

Aircrack-ng这个工具的用途就是把加密过的数据包变成可读取的数据包,下面我来简单介绍下Aircrack-ng的一些命令:

Aircrack的基本使用流程:

- aircrack-ng.exe *.cap检查包信息

- aircrack-ng.exe *.cap -w wordlist.txt破解WPA密码

- airdecap-ng.exe *.cap -e 0719 -p 123456利用ESSID和WPA密码进行解密

于是我们直接去运行那个文件,去查询下包的信息

我们输入以下信息:

aircrack-ng.exe shipin.cap

这时我们可以看到BSSID和ESSID的信息,加密方式是WPA,我们知道,这个加密方式是不安全的,也是可以破解的,我们就一起来试着破解一下~~~

这个屏幕上有提示信息,需要破解的话,+w参数还有一个字典,这个字典很好找,百度搜索一下也行,我这里有个字典,有需要的朋友可以下载一下

链接:http://pan.baidu.com/s/1nv9lK1r 密码:cceb

咱们可以用这个字典来试一试,对于一般的密码足够用~~~~~~

我们输入以下信息:

aircrack-ng.exe -w shipin.cap

查询结果很快,我们知道密码为88888888,很多用户喜欢设置这种密码,这样的话很容易被人攻破!

咱既然知道SSID,知道密码,那我们就去将这个密码进行解密!

输入以下信息:

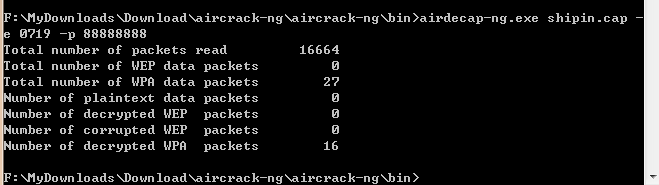

airdecap-ng.exe shipin.cap -e 0719 -p 88888888

OK,现在已经算是破解完了,这样,这个包就可以看了

可以看到,这个包下面多了一个解密过的包,这个时候我们再用Wireshark打开

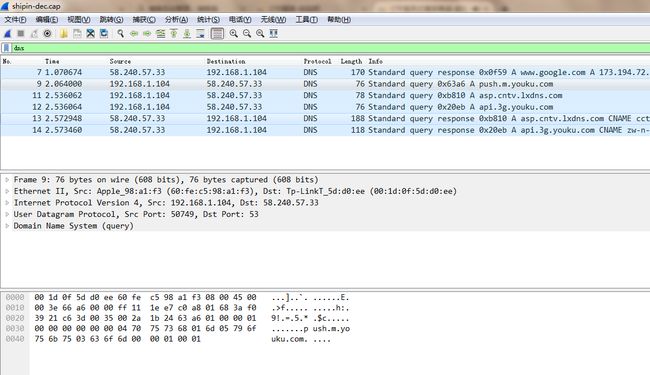

打开以后,我们发现这个包的内容变得可以读取了QAQ

这个时候,包里面的数据很多啊,我们应该看哪个数据呢?这个时候我们看题干有个提示,A记录,我们做网络的人应该知道,A记录是DNS解析记录,那么这个包呢,可以说肯定是DNS有关的包,那么咱们可以试一下,那么我现在简单介绍一下Wireshark的简单用法吧

Wireshark常用的过滤语法

- 根据协议,如dns,http,icmp

- 根据地址,如ip.src,ip.dst

- 根据端口,如tcp.port==80

咱们只要在过滤器中输入dns,搜索如下:

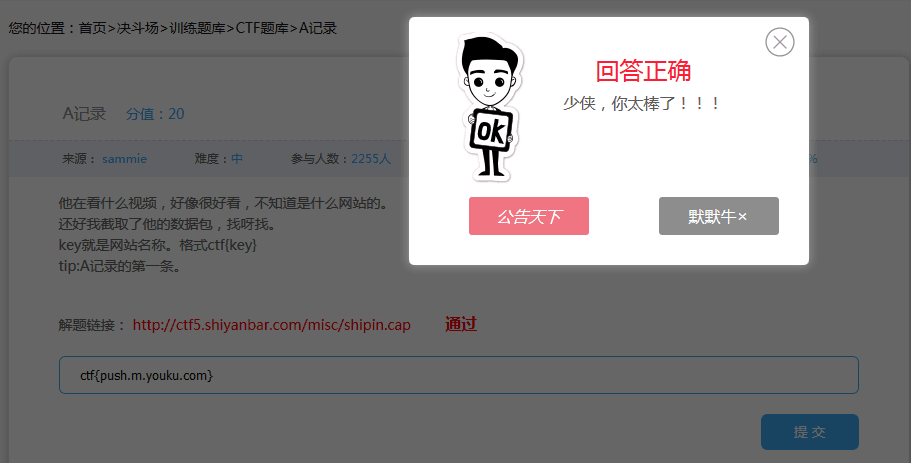

根据题干,他说他在看一个视频网站,从搜索结果来看,他看的视频网站是优酷,那它的flag就应该为ctf{push.m.youku.com}

然后就过了~~~