来源:https://github.com/Security-Onion-Solutions/security-onion/wiki/IntroductionToSecurityOnion

https://github.com/Security-Onion-Solutions/security-onion/wiki/Cheat-Sheet

一、总览

简单地说,网络安全监视(NSM)就是监视您的网络的安全相关事件。当用于识别漏洞或SSL证书过期时,它可能是主动的,也可能是被动的,例如在事件响应和网络取证中。无论您是在跟踪一个对手还是试图阻止恶意软件,NSM都提供您的网络的上下文、情报和态势感知。有一些商业解决方案接近于安全Onion提供的功能,但是很少有一个包中包含安全Onion的强大功能。

许多人认为NSM是一个他们可以购买来填补空白的解决方案;购买和部署解决方案XYZ并解决问题。你可以购买NSM的信念否定了NSM缩写中最重要的单词是“M”用于监视的事实。数据可以被收集和分析,但并不是所有的恶意活动一眼看上去都是恶意的。虽然自动化和相关性可以提高智能,并有助于筛选假阳性和恶意指标,但人类的智能和意识是无可替代的。我不想让你失望。安全洋葱不是一颗银弹,你可以设置,并感觉安全。什么都不是,如果这就是你要找的东西,你永远也找不到。“安全洋葱”将提供关于警报和异常事件的网络流量和上下文的可见性,但它需要管理员或分析人员承诺检查警报、监视网络活动,最重要的是,有学习的意愿、热情和愿望。

二、核心组件

安全洋葱无缝编织三个核心功能:

(1)完整的数据包捕获;

完整的包捕获是通过netsniff-ng (http://netsniff-ng.org/)完成的,“包嗅探野兽”。netsniff-ng捕获安全Onion传感器看到的所有流量,并存储尽可能多的流量(安全Onion有一个内置机制,可以在磁盘装满之前清除旧数据)。完整的包捕获就像你的网络的摄像机,但是更好的是,因为它不仅能告诉我们谁来了和去了,而且还能告诉我们他们去了哪里,带了什么(利用有效负载,钓鱼邮件,文件过滤)。这是一个犯罪现场记录器可以告诉我们很多关于受害者的事情以及现场上的一个被攻击主机的轮廓。在受害者的尸体上当然可以找到有价值的证据,但在宿主体内的证据可以被摧毁或操纵;记录器不会说谎,难以欺骗,并且可以捕捉到在运输途中的子弹。

(2)基于网络和基于主机的入侵检测系统(分别为NIDS和HIDS);

基于网络和基于主机的入侵检测系统(IDS)分别分析网络流量或主机系统,并为检测到的事件和活动提供日志和警报数据。安全洋葱提供多种IDS选项:

NIDS:

规则驱动的NIDS(Rule-driven NIDS)。对于规则驱动的网络入侵检测,安全洋葱提供了Snort (http://snort.org/)或Suricata (http://suricata-ids.org/)的选择。基于规则的系统查看网络流量,查找与已知恶意、异常或可疑流量匹配的指纹和标识符。您可能会说,它们类似于网络的反病毒签名,但它们比这更深入、更灵活。

分析驱动的NIDS(Analysis-driven NIDS)。对于分析驱动的网络入侵检测,Security Onion提供了Bro网络安全监视器,也称为Bro IDS (http://bro-ids.org/)。Bro是由加州大学伯克利分校国际计算机科学研究所开发和维护的,并得到国家科学基金会的资助。不像基于规则的系统在数据的大海捞针,Bro说,“这是你所有的数据,这是我看到的。你想怎么做就怎么做,这里有一个框架,这样你就可以。Bro监视网络活动,并记录任何连接、DNS请求、检测到的网络服务和软件、SSL证书、HTTP、FTP、IRC SMTP、SSH、SSL和Syslog活动,为您的网络上的数据和事件提供真正的深度和可见性。此外,Bro包含许多通用协议的分析程序,默认情况下,它有能力根据Team Cymru的恶意软件哈希注册表项目检查HTTP文件下载的MD5和。除了日志记录活动和流量分析程序之外,Bro框架提供了一种非常可扩展的方式来实时分析网络数据。最近与reni - isac的集体智能框架(CIF http://csirtgadgets.org/collective- Intelligence framework/)的集成提供了网络活动与最新社区智能提要的实时关联,以便在用户访问已知恶意ip、域或url时发出警报。输入框架允许您将数据输入到Bro中,这可以通过脚本实现,例如,读取c级员工用户名的逗号分隔文件,并将其与其他活动(比如从Internet下载可执行文件)进行关联。文件分析框架提供独立于协议的文件分析,允许您在文件通过网络时捕获它们,并自动将它们传递到沙箱或文件共享中进行反病毒扫描。兄弟的灵活性使它成为你防守时不可思议的强大盟友。

HIDS:

对于基于主机的入侵检测,安全洋葱提供了OSSEC (http://www.ossec.net/),这是一个免费的开源HIDS,适用于Windows、Linux和Mac OS X.当您将OSSEC代理添加到网络上的端点时,您将获得从端点到网络出口点的无价的可见性。OSSEC执行日志分析、文件完整性检查、策略监视、rootkit检测、实时警报和主动响应。最初由Daniel Cid创建,trend micro在2009年收购了OSSEC,并继续提供开源解决方案。作为分析人员,能够将基于主机的事件与基于网络的事件关联起来,这可能是识别成功攻击的区别。

(3)主机可视化的其它工具

Beats:我们可以使用Elastic Beats来帮助将端点日志发送到 Elastic Stack上的安全Onion,目前,测试只使用Filebeat(多种日志类型)和Winlogbeat (Windows事件日志)进行。

Sysmon:系统监视器(Sysmon)是一个Windows系统服务和设备驱动程序,一旦安装到系统上,它就会在系统重新引导时保持驻留状态,以监视和记录系统活动到Windows事件日志。它提供了有关进程创建、网络连接和文件创建时间更改的详细信息。通过收集它使用Windows事件收集或SIEM代理生成的事件,然后分析它们,您可以识别恶意或异常活动,并了解入侵者和恶意软件如何在您的网络上运行。

Autoruns:这个实用程序对任何启动监视器的自动启动位置都有最全面的了解,它向您展示了在系统启动或登录期间,以及启动Internet Explorer、Explorer和media player等各种内置Windows应用程序时要运行哪些程序。这些程序和驱动程序包括启动文件夹、运行、运行一次和其他注册表项。Autoruns报告Explorer外壳扩展,工具栏,浏览器助手对象,Winlogon通知,自动启动服务,和更多。Autoruns远远超出了其他自动启动实用程序。

Syslog:syslog-ng允许您灵活地从您的基础设施中收集、解析、分类和关联日志,并将它们存储或路由到日志分析工具。

(4)强大的分析工具。

通过完整的包捕获、IDS日志和Bro数据,分析师可以轻松获得大量数据。幸运的是,安全洋葱整合了以下工具来帮助理解这些数据:

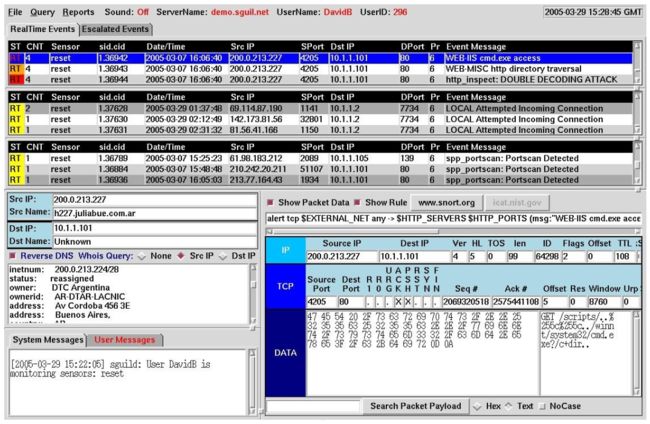

由Bamm Visscher (@bammv)创建的Sguil (http://sguil.sourceforge.net/)是“网络安全监控的分析师控制台”。它是分析师的右手,提供对正在收集的事件数据的可见性以及验证检测的上下文。Sguil提供了一个单独的GUI(用tcl/tk编写),在其中可以查看Snort或Suricata警报、OSSEC警报和Bro HTTP事件。更重要的是,Sguil允许您从警报直接“转换”到包捕获(通过Wireshark或NetworkMiner)或触发警报的完整会话的transcript(文字记录)。因此,与其只看到与警告相关的单个数据包,而留下无法回答的问题:“现在怎么办?”或者“接下来发生了什么?”你可以查看所有相关的流量,然后回答这个问题。此外,Sguil允许分析人员查询捕获的所有包,而不仅仅是与警报相关的包,这样您就可以关联可能没有触发警报但仍然可能与恶意或不希望的活动关联的流量。最后,Sguil允许分析人员执行反向DNS和whois查找与警报相关的IP地址。

Sguil与其他警报接口的不同之处在于,它允许分析人员之间的协作,允许对警报进行评论并将其升级到更高级的分析人员,以便对警报采取行动。Sguil是主要的安全洋葱工具,为给定警报提供最多的上下文。

http://www.vorant.com/files/nsm_with_sguil.pdf

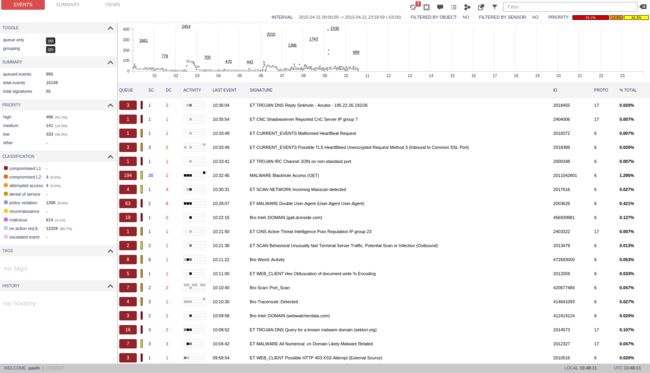

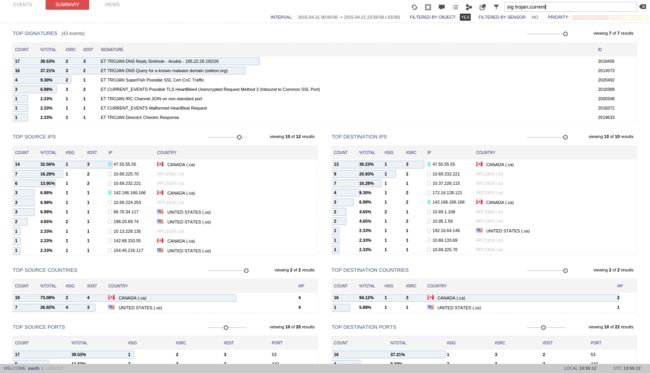

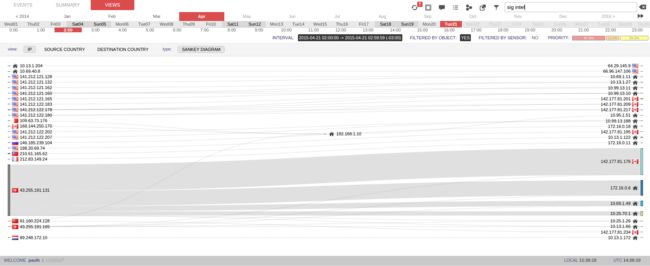

由Paul Halliday(@01110000)创建的Squert (http://www.squertproject.org/)是Sguil数据库的web应用程序接口。虽然它既不是一个实时(或接近实时)的接口,也不是Sguil的替代品,但它允许查询Sguil数据库,并为数据提供多个可视化选项,如“时间序列表示、加权和逻辑分组结果集”和地理ip映射。

Squert是一个web应用程序,用于查询和查看存储在Sguil数据库(通常是IDS警报数据)中的事件数据。Squert是一个可视化工具,试图通过使用元数据、时间序列表示以及加权和逻辑分组的结果集,为事件提供额外的上下文。人们希望,这些观点将引发人们提出的问题,否则人们可能不会提出这些问题。

Kibana(https://www.elastic.co/products/kibana),由Elastic(@Elastic)创建。Kibana让我们能够快速分析和透视安全洋葱通过“单个窗格”生成的所有不同数据类型。

CapMe:CapME是一个web界面,允许您:查看用tcpflow渲染的pcap转录本,查看用Bro生成的pcap转录本(特别有助于处理gzip编码),下载一个pcap

访问:您可以从Squert的NIDS警报或Kibana中具有时间戳、源IP、源端口、目标IP和目标端口的任何登录转向CapME。

CyberChef:赛博瑞士军刀CyberChef是一个简单,直观的网络应用程序,在一个网页浏览器上执行各种形式的“网络”操作。这些操作包括简单的编码(如XOR或Base64)、更复杂的加密(如AES、DES和Blowfish)、创建二进制和hexdumps、数据压缩和解压、计算哈希和校验和、IPv6和X.509解析、更改字符编码等等。

该工具旨在使技术和非技术分析人员能够以复杂的方式操作数据,而无需处理复杂的工具或算法。几年来,分析师在10%的创新时间内构思、设计、构建并逐步改进了它。已经尽了一切努力以一种可读和可扩展的格式来组织代码,但是应该注意的是,分析员并不是专业的开发人员。

Enterprise Log Search and Archive (ELSA)是一个三层日志接收器、归档器、索引器和传入syslog的web前端。它利用syslog-ng的模式数据库解析器实现高效的日志规范化,并对Sphinx全文索引进行日志搜索。

Squert是一个web应用程序,用于查询和查看存储在Sguil数据库(通常是IDS警报数据)中的事件数据。Squert是一个可视化工具,试图通过使用元数据、时间序列表示以及加权和逻辑分组的结果集,为事件提供额外的上下文。人们希望,这些观点将引发人们提出的问题,否则人们可能不会提出这些问题。