- 设计模式-抽象工厂模式(Abstract Factory Pattern)结构|原理|优缺点|场景|示例

TsengOnce

设计模式抽象工厂模式java

设计模式(分类)设计模式(六大原则)创建型(5种)工厂方法抽象工厂模式单例模式建造者模式原型模式结构型(7种)适配器模式装饰器模式代理模式外观模式桥接模式组合模式享元模式行为型(11种)策略模式模板方法模式观察者模式迭代器模式责任链模式命令模式备忘录模式状态模式访问者模式中介者模式抽象工厂模式(AbstractFactoryPattern)是一种创建型设计模式,它提供了一个创建一系列相关或相互依赖

- 23种设计模式-抽象工厂(Abstract Factory)设计模式

程序员汉升

#设计模式设计模式java抽象工厂模式

抽象工厂设计模式什么是抽象工厂设计模式?抽象工厂模式的特点抽象工厂模式的结构抽象工厂模式的优缺点抽象工厂方法的Java实现代码总结总结什么是抽象工厂设计模式?抽象工厂模式(AbstractFactoryDesignPattern)是一种创建型设计模式,它提供了一种方式来创建一系列相关或相互依赖的对象,而无需指定它们的具体类。与工厂方法模式的区别在于,抽象工厂模式通常用于处理产品族的创建,确保创建的

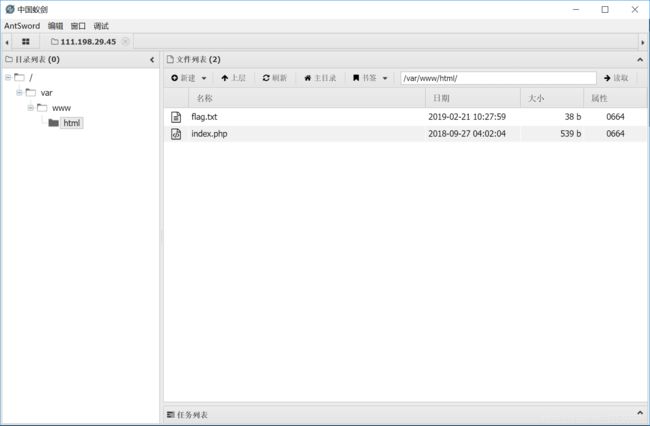

- 攻防世界-happyctf

2503_90412967

网络安全

进入主函数,可以看到一堆乱七八糟的东西,这个时候要找输入,确定密钥,再寻找出口(例如error,goodflag等等),然后我们就可以找条件语句和循环了,然后我们就可以找到while循环里面的那个函数,里面进行了异或操作接着我们就可以写脚本了flag如图

- React 18 如何定义变量,及赋值 与渲染

痴心阿文

Reactreact.jsjavascript前端

React18中,定义变量、赋值和渲染的方式因变量的用途和作用域不同而有所差异,下面为你详细介绍不同场景下的实现方法。1.函数组件内定义普通变量在函数组件里,你可以像在普通JavaScript函数中一样定义变量,并且这些变量会在每次组件重新渲染时重新创建。importReactfrom'react';constMyComponent=()=>{//定义普通变量并赋值constmessage='He

- [BJDCTF2020]JustRE

32304353

安全汇编

打开程序发现需要进行点击获取flag拖入IDA进行分析F5挨个查看代码发现疑似falg的数据经过判断,需要点击19999次获得flag把%d带入即可获取flagflag{1999902069a45792d233ac}提交flag解题思路参考文章BUUCTF-[BJDCTF2020]JustRE1-CSDN博客

- 借Kinect 扫描 软件 reconstructMe skanect ksan3d

learn deep learning

三维重建

[基础技术]3D扫描教程http://bbs.kechuang.org/read/59979楼主#更多发布于:2013-08-2314:48入门级的3D扫描ReconstructMe硬件kinectXBox360不兼容kinectforwindows或者XtionProLive(XtionProLive开发版包装,有Microphone和RGBsensor)有电动转盘更好,win732位或者64位

- 如何在 React 项目中优化列表渲染性能,避免不必要的重绘?

前端大白话

大白话前端八股react.js前端前端框架

大白话如何在React项目中优化列表渲染性能,避免不必要的重绘?在React项目里,要是列表数据量很大,每次数据变化都重新渲染列表,会严重影响性能。1.使用key属性key属性能帮助React识别哪些元素发生了变化,这样在更新列表时,React就只更新那些真正改变的元素,而不是重新渲染整个列表。importReactfrom'react';//假设这是我们的数据列表constdata=[{id:1

- 12.12【java exp4】react table全局搜索tailwindcss 布局 (Layout) css美化 3. (rowId: number

CQU_JIAKE

CQUCSjavascript前端react.js

reacttable创建一个下拉菜单,允许用户选择要搜索的列。创建一个输入框,用于输入搜索关键词。根据用户的选择,动态地应用过滤器到指定的列全局搜索importReactfrom'react';import{useTable,useFilters,useGlobalFilter,useSortBy,usePagination}from'react-table';//自定义过滤组件functionC

- Dify 项目开源大模型应用开发平台

魔王阿卡纳兹

IT杂谈开源项目观察开源difLLM开发平台

Dify是一款开源的大语言模型(LLM)应用开发平台,旨在简化生成式AI应用的创建、部署和持续优化流程。以下从多个维度对该项目进行详细介绍:一、项目定义与核心功能Dify的核心定位是结合后端即服务(BaaS)和LLMOps理念,为开发者提供从原型到生产的全生命周期支持。其核心功能包括:可视化工作流构建通过可视化画布(如ReactFlow)编排AI工作流,支持多步骤任务处理,例如文档解析、模型推理和

- 零基础到网络安全工程师

幼儿园扛把子\

web安全安全

爆肝!三个月从零基础到网络安全工程师:2025年黑客技术实战指南(附工具包+100G资源)网络安全攻防示意图|数据来源:CSDN技术社区关键词:网络安全、红队实战、CTF竞赛、渗透测试、漏洞挖掘一、为什么90%的人学不会黑客技术?这3个误区正在毁掉你!1.错误认知:把"黑客"等同于"攻击者"真相:网络安全法实施后,合规的渗透测试工程师(白帽黑客)已成国家战略人才,平均月薪25K+案例:某学员通过挖

- CTF二维码补标识位writeup

开心星人

photoshop

鉴于我在网上各种搜罗PS如何图层叠加等一系列问题没有结果之后,在我得知了答案之后就来分享一下,好让后来者能够搜到,当时在我用PS咋都不行的时候,突然茅塞顿开,用powerpoint,直接就拼出来了,非常的好用,也非常简单!不过今天还是说一下PS如何操作题目是直接丢过来一个二维码,缺少二维码定位符,所以搜素一下二维码定位符截取图片,去除白色背景首先将两张图片都打开将页面切换到定位符选中左侧工具栏的移

- CTF杂项挑战:使用已知字典破解ZIP文件密码

0dayNu1L

Web安全CTFweb安全网络安全

在CTF比赛中,杂项挑战通常包含一些非传统的题目,其中破解ZIP文件密码是一个常见的任务。本文将介绍两种在已知密码字典文件的情况下,破解ZIP文件密码的方法:一种是使用Python脚本进行暴力破解,另一种是通过zip2john和john命令结合进行破解。0dayNu1L-CSDN博客请一键三连吧!!!❤❤❤目录方法一:使用Python脚本进行暴力破解步骤方法二:使用zip2john和john命令结

- NSSCTF_crypto_[HGAME 2022 week3]RSA attack 3

岁岁的O泡奶

python开发语言密码学cryptoNSSCTF维纳攻击

[HGAME2022week3]RSAattack3题目:太多了自己去看,提示:维纳攻击首先在做这题之前你得先懂得维纳攻击的原理https://www.cnblogs.com/wandervogel/p/16805992.htmlok啊看懂了维纳攻击的原理就来开始写脚本吧fromCrypto.Util.numberimportlong_to_bytesimportgmpy2#已知参数n=50741

- 新手必看——ctf六大题型介绍及六大题型解析&举例解题

沛哥网络安全

web安全学习安全udp网络协议

CTF(CaptureTheFlag)介绍与六大题型解析一、什么是CTF?CTF(CaptureTheFlag),意为“夺旗赛”,是一种信息安全竞赛形式,广泛应用于网络安全领域。CTF竞赛通过模拟现实中的网络安全攻防战,让参赛者以攻防对抗的形式,利用各种信息安全技术进行解决一系列安全问题,最终获得“旗帜(Flag)”来获得积分。CTF赛事一般分为两种形式:Jeopardy(解题模式):参赛者通过解

- 安卓无线调试连接不上

王的备忘录

A1_android开发基础android

今天发现的一个问题,如果要连接的是新手机,会无法连接上。提示connectfail。原因是第一次调试,先要在手机上进行授权。解决方法就是要先通过数据线连接手机,在手机端同意连接,之后再运用adb无线调试就可以连接了。

- HTML 元素和有效 DOCTYPES

智慧浩海

HTMLhtml前端

HTML元素-有效DOCTYPES下面的表格列出了所有的HTML5/HTML4.01/XHTML元素,以及它们会出现在什么文档类型(!DOCTYPE)中:HTML4.01/XHTML1.0TagHTML5TransitionalStrictFramesetXHTML1.1YesYesYesYesYesYesYesYesYesYesNoYesYesYesYesYesYesYesYesYesNoYes

- CTF学习法则——寒假篇 新手赶快收藏吧!

网络安全技术分享

学习网络安全web安全php

CTF(CapturetheFlag)是网络安全领域中的一种比赛形式,涵盖了漏洞利用、逆向工程、加密解密、编码解码等多方面的技术,参与者通过解决难题(称为“Flag”)获得积分。对于想要在寒假期间提升CTF技能的同学们,以下是一些有效的学习法则,可以帮助你高效地进行学习和提升:1.合理规划学习时间寒假时间有限,建议制定合理的学习计划:每天固定时间学习:保持稳定的学习节奏,避免临时抱佛脚。分阶段学习

- 设计模式详解:提高代码复用性与可维护性的关键

誰能久伴不乏

设计模式

文章目录设计模式详解:提高代码复用性与可维护性的关键1.设计模式的分类2.创建型设计模式2.1单例模式(SingletonPattern)工作原理:代码示例:线程安全:2.2工厂方法模式(FactoryMethodPattern)工作原理:代码示例:适用场景:2.3抽象工厂模式(AbstractFactoryPattern)工作原理:代码示例:适用场景:2.4建造者模式(BuilderPatter

- [HelloCTF]PHPinclude-labs超详细WP-Level 2-data协议

Haicaji

WPphp网络安全web安全

源码分析重点关注这两行代码echoinclude("data://text/plain;base64,4pedKCrigbDilr/igbAqKeKXnEhlbGxvLUNURnd3");isset($_GET['wrappers'])?include("data://text/plain".$_GET['wrappers']):'';发现这里出现了data协议data://-数据流(RFC239

- 前端怎么处理请求失败会弹出一个 toast,如何保证批量请求失败,只弹出一个

大莲芒

前端

在前端处理批量请求时,确保只弹出一个toast通知,可以通过以下步骤实现:使用状态管理首先,您可以使用状态管理工具(例如React的useState或Redux)来跟踪请求的状态。创建一个Toast组件如果还没有创建toast组件,可以简单实现一个。以下是一个基本的Reacttoast组件示例importReactfrom'react';import'./Toast.css';//添加样式cons

- ctfshow-stack36

dd-pwn

pwn

每天下午抖音(47253061271)直播pwn题,小白一只,欢迎各位师傅讨论可以发现全文只有一个ctfshow的自定义函数Gets函数,发现有溢出漏洞,可以利用该漏洞进行构建exp,发现有get_flag供我们使用,可以直接打开根目录的flag,因此只需要构造溢出,溢出返回地址覆盖成get_flag就行Exp:

- 新手必看——ctf六大题型介绍及六大题型解析&举例解题

沛哥网络安全

web安全学习安全udp网络协议

CTF(CaptureTheFlag)介绍与六大题型解析一、什么是CTF?CTF(CaptureTheFlag),意为“夺旗赛”,是一种信息安全竞赛形式,广泛应用于网络安全领域。CTF竞赛通过模拟现实中的网络安全攻防战,让参赛者以攻防对抗的形式,利用各种信息安全技术进行解决一系列安全问题,最终获得“旗帜(Flag)”来获得积分。CTF赛事一般分为两种形式:Jeopardy(解题模式):参赛者通过解

- 用于AI-CV项目标注的星标模型

深蓝海拓

pyside6系统学习机器视觉和人工智能学习pyside6学习笔记python开发语言pyqt

功能:生成星标图形项,并在目标点上将底图颜色反色显示,当定位和拖动后输出底图在标记点的像素值。输入和输出使用信号槽机制。代码:importmathimportsysfromPySide6.QtCoreimportQPointF,QObject,QRectF,SignalfromPySide6.QtGuiimportQBrush,QPixmap,QColor,QPenfromPySide6.QtWi

- 自我学习: Django-用户登录+中间件

yzybang

django中间件学习

以form来做,因为form没有写入能力,比较安全fromdjango.shortcutsimportrender,HttpResponse,redirectfromapp01importmodelsfromdjangoimportformsfromapp01.utils.encryptimportmd5#form需自己定义“字段”classLoginForm(forms.Form):name=f

- 深度探索 Java 代码审计:筑牢安全防线的关键之路

阿贾克斯的黎明

javajava安全开发语言

在当今高度数字化的时代,软件安全成为了至关重要的议题。对于众多使用Java语言进行开发的程序员而言,深入掌握Java代码审计技能,无疑是守护软件安全的核心手段。本文将围绕一本涵盖Java代码审计丰富知识的书籍目录,全面剖析Java代码审计的各个关键环节以及其在CTFAWD比赛中的重要应用。一、学习经验:开启Java代码审计的智慧之门Java代码审计之路并非坦途,需要有系统的学习方法和实践经验。书籍

- 【2025年春季】全国CTF夺旗赛-从零基础入门到竞赛,看这一篇就稳了!

白帽子凯哥

web安全学习安全CTF夺旗赛网络安全

基于入门网络安全/黑客打造的:黑客&网络安全入门&进阶学习资源包目录一、CTF简介二、CTF竞赛模式三、CTF各大题型简介四、CTF学习路线4.1、初期1、html+css+js(2-3天)2、apache+php(4-5天)3、mysql(2-3天)4、python(2-3天)5、burpsuite(1-2天)4.2、中期1、SQL注入(7-8天)2、文件上传(7-8天)3、其他漏洞(14-15

- 抽象工厂模式

倒霉男孩

java设计模式抽象工厂模式

抽象工厂模式抽象工厂模式是一种创建型设计模式,旨在提供一个接口来创建一系列相关或依赖对象,而无需指定其具体类。同级别产品指同一类型产品,,同产品族是指一组相关的对象或产品,类似同一品牌。抽象工厂模式是工厂方法模式的升级版,工厂方法模式只生产一个等级的产品,而抽象工厂模式可生产多个等级的产品。抽象工厂模式结构:抽象工厂(AbstractFactory):声明创建不同产品的方法(如createButt

- 抽象工厂模式(附C++代码示例)

Warren++

设计模式抽象工厂模式c++开发语言设计模式

抽象工厂模式抽象工厂模式的含义核心思想及解释为什么要使用抽象工厂模式使用抽象工厂模式需要注意的点工程的应用场景示例代码及解释输出代码运行结果抽象工厂模式的含义抽象工厂模式(AbstractFactoryPattern)是一种创建型设计模式,它提供了一种方式,能够封装一组具有共同主题但各自独立的工厂,而无需指定具体类。抽象工厂模式允许客户端通过接口操作实例,而不需要依赖具体类。核心思想及解释抽象工厂

- 突破编程_C++_设计模式(抽象工厂模式)

breakthrough_01

突破编程_C++_设计模式c++设计模式抽象工厂模式

1抽象工厂的基本概念在C++中,抽象工厂(AbstractFactory)提供了一种方式来封装一系列相互关联或相互依赖的对象创建过程,而无需指定它们具体的类。抽象工厂模式允许客户端代码使用抽象接口来创建一系列相关的对象,而无需了解这些对象的具体实现。抽象工厂模式通常包含以下几个组成部分:(1)抽象工厂(AbstractFactory):这是一个接口或抽象类,它声明了创建一系列相关对象的方法。这些方

- 设计模式2之c++抽象工厂模式(示例代码)

小激动. Caim

设计模式设计模式c++抽象工厂模式

抽象工厂模式(AbstractFactoryPattern)是一种创建型设计模式,它提供了一种创建一系列相关或相互依赖对象的接口,而无需指定它们具体的类。在抽象工厂模式中,一个工厂类可以创建多个产品族,每个产品族包含多个产品。抽象工厂模式的角色:抽象工厂(AbstractFactory):定义了创建产品族的接口。具体工厂(ConcreteFactory):实现抽象工厂接口,创建具体产品。抽象产品(

- log4j对象改变日志级别

3213213333332132

javalog4jlevellog4j对象名称日志级别

log4j对象改变日志级别可批量的改变所有级别,或是根据条件改变日志级别。

log4j配置文件:

log4j.rootLogger=ERROR,FILE,CONSOLE,EXECPTION

#log4j.appender.FILE=org.apache.log4j.RollingFileAppender

log4j.appender.FILE=org.apache.l

- elk+redis 搭建nginx日志分析平台

ronin47

elasticsearchkibanalogstash

elk+redis 搭建nginx日志分析平台

logstash,elasticsearch,kibana 怎么进行nginx的日志分析呢?首先,架构方面,nginx是有日志文件的,它的每个请求的状态等都有日志文件进行记录。其次,需要有个队 列,redis的l

- Yii2设置时区

dcj3sjt126com

PHPtimezoneyii2

时区这东西,在开发的时候,你说重要吧,也还好,毕竟没它也能正常运行,你说不重要吧,那就纠结了。特别是linux系统,都TMD差上几小时,你能不痛苦吗?win还好一点。有一些常规方法,是大家目前都在采用的1、php.ini中的设置,这个就不谈了,2、程序中公用文件里设置,date_default_timezone_set一下时区3、或者。。。自己写时间处理函数,在遇到时间的时候,用这个函数处理(比较

- js实现前台动态添加文本框,后台获取文本框内容

171815164

文本框

<%@ page language="java" import="java.util.*" pageEncoding="UTF-8"%>

<!DOCTYPE html PUBLIC "-//W3C//DTD XHTML 1.0 Transitional//EN" "http://w

- 持续集成工具

g21121

持续集成

持续集成是什么?我们为什么需要持续集成?持续集成带来的好处是什么?什么样的项目需要持续集成?... 持续集成(Continuous integration ,简称CI),所谓集成可以理解为将互相依赖的工程或模块合并成一个能单独运行

- 数据结构哈希表(hash)总结

永夜-极光

数据结构

1.什么是hash

来源于百度百科:

Hash,一般翻译做“散列”,也有直接音译为“哈希”的,就是把任意长度的输入,通过散列算法,变换成固定长度的输出,该输出就是散列值。这种转换是一种压缩映射,也就是,散列值的空间通常远小于输入的空间,不同的输入可能会散列成相同的输出,所以不可能从散列值来唯一的确定输入值。简单的说就是一种将任意长度的消息压缩到某一固定长度的消息摘要的函数。

- 乱七八糟

程序员是怎么炼成的

eclipse中的jvm字节码查看插件地址:

http://andrei.gmxhome.de/eclipse/

安装该地址的outline 插件 后重启,打开window下的view下的bytecode视图

http://andrei.gmxhome.de/eclipse/

jvm博客:

http://yunshen0909.iteye.com/blog/2

- 职场人伤害了“上司” 怎样弥补

aijuans

职场

由于工作中的失误,或者平时不注意自己的言行“伤害”、“得罪”了自己的上司,怎么办呢?

在职业生涯中这种问题尽量不要发生。下面提供了一些解决问题的建议:

一、利用一些轻松的场合表示对他的尊重

即使是开明的上司也很注重自己的权威,都希望得到下属的尊重,所以当你与上司冲突后,最好让不愉快成为过去,你不妨在一些轻松的场合,比如会餐、联谊活动等,向上司问个好,敬下酒,表示你对对方的尊重,

- 深入浅出url编码

antonyup_2006

应用服务器浏览器servletweblogicIE

出处:http://blog.csdn.net/yzhz 杨争

http://blog.csdn.net/yzhz/archive/2007/07/03/1676796.aspx

一、问题:

编码问题是JAVA初学者在web开发过程中经常会遇到问题,网上也有大量相关的

- 建表后创建表的约束关系和增加表的字段

百合不是茶

标的约束关系增加表的字段

下面所有的操作都是在表建立后操作的,主要目的就是熟悉sql的约束,约束语句的万能公式

1,增加字段(student表中增加 姓名字段)

alter table 增加字段的表名 add 增加的字段名 增加字段的数据类型

alter table student add name varchar2(10);

&nb

- Uploadify 3.2 参数属性、事件、方法函数详解

bijian1013

JavaScriptuploadify

一.属性

属性名称

默认值

说明

auto

true

设置为true当选择文件后就直接上传了,为false需要点击上传按钮才上传。

buttonClass

”

按钮样式

buttonCursor

‘hand’

鼠标指针悬停在按钮上的样子

buttonImage

null

浏览按钮的图片的路

- 精通Oracle10编程SQL(16)使用LOB对象

bijian1013

oracle数据库plsql

/*

*使用LOB对象

*/

--LOB(Large Object)是专门用于处理大对象的一种数据类型,其所存放的数据长度可以达到4G字节

--CLOB/NCLOB用于存储大批量字符数据,BLOB用于存储大批量二进制数据,而BFILE则存储着指向OS文件的指针

/*

*综合实例

*/

--建立表空间

--#指定区尺寸为128k,如不指定,区尺寸默认为64k

CR

- 【Resin一】Resin服务器部署web应用

bit1129

resin

工作中,在Resin服务器上部署web应用,通常有如下三种方式:

配置多个web-app

配置多个http id

为每个应用配置一个propeties、xml以及sh脚本文件

配置多个web-app

在resin.xml中,可以为一个host配置多个web-app

<cluster id="app&q

- red5简介及基础知识

白糖_

基础

简介

Red5的主要功能和Macromedia公司的FMS类似,提供基于Flash的流媒体服务的一款基于Java的开源流媒体服务器。它由Java语言编写,使用RTMP作为流媒体传输协议,这与FMS完全兼容。它具有流化FLV、MP3文件,实时录制客户端流为FLV文件,共享对象,实时视频播放、Remoting等功能。用Red5替换FMS后,客户端不用更改可正

- angular.fromJson

boyitech

AngularJSAngularJS 官方APIAngularJS API

angular.fromJson 描述: 把Json字符串转为对象 使用方法: angular.fromJson(json); 参数详解: Param Type Details json

string

JSON 字符串 返回值: 对象, 数组, 字符串 或者是一个数字 示例:

<!DOCTYPE HTML>

<h

- java-颠倒一个句子中的词的顺序。比如: I am a student颠倒后变成:student a am I

bylijinnan

java

public class ReverseWords {

/**

* 题目:颠倒一个句子中的词的顺序。比如: I am a student颠倒后变成:student a am I.词以空格分隔。

* 要求:

* 1.实现速度最快,移动最少

* 2.不能使用String的方法如split,indexOf等等。

* 解答:两次翻转。

*/

publ

- web实时通讯

Chen.H

Web浏览器socket脚本

关于web实时通讯,做一些监控软件。

由web服务器组件从消息服务器订阅实时数据,并建立消息服务器到所述web服务器之间的连接,web浏览器利用从所述web服务器下载到web页面的客户端代理与web服务器组件之间的socket连接,建立web浏览器与web服务器之间的持久连接;利用所述客户端代理与web浏览器页面之间的信息交互实现页面本地更新,建立一条从消息服务器到web浏览器页面之间的消息通路

- [基因与生物]远古生物的基因可以嫁接到现代生物基因组中吗?

comsci

生物

大家仅仅把我说的事情当作一个IT行业的笑话来听吧..没有其它更多的意思

如果我们把大自然看成是一位伟大的程序员,专门为地球上的生态系统编制基因代码,并创造出各种不同的生物来,那么6500万年前的程序员开发的代码,是否兼容现代派的程序员的代码和架构呢?

- oracle 外部表

daizj

oracle外部表external tables

oracle外部表是只允许只读访问,不能进行DML操作,不能创建索引,可以对外部表进行的查询,连接,排序,创建视图和创建同义词操作。

you can select, join, or sort external table data. You can also create views and synonyms for external tables. Ho

- aop相关的概念及配置

daysinsun

AOP

切面(Aspect):

通常在目标方法执行前后需要执行的方法(如事务、日志、权限),这些方法我们封装到一个类里面,这个类就叫切面。

连接点(joinpoint)

spring里面的连接点指需要切入的方法,通常这个joinpoint可以作为一个参数传入到切面的方法里面(非常有用的一个东西)。

通知(Advice)

通知就是切面里面方法的具体实现,分为前置、后置、最终、异常环

- 初一上学期难记忆单词背诵第二课

dcj3sjt126com

englishword

middle 中间的,中级的

well 喔,那么;好吧

phone 电话,电话机

policeman 警察

ask 问

take 拿到;带到

address 地址

glad 高兴的,乐意的

why 为什么

China 中国

family 家庭

grandmother (外)祖母

grandfather (外)祖父

wife 妻子

husband 丈夫

da

- Linux日志分析常用命令

dcj3sjt126com

linuxlog

1.查看文件内容

cat

-n 显示行号 2.分页显示

more

Enter 显示下一行

空格 显示下一页

F 显示下一屏

B 显示上一屏

less

/get 查询"get"字符串并高亮显示 3.显示文件尾

tail

-f 不退出持续显示

-n 显示文件最后n行 4.显示头文件

head

-n 显示文件开始n行 5.内容排序

sort

-n 按照

- JSONP 原理分析

fantasy2005

JavaScriptjsonpjsonp 跨域

转自 http://www.nowamagic.net/librarys/veda/detail/224

JavaScript是一种在Web开发中经常使用的前端动态脚本技术。在JavaScript中,有一个很重要的安全性限制,被称为“Same-Origin Policy”(同源策略)。这一策略对于JavaScript代码能够访问的页面内容做了很重要的限制,即JavaScript只能访问与包含它的

- 使用connect by进行级联查询

234390216

oracle查询父子Connect by级联

使用connect by进行级联查询

connect by可以用于级联查询,常用于对具有树状结构的记录查询某一节点的所有子孙节点或所有祖辈节点。

来看一个示例,现假设我们拥有一个菜单表t_menu,其中只有三个字段:

- 一个不错的能将HTML表格导出为excel,pdf等的jquery插件

jackyrong

jquery插件

发现一个老外写的不错的jquery插件,可以实现将HTML

表格导出为excel,pdf等格式,

地址在:

https://github.com/kayalshri/

下面看个例子,实现导出表格到excel,pdf

<html>

<head>

<title>Export html table to excel an

- UI设计中我们为什么需要设计动效

lampcy

UIUI设计

关于Unity3D中的Shader的知识

首先先解释下Unity3D的Shader,Unity里面的Shaders是使用一种叫ShaderLab的语言编写的,它同微软的FX文件或者NVIDIA的CgFX有些类似。传统意义上的vertex shader和pixel shader还是使用标准的Cg/HLSL 编程语言编写的。因此Unity文档里面的Shader,都是指用ShaderLab编写的代码,

- 如何禁止页面缓存

nannan408

htmljspcache

禁止页面使用缓存~

------------------------------------------------

jsp:页面no cache:

response.setHeader("Pragma","No-cache");

response.setHeader("Cache-Control","no-cach

- 以代码的方式管理quartz定时任务的暂停、重启、删除、添加等

Everyday都不同

定时任务管理spring-quartz

【前言】在项目的管理功能中,对定时任务的管理有时会很常见。因为我们不能指望只在配置文件中配置好定时任务就行了,因为如果要控制定时任务的 “暂停” 呢?暂停之后又要在某个时间点 “重启” 该定时任务呢?或者说直接 “删除” 该定时任务呢?要改变某定时任务的触发时间呢? “添加” 一个定时任务对于系统的使用者而言,是不太现实的,因为一个定时任务的处理逻辑他是不

- EXT实例

tntxia

ext

(1) 增加一个按钮

JSP:

<%@ page language="java" import="java.util.*" pageEncoding="UTF-8"%>

<%

String path = request.getContextPath();

Stri

- 数学学习在计算机研究领域的作用和重要性

xjnine

Math

最近一直有师弟师妹和朋友问我数学和研究的关系,研一要去学什么数学课。毕竟在清华,衡量一个研究生最重要的指标之一就是paper,而没有数学,是肯定上不了世界顶级的期刊和会议的,这在计算机学界尤其重要!你会发现,不论哪个领域有价值的东西,都一定离不开数学!在这样一个信息时代,当google已经让世界没有秘密的时候,一种卓越的数学思维,绝对可以成为你的核心竞争力. 无奈本人实在见地