- PHP反序列化刷题

奫M

php开发语言

1.攻防世界unserialize3classxctf{public$flag='111';publicfunction__wakeup(){exit('badrequests');}?code=pocO:4:"xctf":1:{s:4:"flag";s:3:"111";}让输出报错:O:4:"xctf":2:{s:4:"flag";s:3:"111";}2.攻防世界Web_php_unseria

- xctf攻防世界 REVERSE 高手进阶区 re2-cpp-is-awesome

l8947943

攻防世界reverse之路reverse

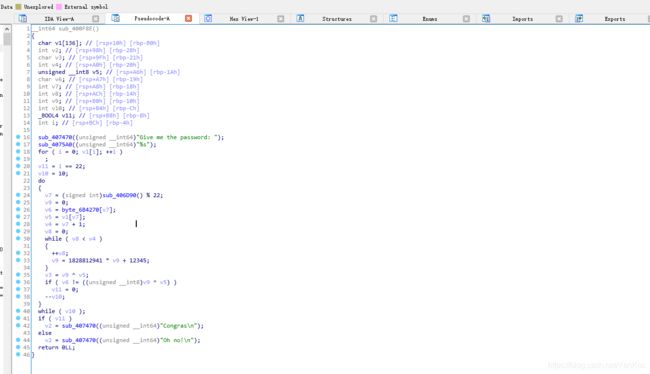

0x01.进入环境,下载附件题目给出的是一个无后缀文件,我们将其下载。先看看是否有套壳,发现没有套壳。那么接下来就老套路了0x02.问题分析我们使用IDAPro打开文件,找到main函数,反编译文件,得到代码如下:__int64__fastcallmain(inta1,char**a2,char**a3){char*v3;//rbx__int64v4;//rax__int64v5;//rdx__i

- XCTF-攻防世界CTF平台-Web类——11、upload1(文件上传、前端校验)

大灬白

#BugkuXCTF-WEB类写题过程前端web安全安全javascriptphp

目录标题(1)把οnchange="check();去掉(2)禁用浏览器的JS脚本运行(3)BurpSuite抓包修改文件后缀名POST方法一句话木马GET方法一句话木马蚁剑连接打开题目地址:是一个文件上传的题目选择一个一句话脚本上传:前端存在JS代码校验文件类型,如果上传的文件后缀不是jpg和png,就会让上传按钮变得不使能:要绕过前端的JS代码校验,常见的方法有:(1)把οnchange="c

- XCTF攻防世界MISC进阶篇题目(1-10)

青崖牧人

1Training-Stegano-1这是我能想到的最基础的图片隐写术附件是个bmp图片,下载下来长这样一开始先用stegsolve和binwalk看了看没发现问题,然后用winhex发现有文字,“看看hex-edit提示了什么”试着提交flag{steganoI},不对,看了wp说是直接提交steganoI。。。2Test-flag-please-ignore没有题干,有一个附件,下载下来是个没

- XCTF-攻防世界CTF平台-Web类——10、unserialize3(反序列化漏洞绕过__wakeup()函数)

大灬白

#BugkuXCTF-WEB类写题过程前端phpwebweb安全安全

打开题目地址:发现是一段残缺的php代码题目名称unserialize3就是反序列化,要求我们通过反序列化漏洞绕过__wakeup()函数。相关概念:序列化: 序列化(Serialization)是将对象的状态信息转换为可以存储或传输的形式的过程。在序列化期间,对象将其当前状态写入到临时或持久性存储区。以后,可以通过从存储区中读取或反序列化对象的状态,重新创建该对象。php的序列化和反序列化

- 网络安全大赛

成为一颗星星

web安全网络安全

网络安全大赛网络安全大赛的类型有很多,比赛类型也参差不齐,这里以国内的CTF网络安全大赛里面著名的的XCTF和强国杯来介绍,国外的话用DenConCTF和Pwn2Own来举例CTFCTF起源于1996年DEFCON全球黑客大会,以代替之前黑客们通过互相发起真实攻击进行技术比拼的方式。发展至今现代CTF竞赛现在的CTF比赛一般由专业队伍承担比赛平台、命题、赛事组织以及拥有自动化积分系统。参赛队伍需提

- XCTF:warmup[WriteUP]

0DayHP

网络安全

Ctrl+U查看页面源码Document发现注释处的source.php,复制到地址栏进入获取新的一堆php代码"source.php","hint"=>"hint.php"];if(!isset($page)||!is_string($page)){echo"youcan'tseeit";returnfalse;}if(in_array($page,$whitelist)){returntrue

- XCTF:Normal_RSA[WriteUP]

0DayHP

网络安全

从题目中获取到两个文件flag.enc内容是通过rsa加密了的密文pubkey.pem是rsa公钥,加密者利用这个文件对flag原文进行了加密如果对rsa加密算法不了解的可以补一下教学视频数学不好也能听懂的算法-RSA加密和解密原理和过程_哔哩哔哩_bilibili使用openssl对公钥文件算出N、E的值opensslrsa-pubin-text-modulus-inpubkey.pemE=65

- 从零开始做题:逆向 ret2text level2

网络安全我来了

逆向二进制Repython网络安全系统安全安全架构安全

1.题目信息https://adworld.xctf.org.cn/challenges/list2.解题分析2.1ida发现使用了system函数进行输出2.2gdb无法进行调试root@pwn_test1604:/ctf/work/4#gdb./level2GNUgdb(Ubuntu7.11.1-0ubuntu1~16.5)7.11.1Copyright(C)2016FreeSoftwareF

- XCTF-Misc1 pcap1 misc2-1

777sea

CTF练习记录网络安全ctf流量分析

pcap1附件是一个xxxxx.pcap流量包分析1.流量包筛选统计协议分级,发现主要是TCP协议查看TCP协议的流量包,筛选关键词tcpcontainsflag跟踪TCP流,发现是python代码,将其导出2.导出的代码分析导出的代码,是对字符串进行自定义的base64、rot13、凯撒加密importstringimportrandomfrombase64importb64encode,b64

- XCTF-Misc1 Let_god_knows

777sea

CTF练习记录网络安全ctf

Let_god_knows题目描述附件是一张图片Let_god_knows.bmp分析binwalk查看了没有隐藏文件,stegsolve查看通道,第一遍完全没有找到什么不同,LSB隐写我看了一下,实在是没找到突破口,只好去搜一下。然后就蛮无语的,在red通道0里面居然藏了一个二维码这个二维码太小了,哪怕截图,都不容易扫描,而且周边的黑白也会影响二维码的扫描。没办法,找到了题目的解题脚本:参考链接

- Web安全攻防世界09 ics-07(XCTF)

梅头脑_

#攻防世界phpweb安全

问题描述友情提示:攻防世界最近的答题环境不太稳定,我这篇没有做到最后一步...为了水个成就提前发出来了,以后等网好了会测试到最后一步的...本次ics-07的解题过程依然小白友好~题目是这个样子的:是工控的云管理系统,页面看起来好酷炫~我们先点击左边的目录,看看有没有什么可疑的上传或者注入点~唯一可以利用的链接是业务管理下的项目管理,目测是sql注入~根据页面viewsource的提示,crtl+

- XCTF:我们的秘密是绿色的[WriteUP]

0DayHP

网络安全

拿到图片后先分析题目提示有关键词:“我们的秘密”、“绿色的”其中的Oursecret是一个文件隐写工具所以考虑应该是使用这个工具进行反向解密将图片放进Oursecret工具中:根据题目的提示,密码跟绿色有关图片中的日期,刚好对应上了绿色猜测密码是:0405111218192526输入密码,解密成功得到了一个try.zip文件打开压缩包,里面有还有一个flag.zip压缩文件和一个readme.tx

- XCTF:就在其中[WriteUP]

0DayHP

网络安全

使用Wrireshark打开文件点击‘统计’,查看协议分级按占比分析该数据包应该是在使用ftp协议传输文件将其选中作为过滤器以此将其分类,方便分析传输了什么文件回到主界面再点击‘分析‘选择追踪流选择TCPStream绿框内是传输的所有文件,但这里主要分析怎样拿到flagkey.txt很可能里面就有flag内容还出现了一个pub.key公钥,那应该就有对应的私钥按上下按钮,切换TCP流查看流量在第1

- XCTF:Hidden-Message[WriteUP]

0DayHP

网络安全

使用Wireshark打开文件分析能分析的流,这里直接选择UDP流分别有两段流,内容都是关于物理的和flag没啥关系,只能从别的方面下手分析:整个数据包,全部由UDP协议组成其中发送IP和接收IP固定不变,数据长度也不变固定23数据包中唯一在变动的数据,就只有发送端的端口也就是SrcPort:只有0和1的变化,很有可能是二进制转ASCII这里直接使用wireshark的CLI版本:tshark辅助

- XCTF:hello_pwn[WriteUP]

0DayHP

网络安全

使用checksec查看ELF文件信息checksec4f2f44c9471d4dc2b59768779e378282这里只需要注意两个重点:Arch:64bit的文件,后面写exp的重点Stack:Nocanaryfound没有栈溢出保护使用IDA对ELF文件进行反汇编双击左侧的函数栏中的main函数再按F5,对main函数进行反汇编获得C的伪代码:__int64__fastcallmain(i

- XCTF:MISCall[WriteUP]

0DayHP

网络安全

使用file命令,查看该文件类型filed02f31b893164d56b7a8e5edb47d9be5文件类型:bzip2使用bzip2命令可对该文件进行解压bzip2-dd02f31b893164d56b7a8e5edb47d9be5生成了一个后缀为.out的文件再次使用file命令,查看该文件类型filed02f31b893164d56b7a8e5edb47d9be5.out文件类型:tar

- 七个合法学习黑客技术的网站,每个都干货满满

HackKong

学习安全python计算机网络科技

哈喽,这里是空哥,从事渗透两年半,今天给大家分享7个学习黑客技术的网站,每个都干货满满,帮助你从小白入门变成大神。一、HackingLoops网址:LearnEthicalHackingandPenetrationTestingOnline这是一个博客网站,主要面向初级水平的黑客,网站上有许多非常有用的工具以及检验分享,包括渗透测试、测试实践、移动黑客等。二、XCTF_OJ练习平台网站:https

- XCTF:凯撒大帝在培根里藏了什么[WriteUP]

0DayHP

网络安全

密文:ABBABAABBAAAAABABABAABABBAAAAABAABBAAABAABBBABBAABABBABABAAABABBBAABAABABABBBAABBABAA根据题目提示,应该有两种加密算法1.培根加密2.凯撒加密根据语境,且密文与凯撒加密后的密文不符合,先尝试培根解密培根解密:获取明文结果:ngbklatcoznixevzu于是再进行一次凯撒解密由于凯撒加密有26种密钥,所以这

- XCTF:What-is-this[WriteUP]

0DayHP

网络安全

获取文件下载获取得到一个压缩文件文件是.gz后缀,用gunzip、gzip、unzip等工具进行解压gzip-de66ea8344f034964ba0b3cb9879996ff.gz得到一个没后缀名的文件使用binwalk判断该文件类型很明显这是一个tar文件,尝试将其解压出来tar-xvfe66ea8344f034964ba0b3cb9879996ff当然使用foremost也可以,但效果一样这

- XCTF:适合作为桌面[WriteUP]

0DayHP

网络安全

使用StegSolve打开1.png文件点几下反相换几个颜色,把二维码换到稍微清晰一点的使用QRresearch扫描下面是扫描得到的内容:03F30D0A79CB05586300000000000000000100000040000000730D0000006400008400005A000064010053280200000063000000000300000016000000430000007

- XCTF:津门杯2021-m1[WriteUP]

0DayHP

网络安全

这道题两种解法,但是原理都是一样的工具不一样使用zsteg查看图片所有隐藏信息zstegtxt.bmp-a一条一条的找,在偏上一点的位置找到了BASE64编码的字串我这里直接对它解码echo-nZmxhZ3tsNURHcUYxcFB6T2IyTFU5MTlMTWFCWVM1QjFHMDFGRH0=|base64-d直接拿到了flag解题工具二:stegsolve使用数据提取功能RGB色彩位面全选0

- XCTF:NewsCenter[WriteUP]

0DayHP

网络安全

这题直接使用SQLMAP可以秒破在该页面按F12查看元素,搜索search这个搜索框目的是查看该搜索框的id记住这里的id="sample3",待会sqlmap需要使用到使用命令直接查看该搜索框所在的库名sqlmap-u'http://61.147.171.105:52879/?id=sample3'--current-db上面的id前面一定要加上一个问号:?不然会报错如图所示:DBS:news再

- XCTF:stage1[WriteUP]

0DayHP

网络安全

从题目中下载到图片:考虑图片是png,隐写方式有可能是高宽修改,也可能是色相隐藏,色彩通道位隐藏等等使用stegsolve对图片进行一下伽马、颜色转换在图片的左上角就显示出了一个二维码使用QR_Rresearch工具对二维码扫描获得一长串字符数字从1~0,字母从A~F考虑这些字符串应该是十六进制代码在010editor中,新建一个十六进制空白文件按Ctrl+Shift+C复制、Ctrl+Shift

- 【攻防世界】Reverse——easyre-xctf writeup

Melody0x0

逆向工程CTF脱壳安全

使用exeinfo得知这个exe文件是经过upx加密的使用upx进行脱壳:把脱壳的exe文件拖到ida进行分析。main函数没有任何flag的线索,查看stringswindow发现有个字符串很想是flag的一部分:但是这个字符串没有任何的交叉引用:从它的名字f_part2,那应该会有个part1。但是stringswindow并没有任何part1类似的名字。应该是从代码产生的。在函数名处查找,有

- 【攻防世界】 Android 2.0 Writeup

Melody0x0

CTFMobile逆向工程android安全

XCTF-OJ中的CTF题库是学习CTF入门和提高技能的好去处。这是Mobile部分的入门级别的题目,网址进入。它的主要算法放在so,将它拖进IDA,可以得到如下代码:bool__fastcallJava_com_example_test_ctf03_JNI_getResult(inta1,inta2,inta3){_BOOL4v3;//r4constchar*v4;//r8char*v5;//r

- XCTF-Misc1 a_good_idea Ditf

777sea

CTF练习记录网络安全ctf

a_good_idea附件是一张图片分析查看图片备注、校验CRC、通道检查、LSB查看,都没什么问题。扔到Kali里面看看文件能不能分离出其他文件。分离出来一个压缩包,里面包含一个txt和两张pnghint.txt提示:让我们关注像素。两张图片to.png和to_do.png,对其进行对比。StegSolve工具里面可以直接进行ImageCombine当两张图片进行像素SUB减法运算时,呈现出一张

- XCTF-Misc1 延时注入流量分析

777sea

CTF练习记录网络安全ctf流量分析

延时注入流量分析附件是一个流量包,查找flag关键字分析1.分析流量包里面的操作随意打开一个包,追踪HTTP流量包解密请求(URL两次解密)语句if((ascii(substr((selectflagfromflag),1,1))='86'),sleep(3),0)明显的延时注入2.筛选注入成功的流量由于使用了sleep(3),成功的注入语句会延时3秒。筛选响应时间大于3秒的流量包:frame.t

- XCTF-MISC1 normal_png

777sea

CTF练习记录网络安全ctf

normal_png附件是一张图片分析图片隐写,之前有汇总的文档https://blog.csdn.net/orchid_sea/article/details/128907814。在TweakPNG打开图片时,CRC校验失败,推测是IHDR高度隐藏。根据CRC反推宽度和高度:#coding:utf-8importbinasciiimportstruct#文件头数据块(IHDR),#由第11——3

- XCTF-Misc1 USB键盘流量分析

777sea

CTF练习记录网络安全ctf密码学

m0_01附件是一个USB流量文件分析1.键盘流量USB协议数据部分在LeftoverCaptureData域中,数据长度为八个字节,其中键盘击健信息集中在第三个字节中。usbkeyboard映射表:USB协议中HID设备描述符以及键盘按键值对应编码表2.USB流量提取USB协议的数据部分在LeftoverCaptureData域中,可使用tshark提取流量tshark-rxxx.pcapng-

- Java实现的简单双向Map,支持重复Value

superlxw1234

java双向map

关键字:Java双向Map、DualHashBidiMap

有个需求,需要根据即时修改Map结构中的Value值,比如,将Map中所有value=V1的记录改成value=V2,key保持不变。

数据量比较大,遍历Map性能太差,这就需要根据Value先找到Key,然后去修改。

即:既要根据Key找Value,又要根据Value

- PL/SQL触发器基础及例子

百合不是茶

oracle数据库触发器PL/SQL编程

触发器的简介;

触发器的定义就是说某个条件成立的时候,触发器里面所定义的语句就会被自动的执行。因此触发器不需要人为的去调用,也不能调用。触发器和过程函数类似 过程函数必须要调用,

一个表中最多只能有12个触发器类型的,触发器和过程函数相似 触发器不需要调用直接执行,

触发时间:指明触发器何时执行,该值可取:

before:表示在数据库动作之前触发

- [时空与探索]穿越时空的一些问题

comsci

问题

我们还没有进行过任何数学形式上的证明,仅仅是一个猜想.....

这个猜想就是; 任何有质量的物体(哪怕只有一微克)都不可能穿越时空,该物体强行穿越时空的时候,物体的质量会与时空粒子产生反应,物体会变成暗物质,也就是说,任何物体穿越时空会变成暗物质..(暗物质就我的理

- easy ui datagrid上移下移一行

商人shang

js上移下移easyuidatagrid

/**

* 向上移动一行

*

* @param dg

* @param row

*/

function moveupRow(dg, row) {

var datagrid = $(dg);

var index = datagrid.datagrid("getRowIndex", row);

if (isFirstRow(dg, row)) {

- Java反射

oloz

反射

本人菜鸟,今天恰好有时间,写写博客,总结复习一下java反射方面的知识,欢迎大家探讨交流学习指教

首先看看java中的Class

package demo;

public class ClassTest {

/*先了解java中的Class*/

public static void main(String[] args) {

//任何一个类都

- springMVC 使用JSR-303 Validation验证

杨白白

springmvc

JSR-303是一个数据验证的规范,但是spring并没有对其进行实现,Hibernate Validator是实现了这一规范的,通过此这个实现来讲SpringMVC对JSR-303的支持。

JSR-303的校验是基于注解的,首先要把这些注解标记在需要验证的实体类的属性上或是其对应的get方法上。

登录需要验证类

public class Login {

@NotEmpty

- log4j

香水浓

log4j

log4j.rootCategory=DEBUG, STDOUT, DAILYFILE, HTML, DATABASE

#log4j.rootCategory=DEBUG, STDOUT, DAILYFILE, ROLLINGFILE, HTML

#console

log4j.appender.STDOUT=org.apache.log4j.ConsoleAppender

log4

- 使用ajax和history.pushState无刷新改变页面URL

agevs

jquery框架Ajaxhtml5chrome

表现

如果你使用chrome或者firefox等浏览器访问本博客、github.com、plus.google.com等网站时,细心的你会发现页面之间的点击是通过ajax异步请求的,同时页面的URL发生了了改变。并且能够很好的支持浏览器前进和后退。

是什么有这么强大的功能呢?

HTML5里引用了新的API,history.pushState和history.replaceState,就是通过

- centos中文乱码

AILIKES

centosOSssh

一、CentOS系统访问 g.cn ,发现中文乱码。

于是用以前的方式:yum -y install fonts-chinese

CentOS系统安装后,还是不能显示中文字体。我使用 gedit 编辑源码,其中文注释也为乱码。

后来,终于找到以下方法可以解决,需要两个中文支持的包:

fonts-chinese-3.02-12.

- 触发器

baalwolf

触发器

触发器(trigger):监视某种情况,并触发某种操作。

触发器创建语法四要素:1.监视地点(table) 2.监视事件(insert/update/delete) 3.触发时间(after/before) 4.触发事件(insert/update/delete)

语法:

create trigger triggerName

after/before

- JS正则表达式的i m g

bijian1013

JavaScript正则表达式

g:表示全局(global)模式,即模式将被应用于所有字符串,而非在发现第一个匹配项时立即停止。 i:表示不区分大小写(case-insensitive)模式,即在确定匹配项时忽略模式与字符串的大小写。 m:表示

- HTML5模式和Hashbang模式

bijian1013

JavaScriptAngularJSHashbang模式HTML5模式

我们可以用$locationProvider来配置$location服务(可以采用注入的方式,就像AngularJS中其他所有东西一样)。这里provider的两个参数很有意思,介绍如下。

html5Mode

一个布尔值,标识$location服务是否运行在HTML5模式下。

ha

- [Maven学习笔记六]Maven生命周期

bit1129

maven

从mvn test的输出开始说起

当我们在user-core中执行mvn test时,执行的输出如下:

/software/devsoftware/jdk1.7.0_55/bin/java -Dmaven.home=/software/devsoftware/apache-maven-3.2.1 -Dclassworlds.conf=/software/devs

- 【Hadoop七】基于Yarn的Hadoop Map Reduce容错

bit1129

hadoop

运行于Yarn的Map Reduce作业,可能发生失败的点包括

Task Failure

Application Master Failure

Node Manager Failure

Resource Manager Failure

1. Task Failure

任务执行过程中产生的异常和JVM的意外终止会汇报给Application Master。僵死的任务也会被A

- 记一次数据推送的异常解决端口解决

ronin47

记一次数据推送的异常解决

需求:从db获取数据然后推送到B

程序开发完成,上jboss,刚开始报了很多错,逐一解决,可最后显示连接不到数据库。机房的同事说可以ping 通。

自已画了个图,逐一排除,把linux 防火墙 和 setenforce 设置最低。

service iptables stop

- 巧用视错觉-UI更有趣

brotherlamp

UIui视频ui教程ui自学ui资料

我们每个人在生活中都曾感受过视错觉(optical illusion)的魅力。

视错觉现象是双眼跟我们开的一个玩笑,而我们往往还心甘情愿地接受我们看到的假象。其实不止如此,视觉错现象的背后还有一个重要的科学原理——格式塔原理。

格式塔原理解释了人们如何以视觉方式感觉物体,以及图像的结构,视角,大小等要素是如何影响我们的视觉的。

在下面这篇文章中,我们首先会简单介绍一下格式塔原理中的基本概念,

- 线段树-poj1177-N个矩形求边长(离散化+扫描线)

bylijinnan

数据结构算法线段树

package com.ljn.base;

import java.util.Arrays;

import java.util.Comparator;

import java.util.Set;

import java.util.TreeSet;

/**

* POJ 1177 (线段树+离散化+扫描线),题目链接为http://poj.org/problem?id=1177

- HTTP协议详解

chicony

http协议

引言

- Scala设计模式

chenchao051

设计模式scala

Scala设计模式

我的话: 在国外网站上看到一篇文章,里面详细描述了很多设计模式,并且用Java及Scala两种语言描述,清晰的让我们看到各种常规的设计模式,在Scala中是如何在语言特性层面直接支持的。基于文章很nice,我利用今天的空闲时间将其翻译,希望大家能一起学习,讨论。翻译

- 安装mysql

daizj

mysql安装

安装mysql

(1)删除linux上已经安装的mysql相关库信息。rpm -e xxxxxxx --nodeps (强制删除)

执行命令rpm -qa |grep mysql 检查是否删除干净

(2)执行命令 rpm -i MySQL-server-5.5.31-2.el

- HTTP状态码大全

dcj3sjt126com

http状态码

完整的 HTTP 1.1规范说明书来自于RFC 2616,你可以在http://www.talentdigger.cn/home/link.php?url=d3d3LnJmYy1lZGl0b3Iub3JnLw%3D%3D在线查阅。HTTP 1.1的状态码被标记为新特性,因为许多浏览器只支持 HTTP 1.0。你应只把状态码发送给支持 HTTP 1.1的客户端,支持协议版本可以通过调用request

- asihttprequest上传图片

dcj3sjt126com

ASIHTTPRequest

NSURL *url =@"yourURL";

ASIFormDataRequest*currentRequest =[ASIFormDataRequest requestWithURL:url];

[currentRequest setPostFormat:ASIMultipartFormDataPostFormat];[currentRequest se

- C语言中,关键字static的作用

e200702084

C++cC#

在C语言中,关键字static有三个明显的作用:

1)在函数体,局部的static变量。生存期为程序的整个生命周期,(它存活多长时间);作用域却在函数体内(它在什么地方能被访问(空间))。

一个被声明为静态的变量在这一函数被调用过程中维持其值不变。因为它分配在静态存储区,函数调用结束后并不释放单元,但是在其它的作用域的无法访问。当再次调用这个函数时,这个局部的静态变量还存活,而且用在它的访

- win7/8使用curl

geeksun

win7

1. WIN7/8下要使用curl,需要下载curl-7.20.0-win64-ssl-sspi.zip和Win64OpenSSL_Light-1_0_2d.exe。 下载地址:

http://curl.haxx.se/download.html 请选择不带SSL的版本,否则还需要安装SSL的支持包 2. 可以给Windows增加c

- Creating a Shared Repository; Users Sharing The Repository

hongtoushizi

git

转载自:

http://www.gitguys.com/topics/creating-a-shared-repository-users-sharing-the-repository/ Commands discussed in this section:

git init –bare

git clone

git remote

git pull

git p

- Java实现字符串反转的8种或9种方法

Josh_Persistence

异或反转递归反转二分交换反转java字符串反转栈反转

注:对于第7种使用异或的方式来实现字符串的反转,如果不太看得明白的,可以参照另一篇博客:

http://josh-persistence.iteye.com/blog/2205768

/**

*

*/

package com.wsheng.aggregator.algorithm.string;

import java.util.Stack;

/**

- 代码实现任意容量倒水问题

home198979

PHP算法倒水

形象化设计模式实战 HELLO!架构 redis命令源码解析

倒水问题:有两个杯子,一个A升,一个B升,水有无限多,现要求利用这两杯子装C

- Druid datasource

zhb8015

druid

推荐大家使用数据库连接池 DruidDataSource. http://code.alibabatech.com/wiki/display/Druid/DruidDataSource DruidDataSource经过阿里巴巴数百个应用一年多生产环境运行验证,稳定可靠。 它最重要的特点是:监控、扩展和性能。 下载和Maven配置看这里: http

- 两种启动监听器ApplicationListener和ServletContextListener

spjich

javaspring框架

引言:有时候需要在项目初始化的时候进行一系列工作,比如初始化一个线程池,初始化配置文件,初始化缓存等等,这时候就需要用到启动监听器,下面分别介绍一下两种常用的项目启动监听器

ServletContextListener

特点: 依赖于sevlet容器,需要配置web.xml

使用方法:

public class StartListener implements

- JavaScript Rounding Methods of the Math object

何不笑

JavaScriptMath

The next group of methods has to do with rounding decimal values into integers. Three methods — Math.ceil(), Math.floor(), and Math.round() — handle rounding in differen